Doctor Web: informe de la actividad de virus para dispositivos móviles en septiembre de 2017

29 de septiembre de 2017

En septiembre fue muy famoso el grupo de vulnerabilidades BlueBorne en el stack del protocolo Bluetooth, detectado por los expertos en seguridad informática. Estas vulnerabilidades les permiten a los malintencionados obtener el control completo de dispositivos Bluetooth compatibles, difundir los programas nocivos entre ellos y robar la información confidencial sin autorización. Además, el mes pasado en el catálogo Google Play fue localizado otro troyano bancario.

Tendencias clave de septiembre

- Aparición de la información sobre las vulnerabilidades peligrosas en la realización del protocolo Bluetooth, a las cuales se someten muchos dispositivos incluidas tabletas y smartphones en Android;

- Detección de un troyano bancario en Google Play, incrustado en un juego inofensivo.

Amenzas móvil del mesо

En septiembre se difundió la información sobre la detección de varias vulnerabilidades en el stack del protocolo Bluetooth, llamadas BlueBorne. Permiten a los malintencionados controlar completamente una amplia gama de dispositivos atacados, ejecutar un código aleatorio en los mismos y robar la información confidencial. Así mismo, los smartphones y las tabletas en Android que no tienen los “parches” del SO que corrigen estas vulnerabilidades se someten a esta vulnerabilidad.

En septiembre se difundió la información sobre la detección de varias vulnerabilidades en el stack del protocolo Bluetooth, llamadas BlueBorne. Permiten a los malintencionados controlar completamente una amplia gama de dispositivos atacados, ejecutar un código aleatorio en los mismos y robar la información confidencial. Así mismo, los smartphones y las tabletas en Android que no tienen los “parches” del SO que corrigen estas vulnerabilidades se someten a esta vulnerabilidad.

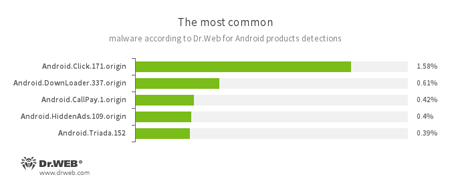

Según los datos de los productos antivirus Dr.Web para Android

- Android.Click.171.origin

- Un representante de la familia de troyanos que sirve para falsificar el número de consultas de los sitios web establecidos por los malintencionados.

- Android.DownLoader.337.origin

- Un programa troyano que sirve para descargar otras aplicaciones.

- Android.CallPay.1.origin

- Un programa nocivo que ofrece acceso a materiales eróticos a titulares de dispositivos en Android, pero para pagar este “servicio” realiza llamadas no autorizadas a los números premium.

- Android.HiddenAds.109.origin

- Troyanos destinados para visualizar publicidad importuna. Se difunden como por otros programas si fueran aplicaciones populares. Estos programas los instalan en el catálogo de sistemas en algunos casos sin autorización.

- Android.Triada.152

- Un representante de la familia de troyanos multifuncionales que realizan varias acciones nocivas.

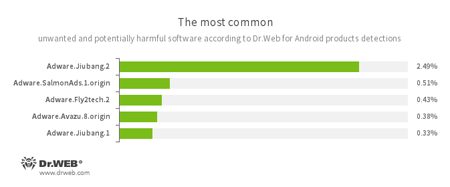

- Adware.Jiubang.2

- Adware.SalmonAds.1.origin

- Adware.Fly2tech.2

- Adware.Avazu.8.origin

- Adware.Jiubang.1

- Módulos de software no deseados incrustados en aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles.

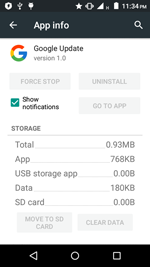

Un troyano en Google Play

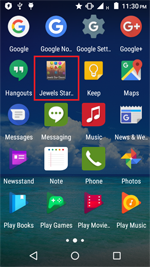

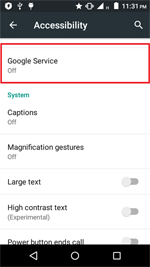

En septiembre en el catálogo Google Play fue detectado un troyano bancario Android.BankBot.234.origin, escondido en un juego inofensivo - Jewels Star Classic. Una vez iniciado, solicita acceso a las funciones de posibilidades especiales Android. Usando las mismas, el programa nocivo instala sin autorización e inicia el troyano escondido en sus recursos Android.BankBot.233.origin. A su vez, Android.BankBot.233.origin supervisa el inicio de la aplicación «Play Market» y visualiza por encima de su ventana un formulario phishing de configuración de un servicio de pago donde solicita la información de la tarjeta bancaria. La información introducida por el usuario se entrega a los creadores de virus que posteriormente pueden robar dinero de la cuenta de la víctima sin autorización, porque el troyano intercepta todos los mensajes SMS con códigos de confirmación.

Peculiaridades de Android.BankBot.234.origin:

- Incrustado en un juego inofensivo;

- Para no causar sospechas, tarda en iniciar su actividad una vez instalado e iniciado;

- Intenta obtener acceso a Posibilidades especiales (Accessibility Service) del dispositivo usando las cuales podrá hacer clics sobre botones en las ventanas de diálogo de forma autónoma, activar las opciones de sistema necesarias e instalar aplicaciones;

- En sus recursos contiene un troyanoс Android.BankBot.233.origin que se instala sin autorización del titular de smartphone o tableta infectados y se usa para robar información sobre la tarjeta bancaria.

Para los titulares de dispositivos en Android son de peligro no solo las aplicaciones nocivas que se difunden en Internet y están hasta en el catálogo oficial de programas Android Google Play, sino también varias vulnerabilidades del sistema operativo y sus componentes. Para la protección contra estas amenazas se recomienda instalar de forma oportuna todas las actualizaciones disponibles y usar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 100 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web