Doctor Web: informe de la actividad de virus para dispositivos móviles en octubre de 2017

27 de octubre de 2017

En octubre en el catálogo Google Play fue detectado otro troyano en Android incrustado en las aplicaciones ordinarias. Permitía a los malintencionados usar como servidores proxy los dispositivos móviles infectados. Además, el mes pasado fue muy popular un troyano extorsionista que cifraba los archivos en smartphones y tabletas en Android, cambiaba la contraseña de desbloqueo de la pantalla y solicitaba un rescate.

TENDENCIAS CLAVE DE OCTUBRE

- Aparición de la información sobre un troyano en Android en los medios de comunicación que cambiaba el PIN de desbloqueo de la pantalla de dispositivos móviles y cifraba archivos.

- Detección de un programa nocivo en Google Play que convertía los dispositivos en Android en servidores proxy.

Amenaza móvil del mes

En octubre en el catálogo Google Play fue detectado un troyano Android.SockBot.5 que fue añadido a la base de virus Dr.Web aún en junio del año 2017. Los malintencionados lo incrustaron en las aplicaciones siguientes:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

Estos programas permitían cambiar el aspecto de personajes de la versión móvil del juego popular Minecraft.

Una vez iniciado, el troyano se conectaba sin autorización al centro de comandos remoto y establecía conexión con la dirección de red establecida usando el protocolo SOCKS. Como resultado, los ciberdelincuentes convertían Smartphones y tabletas en servidores proxy y podían dejar pasar el tráfico de red a través de los mismos.

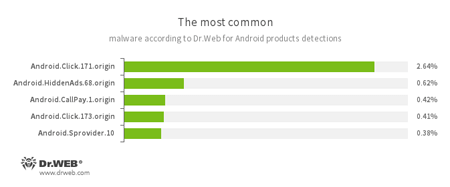

Según los datos de los productos antivirus Dr.Web para Android

- Android.Click.171.origin

- Android.Click.173.origin

- Los troyanos que con cierta periodicidad consultan los sitios web establecidos y pueden ser usados para falsificar su popularidad, así como para seguir los enlaces de publicidad.

- Android.HiddenAds.68.origin

- Un troyano destinado para visualizar la publicidad importuna.

- Android.CallPay.1.origin

- Un programa nocivo que ofrece acceso a materiales eróticos a los titulares de dispositivos en Android, pero para “pagar el servicio” hace llamadas a los números premium sin autorización.

- Android.Sprovider.10

- Un troyano que descarga varias aplicaciones a dispositivos móviles en Android e intenta instalarlas. Además, puede visualizar la publicidad.

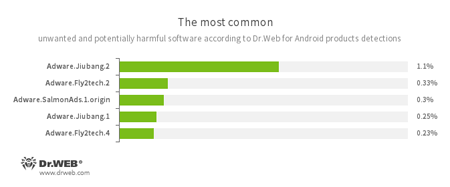

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Los módulos de software no deseados incrustados en aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles.

Troyano extorsionista

El mes pasado, en los medios de comunicación apareció la información sobre la difusión de un troyano extorsionista peligroso para el SO Android que cambiaba el PIN de desbloqueo de la pantalla de smartphones y tabletas, cifraba los archivos de usuario y demandaba un rescate por recuperar el dispositivo. Este programa nocivo fue añadido a la base de virus Dr.Web como Android.Banker.184.origin aún en agosto de 2017, por lo tanto, no era de peligro para nuestros usuarios.

Una vez iniciado, el troyano intenta obtener acceso a las posibilidades extra (Accessibility Service), usando las cuales añade a sí mismo al listado de administradores del dispositivo. Luego cambia el PIN de desbloqueo de pantalla, cifra los archivos de usuario disponibles (fotos, vídeos, música etc.) y visualiza un mensaje demandando un rescate. Así mismo, existen versiones del programa nocivo que no cifran archivos de tamaño superior a 10 MB.

Aunque la funcionalidad de Android.Banker.184.origin en algunas publicaciones se llama «única”, otros troyanos ya habían usado posibilidades similares anteriormente. Aún en el año 2014, la empresa Doctor Web detectó un extorsionista en Android Android.Locker.38.origin que establecía su propio código para desbloquear la pantalla. El mismo año apareció el primer troyano encoder para el SO Android llamado Android.Locker.2.origin. La realización de acciones nocivas con funciones de Accessibility Service (tales como la adición automática de la aplicación nociva al listado de administradores) también ya se aplicaba en troyanos en Android, por ejemplo, en Android.BankBot.211.origin.

Los malintencionados siguen intentando difundir los troyanos a través del catálogo oficial de aplicaciones en Android Google Play y siguen mejorando los programas nocivos. Para proteger los dispositivos móviles contra la infección potencial, los titulares de smartphones y tabletas deben usar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 100 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web