Doctor Web: informe de la actividad de virus en enero de 2018

31 de enero de 2018

A principios del año 2018, en el catálogo Google Play fueron detectados varios juegos para el SO Android con un troyano incrustado que descargaba e iniciaba los módulos nocivos en el dispositivo infectado. Así mismo, los analistas de virus investigaron varios troyanos miners que infectaban servidores en Windows. Todos ellos usaban una vulnerabilidad en el softwareсе Cleverence Mobile SMARTS Server.

Tendencias clave de enero

- Aparición de un troyano Android peligroso en el catálogo Google Play

- Difusión de las nuevas versiones de troyanos miners que infectan los servidores Windows

Amenaza del mes

Cleverence Mobile SMARTS Server — es un conjunto de aplicaciones para la automatización de tiendas, almacenes, varias instituciones y producción. La vulnerabilidad del día cero en estos programas fue detectada por los analistas Doctor Web aún en julio de 2017 y lo informaron a los desarrolladores del software que posteriormente lanzaron una actualización de seguridad para su software. Pero no todos los administradores instalaron esta actualización, lo cual les permitió a los malintencionados seguir hackeando los servidores vulnerables. Para realizarlo, los ciberdelincuentes envían una solicitud especial al servidor vulnerable, por causa de lo cual se ejecuta el comando de la misma. Luego los hackers crean en el sistema un nuevo usuario con permisos de administrador y reciben en su nombre el acceso no sancionado al servidor por protocolo RDP. En algunos casos, con la utilidad Process Hacker los ciberdelincuentes finalizan los procesos de los antivirus activos en el servidor. Al acceder al sistema, instalan un troyano miner en el mismo.

El miner usado por los hackers sigue siendo mejorado constantemente. Al principio, los mismos instalaron varias modificaciones de troyano añadidas a la base de virus Dr.Web bajo los nombres de Trojan.BtcMine.1324, Trojan.BtcMine.1369 y Trojan.BtcMine.1404. Luego este listado fue completado con Trojan.BtcMine.2024, Trojan.BtcMine.2025, Trojan.BtcMine.2033, y la versión más actual hoy día es Trojan.BtcMine.1978.

Este troyano se inicia como un proceso crítico, al intentar finalizar el cual Windows finaliza de forma emergente y visualiza su “pantalla azul de la muerte” (BSOD). Una vez iniciado, el miner intenta parar los procesos y eliminar los servicios de algunos antivirus. Los ciberdelincuentes usan Trojan.BtcMine.1978 para obtener la criptomoneda Monero (XMR) y Aeon. Los expertos de la empresa Doctor Web recomiendan instalar todas las actualizaciones de seguridad Cleverence Mobile SMARTS Server lanzadas por los desarrolladores; para más información sobre este incidente, consulte nuestro artículo informativo.

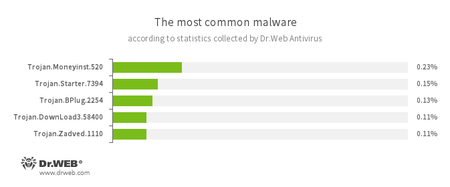

Según los datos estadísticos del Antivirus Dr.Web

- Trojan.Moneyinst.520

- Un programa nocivo que instala varios tipos de software en el equipo de la víctima, así mismo, otros troyanos.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo objetivo principal es iniciar en el sistema infectado un archivo ejecutable con un conjunto determinado de funciones nocivas.

- Trojan.BPlug

- Son complementos (plugins) para navegadores populares que visualizan publicidad importuna al consultar las páginas web.

- Trojan.DownLoad

- Una familia de troyanos que sirven para descargar otras aplicaciones nocivas en el equipo atacado.

- Trojan.Zadved

- Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana incluye la sustitución de mensajes de publicidad visualizados en varios sitios web.

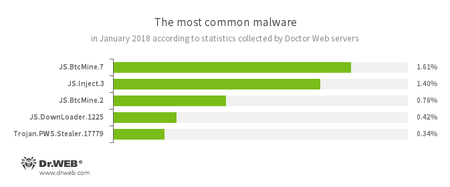

Según los datos de servidores de estadísticas Doctor Web

- JS.BtcMine.7, JS.BtcMine.2

- Un script en JavaScript destinado para la obtención no autorizada de criptomoneda (mining).

- JS.Inject

- Una familia de scripts nocivos en JavaScript. Incrustan un script nocivo en el código HTML de las páginas web.

- JS.DownLoader

- Una familia de scripts nocivos en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- Trojan.PWS.Stealer

- Una familia de troyanos destinados para robar las contraseñas y otra información confidencial en el equipo infectado.

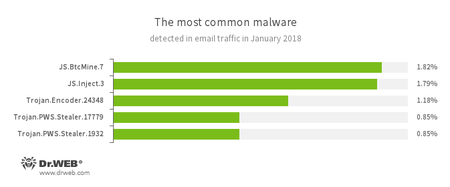

Estadísticas de programas nocivos en el tráfico de correo

- JS.BtcMine.7

- Un script en JavaScript destinado para la obtención no autorizada de criptomoneda (mining).

- JS.Inject

- Una familia de scripts nocivos en JavaScript. Incrustan un script nocivo en el código HTML de las páginas web.

- Trojan.Encoder.24348

- Un representante de la familia de troyanos extorsionistas que cifran los archivos y demandan a la víctima un rescate por descifrarlos.

- Trojan.PWS.Stealer

- Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado.

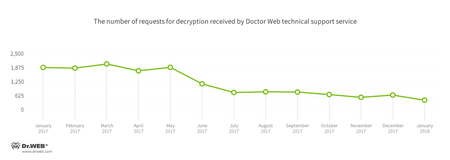

Cifradores

En enero, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 22.12% de solicitudes;

- Trojan.Encoder.567 — 7.83% de solicitudes;

- Trojan.Encoder.11539 — 6.45% de solicitudes;

- Trojan.Encoder.2267 — 3.46% de solicitudes;

- Trojan.Encoder.761 — 3.23% de solicitudes;

- Trojan.Encoder.3953 — 3.20% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

En enero de 2018, a la base de sitios web no recomendados y nocivos fueron añadidas 309 933 direcciones de Internet.

| diciembre 2017 | enero 2018 | Dinámica |

|---|---|---|

| + 241 274 | + 309 933 | +28.4% |

Software nocivo y no deseado para dispositivos móviles

En enero los analistas de virus de la empresa Doctor Web detectaron un troyano Android.RemoteCode.127.origin incrustado en varios juegos en Android disponibles en el catálogo Google Play. Descargaba e iniciaba los módulos nocivos sin autorización; estos módulos podían realizar varias acciones. Además, el año pasado a los usuarios les amenazaba el troyano bancario Android.BankBot.250.origin que robaba nombres de usuario y contraseñas para acceder a las cuentas de la banca en línea. Además, en enero los expertos en seguridad informática detectaron un programa miner nocivo llamado Android.CoinMine.8. Este troyano usaba las capacidades de los smartphones y tabletas infectados para obtener la criptodivisa Monero. El mismo mes, a la base de virus Dr.Web fueron añadidas varias entradas para detectar espías en Android usados para los malintencionados para espiar. Uno de ellos fue Android.Spy.422.origin. Las demás aplicaciones nocivas fueran nuevas modificaciones del troyano Android.Spy.410.origin, difundido aún en diciembre de 2017.

Los eventos más destacados de seguridad “móvil” en enero:

- Detección de un nuevo troyano en Google Play;

- Difusión del nuevo miner en Android que usaba los dispositivos móviles infectados del dispositivo para obtener criptodivisa;

- Detección de los nuevos troyanos espía.

Para más información sobre los eventos de virus para dispositivos móviles en enero, consulte nuestro informe.