Doctor Web: informe de la actividad de virus para dispositivos móviles en septiembre de 2018

28 de septiembre de 2018

En septiembre del 2018 en el catálogo oficial de aplicaciones para el SO Android los analistas de virus detectaron muchos troyanos. Además, en este mes a los usuarios de dispositivos móviles les amenazaban varios bankers en Android. Así mismo, en septiembre los malintencionados difundieron un troyano peligroso que se usaba para el ciberespionaje. El mismo mes, a la base de virus Dr.Web fueron añadidas las entradas para detectar las nuevas versiones de los programas espías comerciales populares.

TENDENCIAS CLAVE DE SEPTIEMBRE

- Detección de programas nocivos en el catálogo Google Play

- Difusión del troyano espía nocivo

- Detección de las nuevas versiones de programas comerciales destinados para el ciberespionaje.

Amenaza móvil del mes

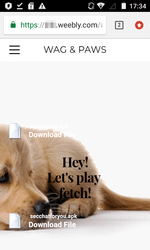

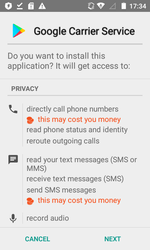

En septiembre a los usuarios de dispositivos móviles en Android les amenazaba un troyano espía peligroso Android.Spy.460.origin, conocido para los analistas de virus de la empresa Doctor Web a partir de junio de 2018. Este programa nocivo se propaga a través de los sitios web de estafa donde se sube como si fuera una aplicación del sistema, por ejemplo, un software llamado «Google Carrier Service».

Android.Spy.460.origin supervisa la mensajería SMS, la ubicación del smartpohne o de la tableta infectada, escucha las llamadas telefónicas, graba el entorno con un micro incrustado en el dispositivo móvil, roba los datos de la libreta teñefónica y del calendario y, así mismo, transfiere a los ciberdelincuentes el historial de consultas del navegador web y los favoritos guardados en el mismo.

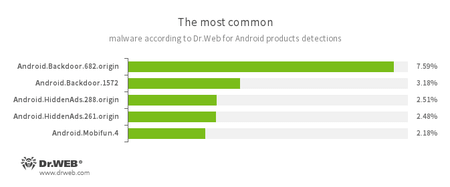

Según los datos de los productos antivirus Dr.Web para Android

- Android.Backdoor.682.origin

- Android.Backdoor.1572

- Los programas troyanos que ejecutan los comandos de los malintencionados y les permiten controlar los dispositivos móviles infectados.

- Android.HiddenAds

- Los troyanos destinados para visualizar la publicidad importuna. Se difunden por otros programas como si fueran aplicaciones populares. Estos programas a veces los instalan en el catálogo del sistema de forma no autorizada.

- Android.Mobifun.4

- Un troyano que descarga otras aplicaciones nocivas.

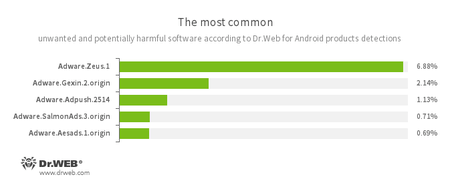

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- Los módulos de software no deseados incrustados en las aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles.

Amenazas en Google Play

En el mes pasado, en el catálogo Google Play se detectaron muchos programas nocivos. Los expertos de Doctor Web otra vez detectaron en el mismo los troyanos de la familia Android.Click difundidos por los ciberdelincuentes como si fueran aplicaciones oficiales de las casas de apuestas. Además de las versiones ya conocidas de estos troyanos (de las cuales nuestra empresa informó en agosto), los analistas de virus detectaron 17 nuevas modificaciones de los mismos. En total, las aplicaciones nocivas fueron instaladas por no menos de 62 000 usuarios.

Al iniciarse, estos troyanos por comando del servidor de control abren en su ventana los sitios web de las casas de apuestas y los visualizan a los usuarios. Pero el servidor en cualquier momento puede dar instrucciones para abrir otra dirección de Internet, lo cual puede ser muy peligroso.

Además, entre los troyanos clickers que penetraron en septiembre en el catálogo oficial de software para el SO Android, hubo Android.Click.265.origin, del cual también informamos a los usuarios el mes pasado. Android.Click.265.origin abre los sitios web del contenido premium y suscribe a los usuarios a los servicios caros. Para realizarlo, hace clics automáticos sobre el botón de confirmación de acceso al servicio de pago de las páginas web abiertas. En septiembre los malintencionados difundieron este programa nocivo como si fuera una aplicación oficial de algunas empresas conocidas, tales como Citilink, MODIS y O′STIN.

Otro troyano con funcionalidad similar a Android.Click.265.origin fue llamado Android.Click.223.origin. Los creadores de virus también lo difundieron como si fuera un programa legal en nombre de las empresas Gloria Jeans y TVOE.

En septiembre en el catálogo Google Play otra vez fueron detectados los troyanos bancarios. Entre ellos, Android.Banker.2855 y Andoid.Banker.2856 que se difundían como si fueran utilidades de servicio y programas horóscopos. Estos programas nocivos extraen e inician el banker oculto dentro de los mismos que roba los nombres de usuarios y contraseñas para acceder a las cuentas de los clientes de las entidades de crédito.

Otro banker en Android que penetró en Google Play en septiembre fue llamado Android.Banker.283.origin. Los creadores de virus lo presentaron como si fuera una aplicación oficial de una organización de crédito turca.

Programas espía

En septiembre fueron detectadas las nuevas versiones de los programas espía comerciales, tales como Program.SpyToMobile.1.origin, Program.Spy.11, Program.GpsSpy.9, Program.StealthGuru.1, Program.QQPlus.4, Program.DroidWatcher.1.origin, Program.NeoSpy.1.origin, Program.MSpy.7.origin y Program.Spymaster.2.origin. Sirven para la supervisión no autorizada de los titulares de dispositivos móviles con SO Android. Por ejemplo, estas aplicaciones permiten a los malintencionados interceptar la mensajería SMS, supervisar las llamadas telefónicas y la ubicación de smartphones y tabletas, acceder al historial de consultas del navegador web y sus Favoritos, copiar los contactos de la libreta telefónica, aí como robar otra información confidencial.

Los ciberdelincuentes crean constantemente los nuevos programas troyanos y potencialmente peligrosos y con los mismos intentan infectar los smartphones y las tabletas en Android de los usuarios. Muchas aplicaciones de este tipo siguen apareciendo en el catálogo Google Play. Para proteger los dispositivos móviles, sus titulares deben instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web