Doctor Web: informe de la actividad de virus para dispositivos móviles en octubre de 2018

31 de octubre de 2018

En octubre los expertos en seguridad informática detectaron un troyano en Android capaz de ejecutar los scripts recibidos del servidor remoto creados en C#, así como descargar e iniciar los módulos nocivos. Además, durante el mes pasado en el catálogo Google Play otra vez fueron detectadas las aplicaciones nocivas.

TENDENCIAS CLAVE DE OCTUBRE

- Detección de programas nocivos en el catálogo Google Play

- Detección de un troyano en Android que podía recibir de los malintencionados y compilar el código C# directamente antes de ejecutar el mismo en dispositivos móviles

Amenaza móvil del mes

En octubre los expertos de la empresa Doctor Web detectaron en el catálogo Google Play un troyano descargador Android.DownLoader.818.origin que se difundía como si fuera un cliente VPN. El programa nocivo descargaba en dispositivos móviles e intentaba instalar un troyano de publicidad. Posteriormente, los analistas de virus detectaron las modificaciones de este descargador, llamadas Android.DownLoader.819.origin y Android.DownLoader.828.origin. Los malintencionados las presentaban como si fueran varios juegos.

Peculiaridades de troyanos:

- Intentan obtener los permisos del administrador del dispositivo móvil para dificultar su propia eliminación;

- Ocultan el icono de la aplicación del listado de programas instalados de la pantalla principal del sistema operativo;

- Descargan y ofrecen al usuario instalar otros troyanos que se camuflan por el software de sistema.

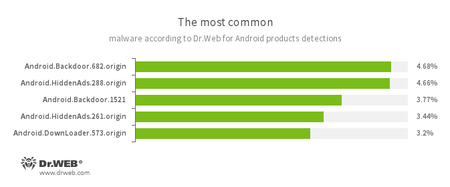

Según los datos de productos antivirus Dr.Web para Android

- Android.Backdoor.682.origin

- Android.Backdoor.1521

- Programas troyanos que ejecutan los comandos de los malintencionados y les permiten controlar los dispositivos móviles infectados.

- Android.HiddenAds.261.origin

- Android.HiddenAds.288.origin

- Troyanos destinados para visualizar la publicidad importuna. Se difunden como si fueran aplicaciones populares, por otros programas nocivos, que en algunos casos los instalan en el catálogo del sistema de forma no autorizada.

- Android.DownLoader.573.origin

- Un troyano que descarga otras aplicaciones nocivas.

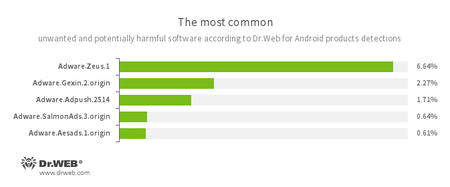

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- Módulos de software no deseados incrustados en aplicaciones en Android que sirven para visualizer publicidad importuna en dispositivos móviles.

Troyanos en Google Play

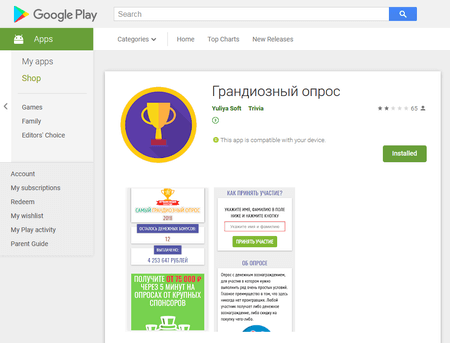

A principios del mes, los expertos de Doctor Web detectaron en el catálogo Google Play un troyano Android.FakeApp.125. Se difundía como si fuera un programa con el cual los usuarios supuestamente podían ganar dinero al responder las preguntas fáciles. En realidad Android.FakeApp.125 por comando del servidor de control descargaba y visualizaba los sitios web de estafa a las víctimas potenciales.

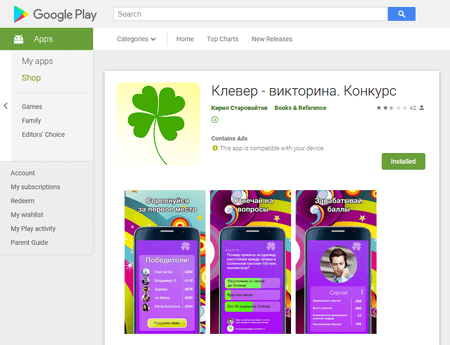

Posteriormente, los analistas de virus detectaron un troyano Android.Click.245.origin, presentado por los ciberdelincuentes como si fuera un juego popular «Trébol” de la red social VKontakte. Al igual que Android.FakeApp.125, Android.Click.245.origin descargaba las páginas de los portales web de estafa y las visualizaba a usuarios.

A finales de octubre, los analistas de Doctor Web investigaron los programas nocivos Android.RemoteCode.192.origin y Android.RemoteCode.193.origin. Se ocultaban en 18 programas inofensivos a primera vista— los escáneres de códigos de barras, el software para navegación, los administradores de descargas de archivos y varios juegos instalados en total por como mínimo 1 600 000 titulares de smartphones y tabletas en Android. Estos troyanos visualizaban la publicidad, podían descargar e iniciar los módulos nocivos, así como abrir los vídeos indicados por los malintencionados en el portal YouTube, falsificando la popularidad de los mismos.

Además, a la base de virus Dr.Web fueron añadidas las entradas para detectar los programas nocivos Android.DownLoader.3897, Android.DownLoader.826.origin y Android.BankBot.484.origin. Descargaban en dispositivos móviles e intentaban instalar los troyanos bancarios.

Otras amenazas

Entre los programas nocivos para dispositivos móviles detectados en octubre hubo un banker en Android Android.BankBot.1781 de arquitectura modular. Por comando del servidor de control, podía descargar varios complementos de troyano, asó como descargar los scripts creados en C#. Android.BankBot.1781 robaba la información sobre las tarjetas bancarias, podía robar los mensajes SMS y otra información confidencial.

Los malintencionados difunden los programas nocivos para dispositivos móviles en Android tanto a través del catálogo de aplicaciones Google Play, como a través de los sitios web de estafa o hackeados. Para proteger smartphones y tabletas, los usuarios deben instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web