Doctor Web: informe de la actividad de virus en noviembre de 2018

30 de noviembre de 2018

El último mes de otoño del año 2018 destacó por varios eventos de interés a la vez en el ámbito de seguridad informática. En noviembre los expertos de Doctor Web investigaron un troyano miner para Linux, capaz de eliminar los programas antivirus que funcionan en un dispositivo infectado. Luego fue detectado un troyano clicker para el SO Windows que destaca por un modo peculiar de penetrar en los equipos de sus víctimas potenciales. Los creadores de virus también se interesan por la plataforma móvil Android – en noviembre los nuevos programas nocivos para este SO fueron detectados y añadidos a las bases de virus Dr.Web.

Tendencias clave de noviembre

- Difusión de un troyano clicker para el SO Windows

- Aparición de un miner Linux capaz de eliminar virus

- Detección de los nuevos programas nocivos para el SO Android

Amenaza del mes

Un troyano añadido a la base de virus Dr.Web como Trojan.Click3.27430 es un programa nocivo destinado para falsificar el número de consultas de varios sitios web. Se difunde como si fuera una aplicación DynDNS que permite vincular un subdominio al equipo sin dirección IP estática. Para difundir el troyano, los malintencionados crearon un sitio web especial.

Desde este sitio web se descarga un archivo archivado que contiene un archivo ejecutable setup.exe que en realidad es un descargador. El mismo, a su vez, descarga de Internet otro archivo que se camufla por un archivo archivado ARJ. En realidad, este archivo es un dropper que instala en el sistema un troyano y la aplicación real DynDNS. Si posteriormente el usuario decide desinstalarlo del equipo infectado, será eliminado solo el programa DynDNS, y Trojan.Click3.27430 permanecerá en el sistema y seguirá con su actividad nociva. La información más detallada sobre este troyano y las peculiaridades de su funcionamiento puede consultarse en el artículo publicado en nuestro sitio web.

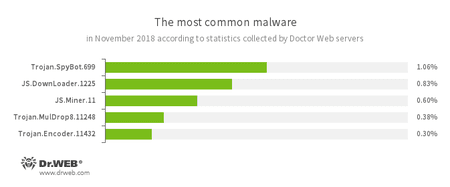

Según los servidores de estadísticas Doctor Web

- Trojan.SpyBot.699

- Un troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el equipo infectado varias aplicaciones y ejecutar los comandos recibidos de las mismas. El troyano sirve para robar dinero de las cuentas bancarias.

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- JS.Miner

- Una familia de scripts en JavaScript destinados para la obtención oculta (mining) de la criptomoneda.

- Trojan.MulDrop

- Un representante de la familia de troyanos destinados para instalar otros programas nocivos en el equipo infectado.

- Trojan.Encoder.11432

- Un gusano cifrador, también conocido como WannaCry.

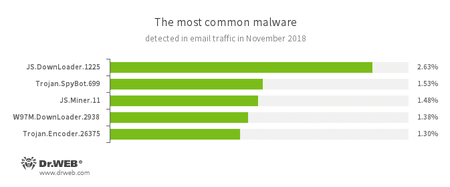

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

- Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos.

- Trojan.SpyBot.699

- Un troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar los comandos de las mismas. El troyano sirve para robar dinero de las cuentas bancarias.

- JS.Miner

- Una familia de scripts en JavaScript destinados para la obtención oculta (mining) de la criptomoneda. [% W97M %]

- Trojan.Encoder.26375

- Un representante de la familia de troyanos extorsionistas que cifran los archivos en el equipo y demandan a la víctima un rescate por descifrarlos.

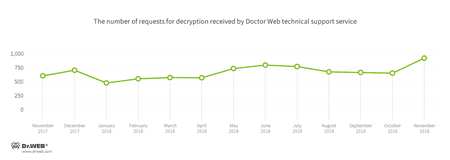

Cifradores

En noviembre, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de los troyanos cifradores:

- Trojan.Encoder.858 — 32.15% de solicitudes;

- Trojan.Encoder.11464 — 11.17% de solicitudes;

- Trojan.Encoder.11539 — 10.80% de solicitudes;

- Trojan.Encoder.25574 — 4.91% de solicitudes;

- Trojan.Encoder.567 — 1.35% de solicitudes;

- Trojan.Encoder.10700 — 1.35% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

Entre otros sitios web peligrosos y no recomendados, una categoría aparte son los recursos phishing de Internet. El phishing es un tipo de la delincuencia de red cuyo objetivo final es robar la información confidencial a la víctima – por ejemplo, los nombres de usuario y las contraseñas de varios servicios en Internet y los datos de la cuenta para la autorización en las redes sociales. Para realizarlo, los malintencionados crean los sitios web de estafa que imitan el diseño de los verdaderos recursos de Internet, y de varios modos asechan a los usuarios a los mismos. Posteriormente, los ciberdelincuentes pueden usar la información recibida para enviar los mensajes de publicidad, para estafar o chantajear.

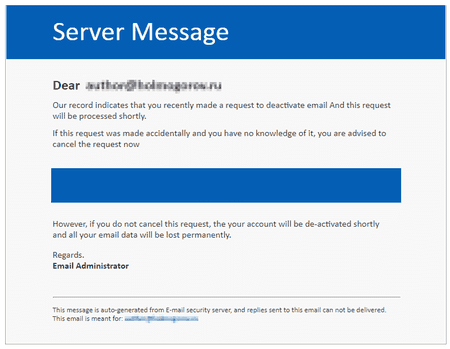

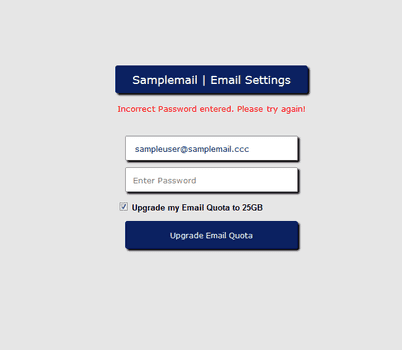

En noviembre los expertos de Doctor Web detectaron varios casos de envíos de estafa similares. Los ciberdelincuentes enviaban a los usuarios los mensajes supuestamente en nombre de administradores de su servicio de correo. En el mensaje se informaba de que el usuario había enviado una solicitud de desactivación de su correo y para cancelar la misma había que seguir en enlace ofrecido en el mensaje.

El enlace llevaba a un sitio web de phishing que contiene un formulario para introducir el nombre de usuario y la contraseña del correo electrónico de la víctima potencial. Sin importar los datos introducidos por el visitante de la página de estafa, se le visualizaba un mensaje de error, mientras la información indicada por el mismo se transfería a los malintencionados enseguida. Los expertos de Doctor Web detectaron varios sitios web phishing de este tipo, sus direcciones fueron añadidas a las bases de los recursos en Internet no recomendados de SpIDer Gate.

Durante el mes de noviembre de 2018, a la base de sitios web no recomendados y nocivos fueron añadidas 231 074 direcciones de Internet.

| Octubre 2018 | Noviembre 2018 | Dinámica |

|---|---|---|

| + 156 188 | + 231 074 | + 47.94% |

Programas nocivos para el SO Linux

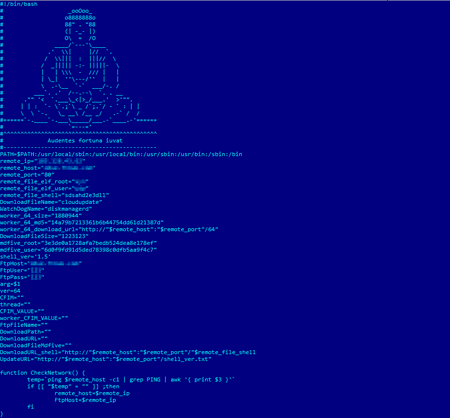

Linux.BtcMine.174 — no es el primer troyano para Linux conocido para los analistas Doctor Web que usa los recursos del equipo infectado para obtener la criptomoneda. Este programa nocivo destaca por su capacidad de buscar y eliminar los antivirus instalados en el dispositivo infectado.

El troyano es un script creado en shell de comandos sh que contiene más de 1000 líneas del código. Consiste en varios componentes que descarga desde el servidor perteneciente a los malintencionados. Una vez instalado correctamente en el dispositivo, el script nocivo descarga de Internet una versión del troyano Linux.BackDoor.Gates.9, destinado para organizar los ataques DDoS y capaz de ejecutar los comandos de los malintencionados.

Al instalarse en el sistema, Linux.BtcMine.174 busca los miners de competencia y, al detectarlos, finaliza sus procesos. Si Linux.BtcMine.174 no fue iniciado en nombre del superusuario (root), para mejorar sus privilegios usa un conjunto de exploits. Luego el programa nocivo intenta buscar los servicios activos de programas antivirus, finalizarlos, y luego a través de los administradores de paquetes elimina sus archivos y el directorio donde estaba instalado el producto antivirus. Además, el troyano descarga e inicia en el dispositivo infectado un rootki, recaba la información sobre los nodos de red a los cuales anteriormente se conectaba por protocolo ssh, e intenta infectarlos. La información más detallada sobre este programa nocivo puede consultarse en el artículo informativo publicado en nuestro sitio web.

Otros eventos de seguridad informática

Según las estadísticas recabadas por los servidores Doctor Web en los equipos infectados y en el tráfico de correo, uno de los programas más populares en noviembre es Trojan.SpyBot.699. Se difunde por un grupo de hackers «RTM» y es un troyano bancario multimódulo.

Las funciones nocivas de Trojan.SpyBot.699 están en la biblioteca dinámica con nombre interno core.dll que el mismo carga en la memoria del dispositivo. El troyano registra a sí mismo en el autoinicio Windows, este programa nocivo cifra todos los datos transferidos al servidor administrativo.

Por comando de los malintencionados, Trojan.SpyBot.699 puede descargar, guardar en el disco e iniciar los archivos ejecutables, descargar e iniciar programas sin guardarlos, cargar las bibliotecas dinámicas en la memoria, actualizarse de forma automática, instalar los certificados digitales en el almacén del sistema y ejecutar otros comandos recibidos desde fuera.

Este programa nocivo puede buscar clientes bancarios entre los procesos iniciado, en los nombres de ventanas abiertas y entre los archivos guardados en los discos. Así mismo, el troyano busca la información sobre los sistemas “banca-cliente” en los archivos cookies de navegadores. Al recibir la información requerida. Los malintencionados a través de Trojan.SpyBot.699 y los módulos descargados por el mismo pueden analizar con detalle el sistema atacado, asegurar la presencia continua de otros troyanos en el mismo, implementar el software nocivo en los programas de contabilidad y los programas “banca-cliente”. El objetivo final de los ciberdelincuentes es robar dinero de las cuentas bancarias de la víctima. Los productos antivirus Dr.Web detectan correctamente y eliminan Trojan.SpyBot.699 y los módulos nocivos conocidos hasta la fecha que los malintencionados usan junto con este troyano.

Software nocivo y no deseado para dispositivos móviles

En el mes de noviembre los analistas de virus Doctor Web detectaron un troyano Android.Banker.2876 que se difundía a través del catálogo Google Play. Los malintencionados lo usaban para robar los datos confidenciales de clientes de varios bancos europeos. Además, en Google Play fueron detectadas otras amenazas. Entre ellas – el descargador Android.DownLoader.832.origin. Descargaba e intentaba instalar otros programas nocivos. Así mismo, nuestros expertos detectaron los troyanos de la familia Android.FakeApp, usados por los ciberdelincuentes para ganar dinero ilegal. Además, fueron detectadas las aplicaciones con módulos de publicidad incrustados Adware.HiddenAds.

Los eventos más destacados de seguridad móvil en noviembre:

- Difusión de aplicaciones nocivas y no deseadas en Google Play.

Para más información sobre los eventos de virus para dispositivos móviles en octubre, consulte nuestro informe.