Doctor Web: informe de la actividad de virus para dispositivos móviles en abril de 2019

30 de abril de 2019

En abril la empresa Doctor Web informó sobre el troyano Android.InfectionAds.1 que usaba varias vulnerabilidades críticas del SO Android. Le permitían infectar otros programas, así como desinstalar e instalar el software sin autorización del usuario. Además, los analistas de virus detectaron las nuevas modificaciones del troyano bancario Android.Banker.180.origin destinadas para robar el dinero de los clientes de las entidades de crédito japonesas. Fueron detectadas otras aplicaciones nocivas que se difundían a través del catálogo Google Play. Entre ellos, los troyanos descargadores Android.DownLoader que descargaban los bankers en Android en dispositivos móviles, los clickers de la familia Android.Click y los stealers Android.PWS.Instagram que robaban los nombres de usuario y las contraseñas de usuarios de Instagram. Así mismo, a la base de virus Dr.Web fueron añadidas las entradas para detectar otros programas nocivos.

TENDENCIAS CLAVES DE ABRIL

- Aparición de las nuevas aplicaciones nocivas en el catálogo Google Play

- Difusión de los troyanos bancarios

Amenaza móvil del mes

A principios de abril, la empresa Doctor Web informó sobre un troyano peligroso Android.InfectionAds.1 que los malintencionados incrustan en los programas inicialmente no nocivos y difunden a través de los catálogos terceros de las aplicaciones en Android. Este troyano usa las vulnerabilidades críticas del SO Android, usando las cuales, infecta los archivos apk (vulnerabilidad CVE-2017-13156), y también instala y desinstala programas de forma automática (vulnerabilidad CVE-2017-13315). Además, Android.InfectionAds.1 visualiza los banners de publicidad importunos que impiden trabajar tranquilamente con dispositivos infectados. La información detallada sobre este troyano está disponible en nuestra biblioteca de virus.

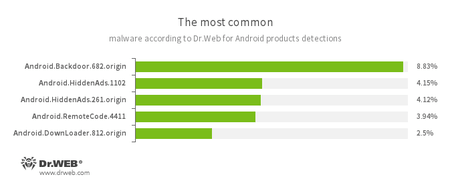

Según los datos de los productos antivirus Dr.Web para Android

- Android.Backdoor.682.origin

- Un troyano que ejecuta los comandos de los malintencionados y les permite controlar los dispositivos móviles infectados.

- Android.HiddenAds.1102

- Android.HiddenAds.261.origin

- Los troyanos que sirven para visualizar publicidad importuna. Se difunden por otros programas como si fueran otras aplicaciones. Estos programas en algunos casos los instalan en el catálogo del sistema de forma no autorizada.

- Android.RemoteCode.4411

- Una aplicación nociva que sirve para descargar y ejecutar un código aleatorio.

- Android.DownLoader.812.origin

- Un troyano que descarga otras aplicaciones nocivas.

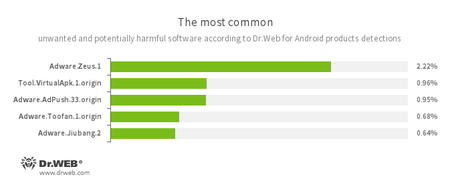

- Adware.Zeus.1

- Adware.AdPush.33.origin

- Adware.Toofan.1.origin

- Adware.Jiubang.2

- Los módulos software no deseados que se incrustan en las aplicaciones en Android y sirven para visualizar publicidad importuna en dispositivos móviles.

- Tool.VirtualApk.1.origin

- Una plataforma software de peligro potencial que permite a las aplicaciones iniciar los archivos apk sin instalación de los mismos.

Bankers en Android

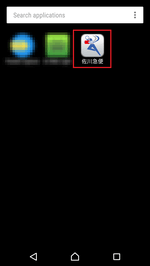

En el mes de abril a los usuarios de dispositivos en Android otra vez les amenazaban los troyanos bancarios. A finales de abril los analistas de virus Doctor Web detectaron las nuevas modificaciones del programa nocivo Android.Banker.180.origin. Se difundían como si fueran software para supervisar paquetes (por ejemplo, una aplicación llamada «佐川急便») y se destinaban para usuarios japoneses. Una vez iniciados, los troyanos eliminan su propio icono y se ocultan del usuario.

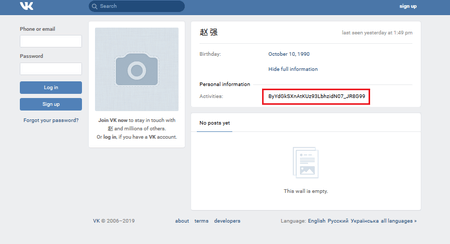

Estas modificaciones de Android.Banker.180.origin se controlan a través de las páginas creadas a propósito en la red social “VKontante”. En estas páginas en el campo “Actividad” («Activities»), cifrada, hay una dirección de un servidor de control del banker. El programa nocivo busca este campo usando una expresión regular, descifra la dirección y se conecta al servidor.

Estas versiones del troyano interceptan y envían los mensajes SMS por comando de los malintencionados, visualizan las ventanas phishing, son capaces de realizar llamadas telefónicas y escuchar el entorno usando un micro del dispositivo infectado. Además, puede administrar smartphones y tabletas: activar el módulo Wi-Fi de forma automática, establecer la conexión Internet a través de la red móvil, bloquear la pantalla etc.

Además, varios bankers en Android fueron descargados en dispositivos móviles otros descargadores de la familia Android.DownLoader detectados en Google Play, tales como Android.DownLoader.4303. Se difundían como si fueran aplicaciones financieras.

Troyanos en Google Play

Además de los descargadores, en el catálogo Google Play fueron detectados también otros troyanos, tales como Android.Click.303.origin y Android.Click.304.origin. Se difundían como si fueran aplicaciones no nocivas, juegos y programas para ver canales de TV. Los analistas virus de Doctor Web detectaron 36 troyanos de este tipo que fueron descargados por más de 151 000 usuarios.

Estos programas nocivos inician la actividad invisible con varios elementos de WebView, en uno de los cuales abren un sitio web para recibir los comandos administrativos del mismos. En otros WebView pueden cargar varios scripts de JavaScript y los sitios web establecidos por los malintencionados donde simulan las acciones de usuarios. Es donde siguen los enlaces y los banners de publicidad falsificando los indicadores de los contadores de consultas y clicks. Además, al hacer clic sobre los botones creados a propósito en estos sitios web, los mismos pueden suscribir a los titulares de dispositivos móviles a los servicios de pago si los proveedores de telefonía móvil de las víctimas soportan la tecnología de suscripciones rápidas Wap-Click. Para no ser eliminados fácilmente, los troyanos ocultan sus propios iconos del menú de la pantalla principal del sistema operativo.

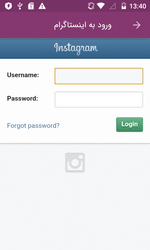

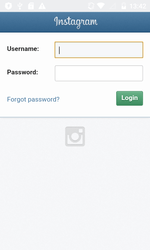

A finales del mes a la base de virus Dr.Web fueron añadidas las entradas para detectar los troyanos Android.PWS.Instagram.4 y Android.PWS.Instagram.5. Los ciberdelincuentes los difundían como si fueran programas útiles para usuarios de Instagram — para falsificar el número de “me gusta” y de suscriptores, así como para mejorar la seguridad de la cuenta. Al iniciarse, los troyanos solicitaban a las víctimas potenciales su nombre de usuario y contraseña que luego se transferían al servidor de los malintencionados.

Otras amenazas

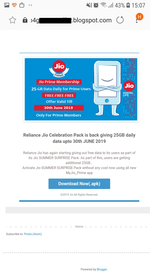

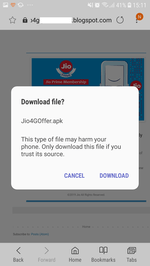

Entre otras aplicaciones nocivas que amenazaban a los titulares de smartphones y tabletas en Android en abril, había un troyano, Android.FakeApp.2.origin. Se ocultaba en un programa que supuestamente ofrecía 25 GB del tráfico Internet gratis a los abonados del proveedor móvil de la India, Jio.

Para ser difundido entre más usuarios, el troyano enviaba los mensajes SMS con un enlace a la página de descarga de su propia copia a los números de abonados de la libreta telefónica del dispositivo infectado. El propósito básico de Android.FakeApp.2.origin es visualizar los banners de publicidad.

Entre los troyanos que amenazan a los titulares de dispositivos en Android hay varias aplicaciones nocivas que se difunden a través de los sitios web y el catálogo oficial Google Play. Para proteger smartphones y tabletas, recomendamos instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web