Doctor Web: informe de la actividad de virus para dispositivos móviles en septiembre de 2019

9 de octubre de 2019

En septiembre a los usuarios de dispositivos en Android les amenazaban varios programas nocivos muchos de los cuales fueron difundidos por los malintencionados a través del catálogo Google Play. Eran descargadores Android.DownLoader, troyanos bancarios y de publicidad Android.Banker y Android.HiddenAds, así como otras amenazas. Además, los expertos de Doctor Web detectaron algunas nuevas versiones de aplicaciones potencialmente nocivas destinadas para supervisar a los usuarios. Entre ellas — Program.Panspy.1.origin, Program.RealtimeSpy.1.origin y Program.MonitorMinor.

TENDENCIAS CLAVE DE SEPTIEMBRE

- Google Play sigue siendo una fuente de aplicaciones nocivas y no deseadas

- El software espía sigue amenazando a los usuarios

Amenaza móvil del mes

Uno de los programas nocivos detectados el mes pasado era el troyano bancario Android.Banker.352.origin, difundido como si fuera una aplicación oficial de la criptobolsa YoBit.

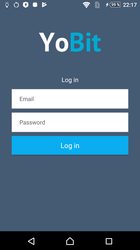

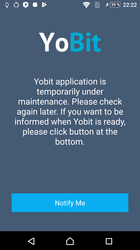

Al iniciarse, Android.Banker.352.origin visualizaba una ventana falsificada de autorización y robaba los nombres de usuario y las contraseñas de clientes de la bolsa. Luego visualizaba un mensaje sobre la indisponibilidad temporal del servicio.

El troyano interceptaba los códigos de autenticación de dos factores de SMS, así como los códigos de acceso de mensajes email. Además, interceptaba y bloqueaba notificaciones de varios messengers y programas clientes del correo electrónico. Todos los datos robados Android.Banker.352.origin los guardaba en la base Firebase Database.

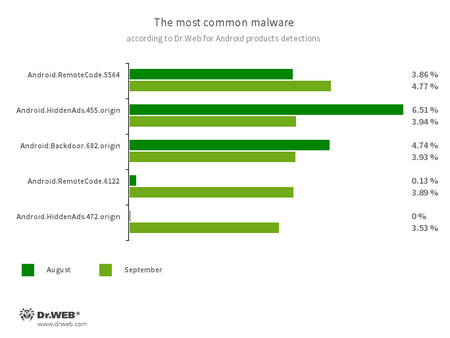

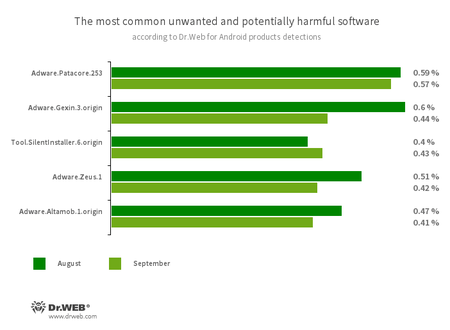

Según los datos de los productos antivirus Dr.Web para Android

- Android.RemoteCode.6122

- Android.RemoteCode.5564

- Aplicaciones nocivas para descargar y ejecutar un código aleatorio.

- Android.HiddenAds.455.origin

- Android.HiddenAds.472.origin (новая угроза)

- Troyanos para visualizar publicidad importuna.

- Android.Backdoor.682.origin

- Un troyano que ejecuta los comandos de los malintencionados y les permite controlar los dispositivos móviles infectados.

Complementos incrustados en aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles:

- Adware.Patacore.253

- Adware.Gexin.3.origin

- Adware.Zeus.1

- Adware.Altamob.1.origin

Un programa potencialmente peligroso para iniciar aplicaciones de forma invisible sin autorización del usuario:

- Tool.SilentInstaller.6.origin

Amenazas en Google Play

Además del troyano bancario Android.Banker.352.origin, en septiembre los expertos de Doctor Web detectaron en Google Play un programa nocivo Android.Banker.347.origin, destinado para clientes brasileños de clientes de entidades de crédito. Es una modificación de bankers Android.BankBot.495.origin, Android.Banker.346.origin y otros de los cuales nuestra empresa informó en las publicaciones más recientes.

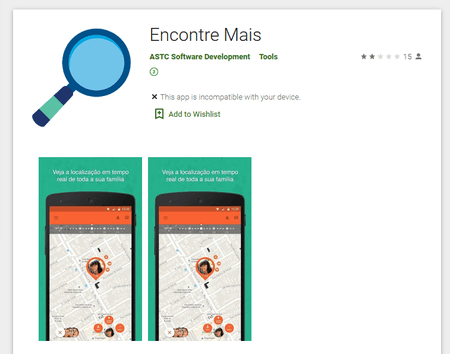

Los malintencionados difundían Android.Banker.347.origin a través de Google Play como si fuera un programa para detectar la ubicación de los miembros de la familia.

El banker usaba posibilidades avanzadas del SO ОС Android (Accessibility Service) para robar la información de los mensajes SMS — por ejemplo, los códigos de un solo uso y otros datos secretos. Además, al igual que las modificaciones anteriores, por comando de los malintencionados podía abrir las páginas phishing.

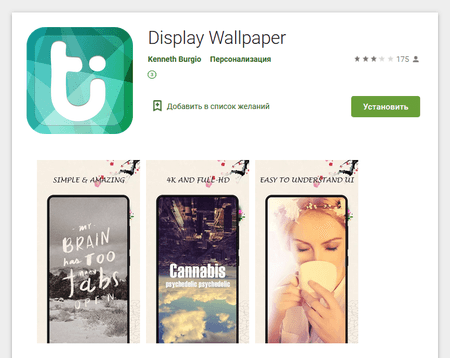

Durante el mes las analistas de virus detectaron en Google Play varios nuevos troyanos de publicidad de la familia Android.HiddenAds — por ejemplo, Android.HiddenAds.444.origin. Este programa nocivo se ocultaba en programas y juegos no nocivos. Una vez iniciado, ocultaba el icono de la aplicación y empezaba a visualizar los banners de publicidad importunos. Además, por comando del servidor de control descargaba e intentaba instalar los archivos APK.

Entre los programas nocivos detectados había también troyanos descargadores, tales como Android.DownLoader.920.origin y Android.DownLoader.921.origin. Se difundían como si fueran juegos. Los troyanos por comando del servidor descargaban e intentaban instalar varios tipos de software, así como otros programas nocivos.

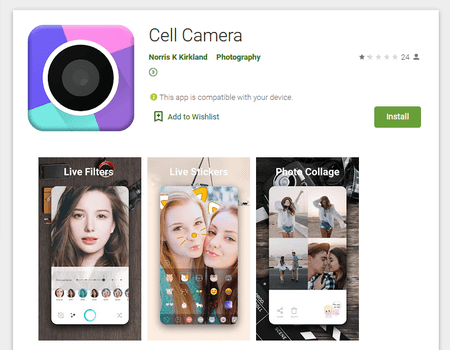

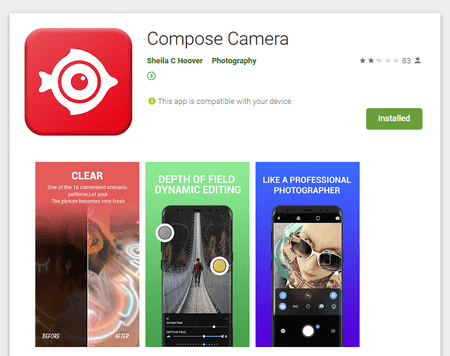

Durante el mes de septiembre en Google Play fueron detectadas varias modificaciones de troyanos de la familia Android.Joker. Estas aplicaciones nocivas se ocultaban en programas, al parecer, inofensivos — plugins para cámaras de vídeo, editores de fotos, conjuntos de imágenes, varias utilidades de sistema y otro software.

Los troyanos son capaces de descargar e iniciar los archivos dex extra, así como ejecutar un código aleatorio. Además, suscriben de forma automática a los usuarios a servicios caros, para lo cual abren los sitios web de contenido premium y abren sin autorización los enlaces requeridos. Y para confirmar la suscripción, interceptan los códigos de verificación de SMS. Además, los programas nocivos Android.Joker transfieren al servidor de control los datos de libretas telefónicas de sus víctimas.

Otros troyanos que suscribían a usuarios a servicios caros, fueron llamados Android.Click.781 y Android.Click.325.origin. También abrían los sitios web donde suscribían a sus víctimas a servicios premium. Además, por comando del servidor podían interceptar notificaciones del sistema operativo y otros programas. Los malintencionados difundían estos troyanos como si fueran aplicaciones de cámaras de fotos.

Software espía

En septiembre los expertos de Doctor Web detectaron varias nuevas versiones de programas potencialmente peligrosos destinados para supervisar a los titulares de dispositivos en Android. Entre ellos había aplicaciones Program.Panspy.1.origin, Program.RealtimeSpy.1.origin y Program.MonitorMinor. Este software espía permite controlar la mensajería SMS y las llamadas telefónicas, la comunicación en messengers populares, supervisar la ubicación de dispositivos, así como recibir otra información confidencial.

Para proteger los dispositivos en Android contra programas nocivos y no deseados, se recomienda a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web