Doctor Web: informe de la actividad de virus en el año 2019

3 de febrero de 2020

Lo más destacado

En el año 2019 unas de las amenazas más difundidas eran los troyanos y los scripts maliciosos destinados para obtener la criptomoneda de forma no autorizada. Además, hubo otro peligro importante: los troyanos que robaban contraseñas y otra información confidencial. Durante todo el año los usuarios fueron atacados por los troyanos bancarios, así mismo, Win32.Bolik.2. Los analistas de virus de Doctor Web registraron su difusión a principios de la primavera y, así mismo, en verano. Este programa nocivo tiene características de un virus de archivos polimórfico y es capaz de infectar otras aplicaciones. Win32.Bolik.2 realizaba web injects, interceptaba el tráfico del correo y las pulsaciones del teclado y, también robaba la información de los sistemas "“banca-cliente”.

Así mismo, en primavera nuestros expertos detectaron varias vulnerabilidades en un cliente Steam de un juego popular Counter Strike 1.6 explotadas por el troyano Belonard. Unía los equipos infectados en una botnet y los convertía en servidores proxy.

En el tráfico de correo prevalecían las amenazas que descargaban otros troyanos a los equipos atacados y ejecutaban un código aleatorio. Además, en los mensajes del correo electrónico los malintencionados difundían miners, espías y troyanos bancarios.

Aunque la mayor parte de los programas detectados estaba destinada a los usuarios del SO Windows, los dueños de equipos con macOS también corrían riesgo. Una de las amenazas para los mismos fue el backdoor Mac.BackDoor.Siggen.20 con el cual los malintencionados podían descargar y ejecutar un código aleatorio en los dispositivos infectados.

A los usuarios de dispositivos móviles a base del SO Android les amenazaban los troyanos de publicidad, el software espía, los bankers y varios descargadores que descargaban otras aplicaciones maliciosas y ejecutaban un código aleatorio.

Tendencias clave del año

- Difusión de los troyanos miners para la obtención no autorizada de la criptomoneda

- Actividad aumentada de los cifradores

- Aparición de las nuevas amenazas para macOS

- Difusión activa de los programas nocivos para el SO Android en el catálogo Google Play

Los eventos más destacados del año 2019

En enero los analistas de Doctor Web detectaron un troyano en un programa para supervisar el curso de criptomonedas. El programa nocivo se difundía junto con la utilidad e instalaba otros troyanos en los dispositivos infectados. Usando estos programas, los hackers pudieron robar los datos personales de los usuarios, así mismo, las contraseñas de los monederos de criptodivisa.

En marzo los analistas de Doctor Web publicaron una investigación detallada del troyano Belonard que usa las vulnerabilidades del día cero en el cliente Steam del juego Counter-Strike 1.6. Al penetrar en el equipo de la víctima, el troyano cambiaba los archivos del cliente y creaba los servidores proxy de juego para infectar otros usuarios. El número de servidores maliciosos CS 1.6 creados por Belonard llegó al 39% del número de todos los servidores oficiales registrados en Steam. Ahora todos los módulos de Тrojan.Belonard se detectan correctamente por el antivirus Dr.Web y no amenazan a nuestros usuarios.

En mayo los expertos de Doctor Web informaron sobre la nueva amenaza para el SO – Mac.BackDoor.Siggen.20. Este software permite descargar y ejecutar en el dispositivo del usuario cualquier código en lenguaje Python. Los sitios web que difunden este software malicioso también infectan los equipos en SO Windows con un troyano espía BackDoor.Wirenet.517 (NetWire). El último es un troyano RAT conocido desde hace mucho, usando el cual los hackers pueden administrar el equipo de la víctima, incluido el uso de la cámara y del micro en el dispositivo. Además, el troyano RAT difundido tiene firma digital válida.

En junio en el laboratorio de virus de Doctor Web fue analizada una muestra de un troyano poco frecuente Node.js — Trojan.MonsterInstall. Al iniciarse en el equipo de la víctima, el mismo descarga e instala los módulos requeridos para su propio funcionamiento, recaba la información sobre el sistema y la envía al servidor del desarrollador. Una vez recibida la respuesta del servidor, se instala en el autoinicio y empieza a obtener (mining) la criptomoneda TurtleCoin. Los desarrolladores de este software malicioso usan para la difusión sus propios recursos con cheats para los juegos populares y, así mismo, infectan los archivos en otros sitios web similares.

Eventos de virus

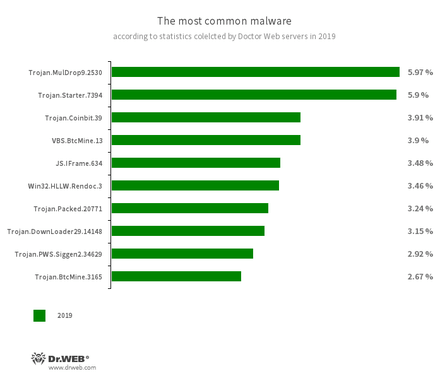

Según los datos de los servidores de estadísticas Doctor Web, en el año 2019 en los equipos con mayor frecuencia se detectaban los troyanos y los scripts que se dedicaban al mining de la criptomoneda en dispositivos sin autorización de usuarios. Así mismo, se detectó la actividad de los troyanos que instalaban varios tipos de software malicioso.

- Trojan.MulDrop9.2530

- Un troyano dropper que difunde e instala el software malicioso.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo destino principal es iniciar un archivo ejecutable con un conjunto determinado de funciones maliciosas en el sistema.

- Trojan.Coinbit.39

- Trojan.BtcMine.3165

- Los troyanos que se dedican a la obtención no autorizada (mining) de la criptomoneda usando los recursos de computación de los dispositivos infectados.

- VBS.BtcMine.13

- Un script malicioso en lenguaje VBS que obtiene (mining) la criptomoneda de forma no autorizada.

- JS.IFrame.634

- Un script que los malintencionados implementan en las páginas html. Al abrir estas páginas, el script redirige a varios sitios web maliciosos y no deseados.

- Win32.HLLW.Rendoc.3

- Un gusano de red que se difunde, así mismo, a través de los dispositivos de información extraíbles.

- Trojan.Packed.20771

- Una familia de aplicaciones maliciosas protegidas por un comprimidor de software.

- Trojan.DownLoader29.14148

- Un troyano destinado para descargar otro software malicioso.

- Trojan.PWS.Siggen2.34629

- Un representante de la familia de troyanos que roban contraseñas.

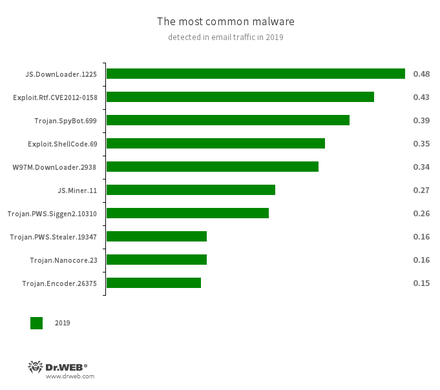

En el tráfico de correo prevalecían los troyanos que descargaban e instalan otro software malicioso en los dispositivos atacados. Además, por canales del correo-e los malintencionados difundían los programas de extorsión, miners, troyanos bancarios y espías que robaban los datos confidenciales.

- JS.DownLoader.1225

- Un representante de la familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan otros programas maliciosos en el equipo.

- Exploit.Rtf.CVE2012-0158

- Un documento modificado de Microsoft Office Word que usa la vulnerabilidad CVE2012-0158 para ejecutar el código malicioso.

- Trojan.SpyBot.699

- Troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar los comandos recibidos de los mismos. El troyano sirve para robar el dinero de las cuentas bancarias.

- Exploit.ShellCode.69

- Una familia de troyanos destinados para descargar otras aplicaciones maliciosas en el equipo atacado.

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan las vulnerabilidades de las aplicaciones de oficina para su propio funcionamiento, Sirven para descargar otros programas maliciosos en el equipo atacado.

- JS.Miner.11

- Una familia de scripts en lenguaje JavaScript destinados para la obtención no autorizada (mining) de la criptomoneda.

- Trojan.PWS.Siggen2.10310

- Trojan.PWS.Stealer.19347

- Los representantes de familias de troyanos que roban nombres de usuarios y contraseñas.

- Trojan.Nanocore.23

- Un troyano con el cual los malintencionados se conectan a los equipos infectados y los administran.

- Trojan.Encoder.26375

- Un programa malicioso que cifra los archivos y requiere un rescate por descifrar los mismos.

Troyanos cifradores

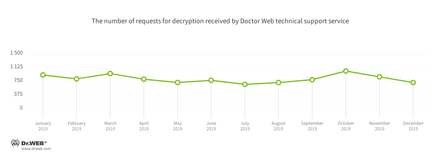

Comparado con el año 2018, en los últimos 12 meses el número de solicitudes al servicio de soporte técnico de la empresa Doctor Web de los usuarios cuyos archivos resultaron ser cifrados por los troyanos encoders subió un 19,52%. La dinámica de registro de estas solicitudes en el año 2019 puede consultarse en el gráfico:

Los cifradores más populares en el año 2019:

- Trojan.Encoder.858 — 20.18% de solicitudes;

- Trojan.Encoder.18000 — 5.70% de solicitudes;

- Trojan.Encoder.11464 — 5.59% de solicitudes;

- Trojan.Encoder.26996 — 5.15% de solicitudes;

- Trojan.Encoder.567 — 4.20% de solicitudes.

Sitios web peligrosos y no recomendados

Las bases del Control Parental (de Oficina) y del web antivirus SpIDer Gate regularmente se completan con las nuevas direcciones de los sitios web no recomendados y potencialmente peligrosos. Entre ellos, los recursos de estafa y phishing, así como las páginas desde las cuales se difunde el software malicioso. El mayor número de estos recursos fue registrado en el primer trimestre, y el menor — en el tercero. La dinámica del proceso de completar las bases de los sitios web no recomendados y peligrosos puede consultarse en el diagrama más abajo.

Estafas de red

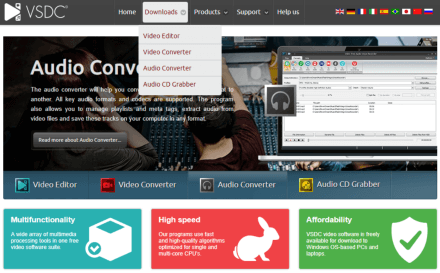

En abril los expertos de la empresa Doctor Web advirtieron a los usuarios sobre compromiso del sitio web oficial de software popular para el procesamiento de vídeo y audio. Los hackers suplantaron un enlace para la descarga, y, junto con el editor, los usuarios descargaban el troyano bancario peligroso Win32.Bolik.2. Sirve para realizar web injects, interceptar el tráfico, keylogging (registro de pulsaciones en el teclado) y robar la información de los sistemas “banca-cliente” de varias entidades de crédito.

Posteriormente, los hackers sustituyeron Win32.Bolik.2 por otro software malicioso – una variante del espía Trojan.PWS.Stealer (KPOT Stealer). Este troyano roba la información de los navegadores, de la cuenta Microsoft, varios messengers y otros programas.

En agosto los expertos del laboratorio de virus de Doctor Web detectaron que a mediados del verano los malintencionados cambiaron un poco de táctica y para la difusión de Win32.Bolik.2 empezaron a usar las copias de los sitios web de los servicios populares. Uno de estos recursos copiaba un servicio conocido VPN, y otros estaban camuflados por los sitios web de programas de oficina corporativos.

Para dispositivos móviles

Para los usuarios de dispositivos móviles el año pasado destacó sobre todo por la actividad de troyanos y programas no deseados cuya tarea principal era visualizar la publicidad. Entre ellos, muchos troyanos de la familia Android.HiddenAds.

Por ejemplo, solo en febrero los analistas de virus de Doctor Web detectaron en Google Play unas 40 modificaciones de estas aplicaciones maliciosas instaladas por más de 10 000 000 usuarios. Y durante todo el año, nuestros expertos detectaron centenares de estos troyanos. En total, eran un 22,27% de todas las amenazas detectadas en dispositivos en Android.

Los malintencionados los difunden como si fueran programas útiles y hasta los promueven a través de las redes sociales y los servicios en línea con millones de usuarios (por ejemplo, Instagram y YouTube). Los usuarios creen instalar las aplicaciones ordinarias, por lo tanto, los troyanos penetran fácilmente en muchos dispositivos.

Una vez instalados e iniciados, los troyanos Android.HiddenAds ocultan sus iconos de la lista de programas en la pantalla principal y empiezan a visualizar publicidad importuna: los banners, las ventanas de animación y vídeos. Esta publicidad solapa las ventanas de otras aplicaciones y la interfaz del sistema operativo, e impide el trabajo normal con dispositivos en Android.

Ya en primavera nuestros analistas de virus detectaron un troyano Android.InfectionAds.1 que explotaba las vulnerabilidades críticas del SO Android. Infectaba otros programas y podía instalar aplicaciones sin autorización de usuarios. La función básica de Android.InfectionAds.1 era la visualización de la publicidad y la suplantación de los ID de publicidad en las aplicaciones infectados, y, como resultado, los beneficios de la publicidad los recibían los creadores de virus y no los desarrolladores de programas afectados.

Además, también se beneficiaban de la visualización de publicidad los creadores de los módulos de publicidad no deseados (Adware) que muchos desarrolladores incrustan en aplicaciones para monetizarlas, a veces de forma consciente, a veces sin saberlo. Entre las amenazas detectadas en dispositivos en Android, la parte de estos módulos fue de 14,49%.

Al igual que los años pasados, también eran peligrosos para los usuarios varios troyanos descargadores y programas maliciosos que descargan otros troyanos y aplicaciones, y también son capaces de ejecutar un código aleatorio. A estas amenazas se refieren, por ejemplo, los representantes de las familias Android.DownLoader, Android.Triada y Android.RemoteCode. En el año 2019 estos troyanos eran unas de las amenazas más difundidas detectadas en dispositivos en Android.

Durante el año, fueron detectados muchos nuevos troyanos clickers que siguen los enlaces de forma automática, abren las páginas web con publicidad y suscriben a los usuarios a los servicios móviles de pago. Entre estos programas maliciosos detectados por nuestro expertos había Android.Click.312.origin, Android.Click.322.origin, Android.Click.323.origin y Android.Click.324.origin. Estos y otros troyanos similares se difunden como si fueran aplicaciones ordinarias y útiles — editores de fotos, recopilaciones de papel tapiz del escritorio etc.

En el año 2019, para los titulares de dispositivos en Android también eran muy peligrosos los troyanos bancarios que atacaban a usuarios en todo el mundo. Por ejemplo, en agosto y octubre los analistas de virus de Doctor Web detectaron otras modificaciones del troyano peligroso Android.BankBot.495.origin, destinado para los clientes de las entidades de crédito de Brasil. Esta aplicación maliciosa usa las posibilidades avanzadas del SO Android (Accessibility Service), destinadas para personas discapacitadas. Con estas funciones, el banker roba los datos privados, y luego los malintencionados acceden a las cuentas de víctimas.

Además, siguieron los ataques del troyano Flexnet de la familia Android.ZBot. Hoy día se considera que este programa malicioso tiene pocas funciones, pero son suficientes para robar fácilmente el dinero de las cuentas de usuario. Con este banker, los ciberdelincuentes transfieren el dinero de las víctimas a sus tarjetas, cuentas de móviles y pagan varios servicios.

El año pasado demostró que el programa de ciberespionaje y filtración de los datos secretos sigue siendo actual. En junio nuestros expertos detectaron en Google Play un backdoor peligroso Android.Backdoor.736.origin, también conocido como PWNDROID1. Y ya más tarde, en noviembre, fue detectada su nueva modificación. Este troyano permitía a los malintencionados administrar a distancia los dispositivos en Android infectados y realizar varias acciones en los mismos — interceptar los SMS, supervisar las llamadas telefónicas y ubicación de dispositivos, escuchar el entorno, transferir los archivos de usuarios al servidor y hasta descargar e instalar otros programas.

Además, en el año 2019 se detectó un nuevo software para supervisar a usuarios. Estas aplicaciones frecuentemente se posicionan como medios para asegurar la seguridad de niños y otros miembros de familia, controlar al personal etc. No son maliciosos, pero pueden ser usadas de forma ilegal.

Así mismo, los estafadores molestaban a los usuarios de dispositivos en SO Android. Por ejemplo, otra vez se difundieron los programas troyanos de la familia Android.FakeApp que abrían los sitios web con encuestas falsificadas. A las víctimas potenciales se les ofrecía dinero para participar en las mismas. Para recibirlo, los usuarios supuestamente debían pagar la comisión o confirmar su identidad al transferir algo de dinero a la cuenta de los estafadores. Pero, como resultado, las víctimas no recibían ninguna remuneración y perdían su dinero.

Perspectivas y probables tendencias

E finales del año 2018, los usuarios enfrentaban muchas amenazas informáticas, y uno de los riesgos básicos para ellos era la pérdida de dinero y ciberespionaje. Según nuestro pronóstico, lo mismo se esperaba en el año 2019, lo cual se confirmó.

Este año los ciberdelincuentes seguirán usando aplicaciones maliciosas para ganar dinero ilegal. Por eso se espera un crecimiento de la actividad de los troyanos miners, troyanos bancarios y de publicidad, así como software espía que recabará la información útil sobre usuarios. Además, es probable que aparezcan más esquemas de estafa, así como campañas phishing y envíos spam.

Así mismo, el objetivo otra vez será diverso, no solo los usuarios de Windows; los titulares de dispositivos en macOS, Android, Linux y otras plataformas serán supervisados por los creadores de virus y estafadores de red. La evolución de los programas maliciosos y la ingenuidad de los ciberdelincuentes sigue activa, por lo tanto, los usuarios deben cumplir con las reglas de seguridad informática y aplicar los medios antivirus seguros.