Doctor Web: informe de la actividad de virus para dispositivo móviles en mayo de 2020

19 de junio de 2020

En el mes de mayo en dispositivos en Android fueron detectadas un 3,35% más amenazas comparado con el mes de abril. El número de malware detectado creció un 3,75%, de programas potencialmente peligrosos — un 8,77%, y de adware — un 1,62%. Así mismo, el número de los programas no deseados que penetraron en los dispositivos bajó un 1,77%.

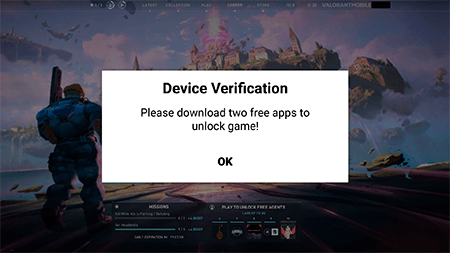

A finales del mes la empresa Doctor Web advirtió sobre la difusión del troyano Android.FakeApp.176 que los malintencionados presentaban como si fuera la versión móvil del juego. Con este malware los creadores de virus ganaban dinero, al participar en varios programas de socios.

En el catálogo Google Play fueron detectadas las nuevas modificaciones de los troyanos de la familia Android.Joker que ejecutaban un código aleatorio y podían suscribir a los titulares de dispositivos en Android a servicios móviles de pago. En el mismo sitio los analistas de virus detectaron varias nuevas modificaciones de malware de la familia Android.HiddenAds que sirven para visualizar publicidad. Fueron detectadas aplicaciones con varios módulos de publicidad no deseados y otro troyano de la familia Android.Circle. El último también visualizaba publicidad, podía ejecutar los scripts BeanShell y abría varios sitios web donde hacía clics sobre los enlaces y banners ubicados en los mismos. Durante el mes, los malintencionados también difundían otras amenazas.

TENDENCIAS CLAVE DEL MES DE MAYO

- Pequeño crecimiento del número total de amenazas detectadas en dispositivos en Android

- Aparición de las nuevas amenazas en el catálogo Google Play

Amenaza del mes

En mayo la empresa Doctor Web informó sobre la detección de una versión móvil falsificada del juego Valorant que en realidad era una modificación del troyano Android.FakeApp.176. Los malintencionados ya llevan bastante tiempo difundiéndolo como si fuera alguna aplicación conocida y lo usan para ganar dinero ilegal de la participación en varios programas de socios.

Para tener acceso completo al juego, el troyano les ofrece a las víctimas potenciales hacer varias tareas en el sitio web del servicio de socios, por ejemplo, instalar e iniciar otros juegos. Por cada tarea realizada correctamente, los malintencionados reciben un premio, y los usuarios engañados no reciben nada.

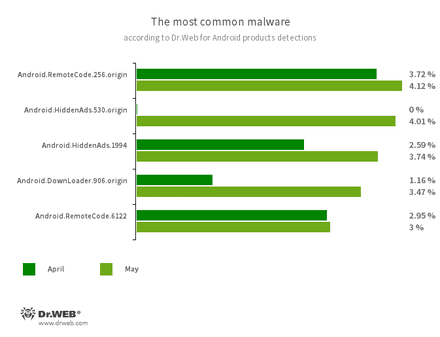

Según los datos de los productos antivirus Dr.Web para Android

- Android.RemoteCode.256.origin

- Android.RemoteCode.6122

- Malware que descarga y ejecuta un código aleatorio. En función de la modificación, estos troyanos pueden abrir varios sitios web, seguir los enlaces, hacer clics sobre banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Troyanos destinados para visualizar publicidad importuna. Se difunden como si fueran aplicaciones populares por otro malware que en algunos casos los instalan al catálogo del sistema sin autorización.

- Android.DownLoader.906.origin

- Un troyano que descarga otro malware y software no deseado. Puede esconderse en aplicaciones, al parecer, inofensivas que se difunden a través del catálogo Google Play o sitios web maliciosos.

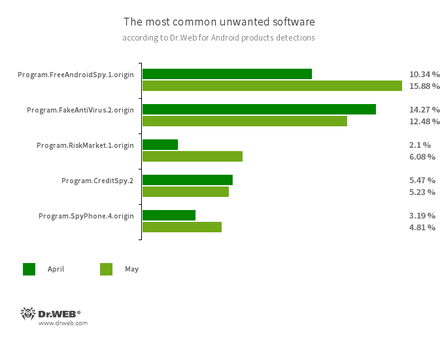

- Program.FreeAndroidSpy.1.origin

- Program.SpyPhone.4.origin

- Las aplicaciones que supervisan a titulares de dispositivos en Android y pueden ser usados para ciberespionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar documentos, fotos y vídeos, escuchar etc.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a los usuarios al demandar el pago de la compra de la versión completa.

- Program.CreditSpy.2

- Detección de programas que sirven para tener ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan los mensajes SMS al servidor remoto, así como la información de los contactos de la libreta telefónica, el historial de las llamadas, así como otra información.

- Program.RiskMarket.1.origin

- Una tienda de aplicaciones que contiene programas troyano y recomienda instarlos a los usuarios.

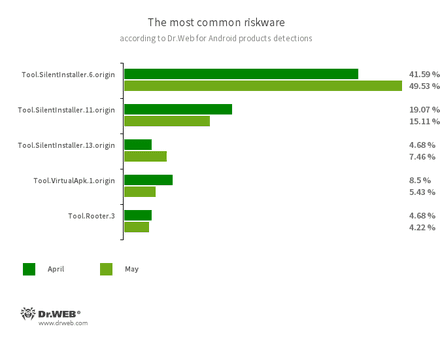

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.VirtualApk.1.origin

- Las plataformas de software potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Rooter.3

- Utilidad para tener permisos root en dispositivos en Android que usa varios exploits. Puede ser usada tanto por los titulares de dispositivos en Android como por los malintencionados y malware.

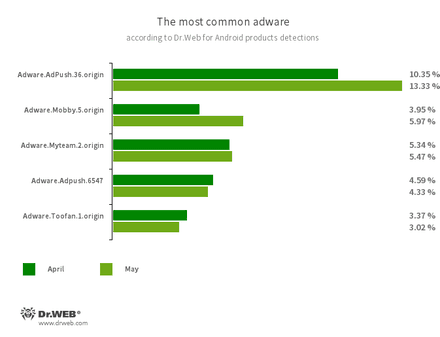

Los módulos de software incrustados en aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en modo de pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Amenazas en Google Play

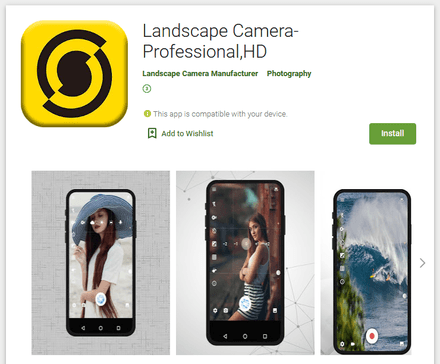

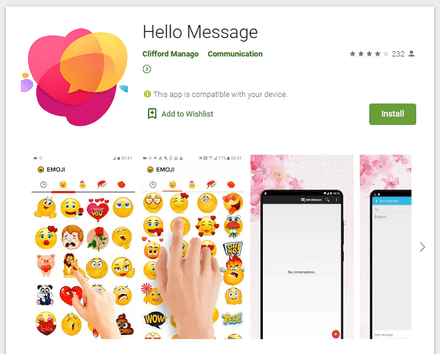

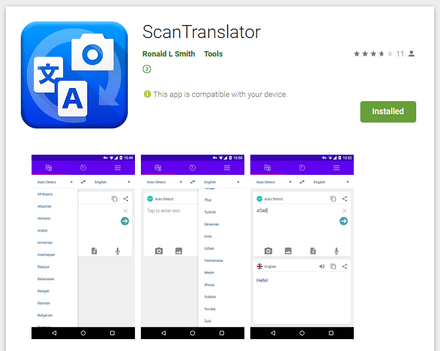

El mes pasado los analistas de virus de Doctor Web detectaron en el catálogo Google Play varias nuevas modificaciones de los troyanos de la familia Android.Joker, tales como Android.Joker.174, Android.Joker.182, Android.Joker.186, Android.Joker.138.origin, Android.Joker.190 y Android.Joker.199. Estaban incrustados en las aplicaciones para trabajar con documentos, recopilaciones de imágenes, programas para sacar fotos, utilidades de sistema, messengers y otro software que parecía inofensivo. Pero una vez iniciados, estos troyanos descargaban y ejecutaban un código aleatorio y también podían suscribir a los usuarios a servicios caros.

Además los expertos detectaron un troyano Android.Circle.15 que se difundía como si fuera una utilidad para optimizar el funcionamiento del sistema. Una vez iniciado, visualizaba la publicidad, abría varios sitios web y seguía los enlaces y banners de los mismos. Al igual que otros representantes de la familia Android.Circle, podía ejecutar los scripts BeanShell.

Entre las amenazas detectadas había nuevos troyanos bancarios de la familia Android.HiddenAds, tales como Android.HiddenAds.2134, Android.HiddenAds.2133, Android.HiddenAds.2146, Android.HiddenAds.2147, Android.HiddenAds.2048 y Android.HiddenAds.2150. Se difundía como si fueran recopilaciones de stickers para WhatsApp, juegos colecciones de imágenes y guías. En total, los analistas de virus de Doctor Web detectaron más de 30 varias modificaciones de estos troyanos instalados por casi 160 000 usuarios.

Una vez iniciados, este malware ocultaba su icono de la lista de aplicaciones en el menú de la pantalla principal del SO Android y empezaba a visualizar los banners de publicidad de pantalla completa que impedían el trabajo correcto con dispositivos.

Como si fueran programas no maliciosos, tales como juegos y recopilaciones de imágenes, también se difundían los nuevos módulos de publicidad llamados Adware.AdSpam.4, Adware.AdSpam.5 y Adware.AdSpam.6. Al igual que los troyanos de la familia Android.HiddenAds, visualizaban los banners por encima de otros programas. Pero no eliminaban sus iconos, por lo tanto, el usuario podía detectar más fácilmente la fuente de la publicidad y eliminar las aplicaciones donde estaban incrustados estos módulos.

Otras amenazas

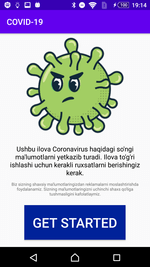

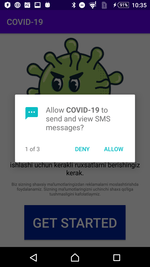

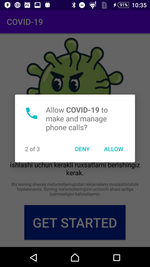

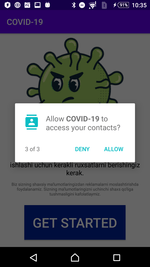

Entre las amenazas difundidas en mayo, hubo otro troyano que usaba el tema de la pandemia de coronavirus SARS-CoV-2. Este malware añadido a la base de virus Dr.Web como Android.Spy.660.origin se difundía como si fuera una utilidad que visualiza el número de los enfermos de COVID-19. Pero el objetivo real de este troyano fue ciberespionaje. La meta principal de Android.Spy.660.origin eran los usuarios de Uzbekistán. El troyano robaba su información sobre SMS, el registro de llamadas telefónicas, así como los contactos de la libreta de contactos del dispositivo móvil. Al iniciarse, solicitaba permisos de sistema correspondientes, y luego visualizaba las estadísticas de la enfermedad para no provocar sospechas de sus víctimas.

Además, los malintencionados seguían atacando a los usuarios a través de varios troyanos bancarios. Por ejemplo, a los ciudadanos de Vietnam les amenazaba el banker Android.Banker.388.origin que se descargaba en dispositivos en Android al consultar el sitio web falsificado del Ministerio de seguridad pública del país. Y a los ciudadanos de Japón otra vez les amenazaban los representantes de varias familias de troyanos bancarios que durante mucho tiempo se difunden a través de los sitios web falsificados de servicios de correo y de mensajería.

Para proteger los dispositivos en Android contra los programas maliciosos y no deseados, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web