Doctor Web: informe de la actividad de virus para dispositivos móviles en julio de 2020

10 de agosto de 2020

Comparado con el mes pasado, en julio en dispositivos en Android el número de amenazas detectadas fue reducido un 6,7%. El número del malware bajó un 6,75%, de programas no deseados — un 4,6%, potencialmente peligrosos — un 8,42%, y adware — un 9,83%.

Durante el mes, los analistas de virus Doctor Web detectaron en el catálogo Google Play varios nuevos programas maliciosos. Uno de ellos fue el troyano bancario Android.Banker.3259 que se ocultaba en la aplicación para trabajar con SMS. Otros fueron los troyanos de la familia Android.HiddenAds que visualizaban banners de publicidad importunos. Además, fue detectado otro representante de la familia Android.Joker que suscribía a los usuarios a los servicios premium y ejecutaba un código aleatorio.

TENDENCIAS CLAVE DE JULIO

- Reducción del número total de amenazas detectadas en dispositivos en Android

- Difusión de nuevas amenazas en el catálogo Google Play

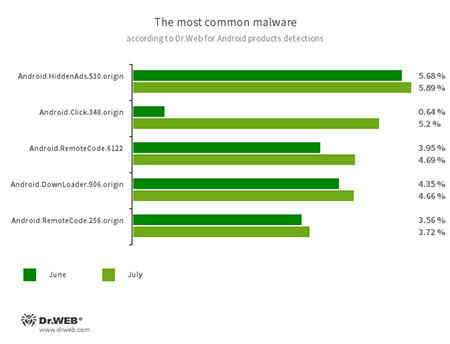

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.530.origin

- Un troyano que sirve para visualizar publicidad importuna. Se difunde como si fuera una aplicación popular, por otro malware, que en algunos casos lo instalan sin autorización en el catálogo del sistema.

- Android.Click.348.origin

- Un malware que abre sitios web de forma automática, hace clics en los banners de publicidad y sigue los enlaces. Puede difundirse como si fuera un programa no malicioso, sin provocar sospechas de usuarios.

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Malware que descarga y ejecuta un código aleatorio. En función de la modificación, estos troyanos pueden abrir varios sitios web, seguir los enlaces, hacer clics sobre banners de publicidad, suscribir a los usuarios a servicios de pago y realizar otras acciones.

- Android.DownLoader.906.origin

- Un troyano que descarga otro malware y software no necesario, Puede ocultarse en aplicaciones aparentemente no maliciosas que se difunden a través del catálogo Google Play o sitios web maliciosos.

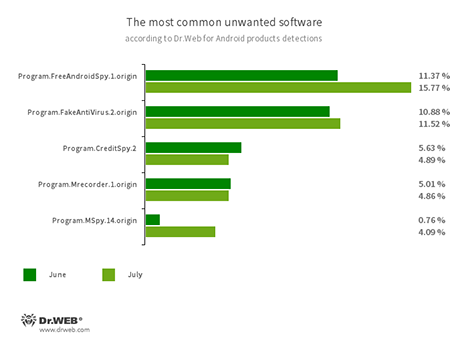

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.MSpy.14.origin

- Aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usadas para cibersepionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar documentos, fotos y vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden notificar de amenazas no existentes y engañar a usuarios al demandar la compra de la nueva versión.

- Program.CreditSpy.2

- Detección de programas que sirven para adjudicar un ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan al servidor remoto los mensajes SMS, la información sobre contactos de la libreta telefónica, el historial de llamadas y también otra información.

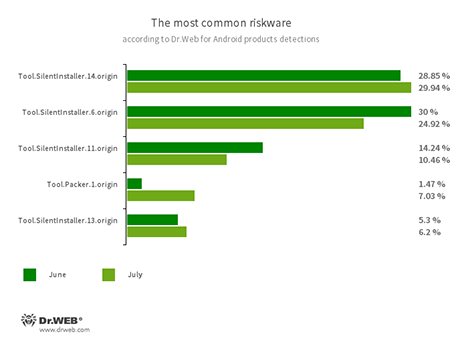

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plataformas de software potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismas. Crean un entorno de ejecución virtual que no afecta el sistema operativo básico.

- Tool.Packer.1.origin

- Una utilidad de compersión especializada que sirve para proteger aplicaciones en Android contra modificaciones e ingeniería inversa. No es maliciosa, pero puede ser usada para proteger tanto los programas no maliciosos como los programas troyanos.

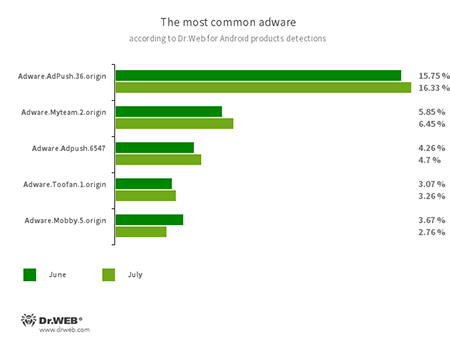

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web

Plugins incrustados en dispositivos en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir sitios web.

Amenazas en Google Play

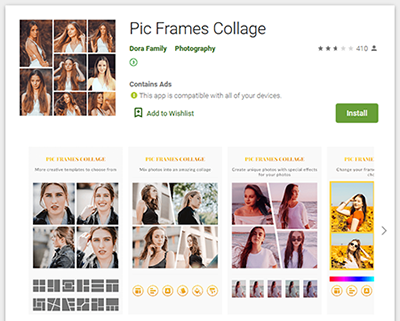

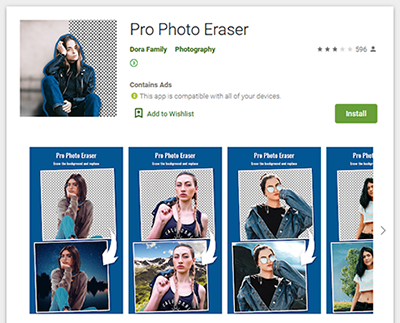

Entre las amenazas detectadas en Google Play en julio, hubo nuevos representantes de la familia Android.HiddenAds, añadidos a la base de virusу Dr.Web como Android.HiddenAds.2190 y Android.HiddenAds.2193. Los malintencionados los difundían como aplicaciones para editar fotos.

Al igual que los demás troyanos de esta familia, una vez iniciados, los mismos ocultaban sus iconos de la lista de programas en el menú de la pantalla principal para ser eliminados con mayor dificultad por los usuarios. Luego empezaban a visualizar banners por encima de las ventanas de otras aplicaciones y la interfaz del sistema operativo.

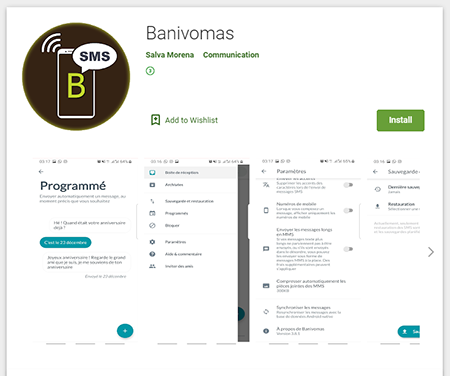

Otro troyano detectado por los analistas de virus Doctor Web fue llamado Android.Joker.279. Se ocultaba en la aplicación para trabajar con SMS y, una vez iniciado, suscribía a las víctimas a los servicios móviles caros, y también pudo ejecutar un código aleatorio.

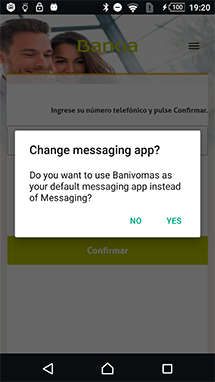

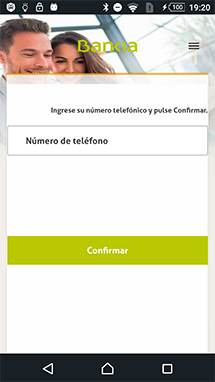

Así mismo, nuestros expertos detectaron un troyano bancario, Android.Banker.3259. Los creadores de virus lo crearon a base de un Messenger SMS con el código fuente abierto.

Al iniciarse, el banker se conectaba al servidor de control y esperaba más comandos del mismo. En función de la respuesta recibida, el troyano seguía trabajando como si fuera una aplicación no maliciosa o intentaba robar a la víctima sus datos personales, al visualizar una ventana phishing. Además, Android.Banker.3259 guarda todos los SMS entrantes y salientes en la base de datos en la nube Firebase. Posteriormente los malintencionados pueden usar la información recibida de estos mensajes para organizar nuevos ataques.

Para proteger los dispositivos en Android contra malware y software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.