Doctor Web: informe de la actividad de virus para dispositivos móviles en septiembre de 2020

22 de octubre de 2020

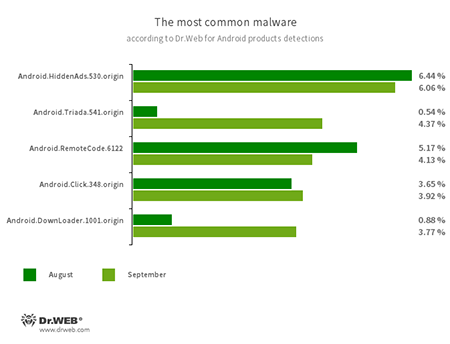

Según las estadísticas de detecciones de los productos antivirus Dr.Web para Android, en septiembre en los dispositivos protegidos se registaron un 3.75% más amenazas que en agosto. Comparado con el mes pasado, el número de malware detectado aumentó un 5.58%, y potencialmente peligroso ― un 4.98%. Así mismo, el número de adware y aplicaciones no deseadas bajó un 6.22% y un 8.83% respectivamente.

Durante el mes de septiembre los analistas de virus de Doctor Web detectaron en el catálogo Google Play varios nuevos malware Entre los mismos, hay representantes de la familia peligrosa de troyanos Android.Joker, capaces de ejecutar un código aleatorio y suscribir a las víctimas a los servicios de pago. Además, los malintencionados difundieron un troyano clicker Android.Click.978, que visualizaba publicidad, así como el troyano multifuncional Android.Triada.545.origin que se usaba así mismo para phishing.

TENDENCIAS CLAVE DE SEPTIEMBRE

- Aumento del número total de amenazas detectadas en dispositivos en Android

- Difusión de amenazas en el catálogo de Google Play

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.530.origin

- Un troyano destinado para visualizar publicidad importuna. Se difunde como, si fuera una aplicación popular, por otro malware que en algunos casos lo instala de forma no autorizada en el catálogo de sistema.

- Android.Triada.541.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todos los programas activos. Algunas modificaciones de esta familia se encuentran en el firmware de dispositivos en Android donde los malintencionados las implementan en la etapa de producción.

- Android.RemoteCode.6122

- Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a servicios de pago y realizar otras acciones.

- Android.Click.348.origin

- Un malware que abre los sitios web de forma autónoma, hace clics en los banners de publicidad y sigue los enlaces. Puede difundirse como si fuera un software inofensivo, sin provocar sospechas de usuarios.

- Android.DownLoader.1001.origin

- Un troyano que descarga otro malware y software no requerido. Puede ocultarse en las aplicaciones aparentemente no ofensivas que se difunden a través del catálogo Google Play o sitios web maliciosos.

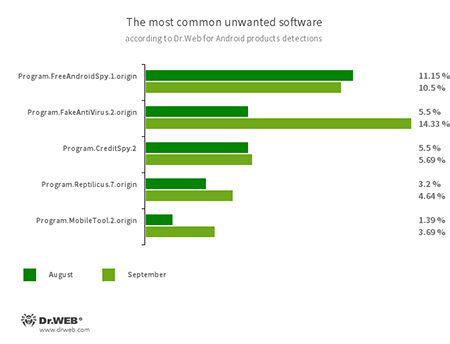

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Program.MobileTool.2.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usados para ciberespionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar documentos, fotos y vídeos, escuchar conversaciones telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imitan el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir el pago de la versión completa.

- Program.CreditSpy.2

- Detección de programas que sirven para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones descargan los mensajes SMS al servidor remoto, así como la información de los contactos de la libreta telefónica, el historial de llamadas y otra información.

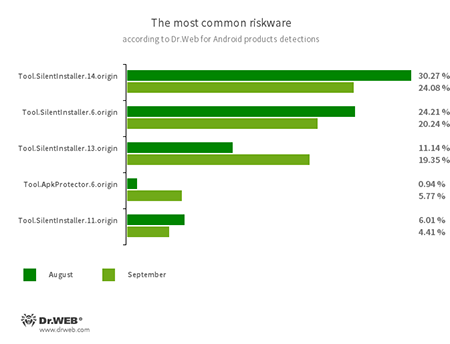

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Las plataformas de software potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta a su sistema operativo básico.

- Tool.ApkProtector.6.origin

- Detección de aplicaciones en Android protegidas por el comprimidor de software ApkProtector. Este comprimidor no es malicioso, pero los malintencionados pueden usarlo al crear software troyano y no deseado para dificultar la detección del mismo por los antivirus.

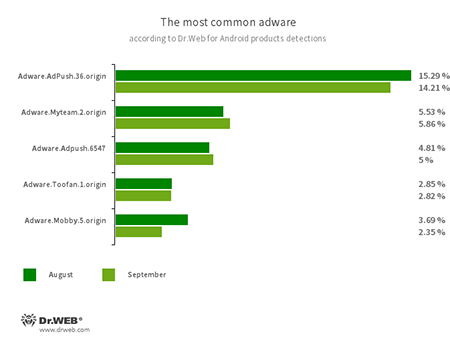

Los plugins incrustados en aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

- Adware.Mobby.5.origin

Amenazas en Google Play

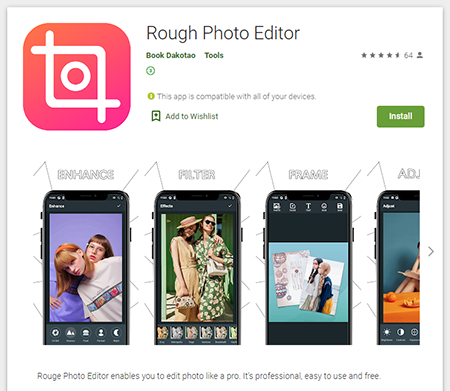

En septiembre en el catálogo Google Play fueron detectadas varias nuevas modificaciones de los troyanos de la familia Android.Joker, uno de los cuales se difundía como editor gráfico y fue llamado Android.Joker.341. Al igual que los demás representantes de la familia, este malware descargaba y ejecutaba un código aleatorio y también pudo suscribir a los usuarios a los servicios de pago, al recibir los códigos de confirmación de las notificaciones que llegaban.

En función de la arquitectura del procesador usada en el dispositivo infectado, al iniciarse, el troyano carga en la memoria una de las bibliotecas nativas oculta en su archivo apk (el antivirus Dr.Web los detecta como Android.Joker.339 y Android.Joker.340).

A su vez, la biblioteca cargada extrae de sí misma un módulo malicioso Android.Joker.177.origin que descarga del servidor remoto el módulo Android.Joker.192.origin. El mismo recibe acceso al contenido de las notificaciones y descarga otro módulo del servidor ― Android.Joker.107.origin. El mismo contiene funcionalidad maliciosa básica.

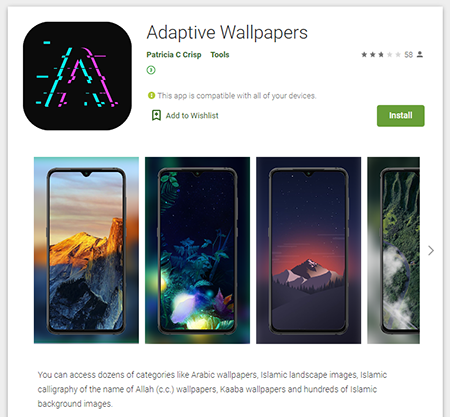

Más tarde, los analistas de virus Doctor Web detectaron un troyano similar difundido por los malintencionados como si fuera una recopilación de imágenes. Fue añadido a la base de virus Dr.Web como Android.Joker.344.

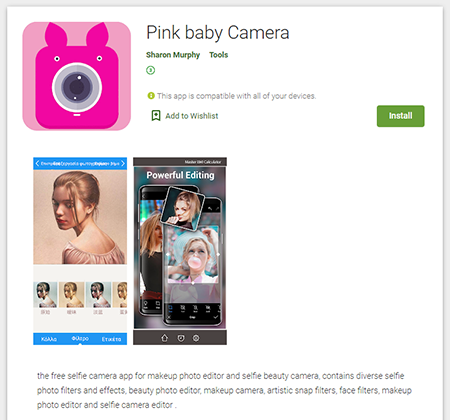

Otra amenazas fue el troyano multifuncional Android.Triada.545.origin que pertenece a la familia de malware peligroso Android.Triada. Se ocultaba en una aplicación cámara de fotos.

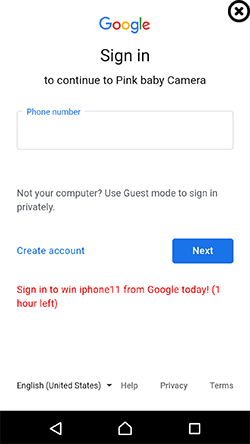

Una de las funciones de Android.Triada.545.origin es phishing. Al iniciarse, el troyano visualiza la ventana de inicio falsificada en los servicios Google. En la misma, a la víctima se le ofrece introducir la información para acceder a su cuenta ― supuestamente para seguir usando la aplicación. Para engañar aún más a los usuarios, en la ventana también se trata sobre la posibilidad de participar en el sorteo del número móvil una vez entrado en la cuenta. Pero todo esto es solo un truco y los datos introducidos se transfieren a los malintencionados.

Además, Android.Triada.545.origin puede descargar y ejecutar un código aleatorio y interceptar las notificaciones y robar la información de las mismas, por ejemplo, los códigos PIN.

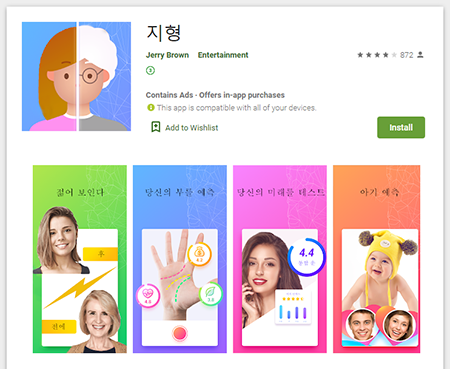

Otra amenaza en Android detectada en Google Play en septiembre fue un troyano clicker Android.Click.978 que se difundía como si fuera una aplicación con predicciones. Una vez iniciado, ocultaba su ícono de la lista de aplicaciones en el menú de la pantalla principal del dispositivo y empezaba a visualizar la publicidad que se visualizaba hasta una vez cerrado Android.Click.978. El troyano también abría los sitios web y hacía clics automáticos sobre los enlaces y los banners de los mismos.

Para proteger los dispositivos en Android contra el malware y el software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web