Doctor Web: informe de la actividad de virus para dispositivos móviles en enero de 2021

24 de febrero de 2021

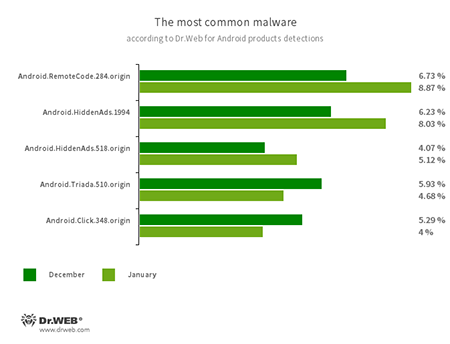

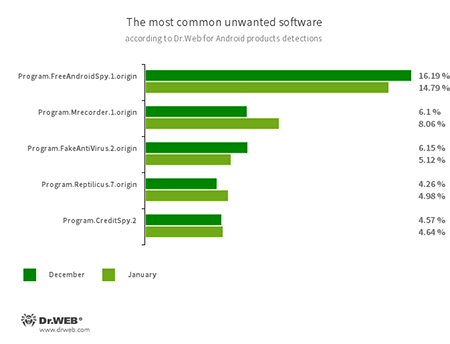

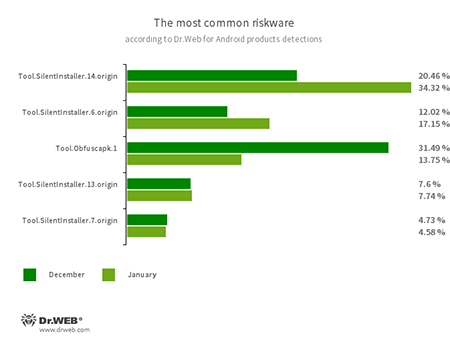

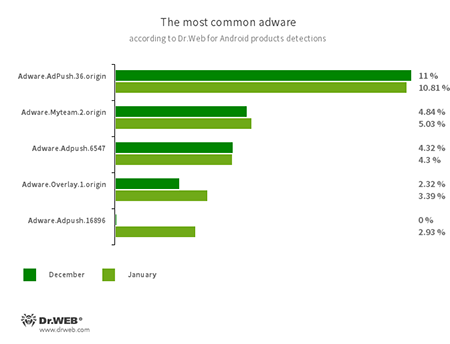

En enero las amenazas registradas por los productos antivirus Dr.Web para Android en los dispositivos protegidos descendieron un 11,32% comparado con el mes de diciembre del año pasado. El número del malware detectado bajó un 11,5%, y de adware ― un 15,93%. Así mismo, el número del software no deseado y potencialmente peligroso detectado creció un 11,66% y un 7,26% respectivamente. Según las estadísticas recibidas, los usuarios con mayor frecuencia afrontaban los troyanos que visualizaban publicidad, así como varios tipos de software que descargaban otro software y ejecutaban un código aleatorio.

Durante el mes anterior, los analistas de virus de la empresa Doctor Web detectaron múltiples amenazas en el catálogo Google Play. Entre las mismas, había múltiples modificaciones de módulos de publicidad de la familia Adware.NewDich, que se difundían en los programas para el SO Android. Además, fueron detectados los nuevos troyanos de la familia Android.FakeApp, que abrían los sitios web de estafa, así como el malware de la familia Android.Joker que suscribía a los usuarios a los servicios móviles caros y ejecutaban un código aleatorio.

Además, nuestros expertos registraron otros ataques con troyanos bancarios. Uno de los mismos fue localizado en una aplicación de la banca publicada en Google Play, otros se difundían a través de los sitios web maliciosos creados por los malintencionados.

TENDENCIAS CLAVE DEL MES DE ENERO

- Reducción del número total de amenazas detectadas en los dispositivos en Android

- Detección del nuevo software malicioso y no deseado en el catálogo Google Play

Amenaza del mes

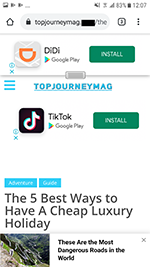

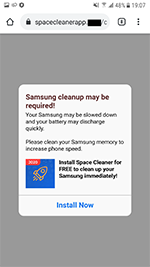

A principios de enero, los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play las aplicaciones con los módulos de publicidad incrustados de la familia Adware.NewDich que por comando del servidor de control abren varios sitios web en el navegador. Pueden ser tanto los recursos de Internet no maliciosos como los sitios web de publicidad o de estafa usados para phishing. Se abren cuando los usuarios no trabajan con las aplicaciones que contienen Adware.NewDich. Por eso es más complicado detectar la causa del comportamiento raro de dispositivos en Android.

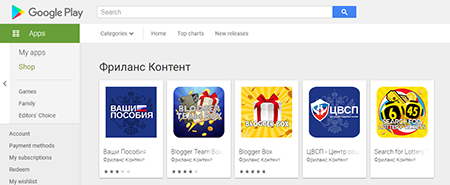

Ejemplos de aplicaciones donde fueron localizadas estos módulos de publicidad:

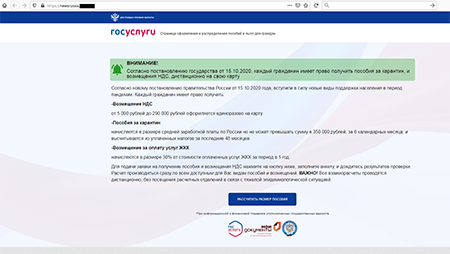

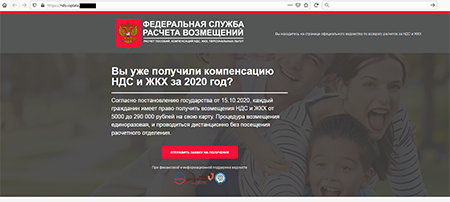

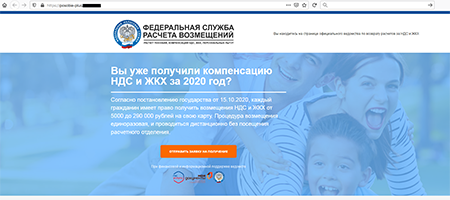

Ejemplos de los sitios web abiertos por los mismos:

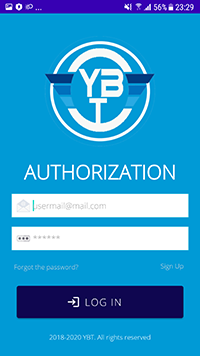

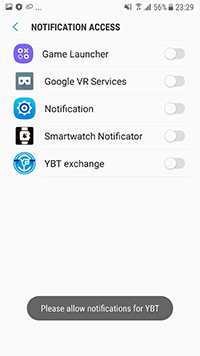

Entre varios recursos web abiertos por los módulos Adware.NewDich, son frecuentes las páginas de servicios de socios y de publicidad que redirigen a los usuarios a las secciones de los programas publicados en Google Play. Uno de ellos era la aplicación llamada YBT Exchange, que supuestamente sirve para trabajar con una de las cripto bolsas. Pero los analistas de virus de la empresa Doctor Web detectaron que es un troyano bancario y lo llamaron Android.Banker.3684. Servía para interceptar los nombres de usuarios introducidos, las contraseñas, los códigos de verificación de un solo uso, así como del contenido de las notificaciones que llegaban, por lo cual el troyano pedía un permiso de sistema correspondiente. En cuanto contactamos con la corporación Google, el banker fue eliminado del catálogo.

Los analistas de virus de Doctor Web detectaron que había varias modificaciones de estos módulos por lo menos en 21 programas. La investigación demostró que es muy probable que sus dueños estén directamente vinculados también al desarrollo de Adware.NewDich. En cuanto la plataforma de publicidad atrajo la atención de los expertos de seguridad informática, sus administradores se asustaron y empezaron a lanzar las actualizaciones de las aplicaciones donde intentaban dañar la detección de los antivirus o excluían completamente el módulo de publicidad de las mismas. Uno de los programas afectados posteriormente fue eliminado del catálogo. Así mismo, nada les impide a los malintencionados lanzar nuevas versiones de software donde otra vez aparecerá Adware.NewDich, lo cual observaron nuestros expertos ya varias veces.

Lista de software con módulos detectados Adware.NewDich:

| Nombre del paquete | Presencia del módulo Adware.NewDich | Aplicación eliminada de Google Play |

|---|---|---|

| com.qrcodescanner.barcodescanner | Existía en la última versión actual 1.75 | Sí |

| com.speak.better.correctspelling | Existe en la versión actual 679.0 | No |

| com.correct.spelling.learn.english | Existe en la versión actual 50.0 | No |

| com.bluetooth.autoconnect.anybtdevices | Existe en la versión actual 2.5 | No |

| com.bluetooth.share.app | Existe en la versión actual 1.8 | No |

| org.strong.booster.cleaner.fixer | No existe en la versión actual 5.9 | No |

| com.smartwatch.bluetooth.sync.notifications | No existe en la versión actual 85.0 | No |

| com.blogspot.bidatop.nigeriacurrentaffairs2018 | Existe en la versión actual 3.2 | No |

| com.theantivirus.cleanerandbooster | No existe en la versión actual 9.3 | No |

| com.clean.booster.optimizer | No existe en la versión actual 9.1 | No |

| flashlight.free.light.bright.torch | No existe en la versión actual 66.0 | No |

| com.meow.animal.translator | No existe en la versión actual 1.9 | No |

| com.gogamegone.superfileexplorer | No existe en la versión actual 2.0 | No |

| com.super.battery.full.alarm | No existe en la versión actual 2.2 | No |

| com.apps.best.notepad.writing | No existe en la versión actual 7.7 | No |

| ksmart.watch.connecting | No existe en la versión actual 32.0 | No |

| com.average.heart.rate | No existe en la versión actual 7.0 | No |

| com.apps.best.alam.clocks | No existe en la versión actual 4.7 | No |

| com.booster.game.accelerator.top | No existe en la versión actual 2.1 | No |

| org.booster.accelerator.optimizer.colorful | No existe en la versión actual 61.0 | No |

| com.color.game.booster | No existe en la versión actual 2.1 | No |

Peculiaridades de los módulos Adware.NewDich:

- Incrustados en las aplicaciones de funcionalidad completa para no provocar sospechas de usuarios;

- Su actividad se revela con una demora (hasta varios días) una vez iniciados los programas con los mismos;

- Los sitios web publicitados se abren cuando las aplicaciones donde están incrustados los módulos están cerradas y los usuarios no trabajan con las mismas;

- Los malintencionados constantemente controlan si los antivirus detectan estos módulos, realizan modificaciones en los mismos de forma operativa y lanzan las versiones actualizadas para afrontar la detección.

Según los datos de los productos antivirus Dr.Web para Android

- Android.RemoteCode.284.origin

- Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.HiddenAds.1994

- Android.HiddenAds.518.origin

- Los troyanos que sirven para visualizar publicidad importuna. Se difunden, como si fueran aplicaciones populares, por otro malware que en algunos casos los instalan en el catálogo del sistema sin autorización.

- Android.Triada.510.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de todos los programas activos. Varios representantes de esta familia pueden existir en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de los mismos pueden usar las vulnerabilidades para acceder a los archivos del sistema y los directorios protegidos.

- Android.Click.348.origin

- Un malware que abre los sitios web de forma autónoma, hace clics sobre los banners de publicidad y sigue los enlaces. Puede difundirse como si fuera un software no malicioso sin provocar sospechas de usuarios.

- Program.FreeAndroidSpy.1.origin

- Program.NeoSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Reptilicus.7.origin

- Las aplicaciones que supervisan a los usuarios de dispositivos en Android y pueden ser usadas para ciber espionaje. Pueden controlar la ubicación de dispositivos, recopilar los datos sobre la mensajería SMS, las charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección del adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a los usuarios al demandar el pago de la versión completa.

- Program.CreditSpy.2

- Detección de programas que sirven para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan al servidor remoto los mensajes SMS, la información sobre los contactos de la libreta telefónica, el historial de llamadas, así como otra información.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plataformas de hardware potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android para complicar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otro software peligroso contra la detección por los antivirus.

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y la modificación, pueden visualizar la publicidad de pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Adpush.16896

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

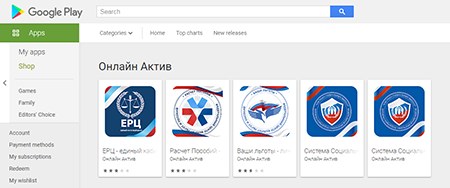

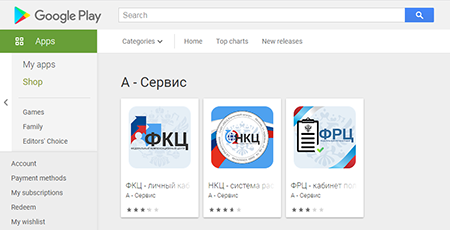

Amenazas en Google Play

Además de las aplicaciones con módulos de publicidad Adware.NewDich en enero los expertos de Doctor Web detectaron en el catálogo Google Play varios nuevos troyanos de la familia Android.FakeApp que se difundían como si fueran software con la información sobre las prestaciones sociales, beneficios, devolución del IVA y otras compensaciones monetarias. Así mismo, entre los mismos había también otras modificaciones — por ejemplo, presentadas como programas para buscar información sobre loterías y recibir regalos de los bloggers populares.

Al igual que los demás troyanos parecidos anteriormente detectados, las últimas versiones abrían los sitios web donde a las víctimas potenciales se les informaba sobre los pagos públicos supuestamente disponibles. Para “recibir” el dinero, se les ofrecía indicar la información personal, así como pagar por el trabajo de los juristas, la formalización de los documentos, el impuesto estatal o una comisión por la transferencia a la cuenta bancaria. En realidad, los usuarios no recibían dinero, y los malintencionados robaban sus datos privados y su dinero.

Algunas modificaciones de este malware periódicamente visualizaban notificaciones donde también se informaba sobre los pagos y las prestaciones disponibles. De esta forma, los ciberdelincuentes intentaban llamar más atención de las víctimas potenciales para que las mismas consulten los sitios web de estafa con mayor frecuencia.

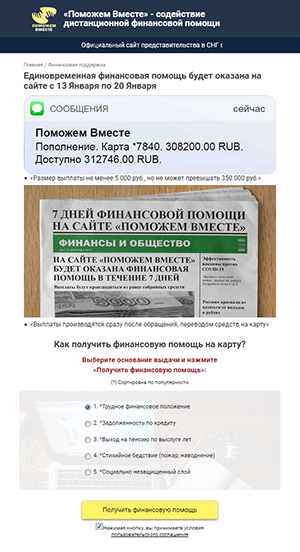

Ejemplos de los sitios web abiertos por varias modificaciones de troyanos Android.FakeApp:

Ejemplos de notificaciones de estafa con información sobre “pagos” y “prestaciones” visualizadas por estas aplicaciones maliciosas:

Además, fueron detectados otros troyanos multifuncionales pertenecientes a la familia Android.Joker, llamados Android.Joker.496, Android.Joker.534 y Android.Joker.535. Se difundían como si fueran aplicaciones no maliciosas — programas de traducción y editor multimedia para crear animación gif. Pero sus funciones reales consistían en descargar y ejecutar un código aleatorio, así como interceptar el contenido de las notificaciones y la suscripción de los usuarios a los servicios premium.

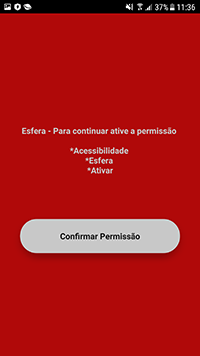

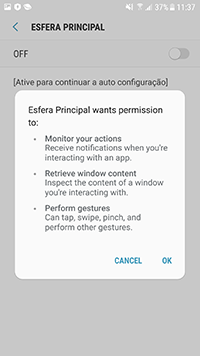

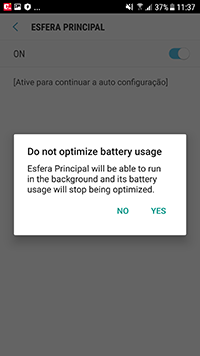

Entre las amenazas detectadas, había un nuevo troyano añadido a la base de virus Dr.Web como Android.Banker.3679. Se difundía como si fuera una aplicación para trabajar con el programa de bonus Esfera del banco Santander y estaba destinado para usuarios brasileños. Las funciones básicas de Android.Banker.3679 eran el phishing y el robo de los datos confidenciales, y su objetivo era la aplicación bancaria Santander Empresas.

Una vez instalado e iniciado, el troyano solicitaba acceso a las posibilidades avanzadas del SO Android — supuestamente, para continuar trabajando con la aplicación. En realidad, necesitaba las mismas para realizar las acciones maliciosas de forma automática. Si la víctima aceptaba concederle los permisos requeridos, el banker podía controlar el dispositivo y podía hacer clics de forma autónoma sobre varios ítems del menú, botones, leer el contenido de las ventanas de aplicaciones etc.

Los troyanos bancarios

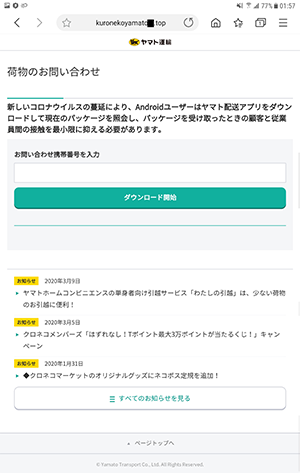

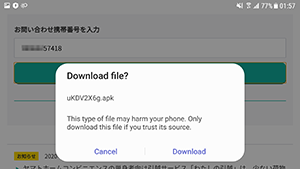

Al igual que los troyanos bancarios detectados en Google Play, a los titulares de dispositivos en Android les amenazaban los bankers difundidos a través de los sitios web maliciosos. Por ejemplo, los expertos de la empresa Doctor Web registraron otros ataques a los usuarios japoneses donde se aplicaban las aplicaciones maliciosas de varias familias — Android.BankBot.3954, Android.SmsSpy.833.origin, Android.SmsSpy.10809, Android.Spy.679.origin y otras. Se descargaban desde los sitios web falsificados de servicios de mensajería y correo como su fueran actualizaciones del navegador Chrome, del programa Play Market y otro software no malicioso.

Para proteger los dispositivos en Android contra malware y el software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web