Doctor Web: informe de la actividad de virus para dispositivos móviles en febrero de 2021

16 de marzo de 2021

En febrero los productos antivirus Dr.Web para Android en los dispositivos protegidos con mayor frecuencia detectaban malware y los programas no deseados que visualizaban publicidad importuna, así como los troyanos que ejecutaban el código aleatorio y descargaban varias aplicaciones sin autorización del usuario.

Durante el mes pasado, los analistas de virus de la empresa Doctor Web otra vez detectaron múltiples amenazas en el catálogo Google Play. Entre las mismas había múltiples aplicaciones de estafa pertenecientes a la familia Android.FakeApp, los troyanos multifuncionales Android.Joker, las aplicaciones maliciosas de la familia Android.HiddenAds, que visualizan publicidad, así como otro software peligroso.

TENDENCIAS CLAVE DEL MES DE FEBRERO

- Aparición de otras amenazas en el catálogo Google Play

- Actividad de las aplicaciones maliciosas para Android usadas en varios esquemas de estafa

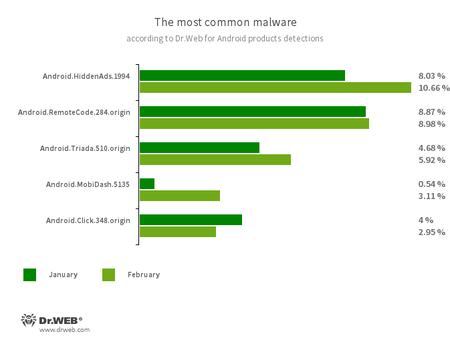

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.1994

- Un troyano destinado para visualizar publicidad importuna. Se difunde como aplicaciones populares por otro malware que en algunos casos lo instala en el catálogo de sistema de forma no autorizada.

- Android.RemoteCode.284.origin

- Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.Triada.510.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de las aplicaciones troyanas que penetran en los procesos de todos los programas activos. Varios representantes de esta familia pueden ser detectados en el firmware de los dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas de sus modificaciones pueden usar las vulnerabilidades para acceder a los archivos de sistema y directorios protegidos

- Android.Click.348.origin

- Un malware que abre los sitios web de forma autónoma, hace clics sobre los banners de publicidad y sigue los enlaces. Puede difundirse como software útil sin provocar sospechas de usuarios.

- Android.MobiDash.5135

- Un programa troyano que visualiza publicidad importuna. Es un módulo de software que los desarrolladores de software incrustan en las aplicaciones.

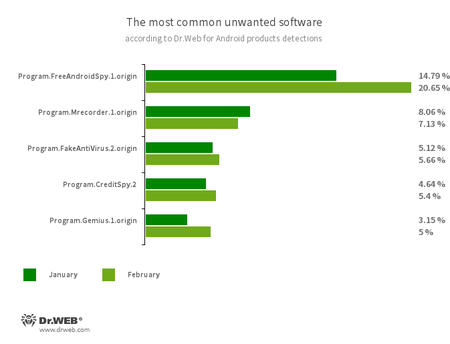

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usados para ciberespionaje. Son capaces de controlar la ubicación del dispositivo, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar el pago de la versión completa.

- Program.CreditSpy.2

- Detección de programas destinados para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan los mensajes SMS al servidor remoto, la información sobre los contactos de la libreta telefónica, el historial de las llamadas, así como otra información.

- Program.Gemius.1.origin

- Un programa que recopila la información sobre los dispositivos móviles en Android y sobre cómo los usan sus titulares. Junto con los datos técnicos, recopila la información privada — sobre la ubicación del dispositivo, las pestañas guardadas en el navegador, el historial de los sitios web consultados, así como sobre las direcciones de Internet introducidas.

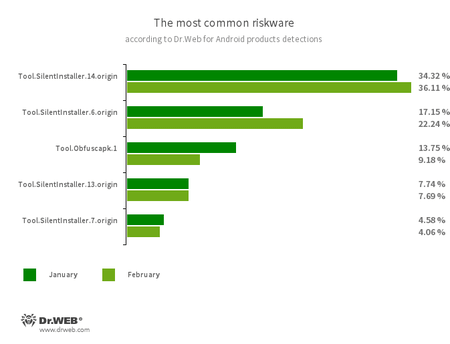

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Las plataformas de computación potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otros programas peligrosos de la detección por los antivirus.

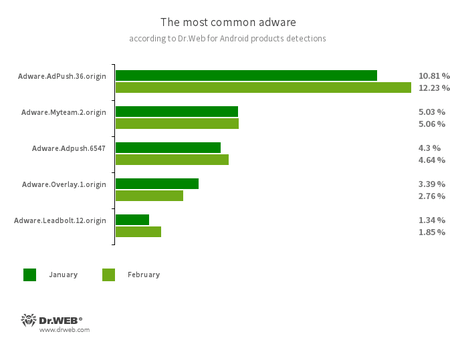

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Overlay.1.origin

- Adware.LeadBolt.12.origin

Amenazas en Google Play

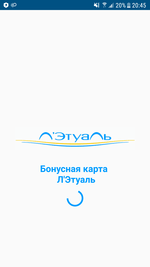

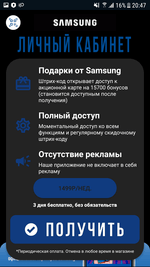

En el mes de enero, los expertos de la empresa Doctor Web detectaron la difusión de múltiples aplicaciones maliciosas de la familia Android.FakeApp, muchas de las cuales fueron aplicadas por los malintencionados en los esquemas de estafa. Un grupo de estos troyanos se difundía camuflada por los programas que supuestamente conceden acceso a descuentos, tarjetas de promoción y bonus, así como regalos de tiendas y empresas conocidas. Para mayor confianza, en los programas se usaban los símbolos y los nombres de las marcas correspondientes — productores de artículos electrónicos, gasolineras y redes comerciales.

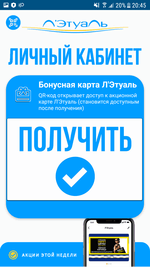

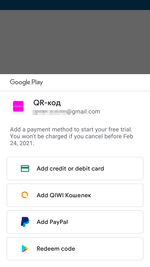

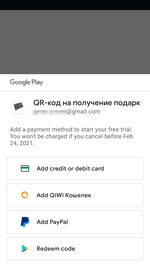

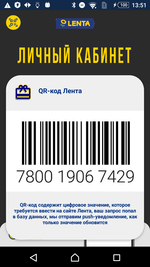

Al lanzar estos programas, a las víctimas potenciales se les ofrecía formalizar la suscripción de pago de 449 a 1499 rublos por semana — supuestamente, para usar todas las funciones de las aplicaciones y recibir los bonus prometidos. Pero como resultado, las mismas recibían solo los códigos de barras o QR inútiles, iguales para todos los troyanos, así como las promesas de nuevos códigos que llegarían como notificaciones. Así mismo, solo varias modificaciones de estos programas tenían funcionalidad para trabajar con las notificaciones, lo cual provocaba dudas sobre las intenciones honestas de sus creadores.

Al aceptar el pago de los servicios dentro de estas aplicaciones, a los titulares de dispositivos en Android se les ofrecía un periodo de prueba por 3 días, durante el cual los mismos podían rechazar el pago o confirmar la suscripción. Los malintencionados usaban este esquema esperando que los usuarios se olvidaran del periodo de prueba o de haber instalado estos programas, o por inocencia no se enteraran de haber conectado un servicio caro con pago periódico.

Varias modificaciones de los troyanos indicados fueron añadidos a la base de virus Dr.Web como Android.FakeApp.239, Android.FakeApp.240, Android.FakeApp.246 y Android.FakeApp.247. Un ejemplo de funcionamiento de algunos de los mismos puede consultarse en las imágenes más abajo:

Los mensajes y los ejemplos de códigos visualizados por los troyanos después de la suscripción correcta al servicio caro:

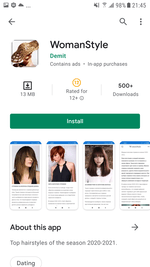

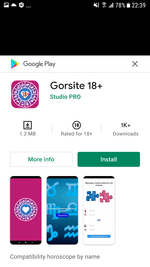

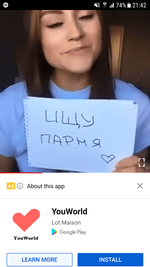

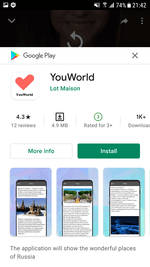

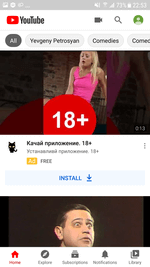

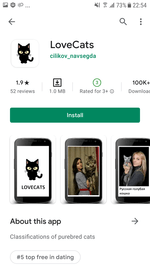

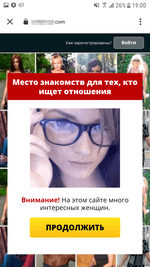

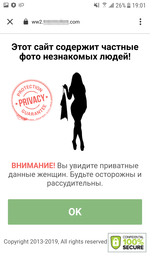

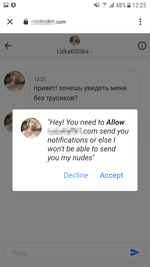

El segundo grupo del software falsificado de la familia Android.FakeApp lo forman las aplicaciones presentadas por los malintencionados como software útil de varios temas. Entre ellos, los manuales de moda, animales, naturaleza, varios horóscopos. Su funcionalidad no correspondía a la declarada, solamente abrían varios sitios web de citas, así como los sitios web directamente fraudulentos. Este software fue promovido de forma activa a través de la red de publicidad del servicio de vídeo YouTube, así mismo, en los vídeos y banners de forma agresiva se usaba la temática de la categoría “para adultos”, así como de citas. En total, los expertos de Doctor Web detectaron más de 20 variantes de este software falsificado.

Unos ejemplos de las aplicaciones troyanas Android.FakeApp del catálogo Google Play y de la publicidad maliciosa que lleva a los mismos pueden consultarse más abajo:

Unos ejemplos de los sitios web que abrían estos programas:

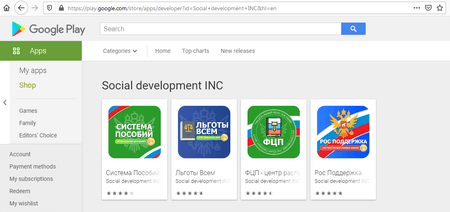

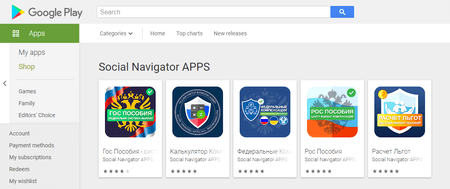

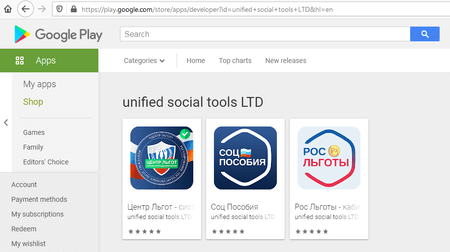

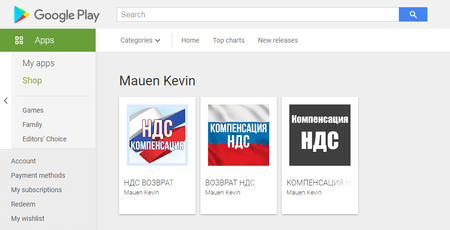

El tercer grupo del malware de la familia Android.FakeApp lo formaban otras variantes de troyanos de estafa difundidos como software con información sobre varias compensaciones, beneficios y prestaciones sociales. Eran las nuevas modificaciones de las aplicaciones maliciosas conocidas Android.FakeApp.219 y Android.FakeApp.227.

Al igual que algunos otros programas falsificados de esta familia, también fueron publicitados a través de YouTube:

Al iniciarse, los troyanos abrían los sitios web de estafa donde las víctimas potenciales supuestamente podían encontrar la información sobre los pagos disponibles para las mismas. Y es donde los usuarios fueron engañados, se les ofrecía indicar la información privada y pagar la comisión por una “transferencia” de dinero a su cuenta bancaria o un “sello fiscal”. En realidad, las víctimas no recibían dinero y solamente transferían a los malintencionados su dinero y los datos personales.

Así mismo, los analistas de virus de la empresa Doctor Web detectaron algunos nuevos troyanos multifuncionales de la familia Android.Joker. Al igual que otro malware de esta familia, se difundían como programas útiles, un editor de imágenes, un escáner de códigos de barras, un programa para crear documentos PDF, una recopilación de stickers para messengers, papel tapiza animado para el escritorio y otras aplicaciones. Los troyanos fueron añadidos a la base de virus Dr.Web como Android.Joker.580, Android.Joker.585, Android.Joker.586, Android.Joker.592, Android.Joker.595, Android.Joker.598 и Android.Joker.604.

Sus funciones principales son descargar e iniciar un código aleatorio, así como suscribir a los usuarios a los servicios móviles caros de forma automática.

Además, en Google Play fueron detectados otros troyanos de publicidad de la familia Android.HiddenAds, llamados Android.HiddenAds.610.origin y Android.HiddenAds.2357. El primero se difundía como un programa con recopilación de imágenes, el segundo — como un programa para editar fotos.

Al iniciarse, ocultaban sus iconos de la lista de programas instalados en el menú de la pantalla principal de dispositivos en Android y empezaban a visualizar publicidad. Así mismo, - Android.HiddenAds.610.origin recibía los comandos a través del servicio en la nube Firebase y podía visualizar las notificaciones con anuncios, así como abrir varios sitios web. Entre los mismos, había tanto los sitios web de publicidad, como los recursos web sospechosos y hasta fraudulentos.

Para proteger los dispositivos en Android contra malware y el software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web