Doctor Web: informe de la actividad de virus para dispositivos móviles en abril de 2021

13 de mayo de 2021

El abril la empresa Doctor Web informó sobre la detección del troyano Android.Triada.4912 incrustado en una versión de la aplicación cliente del catálogo tercero popular de programas en Android APKPure. Al mismo tiempo, en el catálogo oficial de Google Play otra vez fueron detectados otros troyanos de la familia Android.FakeApp. Se difundían camuflados por programas útiles y abrían varios sitios web de estafa. Además, los expertos de Doctor Web detectaron los troyanos Android.Joker en la tienda de software AppGallery de la empresa Huawei. Este malware suscribía a los usuarios a servicios móviles de pago.

TENDENCIAS CLAVE DE ABRIL

- Detección de un troyano en la aplicación cliente del catálogo tercero popular de programas en Android APKPure

- Difusión de las nuevas amenazas a través del catálogo de Google Play

- Detección de amenazas en la tienda de aplicaciones AppGallery

Amenaza móvil del mes

A principios de abril la empresa Doctor Web publicó una noticia sobre la detección de la funcionalidad maliciosa en la aplicación cliente del catálogo tercero de programas en Android y APKPure, detectada por nuestros analistas de virus. Los malintencionados no detectados incrustaron en el mismo un troyano Android.Triada.4912, fue afectada la versión 3.17.18 de la aplicación. Android.Triada.4912 iniciaba un módulo extra oculto en el mismo que ejecutaba las acciones maliciosas básicas: descargaba otros componentes troyanos y software de varios tipos, y también abría varios sitios web.

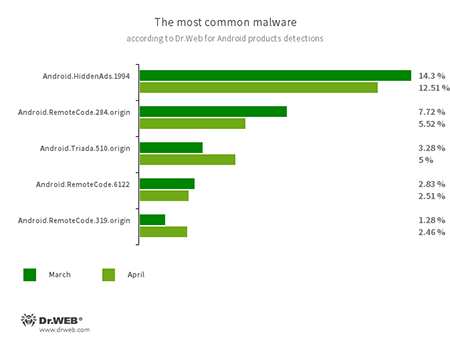

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.1994

- Un troyano que sirve para visualizar publicidad importuna. Se difunde por otro malware, camuflado por otras aplicaciones populares. En algunos casos este malware lo incrusta en el catálogo del sistema de forma no autorizada.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- Un malware que descarga y ejecuta un código aleatorio. En función de la modificación, también puede abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.Triada.510.origin

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de aplicaciones troyanas que penetran en los procesos de toro el software activo. Varios representantes de esta familia pueden ser detectados en el firmware de dispositivos en Android donde los malintencionados los incrustan en la etapa de producción. Además, algunas modificaciones de los mismos pueden usar las vulnerabilidades para acceder a los archivos de sistema y directorios.

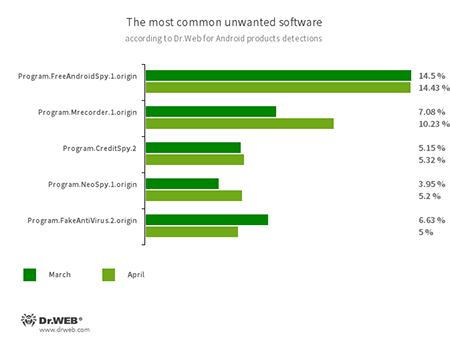

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Las aplicaciones que supervisan a los titulares de dispositivos en Android y pueden ser usadas para ciberespionaje. Pueden controlar la ubicación de dispositivos, recabar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, las fotos y los vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.CreditSpy.2

- Detección de software que sirve para adjudicar el ranking de crédito a base de los datos personales de usuarios. Estas aplicaciones cargan los mensajes SMS al servidor remoto, así como la información de los contactos de la libreta telefónica, el historial de llamadas, así como otra información.

- Program.FakeAntiVirus.2.origin

- Detección de adware que imita el funcionamiento del software antivirus. Este software puede informar sobre las amenazas no existentes y engañar a usuarios al demandar la compra de la versión completa.

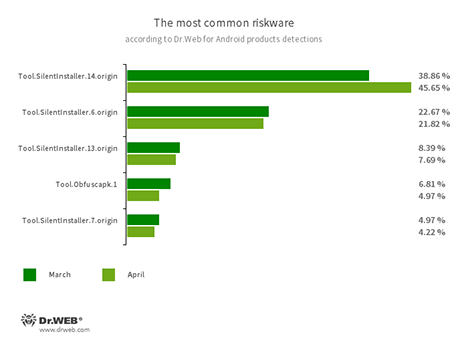

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plataformas computacionales potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android para dificultar la ingeniería inversa de las mismas. Los malintencionados la aplican para proteger el malware y otros programas peligrosos contra la detección por los antivirus.

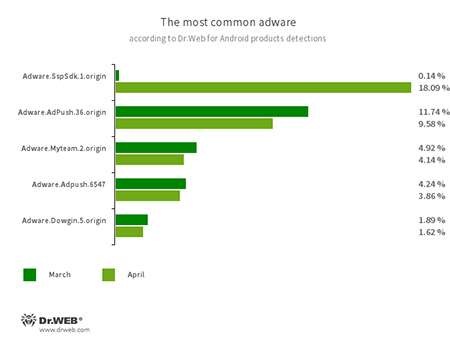

Complementos incrustados en aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

Amenazas en Google Play

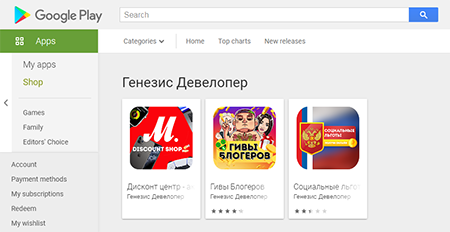

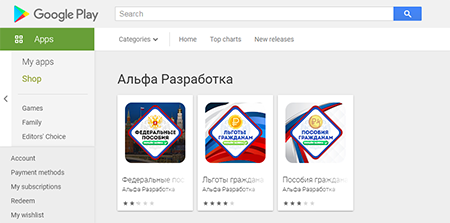

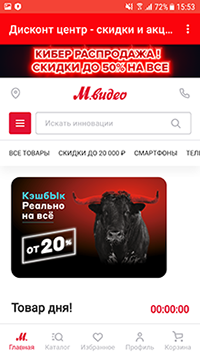

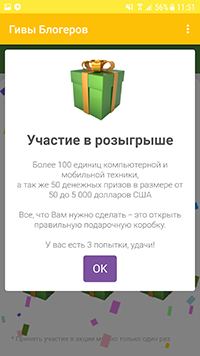

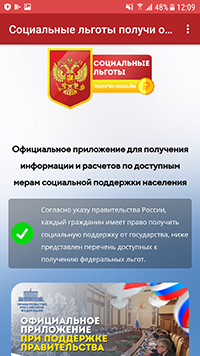

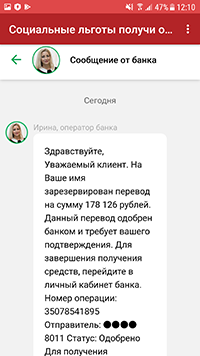

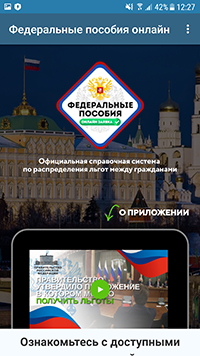

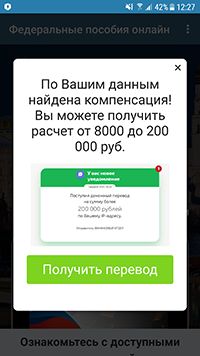

En abril en el catálogo Google Play fueron detectados los nuevos troyanos de la familia Android.FakeApp. Se difundían camuflados por manuales con información sobre los pagos y prestaciones públicas, así como aplicaciones usando las cuales los usuarios supuestamente podían recibir descuentos para comprar los artículos en las redes comerciales populares y ganar regalos de los bloggers conocidos. En realidad, estos programas falsificados engañaban a sus víctimas. No realizaban las funciones declaradas y solamente visualizaban los sitios web de estafa a través de los cuales los malintencionados robaban los datos privados y los datos de titulares de dispositivos en Android. Los troyanos fueron añadidos a la base de virus Dr.Web como Android.FakeApp.255, Android.FakeApp.254, Android.FakeApp.256, Android.FakeApp.259, Android.FakeApp.260 y Android.FakeApp.261.

Un ejemplo de diseño de estas aplicaciones de estafa:

Otras amenazas

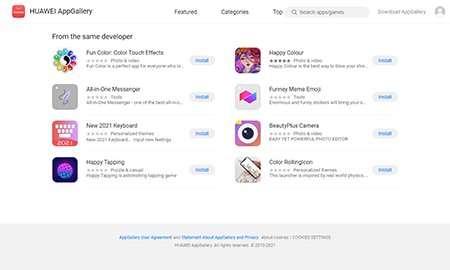

El mes pasado los analistas de virus de Doctor Web detectaron el primer malware en el catálogo AppGallery de la empresa Huawei. Eran los troyanos de la familia Android.Joker capaces de ejecutar un código aleatorio y suscribir a los usuarios a los servicios móviles de pago. Se difundían camuflados por varios tipos de software no malicioso: los teclados virtuales, los messengers online, un programa de cámara de fotos etc. En total, fueron instalados por más de 538 000 usuarios.

Para la protección de dispositivos en Android contra malware y el software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web