Doctor Web: informe de la actividad de virus para dispositivos móviles en septiembre de 2021

15 de octubre de 2021

Durante el mes pasado los analistas de la empresa Doctor Web detectaron en el catálogo Google Play decenas de nuevos programas falsificados de la familia Android.FakeApp usados por los malintencionados en varios esquemas de estafa.

TENDENCIAS CLAVE DEL MES DE SEPTIEMBRE

- Alta actividad de las aplicaciones falsificadas difundidas a través del catálogo Google Play

- Los troyanos que descargan las aplicaciones y ejecutan el código aleatorio, así como el malware de publicidad sigue siendo una de las amenazas más actuales

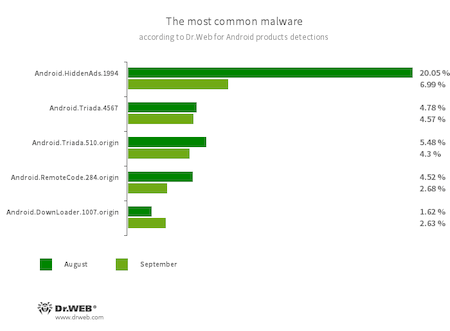

Según los datos de los productos antivirus Dr.Web para Android

- Android.HiddenAds.1994

- Un troyano destinado para visualizar la publicidad importuna. Los troyanos de esta familia frecuentemente se difunden como si fueran aplicaciones no maliciosas y en algunos casos se instalan en el catálogo del sistema por otro malware.

- Android.Triada.4567

- Android.Triada.510.origin

- Troyanos multifuncionales que realizan varias acciones maliciosas. Se refieren a la familia de aplicaciones troyanas que penetran en los procesos de todos los programas activos. Varios representantes de esta familia pueden ser localizados en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas de sus modificaciones pueden usar las posibilidades para acceder a los archivos de sistema y directorios protegidos.

- Android.RemoteCode.284.origin

- Un malware que descarga y ejecuta el código aleatorio. En función de la modificación, los troyanos de esta familia también pueden abrir varios sitios web, seguir los enlaces, hacer clics sobre los banners de publicidad, suscribir a los usuarios a los servicios de pago y realizar otras acciones.

- Android.DownLoader.1007.origin

- Un troyano que descarga otro malware y software no requerido. Los troyanos similares pueden ocultarse en las aplicaciones aparentemente no maliciosas difundidas a través del catálogo Play o los sitios web maliciosos.

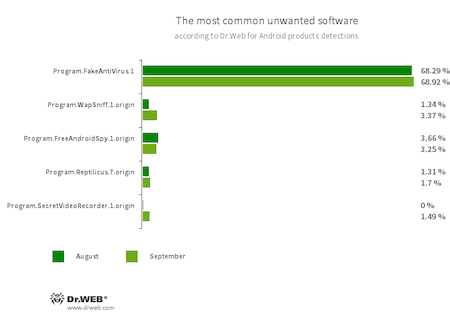

- Program.FakeAntiVirus.1

- Detección del malware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios, al demandar el pago de la versión completa.

- Program.WapSniff.1.origin

- Programa para interceptar los mensajes en el messenger WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Program.Reptilicus.7.origin

- Las aplicaciones que vigilan a titulares de dispositivos en Android y pueden ser usados para el ciberespionaje. Son capaces de controlar la ubicación de los dispositivos, recopilar los datos sobre la mensajería SMS, charlas en las redes sociales, copiar los documentos, fotos y vídeos, escuchar las llamadas telefónicas y el entorno etc.

- Program.SecretVideoRecorder.1.origin

- Una aplicación destinada para la grabación de foto y vídeo de fondo a través de las cámaras incrustadas de dispositivos en Android. Puede funcionar de forma invisible, al permitir desactivar las notificaciones sobre la grabación, así como cambiar el icono y la descripción de la aplicación por los falsificados. Esta funcionalidad convierte a este programa en potencialmente peligroso.

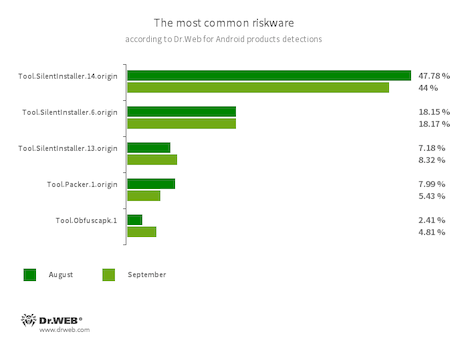

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Packer.1.origin

- Utilidad de compresión especializada destinada para proteger las aplicaciones en Android contra la modificación e ingeniería inversa. No es maliciosa, pero puede ser usada para la protección tanto de programas no maliciosos, como troyanos.

- Tool.Obfuscapk.1

- Detección de aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código inicial de aplicaciones en Android para complicar su ingeniería inversa. Los malintencionados la aplican para proteger el malware y otros programas peligrosos contra la detección por los antivirus.

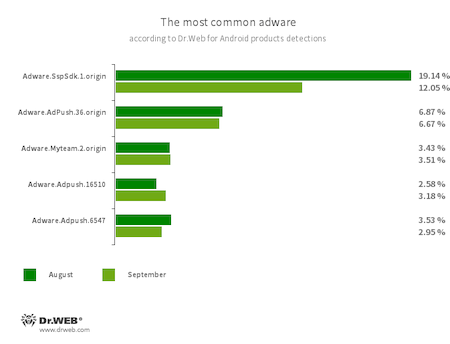

Complementos incrustados en las aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar la publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Amenazas en Google Play

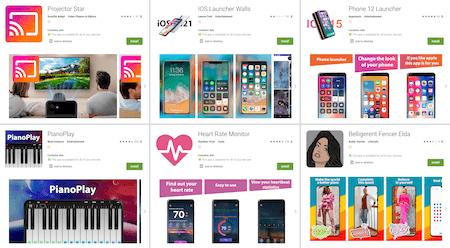

En septiembre los expertos de la empresa Doctor Web detectaron en Google Play varias decenas de nuevas aplicaciones falsificadas que ayudaban a los malintencionados a realizar varios esquemas de estafa. Entre ellos, hubo el troyano Android.FakeApp.344, varias modificaciones de cual se difundían como si fueran varios tipos de software — los entornos de escritorio (launchers), las recopilaciones de imágenes, una guía para autodidactas para aprender a tocar el piano, una aplicación para controlar las pulsaciones etc.

Su función básica es abrir los sitios web por comando de los creadores de virus. Así mismo, el troyano puede ser usado en varios escenarios maliciosos: realizar los ataques phishing, suscribir a las víctimas a los servicios móviles de pago, promover los sitios web de interés para los malintencionados o abrir los sitios web con publicidad.

Android.FakeApp.344 se administra a través de una cuenta GitHub, cuyos repositorios contienen los archivos de configuración. Al iniciarse, el troyano obtiene la configuración requerida. Si la misma tiene la tarea correspondiente, abre el sitio web objetivo. Si no hay tarea o el troyano no consigue obtener la configuración, funciona en modo ordinario, y los usuarios pueden hasta no sospechar que algo va mal con el programa.

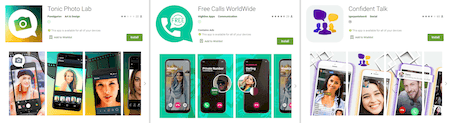

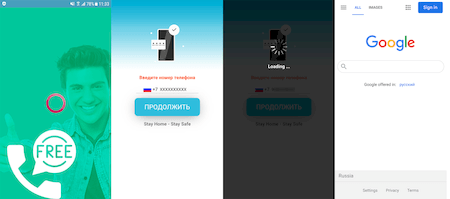

Otras aplicaciones maliciosas falsificadas detectadas fueron llamadas Android.FakeApp.347, Android.FakeApp.364 y Android.FakeApp.385. También se difundían como si fueran programas no maliciosos y útiles — las aplicaciones para realizar llamadas gratuitas, el editor de fotos, un programa de carácter religioso y el software para proteger las aplicaciones instaladas contra el uso no autorizado.

Pero los mismos no realizaban las funciones declaradas: los troyanos solamente abrían varios sitios web, así mismo, los que solicitaban el número del móvil del usuario. Una vez introducido el mismo, los titulares de dispositivos en Android se redirigían a la página del sistema de búsqueda, y así el funcionamiento de falsificaciones finalizaba.

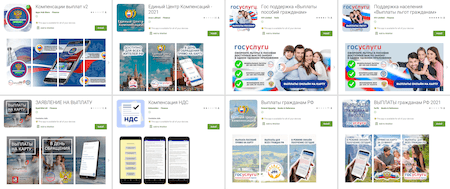

Las aplicaciones troyanas Android.FakeApp.354, Android.FakeApp.355, Android.FakeApp.356, Android.FakeApp.357, Android.FakeApp.358, Android.FakeApp.366, Android.FakeApp.377, Android.FakeApp.378, Android.FakeApp.380, Android.FakeApp.383 y Android.FakeApp.388 supuestamente tenía que ayudar a los usuarios rusos a localizar información sobre el soporte social estatal — los pagos de compensaciones, subsidios, “compensación del IVA”, así como recibir directamente el dinero “correspondiente de forma legal”. Pero estos programas solamente asechaban a los titulares de dispositivos móviles a los sitios web de estafa donde a cualquier visitante le ofrecían pagos de muchos meses. Para “abonar” el dinero prometido, los usuarios debían pagar “una tasa estatal” o “una comisión del banco” de varios centenares a varios miles de rublos. Las víctimas de este esquema de estafa realmente no recibían ningunos pagos, en vez de eso, transferían su propio dinero a los malintencionados.

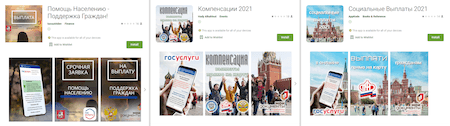

Los malintencionados presentaban otros programas falsificaciones añadidos a la base de virus Dr.Web como Android.FakeApp.348, Android.FakeApp.349, Android.FakeApp.350, Android.FakeApp.351, Android.FakeApp.352, Android.FakeApp.353, Android.FakeApp.365, Android.FakeApp.367, Android.FakeApp.368, Android.FakeApp.369, Android.FakeApp.370, Android.FakeApp.382, Android.FakeApp.384, Android.FakeApp.387 y Android.FakeApp.389, como si fueran aplicaciones de inversión oficiales de la empresa Gazprom. Con los mismos, los usuarios supuestamente podían recibir unos ingresos pasivos importantes de inversiones, sin experiencia ni conocimiento económico especial. Un manager o un algoritmo único supuestamente tenía que realizar todo el trabajo por ellos.

Ejemplos de estas páginas en Google Play:

En realidad, estas aplicaciones troyanas no tenían nada que ver con empresas conocidas e inversiones. Abrían los sitios web de estafa donde a los titulares de dispositivos en Android se les ofrecía registrar una cuenta al indicar la información personal y esperar la llamada del “operador”. Los datos proporcionados al registrarse — los nombres, apellidos, las direcciones de correo electrónico y los números de teléfonos — los malintencionados podían usarlos para volver a engañar a los usuarios o venderlos en el mercado negro.

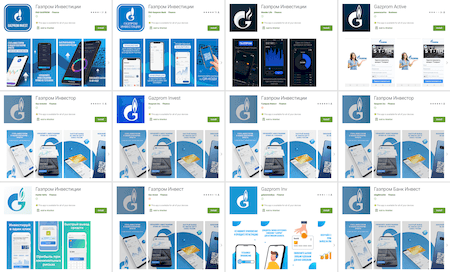

Así mismo, para llamar la atención y aumentar el número de instalaciones de estos troyanos, los malintencionados los publicitan de forma activa, por ejemplo, a través del servicio de vídeo YouTube. Un ejemplo de publicidad similar:

Fueron detectados también otras falsificaciones presentadas como aplicaciones oficiales de loterías rusas populares. Fueron añadidas a la base de virus Dr.Web como Android.FakeApp.359, Android.FakeApp.360, Android.FakeApp.361, Android.FakeApp.362, Android.FakeApp.363, Android.FakeApp.371, Android.FakeApp.372, Android.FakeApp.373, Android.FakeApp.374, Android.FakeApp.379 y Android.FakeApp.381. Con los mismos los usuarios supuestamente podía recibir la lotería gratis y participar en sorteos. Estos programas también abrían los sitios web de estafa donde para recibir las entradas y los premios no existentes se requería pagar “una comisión” .

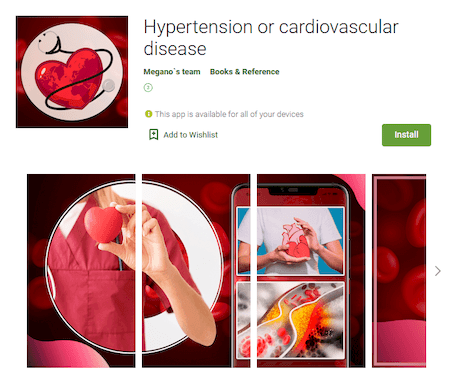

Además, nuestros expertos detectaron varias modificaciones del troyano Android.FakeApp.386 difundido como si fuera un programa-manual — con los mismos los usuarios supuestamente podían recabar conocimiento sobre la salud y conocer los posibles métodos de curar algunos males. En realidad, eran simples falsificaciones. No realizaban las funciones declaradas y solamente abrían los sitios web que frecuentemente imitaban los recursos de información populares. En estos sitios web en nombre de los médicos de renombre y de las personas públicamente conocidas se publicitaba varios fármacos de calidad dudosa. Los “clientes” potenciales también se capturaban con las ofertas de recibir los fármacos supuestamente gratis o con un gran descuento, si indican su nombre y número de teléfono y luego esperan la llamada del “manager”.

Un ejemplo de una de estas aplicaciones:

Un ejemplo de su funcionamiento:

Para proteger los dispositivos en Android contra software malicioso y no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web