Doctor Web: informe de la actividad de virus en el año 2021

21 de enero de 2022

Entre las amenazas de correo los más populares eran los stealers, varias modificaciones de backdoor creadas en VB.NET. Además, los malintencionados difundían de forma activa los archivos PDF con carga maliciosa, los troyanos descargadores, así como las páginas web que son un formulario para introducir los datos de la cuneta que imita el inicio de sesión en los sitios web conocidos. Una parte de las amenazas difundidas por el correo se refería a los programas que usan varias vulnerabilidades de los documentos Microsoft Office.

En el año 2021 el laboratorio de virus Doctor Web publicó varias investigaciones. Una de las mismas fue la investigación de Spyder — un backdoor modular para los ataques objetivo. Nuestros expertos detectaron que un grupo de hackers Winnti usó esta muestra para los ataques a las empresas en Asia Central.

Así mismo, el año pasado los analistas Doctor Web investigaron los ataques objetivo a los institutos científicos rusos. Durante la investigación los expertos de nuestra empresa consiguieron revelar la presencia no autorizada de un grupo APT cuya actividad permaneció oculta durante casi 3 años.

Pero los creadores de virus como siempre no solo prestaban atención a la plataforma Windows. Fueron atacados con regularidad los titulares de dispositivos a base del SO Android. Los malintencionados difundieron activamente los troyanos en el catálogo Google Play, así mismo, detectamos los primeros troyanos también en AppGallery. Las amenazas más populares para dispositivos móviles fueron varios troyanos espía y bancarios, los descargadores de malware y los troyanos capaces de ejecutar un código aleatorio, así como otros programas de estafa.

Tendencias clave del año

- Difusión activa de malware para Android, así mismo, en los catálogos oficiales

- Crecimiento de incidentes con troyanos extorsionistas

- Crecimiento del número de sitios web de estafa

- Difusión de estafas en la red

Los eventos más destacados del año 2021

En marzo los expertos de Doctor Web lanzaron una investigación importante de un backdoor modular que sirve para los ataques objetivo. Una empresa de telecomunicaciones de Asia Central contactó a nuestro laboratorio de virus. Resultó que la red estaba comprometida por un grupo de hackers Winnti. La muestra analizada para los ataques objetivo BackDoor.Spyder.1 era peculiar porque su código no realiza las funciones maliciosas directas. Entre las tareas básicas del troyano destaca el funcionamiento oculto en el sistema infectado y la conexión con el servidor de control con la espera posterior de comandos de operadores.

Un mes más tarde los expertos de Doctor Web publicaron otra investigación. Un instituto de investigación científica ruso solicitó ayuda: el personal notó algunos problemas técnicos que confirmaban la presencia de malware en el servidor de la red local. Los analistas de virus detectaron que el instituto de investigación científica fue sometido a un ataque objetivo usando varios backdoors, incluido BackDoor.Skeye y BackDoor.DNSep. Cabe destacar que por primera vez la red estaba comprometida aún en el año 2017 y desde aquel entonces se sometió a los ataques varias veces, según los datos existentes, por varios grupos de hackers a la vez.

En verano la empresa Doctor Web informó sobre la aparición de las vulnerabilidades críticas del administrador de la cola de impresión del SO Windows. La vulnerabilidad afectaba a todas las versiones populares del sistema operativo. Con los exploits, los malintencionados usaban los equipos de las vítimas para sus objetivos. Por ejemplo, cargaban varios troyanos cifradores que demandaban un rescate por descifrar los archivos dañados. Las vulnerabilidades CVE-2021-34527 y CVE-2021-1675 fueron llamadas PrintNightmare. Para cada una de ellas, en breve aparecieron los parches oficiales del desarrollador del sistema operativo.

Al principio de otoño fueron introducidos los códigos QR de forma masiva que confirmaban el hecho de vacunarse, por lo cual se activaron los malintencionados. Por ejemplo, los malintencionados suplantaban con frecuencia el sitio web del portal de servicios públicos. Los sitios web phishing estaban destinados para robar los datos de la cuenta posteriormente usados para las acciones no autorizadas por parte de las víctimas. El número de los sitios web de phishing aumentó rápidamente casi un 30%. En los días de mayor actividad de los malintencionados la base del antivirus web Dr.Web SpIDer Gate se completó por los centenares de los sitios web falsificados.

En diciembre los malintencionados continuaron refiriéndose al tema de coronavirus. Ofrecieron descargar un generador de códigos QR de vacunas. En realidad, el usuario que descargaba el malware recibía varios troyanos a la vez. El archivo descargado contenía un archivo ejecutable que entregaba un miner y un clipper al equipo de la víctima.

Así mismo, el año pasado a los usuarios se les amenazaban las vulnerabilidades de la biblioteca de logging Log4j 2. La más crítica de las mismas es Log4Shell (CVE-2021-44228), basad en lo siguiente: en caso de logging de los mensajes creados de forma especial por la biblioteca Log4j 2 se contacta el servidor controlado por los malintencionados con la ejecución posterior del código. A través de las vulnerabilidades los ciberdelincuentes difundían los miners, backdoors y los troyanos. Los productos Dr.Web detectan correctamente la carga útil del malware que penetra en los dispositivos a través de las vulnerabilidades.

Los eventos de virus

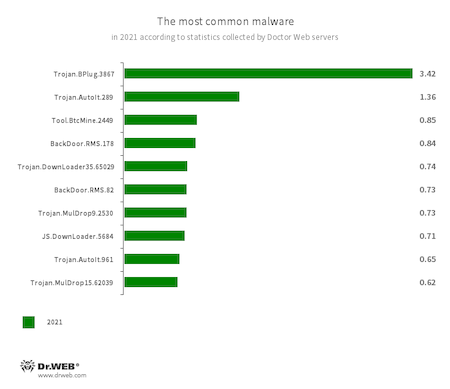

El análisis de estadísticas Dr.Web demostró que en el año 2021 los usuarios con mayor frecuencia cueron atacados por los troyanos descargadores que instalaban malware. Además, durante todo el año a los usuarios les amenazaban varios backdoors y troyanos destinados para el mining oculto.

- Trojan.BPlug.3867

- Una extensión maliciosa para el navegador que sirve para realizar web injects en las páginas web consultadas por los usuarios y consultar la publicidad de terceros.

- Trojan.AutoIt.289

- Trojan.AutoIt.961

- Una utilidad creada en el lenguaje de script AutoIt y difundida en el miner o troyano RAT. Realiza varias acciones maliciosas que dificultan la detección de la cara útil básica.

- Tool.BtcMine.2449

- Un malware para el mining oculto en el dispositivo.

- BackDoor.RMS.178

- BackDoor.RMS.82

- Un backdoor para la administración remota del equipo.

- Trojan.DownLoader35.65029

- Un troyano para descargar malware en el equipo de la víctima.

- Trojan.MulDrop9.2530

- Trojan.MulDrop15.62039

- Un dropper que difunde y descarga otro malware.

- JS.DownLoader.5684

- Un troyano creado en lenguaje JavaScript, destinado para descargar malware.

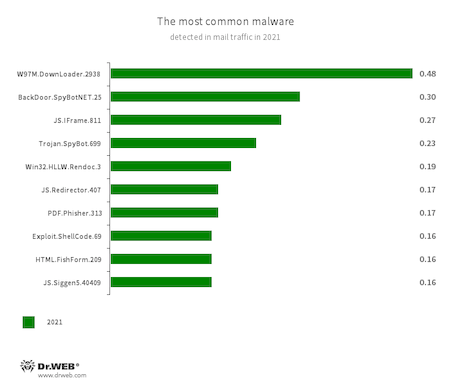

En el tráfico de correo en el año 2021 con mayor frecuencia se difundían varios backdoors, troyanos bankers y otro malware que usa las vulnerabilidades de los documentos de oficina. Además, los malintencionados enviaban en los envíos de phishing los formularios ficticios para introducir los datos y los archivos PDF maliciosos.

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan las vulnerabilidades de los documentos Microsoft Office para su funcionamiento. Sirven para descargar otro malware al equipo atacado.

- BackDoor.SpyBotNET.25

- Un backdoor creado en .NET. Capaz de manipular el sistema de archivos (copiar, eliminar, crear directorios etc.), finalizar los procesos, hacer copias de pantalla.

- JS.IFrame.811

- Un script implementado por los malintencionados en las páginas html. Al abrir estas páginas, el script redirige a varios sitios web maliciosos y no deseados.

- Trojan.SpyBot.699

- Troyano bancario multimódulo. Permite a los ciberdelincuentes descargar e iniciar en el dispositivo infectado varias aplicaciones y ejecutar el código aleatorio.

- Win32.HLLW.Rendoc.3

- Un gusano de red que se difunde así mismo a través de los dispositivos de información extraíbles.

- JS.Redirector.407

- Un script malicioso en lenguaje JavaScript, ubicado en el código de las páginas web. Sirve para redirigir a usuarios a los sitios web de phishing o de publicidad.

- PDF.Phisher.313

- Un documento PDF usado en el envío phishing.

- Exploit.ShellCode.69

- Un documento malicioso de Microsoft Office Word. Use la vulnerabilidad CVE-2017-11882.

- HTML.FishForm.209

- Una página web que se difunde a través de los envíos phishing. Es un formulario ficticio para introducir los datos de la cuenta que imita la autorización en los sitios web conocidos. Los datos introducidos por el usuario se envían al malintencionado.

- JS.Siggen5.40409

- Un script malicioso creado en lenguaje JavaScript.

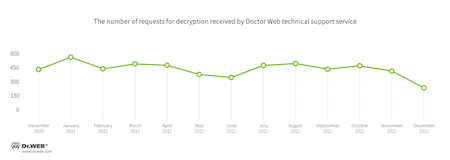

Cifradores

Comparado con el año 2020, en el año 2021 el número de solicitudes para descifrar archivos de los usuarios víctimas de cifradores recibidos por el laboratorio antivirus Doctor Web fue un 26,6% inferior. La dinámica de registro de estas solicitudes en el año 2021 puede consultarse en el gráfico:

Los cifradores más difundidos en el año 2021:

- Trojan.Encoder.26996

- Un cifrador conocido como STOP Ransomware. Intenta recibir una clave privada del servidor, y en caso de no tener éxito usa la clave fija. Uno de los pocos troyanos extorsionistas que cifra los datos con el algoritmo de flujo Salsa20.

- Trojan.Encoder.567

- Un cifrador creado en Delphi. La historia de desarrollo del troyano cuenta con múltiples versiones usando varios algoritmos de cifrado. Normalmente se difunde como un adjunto a los mensajes electrónicos.

- Trojan.Encoder.29750

- Un cifrador de familia Limbo/Lazarus. Tiene una clave de autor fija aplicada si no hay conexión al servidor de control y no es posible descargar la parte privada de la clave generada.

- Trojan.Encoder.30356

- Un cifrador creado en Delphi y conocido como Zeppelin Ransomware. Para cifrar los archivos usa el algoritmo simétrico AES-256, y para proteger la clave privada — el asimétrico RSA-2048.

- Trojan.Encoder.11539

- Un cifrador que tiene múltiples modificaciones con varios conjuntos de algoritmos de cifrado. Normalmente se difunde como adjuntos a mensajes electrónicos y para cifrar los archivos usa el algoritmo AES-256 en modo CBC.

Estafas de red

En el año 2021 los analistas de Internet de Doctor Web detectaron múltiples sitios web peligrosos, la mayoría de los cuales resultaron estar vinculados al tema de códigos QR. En mayo fueron detectadas las páginas que permiten comprar cualquier documento falsificado, así mismo, los certificados de vacuna contra el coronavirus. Los estafadores con muchos esfuerzos intentaban ocultar la actividad ilegal al publicar en el sitio web los artículos que revelaban la actividad de otros estafadores.

Desde aquel entonces, los malintencionados seguían refiriéndose al tema de coronavirus, al crear los sitios web y otros recursos cada mes, donde se puede comprar o generar el código QR. En verano los expertos de Doctor Web detectaron los chats privados: están llenos de ofertas de adquirir un código QR y confirman la “seguridad” del procedimiento con las supuestas referencias de los clientes encantados que ya habían comprado un certificado de vacuna.

Así mismo, en cuanto al tema de coronavirus, los malintencionados difunden los generadores falsificados de los códigos QR. Cabe recordar que un certificado de vacunas no puede ser generado de alguna forma especial, el mismo se genera solo a partir de un enlace a la página en concreto del sitio web de servicios públicos o del sistema de información del sujeto de federación que tiene que ver con el hecho de inmunización del ciudadano.

Para dispositivos móviles

Según las estadísticas de detecciones por los productos antivirus Dr.Web para Android, en el año 2021 los usuarios del SO Android con mayor frecuencia afrontaban a los troyanos de la familia Android.HiddenAds que visualizaban publicidad de varios tipos. A los mismos se referían más de 83% de todas las aplicaciones maliciosas detectadas en los dispositivos protegidos. Fueron ampliamente difundidos también los troyanos cuya función básica es descargar otros programas, así como descargar e iniciar el código aleatorio. Comparado con el año 2020 la actividad de los troyanos bancarios aumentó un 43%.

Entre las aplicaciones no deseadas los más activos resultaron ser los programas de la familia Program.FakeAntiVirus que imitaban el funcionamiento de antivirus. Ofrecían a los usuarios adquirir sus versiones completas — supuestamente, para desinfectar las infecciones detectadas. Así mismo, en los dispositivos en Android se detectaban varios tipos de software que permitían supervisar a sus dueños.

Más de un 53% aumentó el número de las utilidades potencialmente peligrosas Tool.SilentInstaller detectadas que permiten lanzar las aplicaciones en Android sin instalar las mismas. Estas herramientas pueden ser usadas no solamente con fines legales, sino también en caso de difundir troyanos. Los módulos de publicidad posibles y adware también se detectaban con bastante frecuencia —superan un 10% de todas las amenazas detectadas.

Durante el año los analistas de virus de la empresa Doctor Web detectaban en el catálogo Google Play múltiples amenazas. Entre las mismas, las aplicaciones falsificadas de la familia Android.FakeApp que los malintencionados usan en varios esquemas de estafa, así como los troyanos Android.Joker, capaces de descargar y ejecutar un código aleatorio, así como suscribir de forma automática a los usuarios a los servicios móviles de pago. Así mismo, aquí se detectaban los troyanos bancarios, adware y troyanos bancarios. Además, los malintencionados difundían el malware de la familia Android.PWS.Facebook que robaba los datos requeridos para hackear las cuentas de Facebook.

El año pasado destacó por la detección de las primeras aplicaciones troyanas en el catálogo de aplicaciones AppGallery para dispositivos en Android de la empresa Huawei. Fueron los troyanos ya conocidos de la familia Android.Joker, así como el módulo malicioso Android.Cynos.7.origin que recababa la información sobre los números móviles de usuarios y visualizaba publicidad.

Entre las amenazas detectadas por nuestros expertos en el año 2021, hubo el troyano Android.Triada.4912. Los malintencionados lo incrustaron en una versión de la aplicación APKPure — el software cliente del catálogo alternativo de programas en Android del mismo nombre. Abría varios sitios web y también descargaba otros módulos maliciosos y varias aplicaciones. Además, los analistas de virus de Doctor Web detectaron la nueva familia de los troyanos bancarios modulares Android.BankBot.Coper. Interceptan y envían los mensajes SMS, ejecutan las solicitudes USSD, bloquean y desbloquean la pantalla, visualizan las notificaciones push y las ventanas phishing, son capaces de eliminar los programas, interceptar la información introducida en el teclado y realizar otras acciones maliciosas.

Así mismo, el año pasado la empresa Doctor Web analizó los modelos de relojes inteligentes populares en Rusia en busca de posibles vulnerabilidades en los mismos. Según la investigación, la seguridad de dispositivos similares está a nivel insuficiente. Por ejemplo, en un modelo estaban preinstaladas las aplicaciones troyanas.

Perspectivas y posibles tendencias

En primer lugar, el año pasado demostró la operatividad de los malintencionados que se adaptan a algún tema. Es probable que aparezcan los esquemas de estafa aún más sofisticados vinculados a covid u otros temas importantes del año que viene.

Además, seguirán siendo activos los troyanos de publicidad, los posibles cifradores y otro malware. Recomendamos a las empresas y corporaciones prestar bastante atención a la protección de la información. Según la práctica, en caso de no respetar las normas de seguridad informática, se aumentan bastante los riesgos de compromiso de la red corporativa. El año2021 se produjeron muchos incidentes importantes con troyanos extorsionistas difundidos por modelo Ransomware as a Service (RaaS). Y esta tendencia sigue creciendo.

Así mismo, recomendamos estar atentos a los usuarios de dispositivos administrador por el SO Android. Se espera un aumento del número de amenazas en catálogos oficiales de aplicaciones.