Doctor Web: informe de la actividad de virus para dispositivos móviles en diciembre del año 2021

28 de enero de 2022

En el catálogo Google Play fueron detectadas más amenazas. Entre las mismas, el posible malware falsificado de la familia Android.FakeApp aplicado en varios esquemas de estafa, los troyanos de la familia Android.Joker que suscriben a los usuarios a los servicios móviles de pago, así como otro malware.

LAS TENDENCIAS CLAVE DEL MES DE DICIEMBRE

- Los troyanos de publicidad siguen ocupando las posiciones líder entre amenazas detectadas en los dispositivos en Android

- Aparición de los nuevos troyanos en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

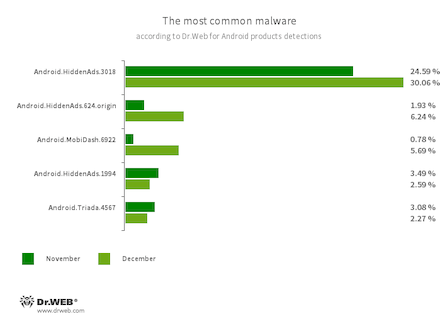

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Android.HiddenAds.1994

- Los troyanos destinados para visualizar la publicidad importuna. Los representantes de esta familia con mucha frecuencia se difunden camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal. Android.HiddenAds.3018 es la nueva versión del troyano Android.HiddenAds.1994.

- Android.MobiDash.6922

- El programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores del software implementan en las aplicaciones.

- Android.Triada.4567

- Un troyano multifuncional que realiza varias acciones maliciosas. Se refiere a la familia de las aplicaciones troyanas que penetran en los procesos de todos los programas activos. Varios representantes de esta familia pueden detectarse en el firmware de dispositivos en Android donde los malintencionados los implementan en la etapa de producción. Además, algunas modificaciones de los mismos pueden usar las vulnerabilidades para acceder a los archivos del sistema y directorios.

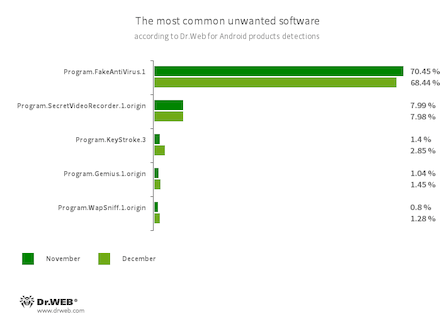

- Program.FakeAntiVirus.1

- La detección de los programas de publicidad que imitan el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a los usuarios, al demandar el pago de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Una aplicación destinada para la grabación de fondo, foto y vídeo a través de las cámaras incrustadas de los dispositivos en Android. Puede funcionar sin permiso del usuario, al permitir desactivar las notificaciones sobre la grabación, así como cambiar el icono y la descripción de la aplicación por los falsos. Esta funcionalidad convierte este programa en potencialmente peligroso.

- Program.KeyStroke.3

- Un programa en Android capaz de interceptar la información introducida en el teclado. Algunas modificaciones del mismo también permiten supervisar los mensajes SMS entrantes, controlar el historial de las llamadas telefónicas y grabar las conversaciones telefónicas.

- Program.Gemius.1.origin

- Un programa que recopila la información sobre los dispositivos móviles en Android y su uso. Junto con los datos técnicos, recopila la información privada — la información sobre la ubicación del dispositivo, los favoritos guardados en el navegador, el historial de las consultas de sitios web, así como las direcciones de Internet introducidas.

- Program.WapSniff.1.origin

- Un programa para interceptar mensajes en el Messenger WhatsApp.

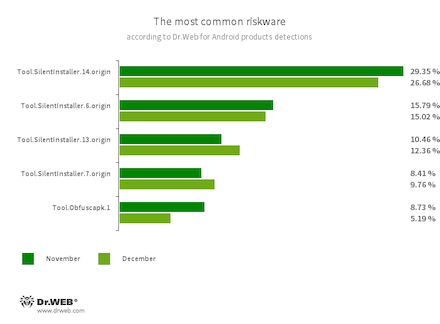

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalación de los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de las aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para proteger el malware y otros programas peligrosos contra la detección por los antivirus.

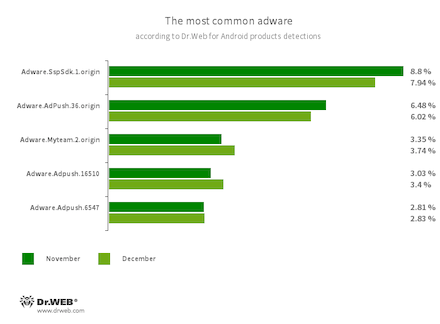

Los complementos incrustados en las aplicaciones en Android y destinados para visualizar la publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar la publicidad en pantalla completa al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Amenazas en Google Play

En diciembre del año 2021 en el catálogo Google Play fue detectado el nuevo malware de la Android.Joker que descarga y ejecuta el código aleatorio y suscriben a los usuarios a los servicios móviles de pago. Por ejemplo, los troyanos Android.Joker.1097 y Android.Joker.1126 se ocultaban en los messengers Color Message y Elegant SMS, y Android.Joker.1129 se difundían camuflados por la utilidad Speed Clean Pro para la optimización del funcionamiento de los dispositivos en Android. El troyano Android.Joker.1157 fue camuflado por los malintencionados por el programa PDF Camera Scanner para crear documentos PDF y Android.Joker.1160 — por la aplicación Blood Pressure Record para controlar la tensión arterial.

Nuestros analistas de virus también detectaron otro troyano de la familia Android.PWS.Facebook. Este malware roba los nombres de usuario, las contraseñas y otra información requerida para hackear las cuentas de Facebook. Un nuevo representante de esta familia se difundía camuflado por la aplicación Vasee Bluenee Slideshow para crear la presentación de diapositivas y vídeos. Sus componentes fueron añadidos a la base de virus Dr.Web como Android.PWS.Facebook.101 y Android.PWS.Facebook.102.

Además, en Google Play fue localizado el malware falsificado usado en varios esquemas de estafa. Algunos de ellos, tales como Android.FakeApp.721 («Pago de prestaciones a la población») y Android.FakeApp.724 («Pagos»), fue otra vez difundido por los malintencionados camuflado por las aplicaciones con la información sobre las medidas de soporte social en Rusia. Con los mismos, los usuarios también supuestamente podían recibir las prestaciones y compensaciones. Pero los troyanos solo abrían los sitios web de estafa donde a las víctimas se les ofrecía indicar los datos personales y pagar la “comisión” o la “tasa” para “transferir” el dinero a su cuenta bancaria.

La funcionalidad similar la tenían también los troyanos llamados Android.FakeApp.722 y Android.FakeApp.723. Los creadores de virus los camuflaban por programas para recibir la lotería gratuita. Este malware abría los sitios web en los cuales para “recibir” la lotería y los permios los usuarios tenían que pagar la “comisión”.

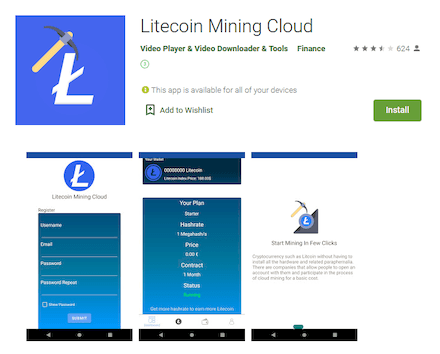

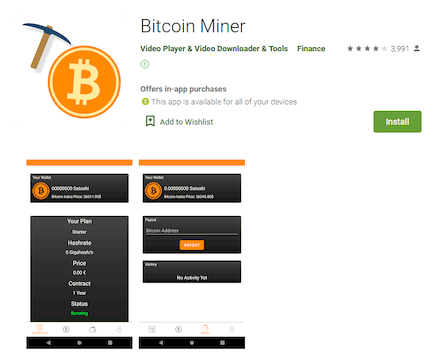

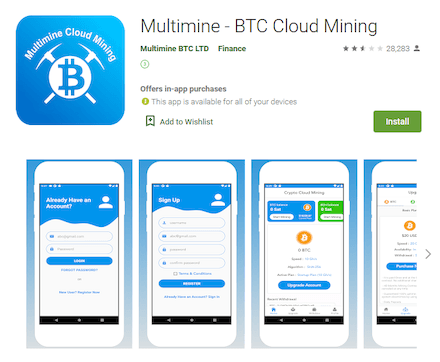

Y los troyanos Android.FakeApp.727 y Android.FakeApp.729 se difundían camuflados por las aplicaciones para el mining de la criptomoneda. Se ocultaban en los programas como Dogecoin Mining Cloud, Litecoin Mining Cloud, Bitcoin Miner, Ethereum Mining Cloud y BTC Mining Cloud. A los usuarios que los instalaron se les ofrecía recibir la criptomoneda a través del servicio en la nube, y para aumentar la velocidad de la obtención de la moneda, pagar las tarifas bonus.

No son las primeras aplicaciones troyanas de este tipo. Por ejemplo, aún en el agosto de 2021 los analistas de virus de la empresa Doctor Web detectaron un malware similar llamado Multimine - BTC Cloud Mining. Fue añadido a la base de virus Dr.Web como Android.FakeApp.336.

Para proteger las dispositivos en Android contra el malware o el software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web