Doctor Web: informe de la actividad de virus para dispositivos móviles en enero de 2022

15 de marzo de 2022

Durante el mes, nuestros expertos detectaron otro malware en el catálogo Google Play. Entre los mismos, múltiple software falsificado de la familia Android.FakeApp usados por los malintencionados en varios esquemas de estafa. Además, fue localizado otro troyano de la familia Android.PWS.Facebook que robaba los datos requeridos para hackear las cuentas de Facebook. Así mismo, los analistas de virus de Doctor Web detectaron el nuevo malware de la familia Android.Subscription que suscribía a usuarios a los servicios móviles de pago.

TENDENCIAS CLAVE DEL MES DE ENERO

- El troyano Android.Spy.4498 — es un líder entre las amenazas detectadas en los dispositivos en Android protegidos

- Los troyanos de publicidad siguen siendo una de las amenazas más activas que afrontan los usuarios de Android

- Actividad reducida de malware que descargan y ejecutan el código aleatorio

- Detección de las nuevas amenazas en el catálogo Google Play

Amenaza del mes

En el mes de enero los analistas de virus de la empresa Doctor Web detectaron la difusión del nuevo troyano en Android llamado Android.Spy.4498. Los malintencionados lo incrustaron en algunas versiones de modificaciones no oficiales del Messenger WhatsApp, tales como GBWhatsApp, OBWhatsApp y WhatsApp Plus, y, camuflado por software legal, lo difundían a través de los sitios web maliciosos.

La función básica de Android.Spy.4498 — es interceptar el contenido de las notificaciones de otras aplicaciones. Pero es también capaz de descargar y ofrecer a los usuarios instalar programas y visualizar las ventanas de diálogo con el contenido recibido de los malintencionados.

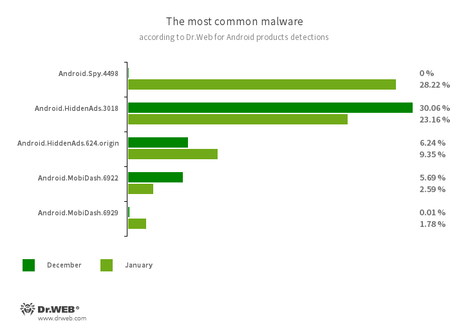

Según los datos de los productos antivirus Dr.Web para Android

- Android.Spy.4498

- Un troyano que roba el contenido de las notificaciones de otras aplicaciones. Además, descarga y ofrece a los usuarios instalar otros programas, y también puede visualizar varias ventanas de diálogo.

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- Los troyanos destinados para visualizar la publicidad importuna. Los representantes de esta familia se difunden con frecuencia camuflados por software legal y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad suelen ocultar su presencia en el sistema al usuario, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.MobiDash.6922

- Android.MobiDash.6929

- Los programas troyanos que visualizan la publicidad importuna. Son los complementos que los desarrolladores de software incrustan en las aplicaciones.

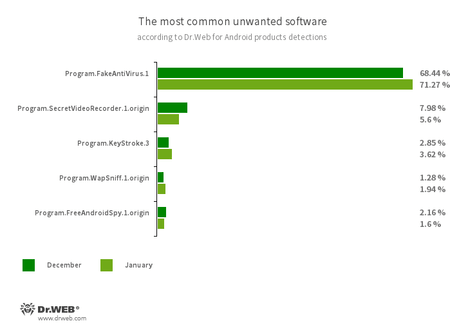

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir el pago de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Una aplicación que sirve para grabación de vídeo o foto a través de las cámaras incrustadas de dispositivos en Android. Puede funcionar de forma invisible, al permitir desactivar las notificaciones sobre la grabación, así como cambiar el icono y la descripción de la aplicación por los falsificados. Esta funcionar convierte este programa en potencialmente peligroso.

- Program.KeyStroke.3

- Un programa en Android capaz de interceptar la información introducida en el teclado. Algunas modificaciones del mismo también permiten supervisar los mensajes SMS entrantes, controlar el historial de las llamadas telefónicas y grabar las conversaciones telefónicas.

- Program.WapSniff.1.origin

- Un programa para interceptar los mensajes en el Messenger WhatsApp.

- Program.FreeAndroidSpy.1.origin

- Una aplicación que sirve para supervisar a los titulares de dispositivos en Android. Los malintencionados la pueden usar para ciberespionaje. El programa recopila la información técnica sobre los dispositivos, permite supervisar su ubicación y descargar las fotos y los vídeos que guardan en los mismos. Además, permite acceder a la libreta telefónica y a la lista de contactos.

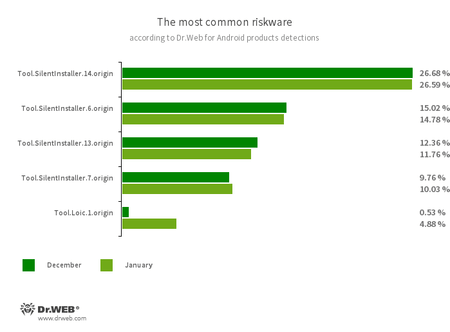

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Las plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.Loic.1.origin

- Un programa capaz de enviar desde los dispositivos en Android varios tipos de paquetes de red a las direcciones IP establecidas. Un escenario de uso del mismo es el diagnóstico y las pruebas de servidor. Pero también puede aplicarse para realizar los ataques DDoS (los ataques distribuidos de tipo «rechazo de servicio») y por lo tanto se detecta por Dr.Web como utilidad potencialmente peligrosa.

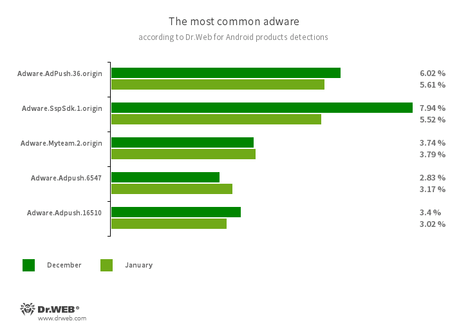

Los complementos incrustados en aplicaciones en Android que sirven para visualizar la publicidad importuna en dispositivos móviles. Según la familia y la modificación, pueden visualizar la publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

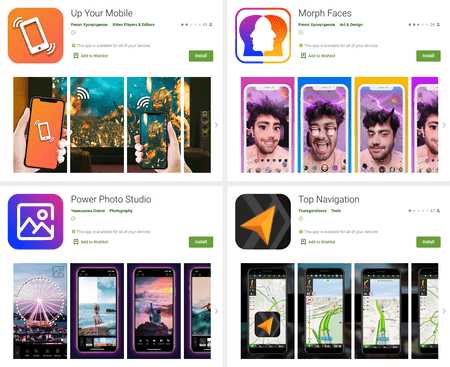

Amenazas en Google Play

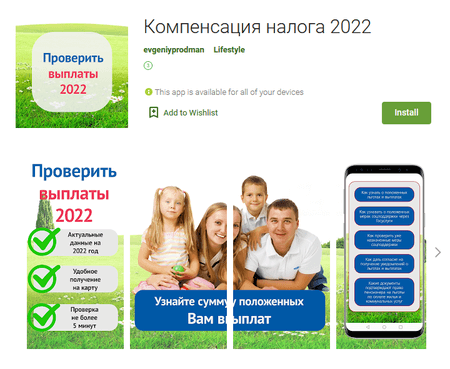

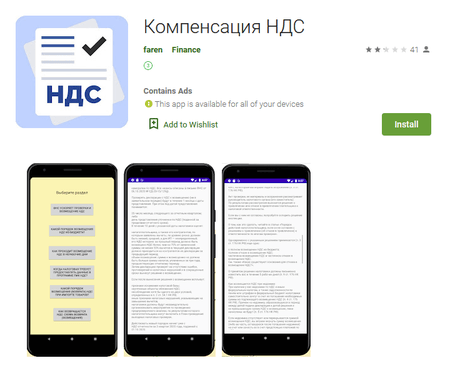

El mes pasado los expertos de la empresa Doctor Web detectaron múltiples amenazas en el catálogo Google Play. Entre las mismas, hay muchas aplicaciones troyanas de la familia Android.FakeApp aplicadas por los malintencionados en varios esquemas de estafa. Por ejemplo, los troyanos Android.FakeApp.777 y Android.FakeApp.778 se difundían camuflados por programas para buscar y recibir los pagos sociales y las compensaciones y estaban destinados para los usuarios rusos. En realidad, solamente abrían los sitios web de estada donde a las víctimas potenciales se les solicitaba la información personal y se les robaba el dinero al engañarlas.

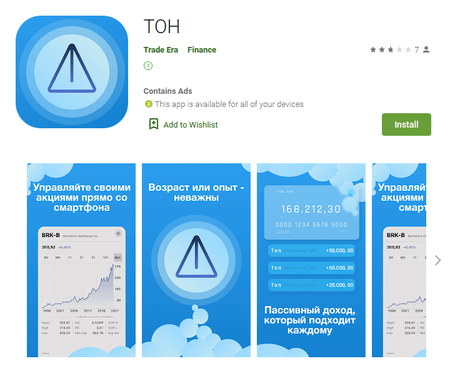

Otras falsificaciones se presentaban como aplicaciones de inversiones con las mismas los usuarios supuestamente podían ser inversores y recibir ingresos pasivos sin ningún conocimiento económico. Un algoritmo comercial o un manager personal supuestamente tenía que realizar todas las funciones de las mismas. Por ejemplo, los troyanos Android.FakeApp.771, Android.FakeApp.772, Android.FakeApp.773, Android.FakeApp.774, Android.FakeApp.775, Android.FakeApp.776, Android.FakeApp.779 y Android.FakeApp.780 se difundían camuflados por programa como Gazprom Invest, Gaz Investor, Inversiones ActivGaz que supuestamente tenían que ver con la empresa Gazprom y el mercado petrolero. Y algunas modificaciones de Android.FakeApp.780 supuestamente permitían ganar dinero en el mercado de valores y criptomoneda. Se ocultaban en los programas como TON y Chain Reaction.

Pero todos estos troyanos también simplemente abrían los sitios web de estafa donde las víctimas potenciales tenían que registrar la cuenta. Luego a los usuarios se les ofrecía esperar la llamada del “operador” o “un bróker personal” o recargar el saldo para que el “algoritmo único” empezara con el comercio y ganar dinero.

También fue detectado otro troyano destinado para robar los datos requeridos para hackear las cuentas de Facebook. Llamado Android.PWS.Facebook.123, el malware se difundía como editor de imágenes Adorn Photo Pro.

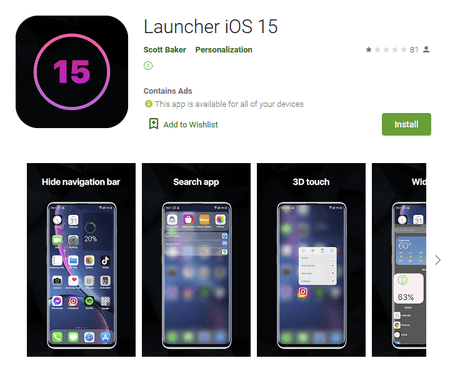

Además, nuestros analistas de virus detectaron los nuevos representantes de la familia Android.Subscription que suscriben a los usuarios a los servicios móviles de pago. Entre los mismos— Android.Subscription.5 — se ocultaba en varios programas, por ejemplo, los editores de fotos, la aplicación de navegación y el reproductor multimedia. Otro añadido a la base de virus Dr.Web como Android.Subscription.6, se difundía como launcher de estilo de sistema operativo de dispositivos móviles Apple.

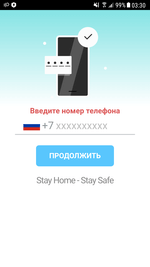

Este malware abría los sitios web de servicios de socios que conectan las suscripciones de pago con tecnología Wap Click. En estas páginas a las víctimas potenciales se les solicita el número del móvil, y, una vez introducido el mismo, se produce un intento de activación automática del servicio.

Para proteger los dispositivos en Android contra el malware y los programas no deseados recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web