Doctor Web: informe de la actividad de virus para dispositivos móviles en junio de 2022

26 de julio de 2022

Durante el mes los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play decenas de malware. Entre el mismo, los troyanos de publicidad, los programas falsificados, aplicados por los malintencionados, los que roban información privada etc.

TENDENCIAS CLAVE DEL MES DE JUNIO

- Actividad reducida del troyano Android.Spy.4498

- Actividad reducida de los troyanos de publicidad

- Detección de múltiple malware en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

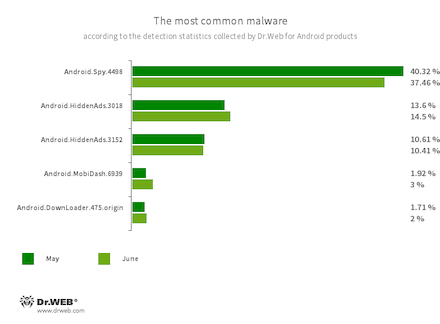

- Android.Spy.4498

- Un troyano que roba el contenido de las notificaciones de otras aplicaciones. Además, descarga y ofrece a otros usuarios instalar otros programas; así mismo, puede visualizar varias ventanas de diálogo.

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- Los troyanos destinados para visualizar la publicidad importuna. Los representantes de esta familia con frecuencia se difunden como si fueran aplicaciones legales y en algunos casos se instalan en el catálogo del sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.MobiDash.6939

- Un programa troyano que visualiza la publicidad importuna. Es un complemento que los desarrolladores del software incrustan en las aplicaciones.

- Android.DownLoader.475.origin

- Un troyano que descarga otro malware y el software no requerido. Puedo ocultarse en las aplicaciones aparentemente legales que se difunden a través del catálogo Google Play o los sitios web maliciosos.

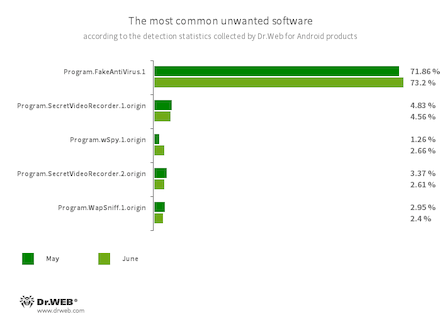

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir la compra de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación que sirve para la grabación a fondo de fotos y vídeos a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma oculta, y permitir la desactivación de las notificaciones de grabación, así como cambiar el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.wSpy.1.origin

- Un programa espía comercial que sirve para supervisar de forma oculta a los titulares de dispositivos en Android. Permite leer la mensajería del usuario (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, el historial del navegador web, acceder a la libreta telefónica y contactos, fotos y vídeos, hacer screenshots de la pantalla y fotos a través de la cámara del dispositivo, y también tiene función de keylogger.

- Program.WapSniff.1.origin

- Programa para interceptar los mensajes en el Messenger WhatsApp.

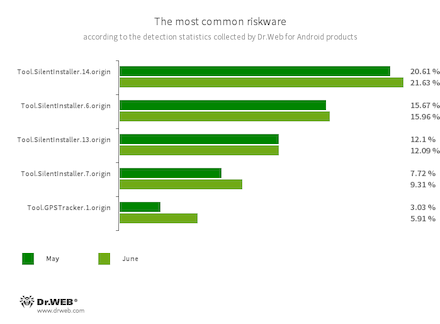

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta el sistema operativo básico.

- Tool.GPSTracker.1.origin

- Una plataforma especializada que sirve para supervisar de forma oculta la ubicación y el desplazamiento de los usuarios. Puede ser incrustada en varias aplicaciones y juegos.

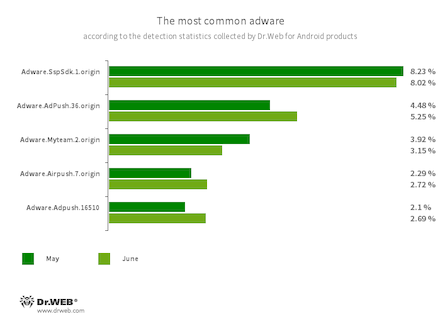

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar la publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Myteam.2.origin

- Adware.Airpush.7.origin

Amenazas en Google Play

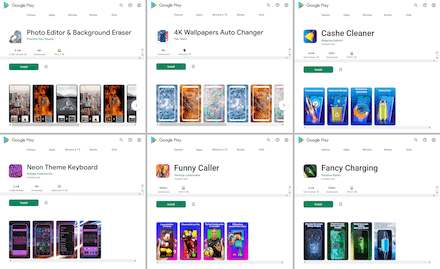

En junio el laboratorio de virus de la empresa Doctor Web detectó en el catálogo Google Play unos 30 troyanos de publicidad Android.HiddenAds, el número total de descargas de los cuales superó 9 890 000. Entre ellos había tanto los nuevos representantes de la familia (Android.HiddenAds.3168, Android.HiddenAds.3169, Android.HiddenAds.3171, Android.HiddenAds.3172 y Android.HiddenAds.3207), como las nuevas modificaciones del troyano ya conocido Android.HiddenAds.3158, del cual informamos en el informe del mes de mayo.

Todos ellos estaban incrustados en varios programas — editores de imágenes, teclados de red, utilidades del sistema, aplicaciones para llamadas, programas para cambiar la imagen de fondo de la pantalla principal etc.

Más abajo puede consultarse una lista con los nombres de programas donde se ocultaban estos troyanos:

- Photo Editor: Beauty Filter (gb.artfilter.tenvarnist)

- Photo Editor: Retouch & Cutout (de.nineergysh.quickarttwo)

- Photo Editor: Art Filters (gb.painnt.moonlightingnine)

- Photo Editor - Design Maker (gb.twentynine.redaktoridea)

- Photo Editor & Background Eraser (de.photoground.twentysixshot)

- Photo & Exif Editor (de.xnano.photoexifeditornine)

- Photo Editor - Filters Effects (de.hitopgop.sixtyeightgx)

- Photo Filters & Effects (de.sixtyonecollice.cameraroll)

- Photo Editor : Blur Image (de.instgang.fiftyggfife)

- Photo Editor : Cut, Paste (de.fiftyninecamera.rollredactor)

- Emoji Keyboard: Stickers & GIF (gb.crazykey.sevenboard)

- Neon Theme Keyboard (com.neonthemekeyboard.app)

- Neon Theme - Android Keyboard (com.androidneonkeyboard.app)

- Cashe Cleaner (com.cachecleanereasytool.app)

- Fancy Charging (com.fancyanimatedbattery.app)

- FastCleaner: Cashe Cleaner (com.fastcleanercashecleaner.app)

- Call Skins - Caller Themes (com.rockskinthemes.app)

- Funny Caller (com.funnycallercustomtheme.app)

- CallMe Phone Themes (com.callercallwallpaper.app)

- InCall: Contact Background (com.mycallcustomcallscrean.app)

- MyCall - Call Personalization (com.mycallcallpersonalization.app)

- Caller Theme (com.caller.theme.slow)

- Caller Theme (com.callertheme.firstref)

- Funny Wallpapers - Live Screen (com.funnywallpapaerslive.app)

- 4K Wallpapers Auto Changer (de.andromo.ssfiftylivesixcc)

- NewScrean: 4D Wallpapers (com.newscrean4dwallpapers.app)

- Stock Wallpapers & Backgrounds (de.stockeighty.onewallpapers)

- Notes - reminders and lists (com.notesreminderslists.app)

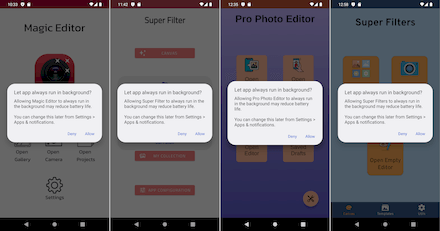

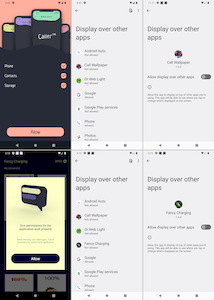

Para visualizar la publicidad, una parte de ellos intenta tener permiso para visualizar las ventanas por encima de otros programas, otros — formar parte de la lista de excepciones de la función de ahorro de la batería. Y para que posteriormente los usuarios tengan más problemas para detectar a los “infractores”, los troyanos ocultan sus iconos en la lista de las aplicaciones instaladas de la ventana principal o los sustituyen por los menos visibles. Por ejemplo, por el icono con el nombre «SIM Toolkit», al seleccionar el cual, en vez de la aplicación inicial se inicia el software de sistema del mismo nombre para trabajar con la tarjeta SIM.

Ejemplos de cómo estos troyanos intentan acceder a las funciones requeridas:

Un ejemplo de cambio del icono de una aplicación maliciosa:

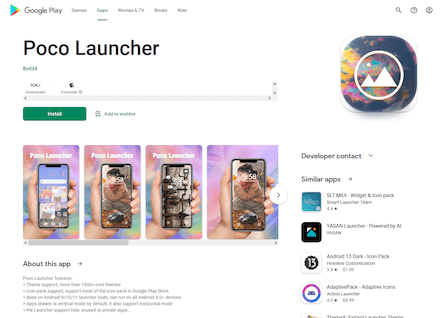

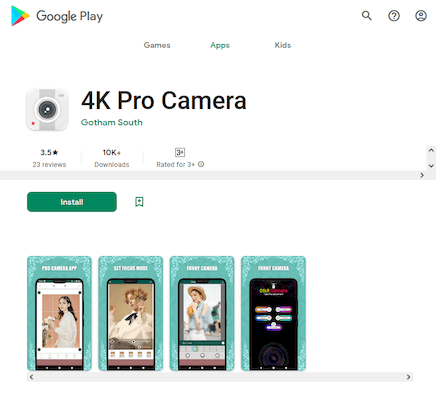

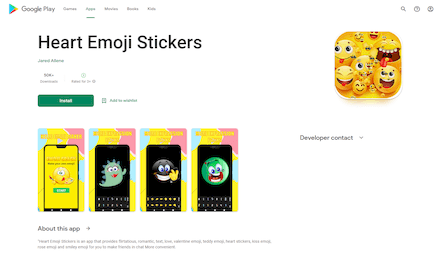

Además, nuestros expertos detectaron más troyanos de la familia Android.Joker, capaces de descargar y ejecutar el código aleatorio, así como suscribir a los usuarios a los servicios móviles de pago sin que los mismos se percaten de ello. Uno de ellos se ocultaba en el launcher Poco Launcher, otro — en la aplicación cámara 4K Pro Camera; el tercero — en una recopilación de stickers Heart Emoji Stickers. Han sido añadidos a la base de virus Dr.Web como Android.Joker.1435, Android.Joker.1461 y Android.Joker.1466 respectivamente.

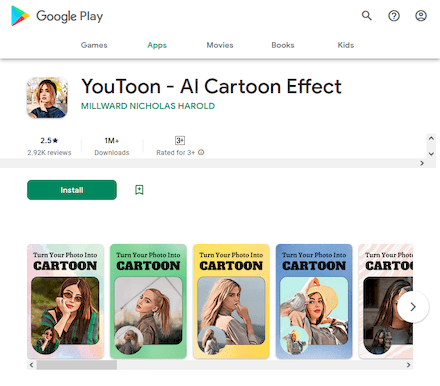

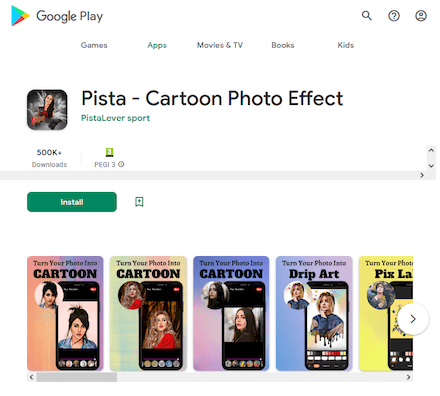

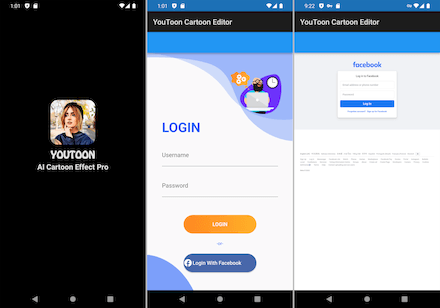

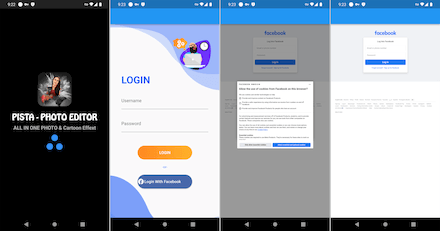

Entre las amenazas detectadas también había nuevo malware de la familia Android.PWS.Facebook, llamado Android.PWS.Facebook.149 y Android.PWS.Facebook.151. Robaban los datos requeridos para hackear las cuentas de Facebook (la actividad de la red social Facebook está prohibida en el territorio de Rusia). Ambos troyanos se difundían como si fueran editores de imágenes. El primero — del programa llamado YouToon - AI Cartoon Effect, el segundo — Pista - Cartoon Photo Effect.

Una vez iniciados, ofrecían a las víctimas potenciales entrar en su cuenta, y luego abrían la página estándar de inicio de sesión en Facebook. Luego interceptaban los datos de autentificación y los transferían a los malintencionados.

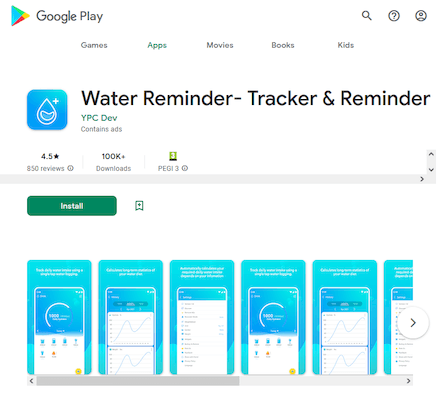

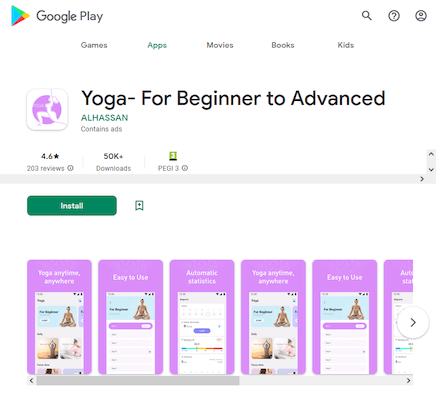

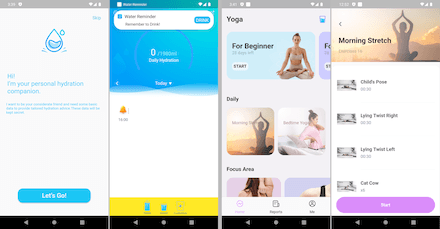

Así mismo, los expertos de Doctor Web detectaron un troyano Android.Click.401.origin. Se ocultaba en el programa Water Reminder- Tracker & Reminder, que recuerda de la necesidad de tomar suficiente agua, y en un programa educativo de yoga Yoga- For Beginner to Advanced. Ambos funcionaban completamente, por lo tanto, los usuarios no tenían razones para sospechar amenazas en los mismos.

Este troyano descifra e inicia el componente malicioso básico que está entre sus recursos (Android.Click.402.origin por clasificación del antivirus Dr.Web), que carga varios sitios web en WebView de forma oculta. Luego este componente imita las acciones de usuarios, al hacer clics automáticos sobre los elementos interactivos de los sitios web, por ejemplo, los banners y los enlaces de publicidad.

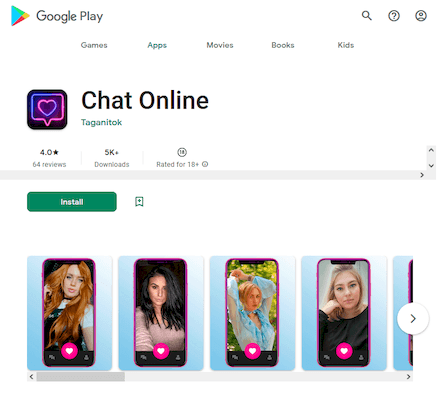

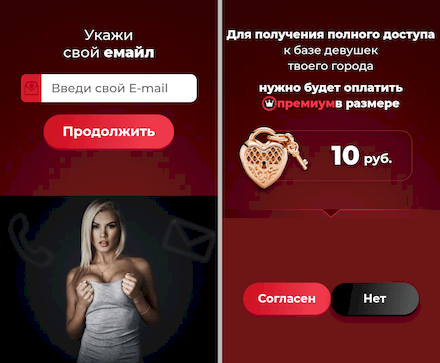

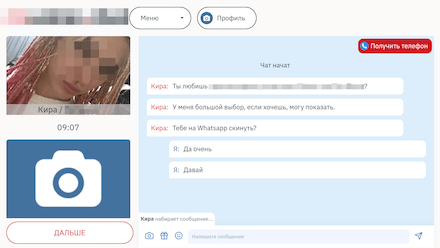

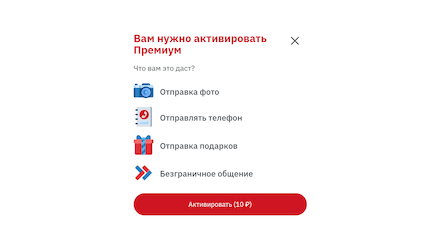

Otra amenaza detectada fue una aplicación falsificada para la comunicación online Chat Online, cuyas modificaciones fueron añadidas a la base de virus Dr.Web como Android.FakeApp.963 y Android.FakeApp.964.

El troyano no tiene funcionalidad declarada. Solamente abre algunos sitios web, así mismo, de estafa. En los mismos, se imita el proceso de registro en los servicios en línea de citas. Así mismo, a las víctimas potenciales se les solicita el número de móvil, la dirección de correo electrónico y otros datos personales. Posteriormente esta información puede penetrar en el mercado negro y ser usada por los malintencionados.

En otros sitios web se imita un diálogo con usuarios de verdad, y luego se ofrece pagar el acceso premium para seguir con la “comunicación”. La aceptación de esto puede causar no solamente el abono único de un total determinado o suscripción al servicio de pago no requerido, sino también la pérdida de todo el dinero si los ciberdelincuentes reciben los datos de la tarjeta bancaria.

La empresa Doctor Web comunicó la información de las amenazas detectadas a la corporación Google. En el momento de publicación de este informe una parte de aplicaciones maliciosas aún estaba disponible para la descarga.

Para proteger los dispositivos en Android contra malware y el software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web