Doctor Web: informe de la actividad de virus para dispositivos móviles en octubre de 2022

2 de noviembre de 2022

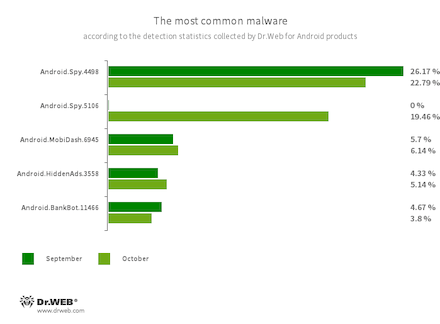

Bastante activos fueron los troyanos bancarios y las aplicaciones que permiten a los malintencionados espiar a usuarios. Por ejemplo, los titulares de dispositivos en Android otra vez afrontaron el programa troyano Android.Spy.4498 y varias modificaciones del mismo. Es capaz de robar el contenido de las notificaciones de otras aplicaciones, lo cual puede provocar la filtración de los datos privados.

Así mismo, durante el mes los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play múltiples nuevas amenazas, incluido malware, adware y software no deseado.

Android.Spy.4498

- Las aplicaciones troyanas que visualizan la publicidad no deseada siguen siendo unas de las amenazas más difundidas en Android

- Aparición de las nuevas amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

- Android.Spy.4498

- Android.Spy.5106

- Detección de varias modificaciones del troyano que roba el contenido de notificaciones de otras aplicaciones. También descarga y ofrece a los usuarios instalar otro software y puede visualizar las ventanas de diálogo.

- Android.MobiDash.6945

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en las aplicaciones.

- Android.HiddenAds.3558

- Un programa troyano que sirve para visualizar publicidad importuna. Los representantes de esta familia frecuentemente se difunden camuflados por software legal y en algunos casos se instalan por otro malware en el catálogo de sistema. Al penetrar en los dispositivos en Android, estos troyanos de publicidad normalmente ocultan al usuario su presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.BankBot.11466

- Detección de malware protegido por el comprimidor ApkProtector. Entre el mismo, hay troyanos bancarios, así como otro malware.

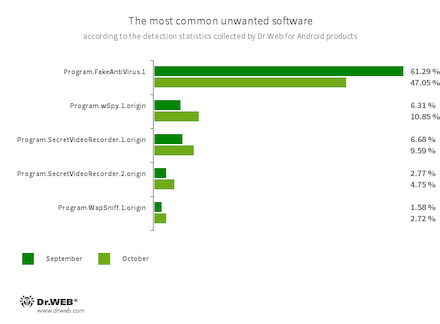

- Program.FakeAntiVirus.1

- Detección de malware que imitan el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar la compra de la versión completa.

- Program.wSpy.1.origin

- Un software espía comercial para la supervisión oculta a los titulares de dispositivos en Android. Permite leer la mensajería del usuario (los mensajes en los messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, el historial del navegador web, acceder a la libreta de contactos, fotos y vídeos, hacer screenshots de la pantalla y fotos a través de la cámara del dispositivo, y también tiene función de keylogger.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en Segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar sin autorización al permitir desactivar las notificaciones cobre la grabación, y también cambiar el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.WapSniff.1.origin

- Un programa para interceptar mensajes en el messenger WhatsApp.

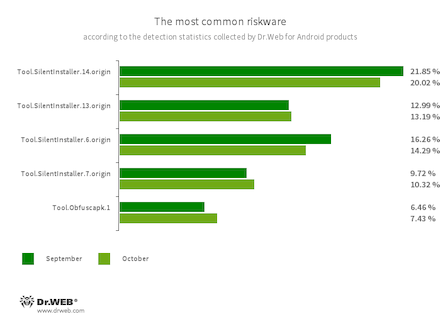

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos apk cin instalar los mismas. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificación automática y el daño del código fuente de aplicaciones en Android para dificultar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otros programas peligrosos contra la detección por los antivirus.

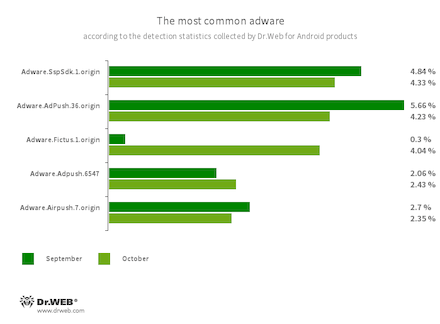

Los complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Fictus.1.origin

- Adware.Airpush.7.origin

Amenazas en Google Play

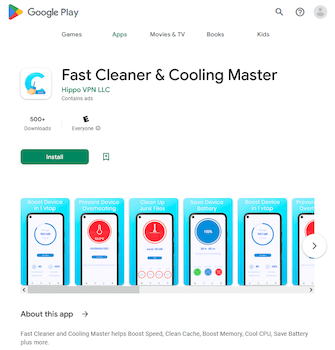

A principios de octubre los analistas de virus de Doctor Web detectaron en el catálogo Google Play un programa troyano Fast Cleaner & Cooling Master presentada por los malintencionados como una utilidad para optimizar el funcionamiento del sistema operativo. Se administra con los comandos que recibe a través de Firebase Cloud Messaging o AppMetrica Push SDK. En función del comando, la aplicación visualiza la publicidad o inicia en un dispositivo en Android un servidor proxy que puede ser usado por terceros para redirigir el tráfico a través del mismo. Varias versiones de este troyano se detectan por el antivirus Dr.Web como Android.Proxy.35, Android.Proxy.36 y Android.Proxy.37.

Posteriormente, fueron detectadas las aplicaciones que contienen el nuevo módulo de publicidad Adware.FireAd. Recibe comandos a través de Firebase Cloud Messaging y abre los enlaces establecidos en los mismos en el navegador. El módulo fue incrustado en algunas versiones de programas como Volume, Music Equalizer (versiones 2.9-3.5, se detectan por Dr.Web como Adware.FireAd.1), Bluetooth device auto connect (versiones 46-58, se detectan como Adware.FireAd.2) y Bluetooth & Wi-Fi & USB driver (versiones 15-19, se detectan como Adware.FireAd.2).

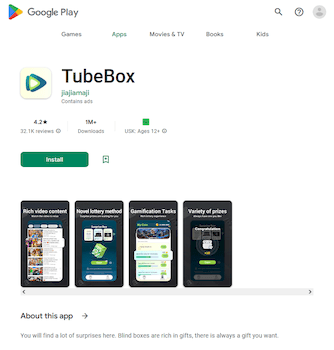

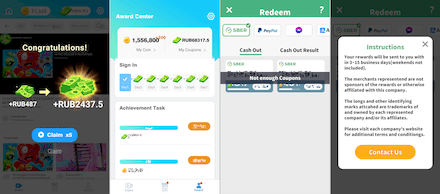

A finales de octubre la base de virus Dr.Web fue completada por la entrada Program.FakeMoney.3 para detectar la aplicación no deseada llamada TubeBox. Con la misma, los titulares de dispositivos en Android supuestamente podían ganar dinero al ver los vídeos y la publicidad.

Por cada visualización supuestamente recibían a su cuenta interna la remuneración, las monedas y los cupones que podían ser convertidos en dinero y recibidos de forma cómoda, por ejemplo, a través de una transferencia bancaria o a través de los sistemas de pago. Así mismo, para recibir el dinero, había que acumular un importa mínimo permitido. Si el importe requerido se acumulaba con el tiempo, los usuarios no podían recibir los pagos por algún problema del que informaba el programa. Los creadores de la aplicación intentaban mantener a sus víctimas dentro de la misma para que los mismos continuaran ver el vídeo y la publicidad y en realidad ganar el dinero para los estafadores y no para ellos mismos.

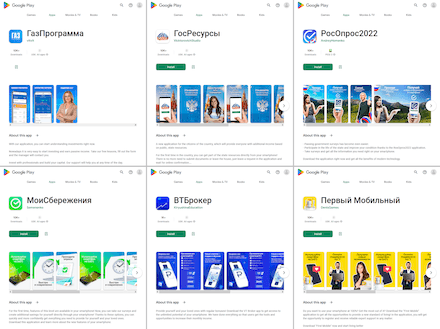

Así mismo, durante el mes fueron localizados múltiples nuevos programas falsificados de la familia Android.FakeApp usados por los ciberdelincuentes en varios esquemas de estafa. Las aplicaciones troyanas se difundían camufladas por programas de inversión que supuestamente tenían que ver directamente con los bancos rusos y las empresas de materias primas, y también se camuflaban por manuales y programas para participar en encuestas. Los estafadores prometían a las víctimas potenciales (así mismo, a través de la publicidad) que las mismas podían hacer formación en inversiones, invertir su dinero de forma ventajosa, negociar con el gas de forma autónoma y hasta recibir gratis las participaciones de las empresas correspondientes. En realidad, estas falsificaciones abrían los sitios web creados a propósito donde se recababan los datos personales camuflados por la participación en encuestas y registro de cuentas de usuarios o presentación de solicitudes.

Más abajo pueden visualizarse los ejemplos de publicidad donde a las víctimas potenciales se les ofrece instalar las aplicaciones troyanas. Los malintencionados usan las imágenes de las personas conocidas y de las empresas, y también hacen declaraciones importantes. En particular, prometen muchas ganancias y acompañan la publicidad con las frases como «Contra las sanciones con todo el país», «Regalamos 10 participaciones gratis», «Gane ya durante la formación», «Le daré 100 000 USD si Vd. no se hace millonario en 6 meses» etc.

Para proteger los dispositivos en Android contra malware y software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web