Doctor Web: informe de la actividad de virus para dispositivos móviles en enero de 2023

2 de marzo de 2023

Comparado con el último mes del año 2022 también subió la actividad de las aplicaciones troyanas bancarias y programas extorsionistas. Las primeras se detectaban con mayor frecuencia, de un 2,63%, los segundos — de un 20,71%. Así mismo, se observó una reducción insignificante de la actividad del malware espía.

Durante el mes el laboratorio de virus de la empresa Doctor Web detectó en el catálogo Google Play múltiples nuevas amenazas, incluidas las aplicaciones de estafa y los programas troyanos que suscribían a los usuarios a los servicios de pago.

TENDENCIAS CLAVE DEL MES DE ENERO

- Crecimiento de la actividad de malware que visualiza publicidad

- Crecimiento de la actividad de aplicaciones troyanas bancarias y de programas extorsionistas

- Reducción de la actividad de las aplicaciones espía

- Aparición de las nuevas amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

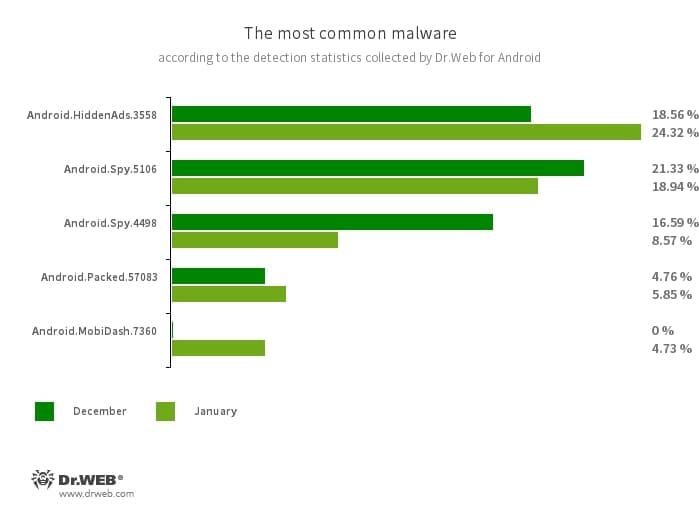

- Android.HiddenAds.3558

- Un programa troyano para visualizar publicidad importuna. Los representantes de esta familia frecuentemente se difunden camuflados por aplicaciones legales y en algunos casos se instalan por otro malware en el catálogo del sistema. Al penetrar en los dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su propia presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.Spy.5106

- Android.Spy.4498

- Detección de varios tipos del troyano que consiste en versiones modificadas no oficiales de la aplicación WhatsApp. Este malware puede robar el contenido de las notificaciones, ofrecer la instalación de programas de orígenes desconocidos, y durante el uso del Messenger, visualizar las ventanas de diálogo con el contenido configurado a distancia.

- Android.Packed.57083

- Detección del malware protegido por el comprimidor ApkProtector. Entre este malware hay troyanos bancarios, software espía y otros tipos de malware.

- Android.MobiDash.7360

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software implementan en aplicaciones.

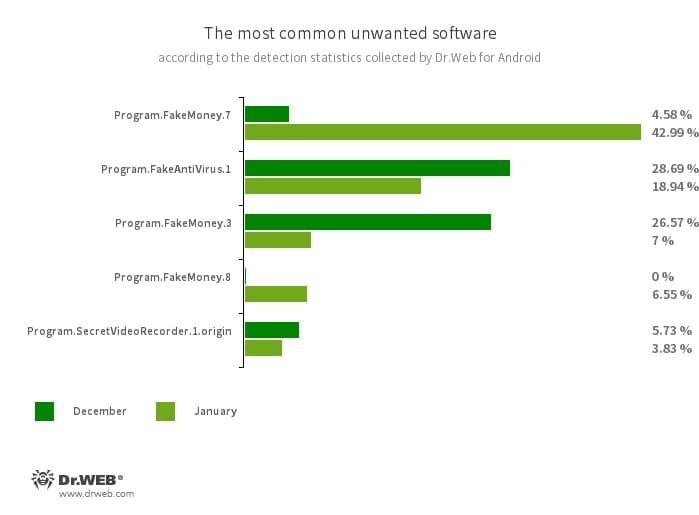

- Program.FakeMoney.7

- Program.FakeMoney.3

- Program.FakeMoney.8

- Detección de las aplicaciones que supuestamente permiten ganar dinero al realizar alguna acción o tarea. Imitan el abono de premios, así mismo, para poder usar el dinero “ganado”, hay que acumular un importe determinado. Hasta si los usuarios lo consiguen, no pueden recibir los pagos.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir el pago por la compra de la versión completa.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de vídeo y audio en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma oculta, al permitir desactivar las notificaciones de grabación, así como sustituir el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

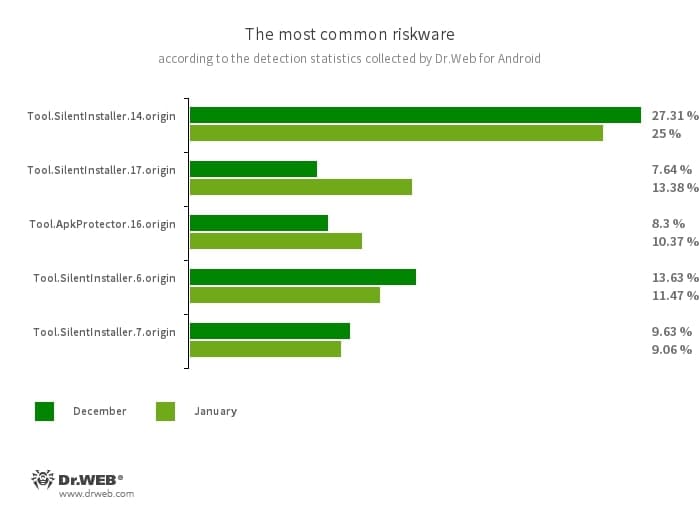

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.ApkProtector.16.origin

- Detección de aplicaciones en Android protegidos por el comprimidor ApkProtector. Este comprimidor no es malicioso, pero los malintencionados pueden usarlo para crear programas no deseados y troyanos, para que los antivirus no los detecte fácilmente.

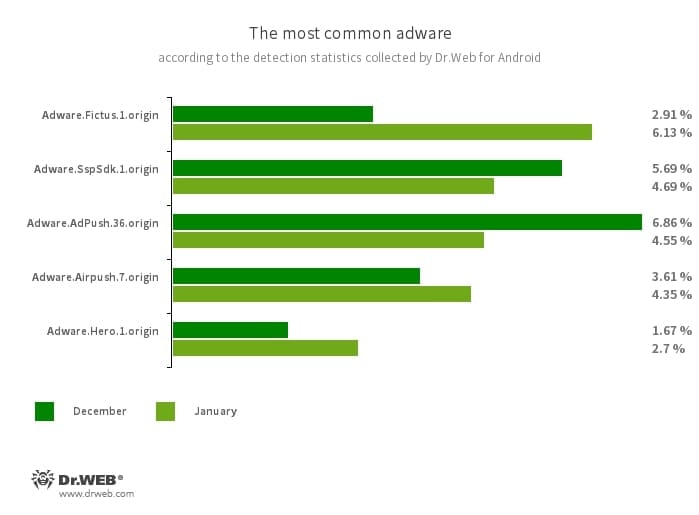

- Adware.Fictus.1.origin

- Un módulo de publicidad que los malintencionados incrustan en las versiones clones de juegos en Android populares y programas. Se integra en los programas con comprimidor especializado net2share. Las copias de software creadas de esta forma se difunden a través de varios catálogos de aplicaciones y una vez instaladas visualizan publicidad importuna.

- Adware.SspSdk.1.origin

- Un módulo de publicidad especializado incrustado en las aplicaciones en Android. Visualiza la publicidad cuando los programas que lo contienen están cerrados. Como resultado, los usuarios pueden detectar el origen de anuncios importunos con menor facilidad.

- Adware.AdPush.36.origin

- Un representante de la familia de módulos de publicidad que pueden ser integrados en programas en Android. Visualiza las notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden ser similares a mensajes del sistema operativo. Además, los módulos de esta familia recaban algunos datos privados y también son capaces de descargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Un representante de la familia de módulos de publicidad incrustados en aplicaciones en Android que visualizan varios tipos de publicidad. En función de sus versiones y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos los malintencionados frecuentemente difunden malware al ofrecer la instalación de algún tipo de software. Además, estos módulos transfieren varios tipos de información privada al servidor remoto.

- Adware.Hero.1.origin

- Un componente de la familia de adware modular que visualizan publicidad importuna en notificaciones push y banners en la pantalla de dispositivos en Android. Además, pueden instalar y eliminar programas si hay permisos de sistema correspondientes.

Amenazas en Google Play

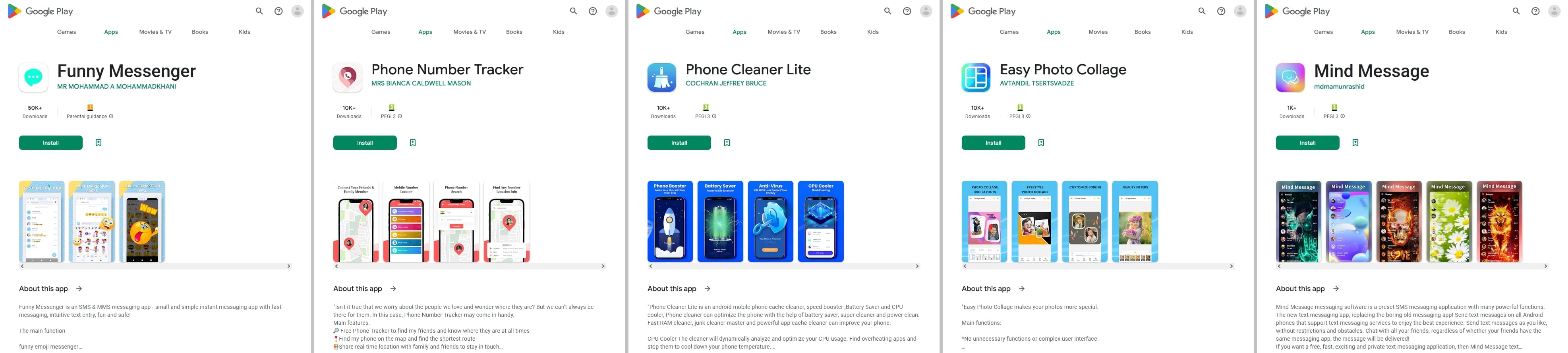

En enero del año 2023 el laboratorio de virus de la empresa Doctor Web detectó múltiples nuevas amenazas en el catálogo Google Play. Entre las mismas, los programas troyanos multicomponente de familias Android.Joker y Android.Harly de funcionalidad similar que suscriben a las víctimas a los servicios de pago. Los primeros descargan los módulos extra de Internet, y los segundos al mismo tiempo los guardan cifrados entre sus propios recursos. Así, un troyano llamado Android.Joker.1991 según la clasificación Dr.Web se ocultaba en la aplicación Phone Number Tracker para supervisar la ubicación de los abonados por sus teléfonos. El malware Android.Joker.1998 se difundía camuflado por la utilidad Phone Cleaner Lite para optimizar el funcionamiento del sistema. Android.Joker.1999 y Android.Joker.2008 fueron presentados por los malintencionados como messengers SMS Funny Messenger y Mind Message. Y, camuflado por el editor de imágenes, Easy Photo Collage, el troyano Android.Joker.2000 fue instalado por los usuarios.

A su vez, Android.Harly.13 y Android.Harly.25 se ocultaban en el editor de vídeos Honey Video & Photo Maker y el launcher alternativo Joy Live Wallpaper & Launcher respectivamente.

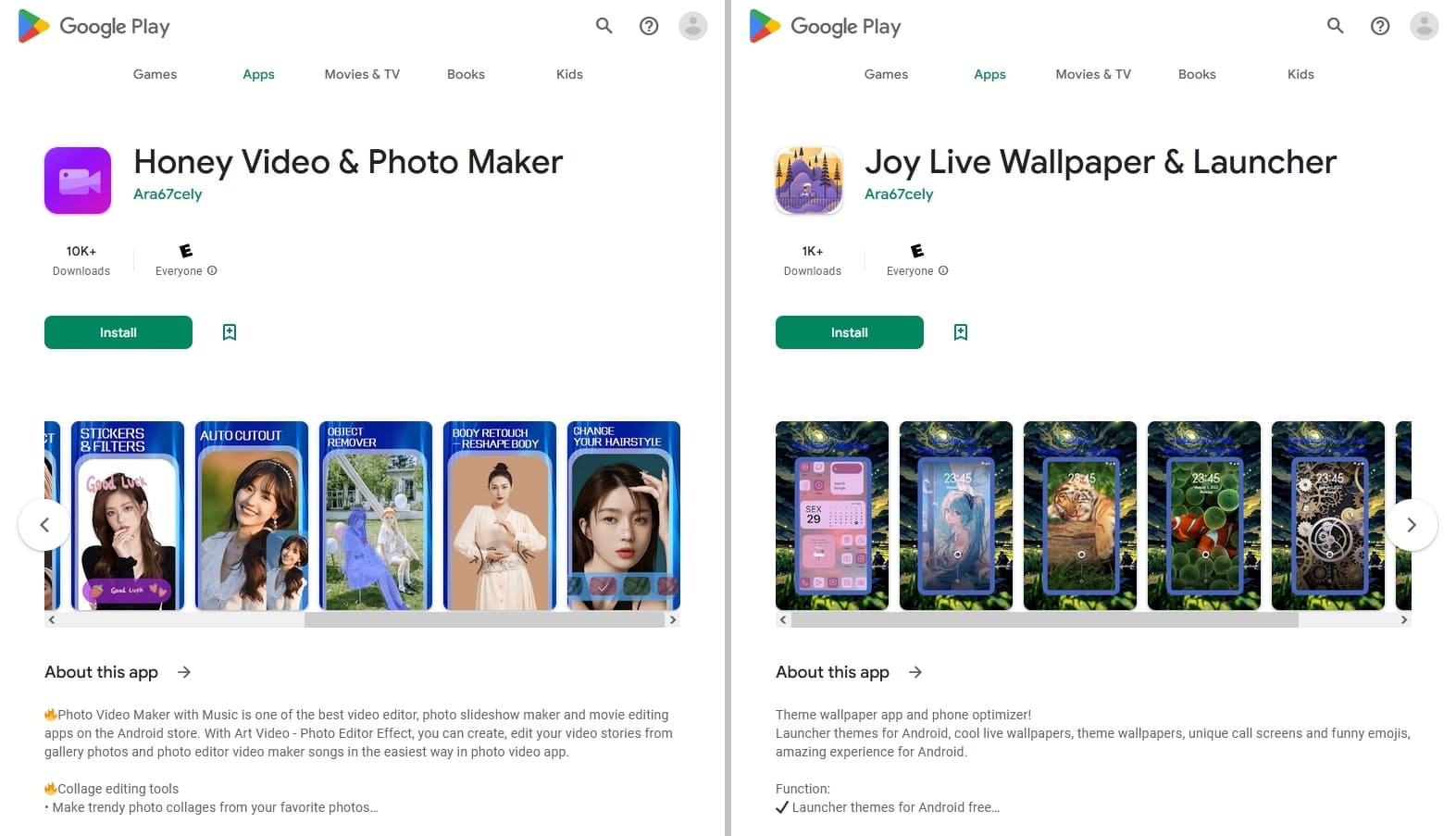

Otra amenaza detectada fue el programa Sim Analyst, con el cual los usuarios pakistaníes supuestamente podían localizar la información sobre otros abonados por sus números de teléfonos. En realidad, camuflado por esta herramienta, los malintencionados difundían un software espía a base de la utilidad de control remoto (RAT) AhMyth Android Rat. Este programa troyano fue añadido a la base de virus Dr.Web como Android.Spy.1092.origin.

En su versión básica la utilidad espía AhMyth Android Rat tiene funcionalidad amplia. Por ejemplo, permite supervisar la ubicación del dispositivo, sacar fotos a través de la cámara incrustada y grabar el entorno a través del micro, interceptar SMS y también recibir la información sobre las llamadas y los contactos de la libreta telefónica. Pero como las aplicaciones difundidas a través de Google Play tienen acceso restringido a algunas funciones sensibles, esta versión de espía tenía menor funcionalidad. Así, por ejemplo, pudo supervisar la ubicación del dispositivo, robar el contenido de las notificaciones, varios archivos de media, tales como fotos y vídeos, así como los archivos transferidos a través de messengers y guardados de forma local en el dispositivo.

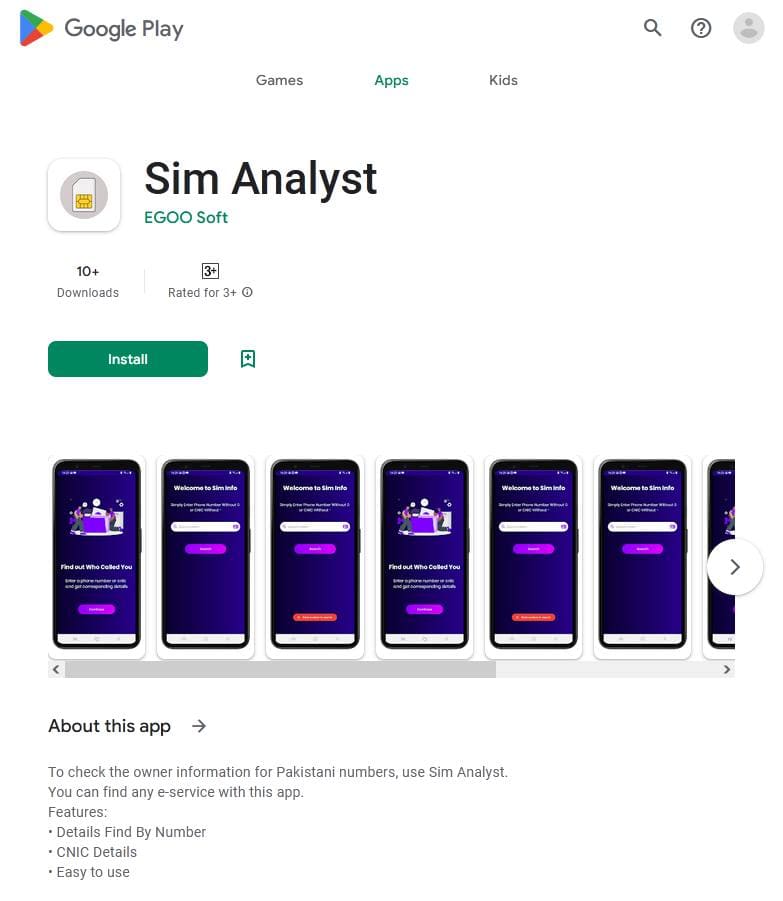

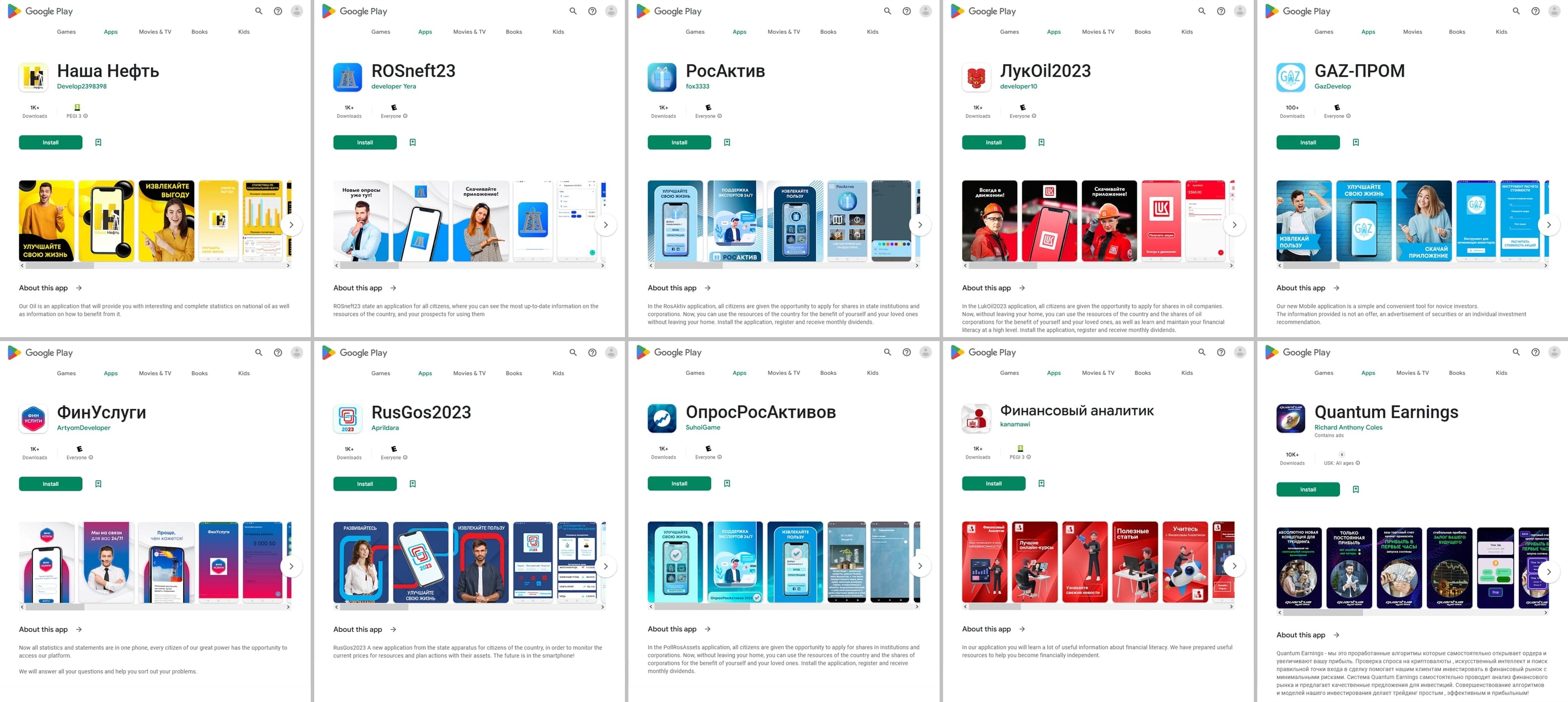

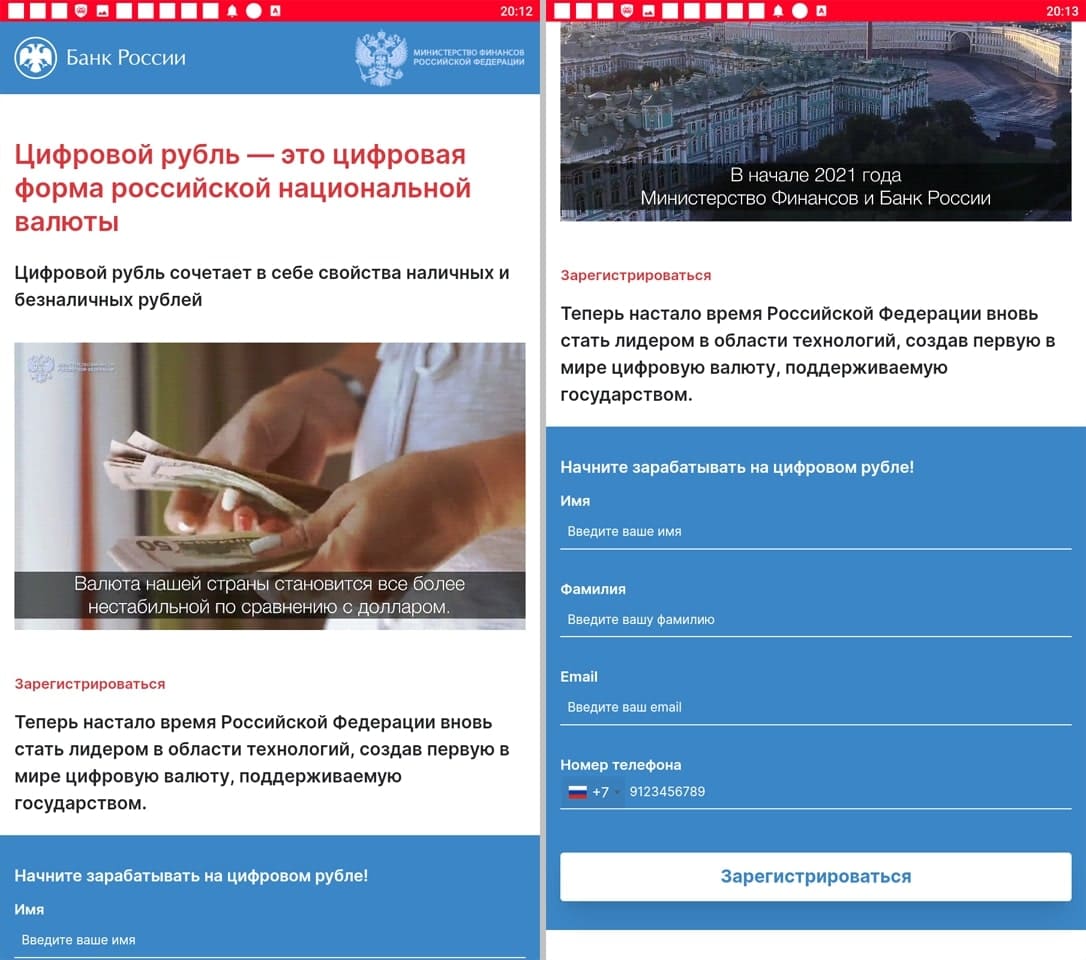

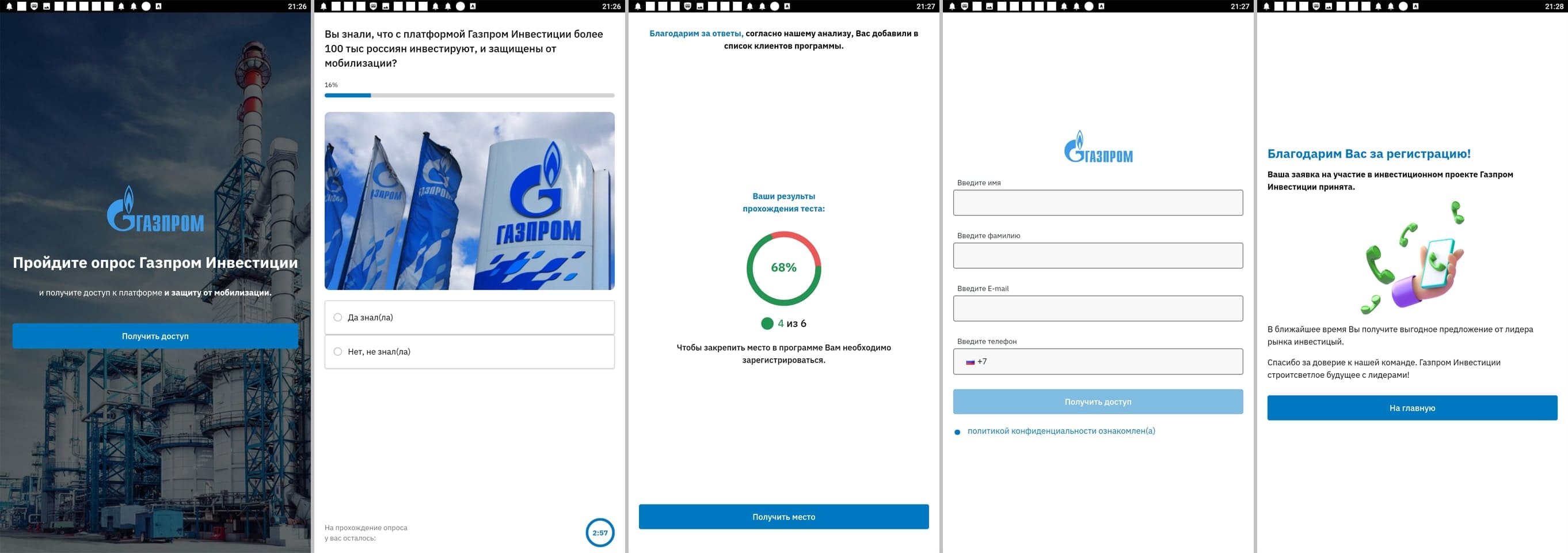

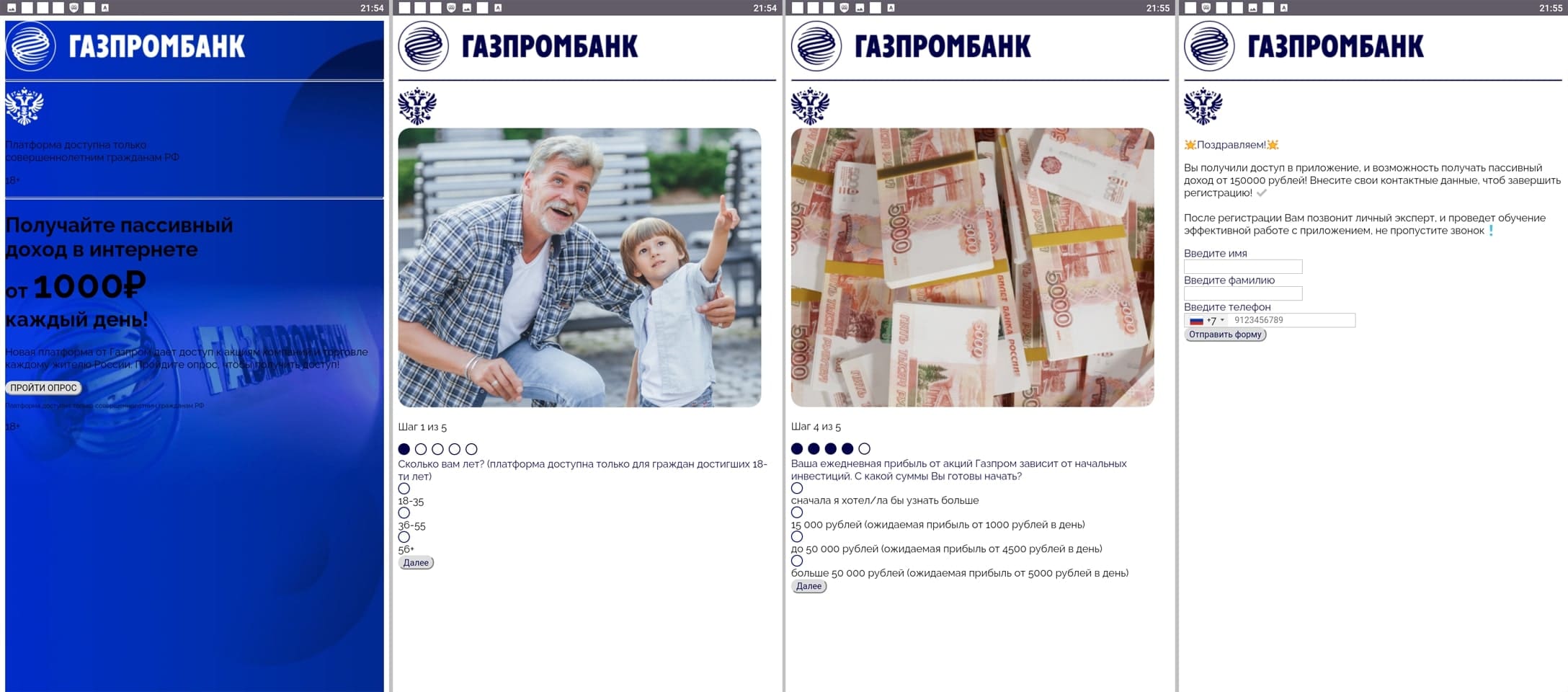

Además, nuestros expertos detectaron más de dos decenas de programas falsos Android.FakeApp usados por los malintencionados para estafas. Estos programas se difundían camuflados por varias aplicaciones y por comando del servidor remoto podían abrir varios sitios web, así mismo, los de phishing.

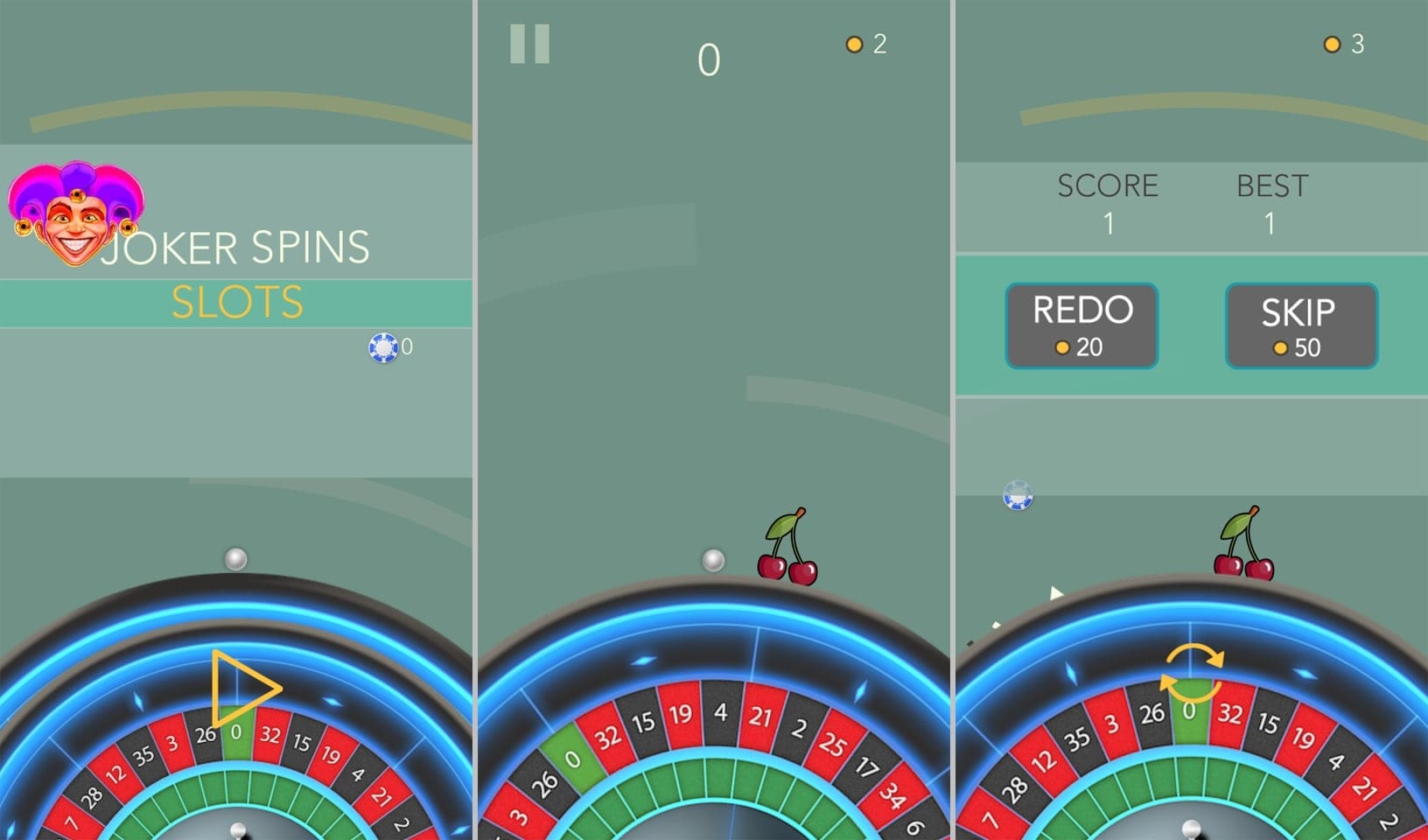

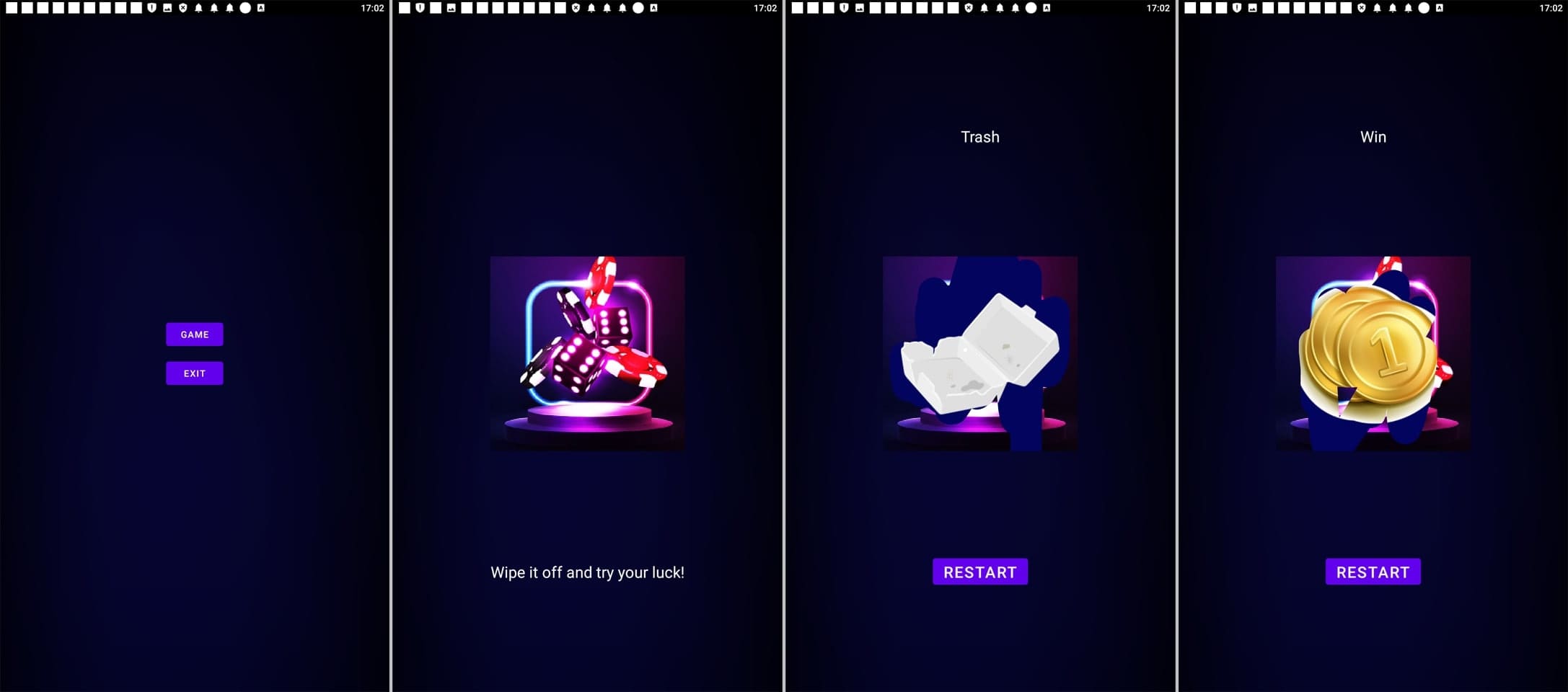

Algunos de estos programas se presentaban como juegos:

En determinadas condiciones en vez de la funcionalidad esperada, podían visualizar los sitios web de casinos en línea, por ejemplo, en caso de haber sido instalados al seguir un enlace creado a propósito de un anuncio publicitario.

Más abajo pueden consultarse los ejemplos de este comportamiento: en algunos casos los usuarios ven un juego, en otros, los sitios web del casino.

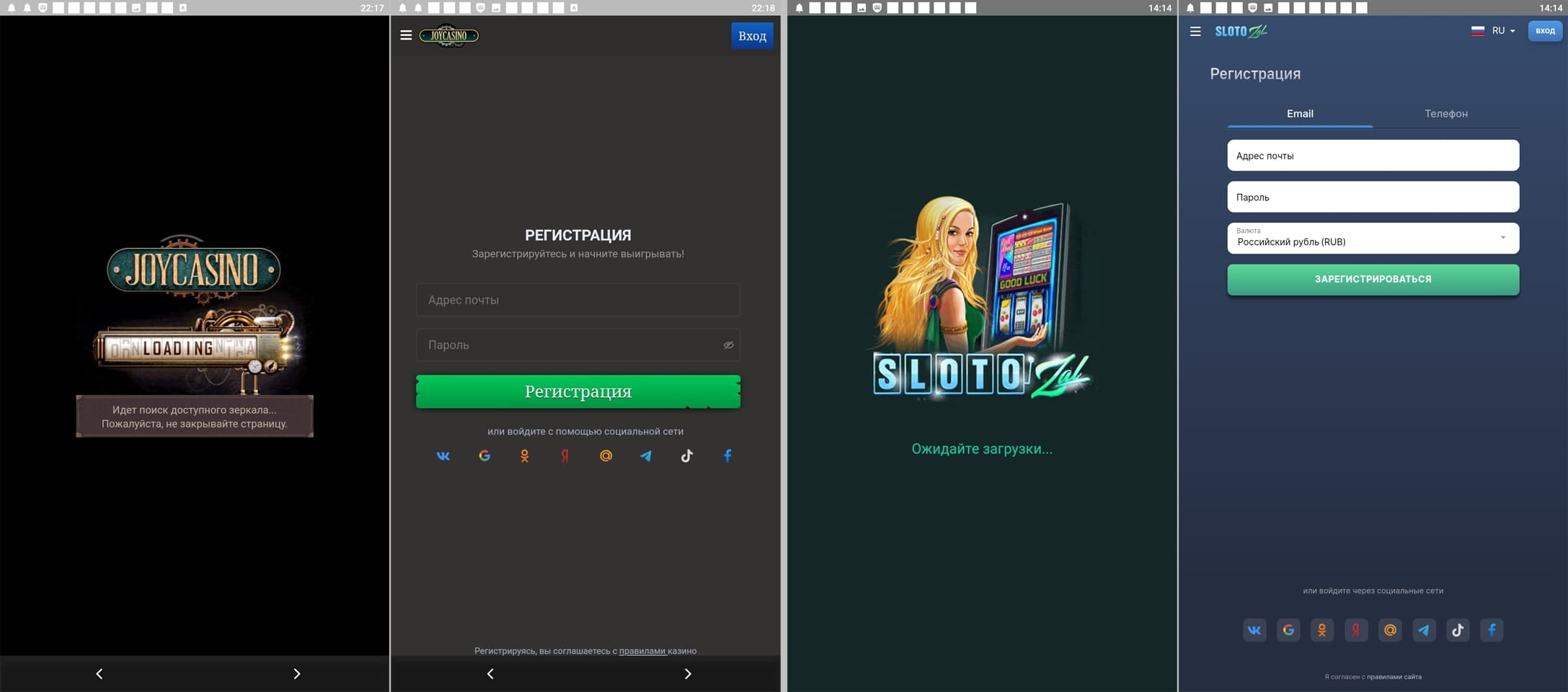

Otras aplicaciones falsificadas fueron difundidas camufladas por las aplicaciones financieras y herramientas para el desarrollo personal. Con los mismos los usuarios supuestamente podían llevar la contabilidad de hogar, participar en varias encuestas, estudiar y mejorar su alfabetización financiera, empezar a invertir o recibir las promociones gratuitas. En realidad, el objetivo principal de estos programas era descargar los sitios web de estafadores.

Unos ejemplos de los sitios web de estafa abiertos pueden consultarse más abajo. A las víctimas potenciales se les visualiza la información falsa o se les ofrece participar en una encuesta preliminar. Luego registrar la cuenta al indicar los datos personales. Al final se requiere esperar la llamada del “experto” o la recepción de alguna “oferta ventajosa”.

Para proteger los dispositivos en Android contra el malware y el software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web