Doctor Web: informe de la actividad de virus para dispositivos móviles en octubre de 2023

22 de noviembre de 2023

Durante el mes de octubre los expertos de la empresa Doctor Web detectaron otras amenazas en el catálogo Google Play. Entre las mismas, decenas de varios tipos de software falsificado de la familia Android.FakeApp, usados por los malintencionados para fraudulencias, así como las aplicaciones troyanas Android.Proxy.4gproxy que convierten dispositivos en Android en servidores proxy.

TENDENCIAS CLAVE DEL MES DE OCTUBRE

- Crecimiento de la actividad de adware troyano

- Crecimiento de la actividad de spyware y de troyanos bancarios

- Aparición de múltiples nuevas aplicaciones maliciosas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

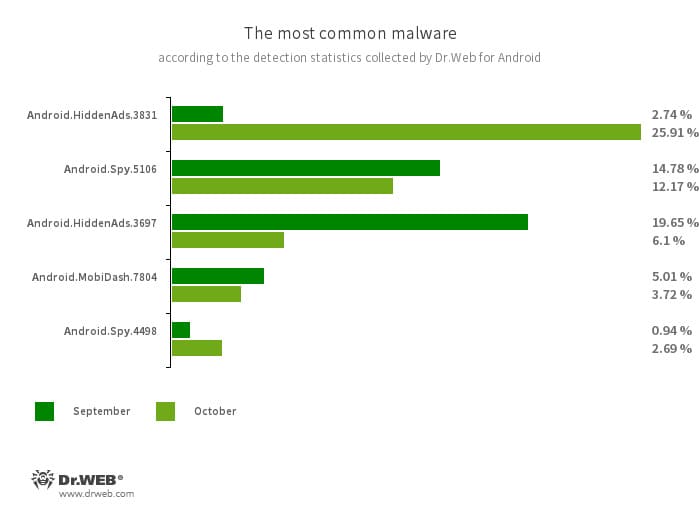

- Android.HiddenAds.3831

- Android.HiddenAds.3697

- Programas troyanos para visualizar publicidad importuna. Los representantes de esta familia con frecuencia se difunden camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Spy.4498

- Android.Spy.5106

- Detección de varias variantes del programa troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar el contenido de notificaciones, proponer la instalación de software de fuentes no oficiales, y durante el uso del messenger — visualizar las ventanas de diálogo con el contenido configurado a distancia.

- Android.MobiDash.7804

- Un programa troyano que visualiza publicidad importuna. Consiste en un complemento que los desarrolladores de software incrustan en aplicaciones.

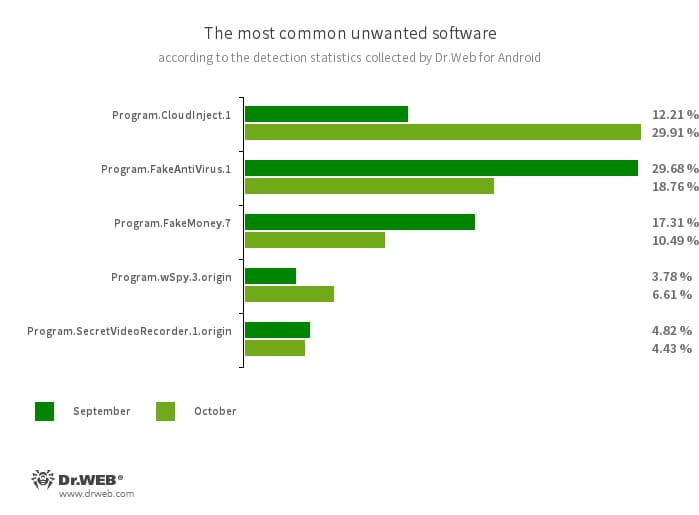

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android con el mismo nombre (añadida a la base de virus de Dr.Web como Tool.CloudInject). Estos programas se modifican en el servidor remoto, así mismo, el usuario interesado en su modificación (modder) no controla qué exactamente se incrustará en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrarlas a distancia — bloquear, visualizar los diálogos personalizados, supervisar el hecho de instalación y la eliminación de otro software etc.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existente y engañar a usuarios al demandar el pago de la versión completa.

- Program.FakeMoney.7

- Detección de las aplicaciones que supuestamente permiten ganar dinero al realizar alguna acción o tarea. Estos programas imitan el abono de premios, así mismo, para poder usar el dinero “ganado”, hay que acumular un importe determinado. Hasta si los usuarios lo consiguen, no pueden recibir los pagos.

- Program.wSpy.3.origin

- Un spyware comercial para la supervisión oculta de titulares de dispositivos en Android. Permite a los malintencionados leer la mensajería (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, acceder a la libreta telefónica y los contactos, las fotos y vídeos, hacer pantallazos y fotos a través de la cámara del dispositivo, y también tiene función de keylogger.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma no autorizada, al permitir desactivar las notificaciones sobre la grabación, así como sustituir el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

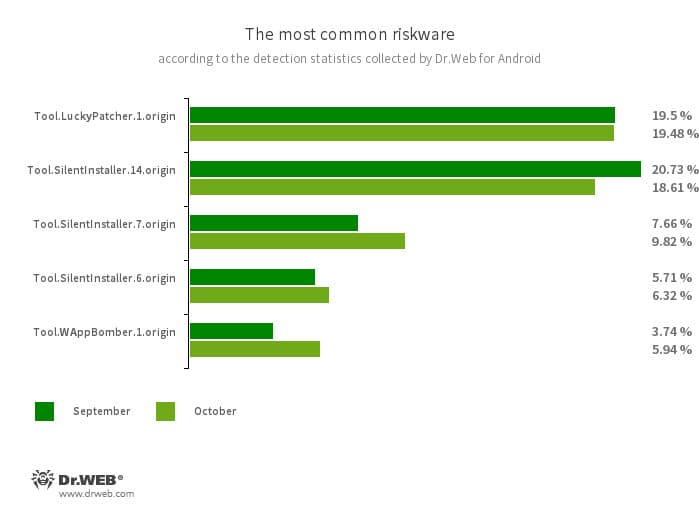

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear parches para las mismas) para modificar su lógica de funcionamiento o esquivar alguna restricción. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación del acceso root en programas bancarios o recibir los recursos ilimitados en los juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito que cualquier interesado puede crear y añadir a la base común. La funcionalidad de estos scripts también puede ser maliciosa, por lo tanto, los parches creados pueden ser de peligro potencial.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Estas plataformas crean un entorno de ejecución virtual en contexto de aplicaciones donde están incrustadas. Los archivos APK iniciados con las mismas pueden funcionar como si formaran parte de estos programas, y recibir los mismos permisos de forma automática.

- Tool.WAppBomber.1.origin

- Una utilidad en Android para envíos masivos de mensajes en el messenger WhatsApp. Para su funcionamiento, necesita acceso a la lista de contactos de la libreta telefónica del usuario.

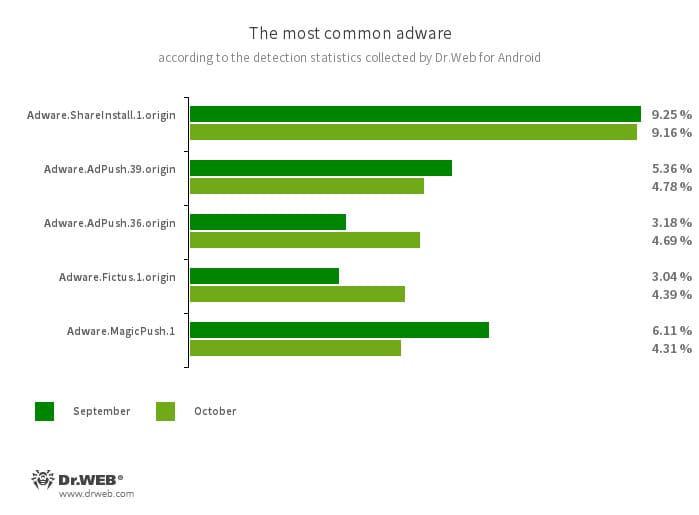

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza notificaciones de publicidad en la pantalla de bloqueo del SO Android.

- Adware.MagicPush.1

- Un módulo de publicidad incrustado en las aplicaciones en Android. Visualiza los banners emergentes por encima de la interfaz del sistema operativo, cuando este software no se usa. Estos banners contienen información engañosa. Con mayor frecuencia, en los mismos se informa sobre los archivos sospechosos supuestamente detectados, o se trata de la necesidad de bloquear spam u optimizar el consumo de energía del dispositivo. Para realizarlo, al usuario se le ofrece entrar en la aplicación correspondiente donde está incrustado uno de estos módulos. Al iniciar el programa, se visualiza publicidad.

- Adware.AdPush.39.origin

- Adware.AdPush.36.origin

- Módulos de publicidad que pueden ser integrados en programas en Android. Visualizan notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recopilan algunos datos privados, y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Un representante de la familia de módulos de publicidad incrustados en las aplicaciones en Android que visualizan varios tipos de publicidad. En función de la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos los malintencionados con frecuencia difunden malware al proponer la instalación de algún tipo de software. Además, estos módulos transfieren varios tipos de información privada al servidor remoto.

Amenazas en Google Play

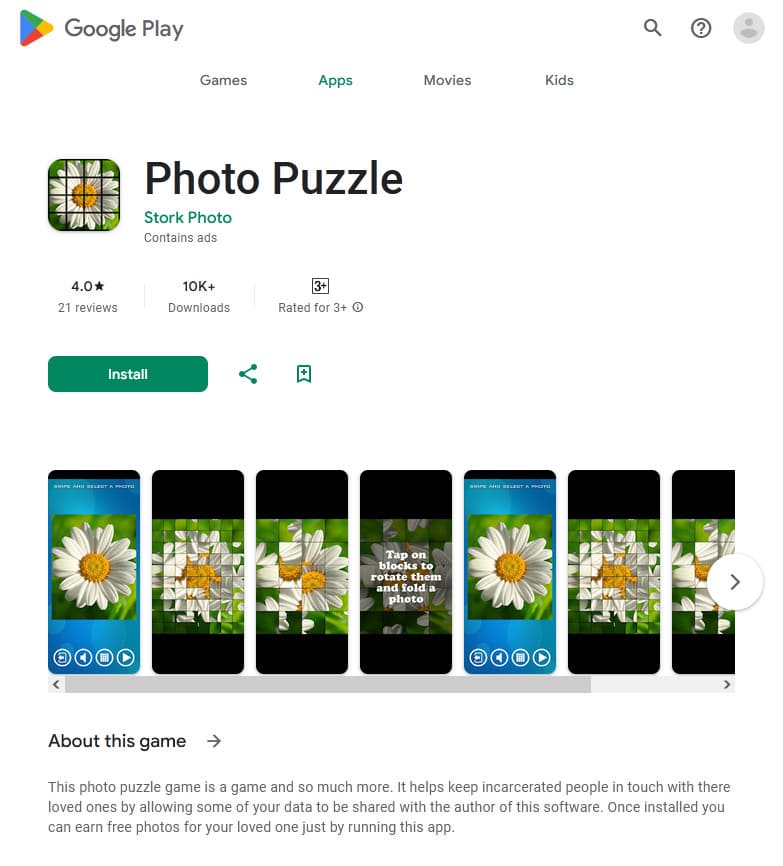

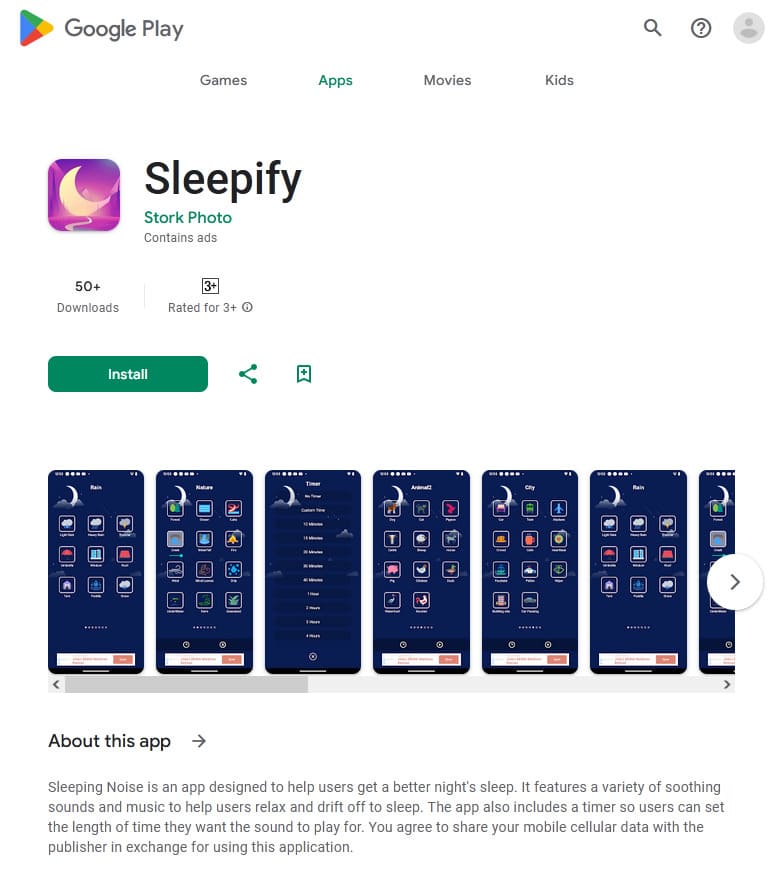

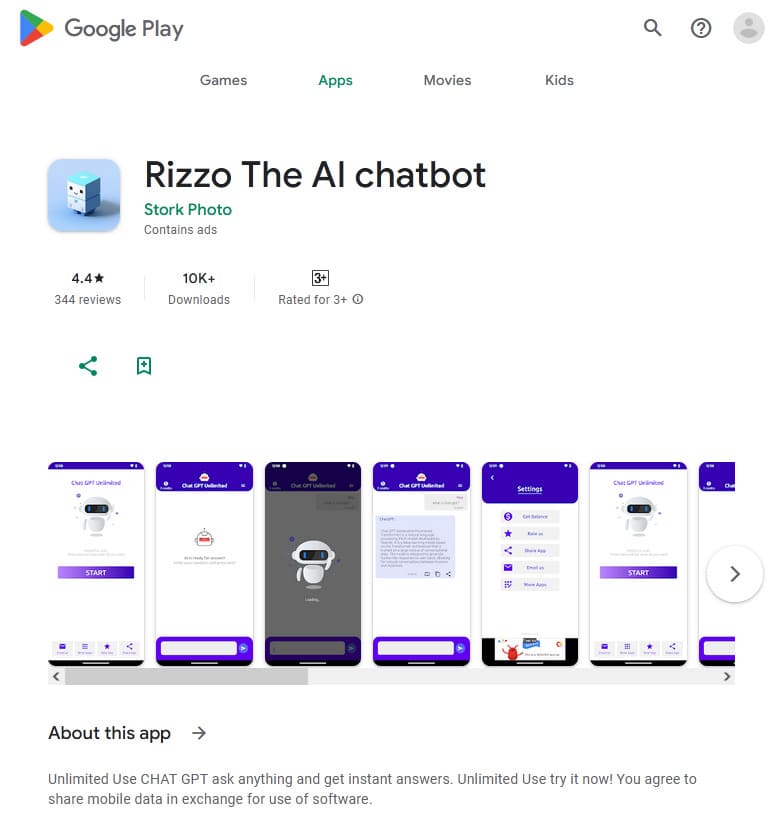

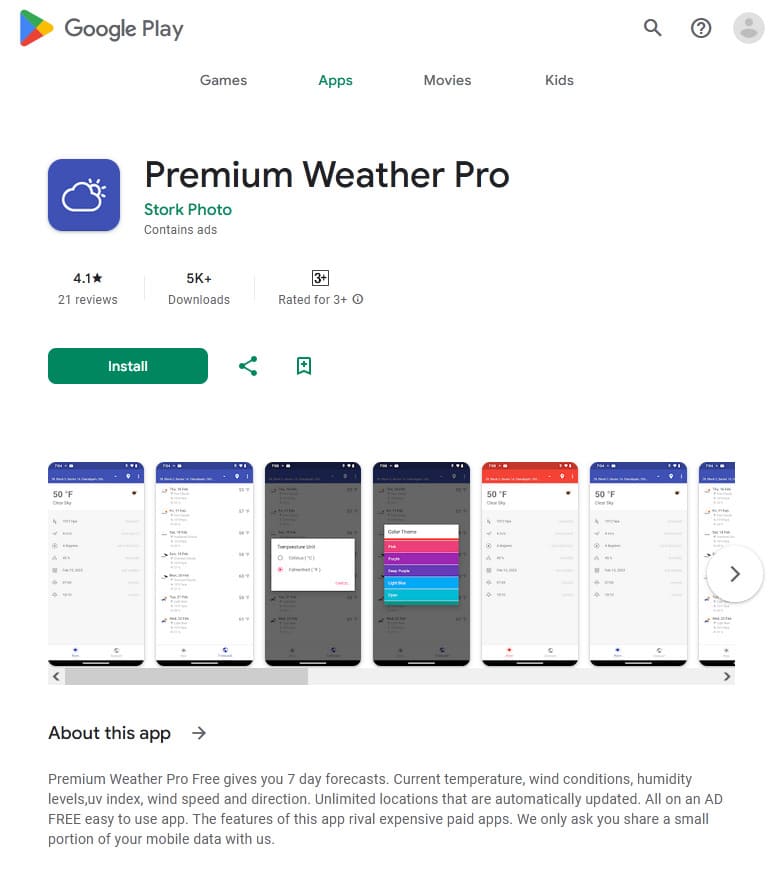

En octubre del año 2023 los analistas de virus de la empresa Doctor Web detectaron en el catálogo Play más de 50 aplicaciones maliciosas. Entre las mismas — los troyanos Android.Proxy.4gproxy.1, Android.Proxy.4gproxy.2, Android.Proxy.4gproxy.3 y Android.Proxy.4gproxy.4 que convertían los dispositivos infectados en servidores proxy y transferían el tráfico de terceros a través de los mismos de forma no autorizada. Varias modificaciones del primer troyano se difundían camufladas por el juego Photo Puzzle, el programa Sleepify para afrontar el insomnio y la herramienta Rizzo The AI chatbot para trabajar con un chatbot. El segundo se ocultaba en la aplicación para consultar el pronóstico del tiempo Premium Weather Pro. El tercero estaba incrustado en el programa — la libreta Turbo Notes. El cuarto fue difundido por los malintencionados camuflado por la aplicación Draw E para crear imágenes con una red neuronal.

Estas aplicaciones maliciosas tienen integrada la utilidad 4gproxy (se detecta por Dr.Web como Tool.4gproxy) que permite usar los dispositivos en Android como servidor proxy. Esta utilidad no es maliciosa y su uso puede ser legal. Pero en caso de troyanos indicados el trabajo con el proxy se realiza sin participación de usuarios ni su consentimiento explícito.

Así mismo, nuestros expertos detectaron decenas de nuevos programas troyanos de la familia Android.FakeApp, una parte de los cuales otra vez se difundió camuflada por aplicaciones financieras (por ejemplo, Android.FakeApp.1459, Android.FakeApp.1460, Android.FakeApp.1461, Android.FakeApp.1462, Android.FakeApp.1472, Android.FakeApp.1474 y Android.FakeApp.1485). Su tarea principal es abrir los sitios web de estafa donde a las víctimas potenciales se les ofrece ser inversores. Los malintencionados solicitan los datos personales a los usuarios y los invitan a invertir dinero en proyectos financieros o herramientas supuestamente ventajosas.

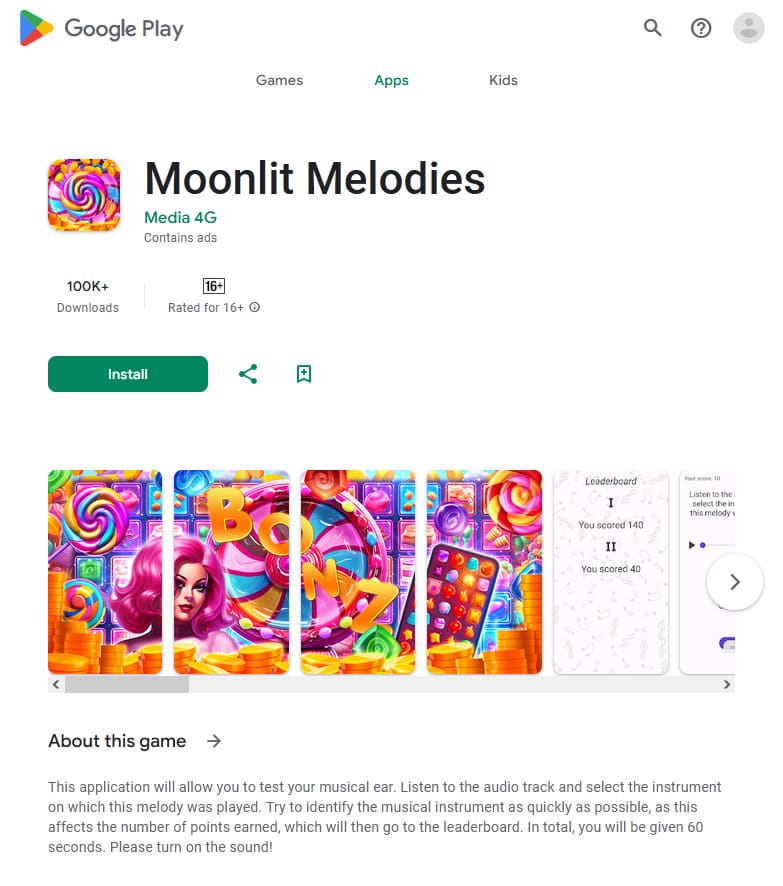

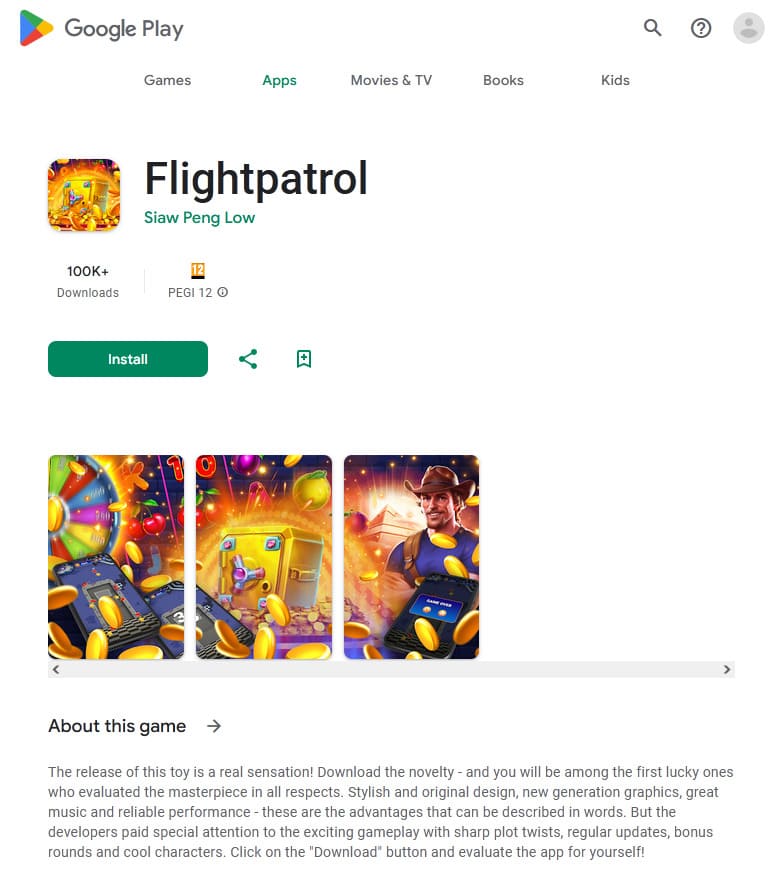

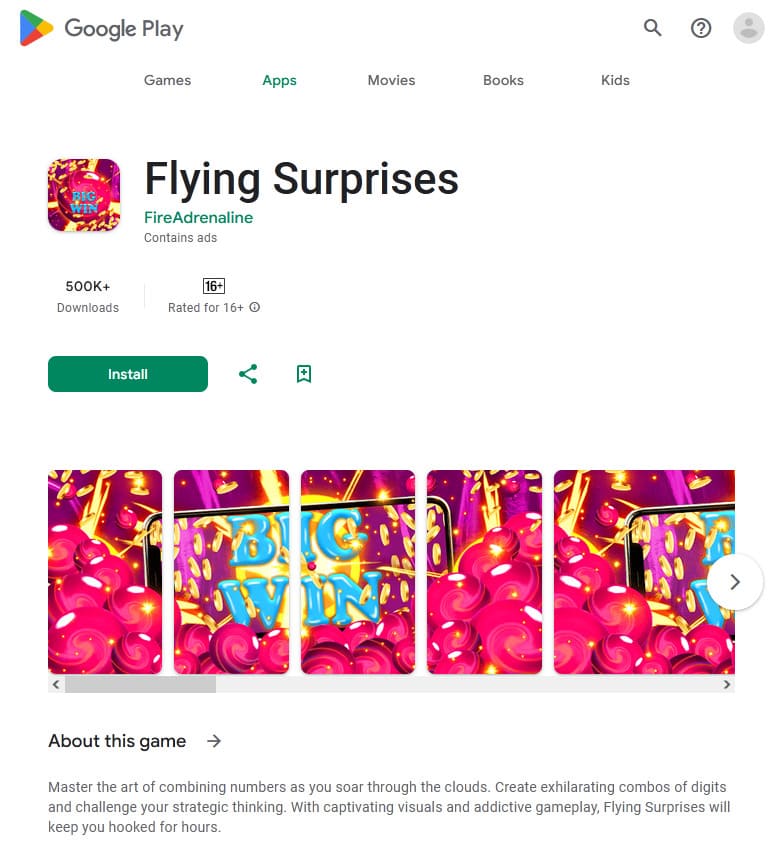

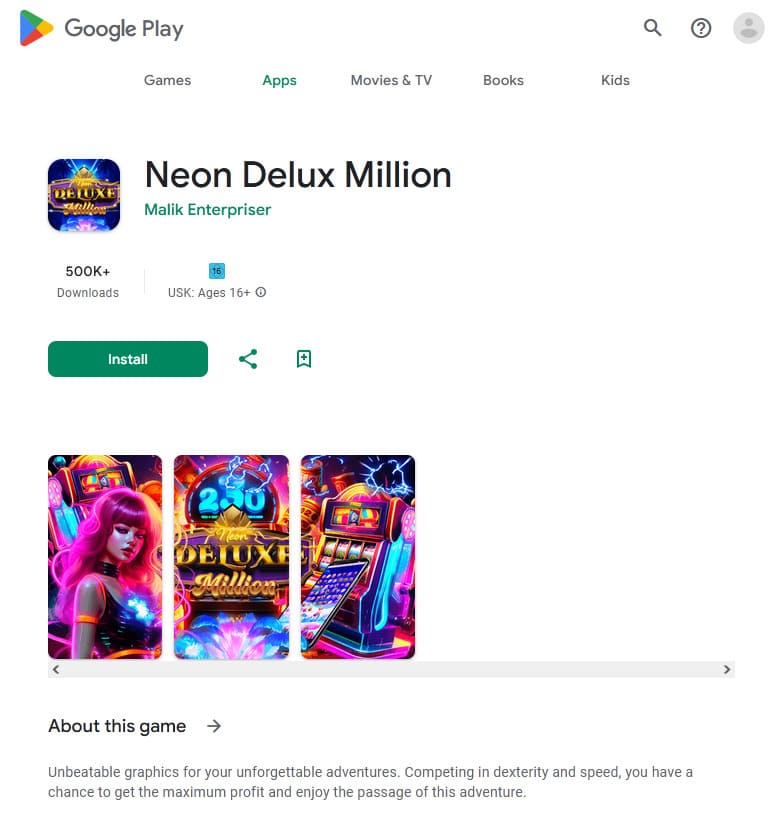

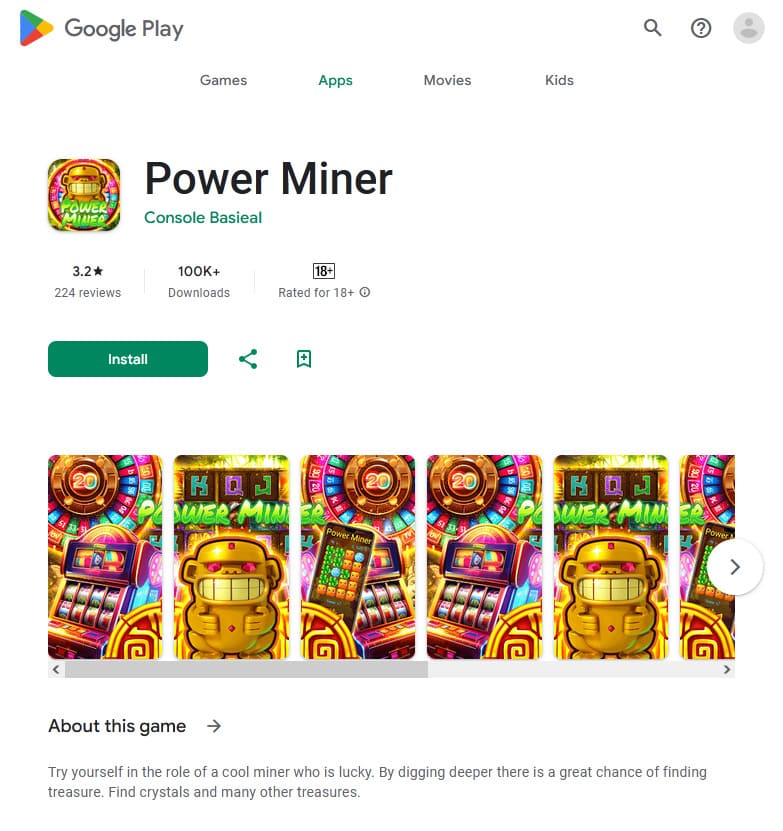

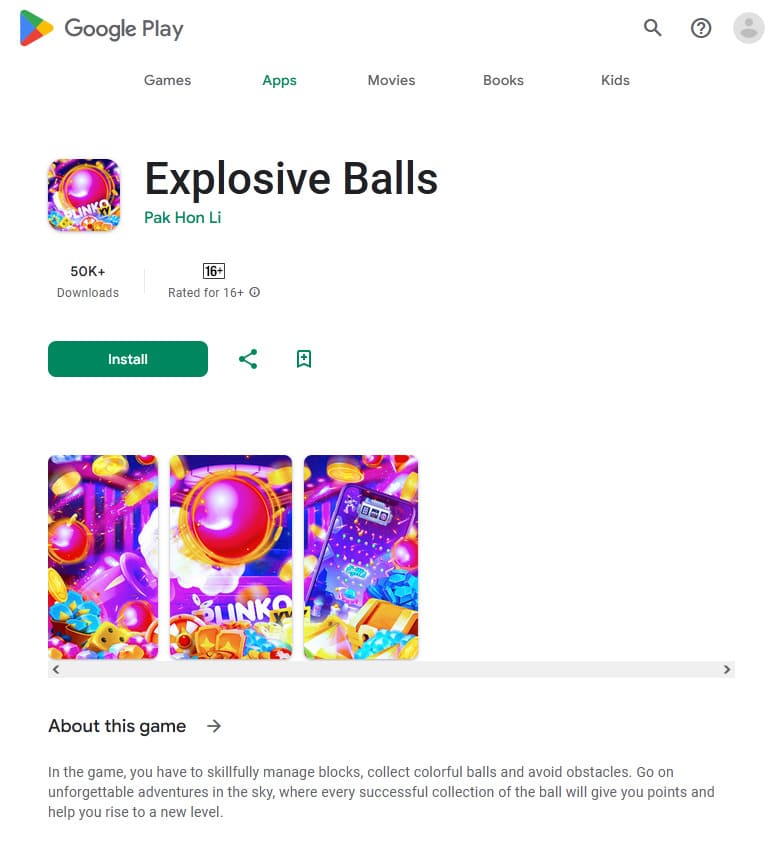

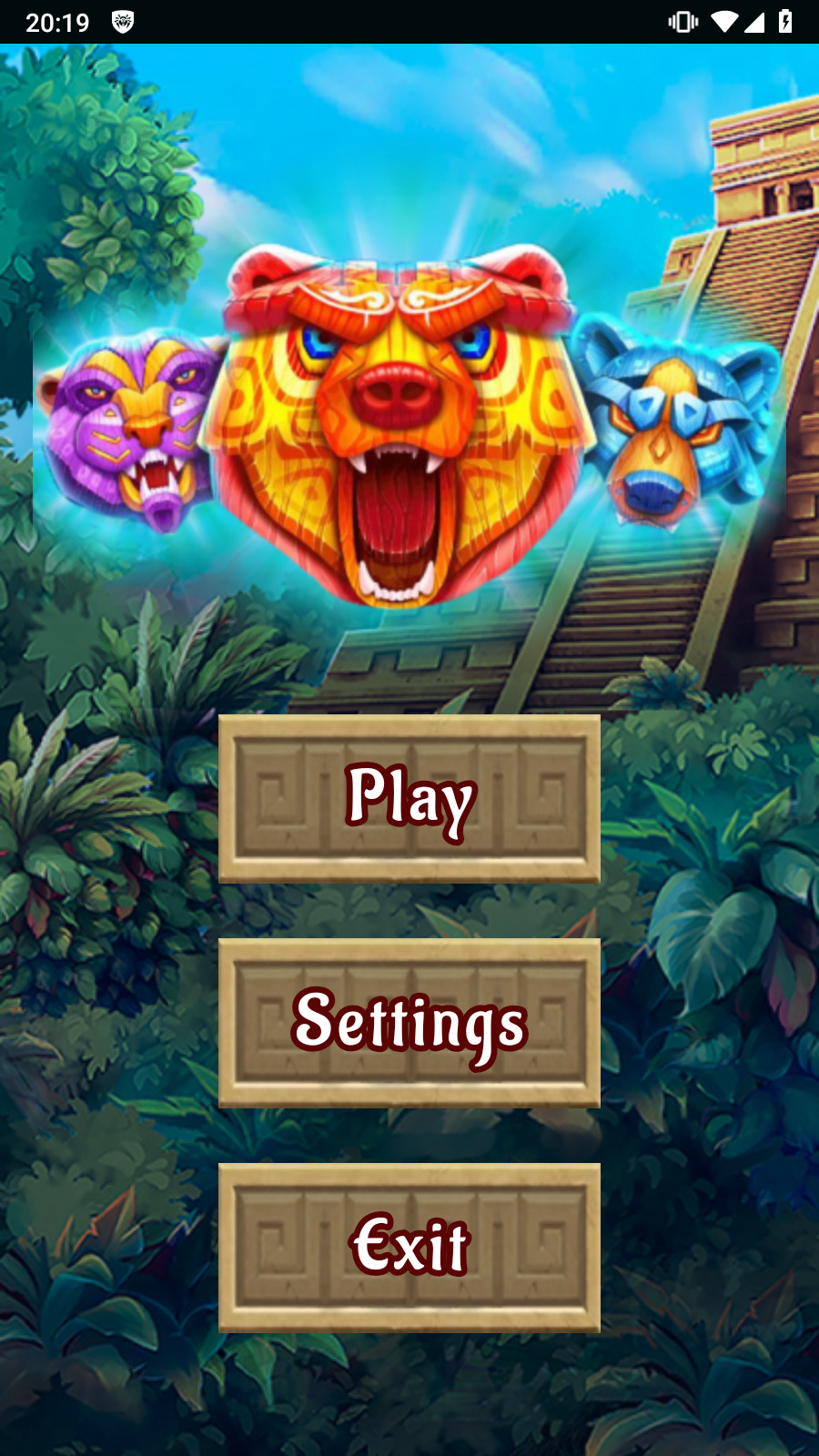

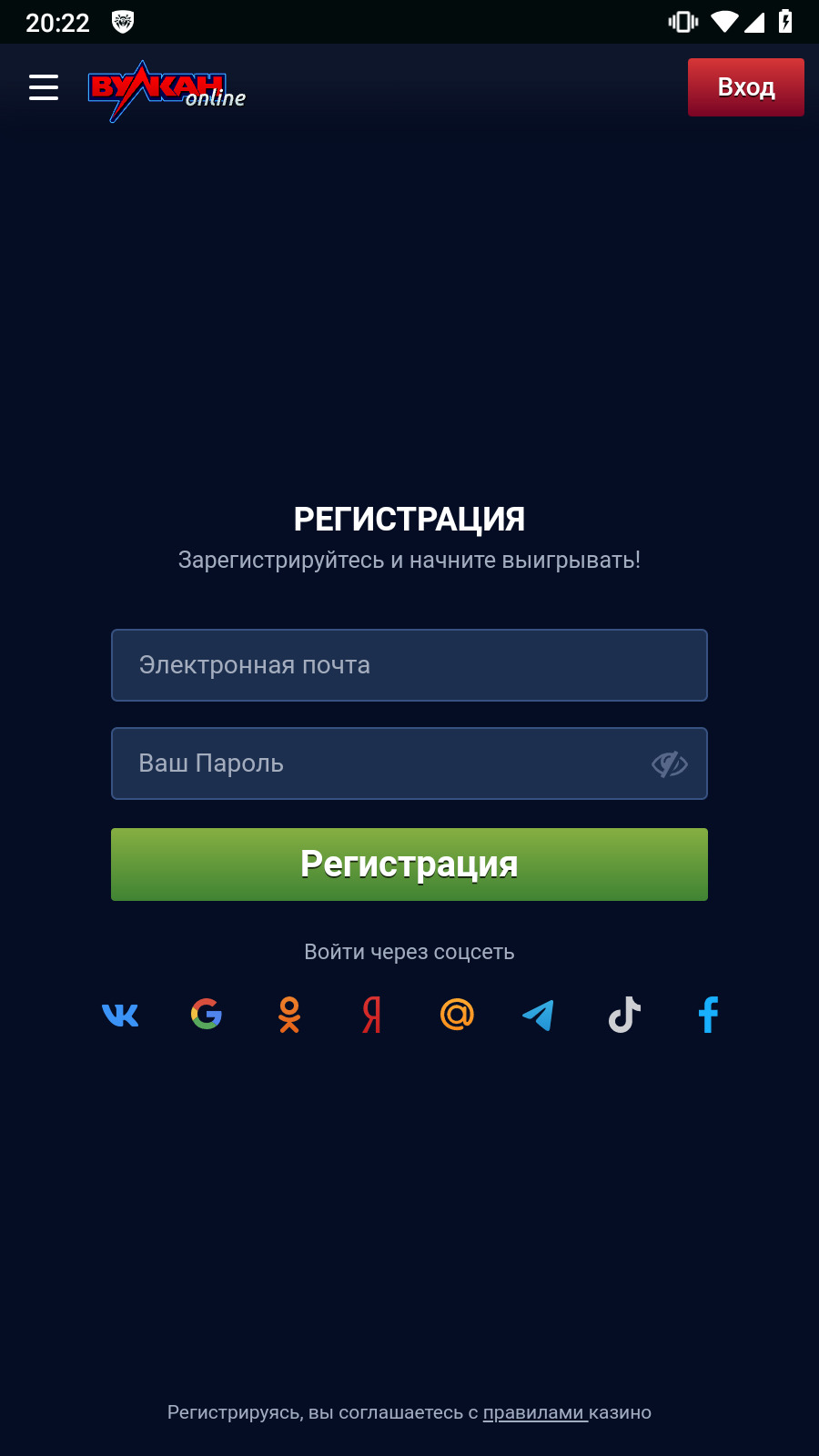

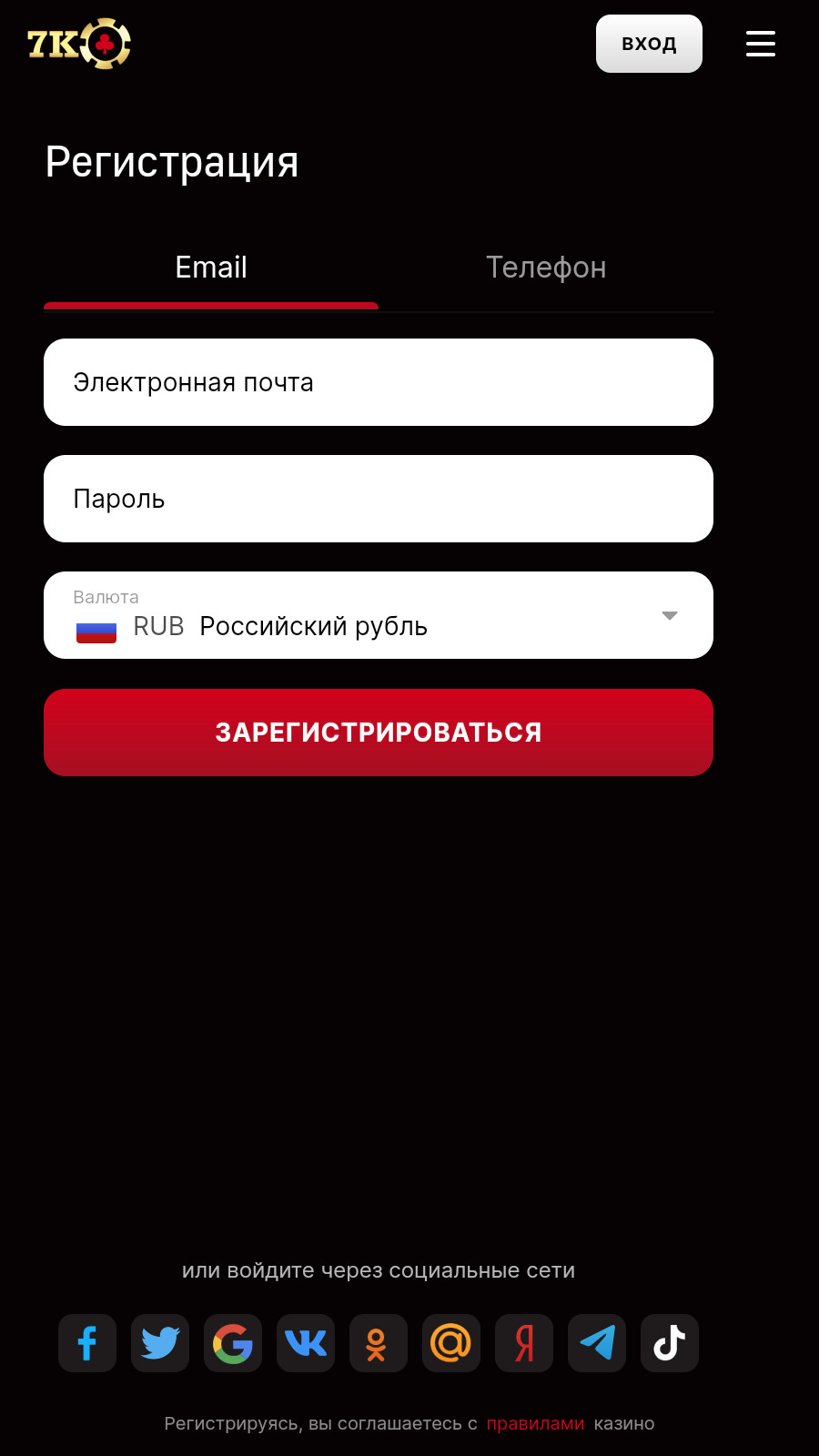

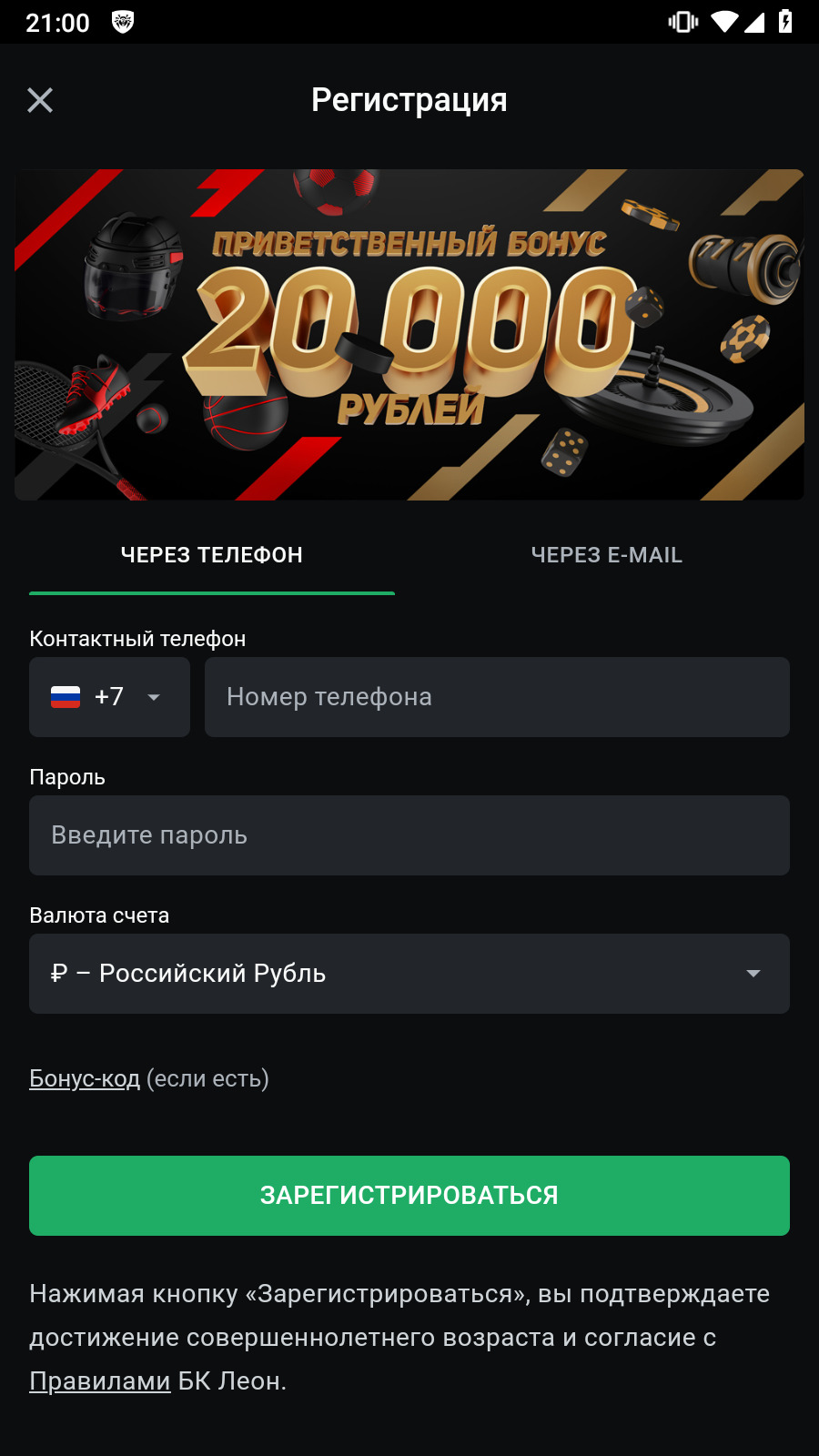

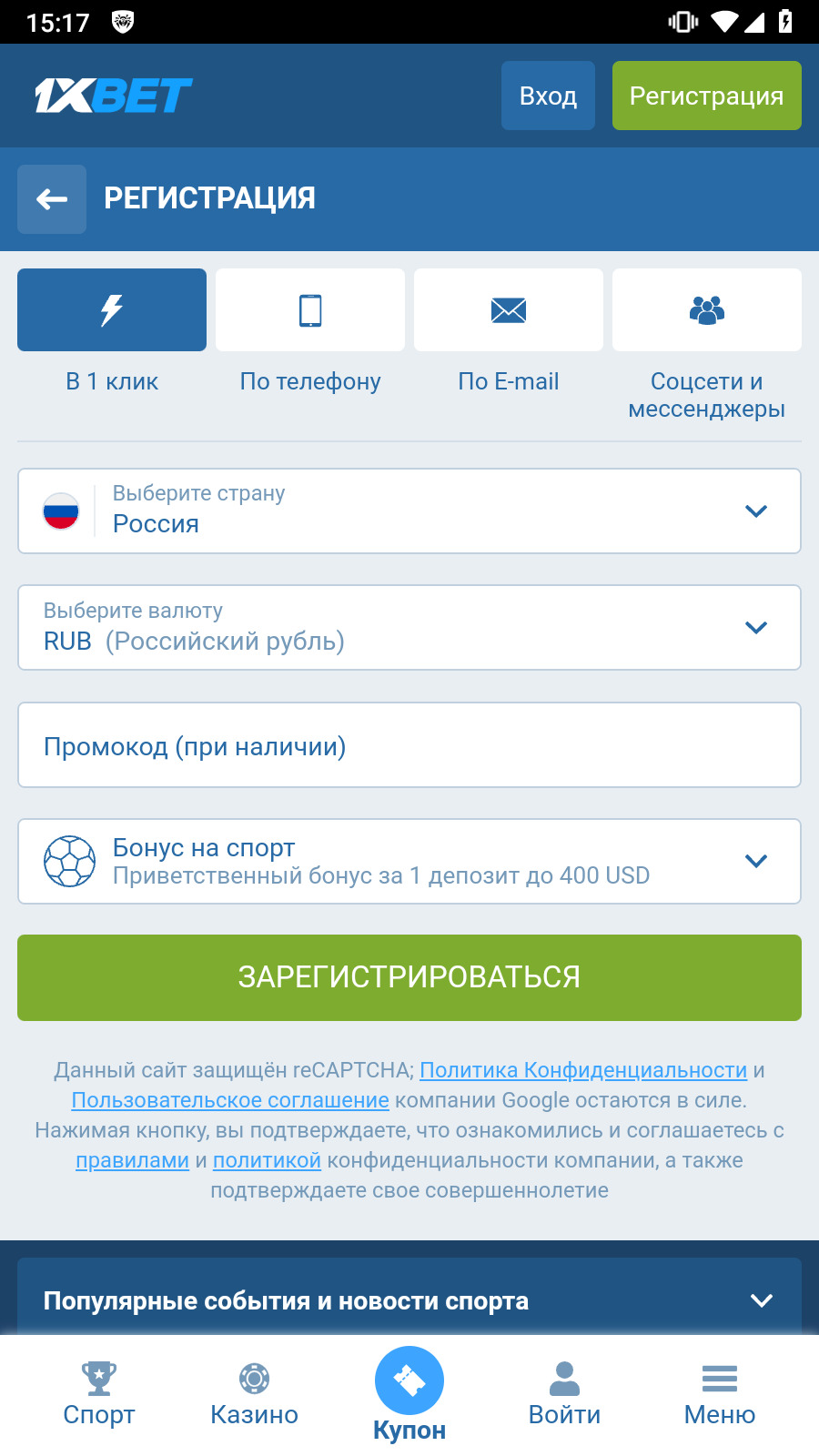

Otros programas falsificados (Android.FakeApp.1433, Android.FakeApp.1444, Android.FakeApp.1450, Android.FakeApp.1451, Android.FakeApp.1455, Android.FakeApp.1457, Android.FakeApp.1476 y otros) otra vez fueron camuflados por juegos de varios tipos. En determinadas condiciones en vez de iniciar los juegos, los mismos abrían los sitios web de casinos en línea o bookmakers.

Unos ejemplos de funcionamiento de estas aplicaciones troyanas como juegos:

Unos ejemplos de sitios web de casinos online abiertos por los mismos y de casas de apuestas:

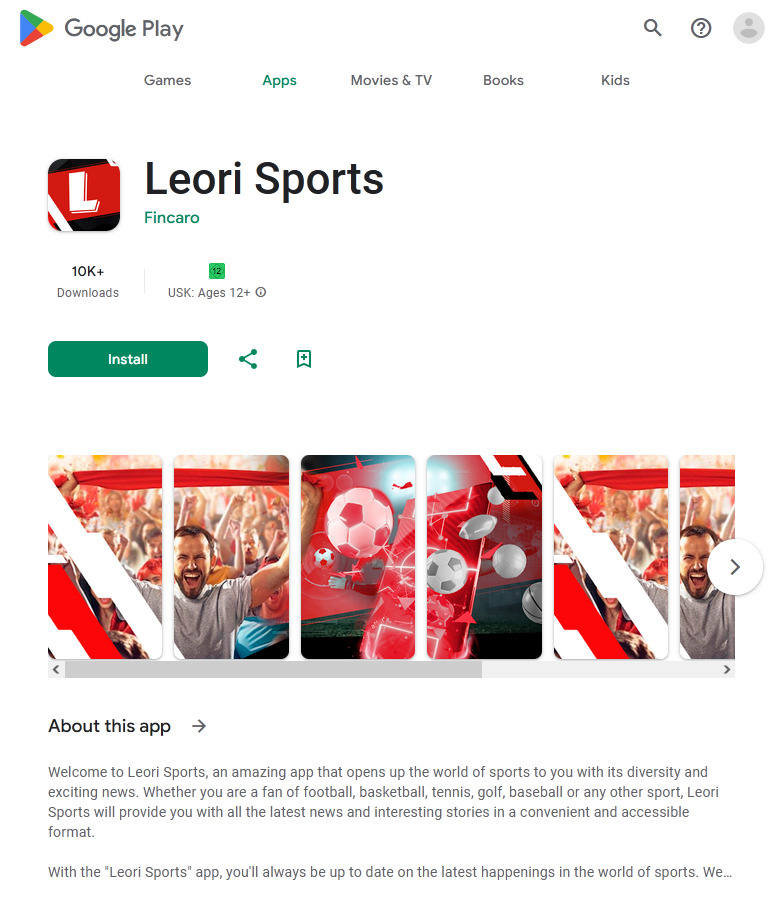

La tarea similar la realizaba también el troyano Android.FakeApp.1478 que se ocultaba en un programa para consultar noticias y publicaciones sobre el deporte y pudo abrir los sitios web de corredores de apuestas.

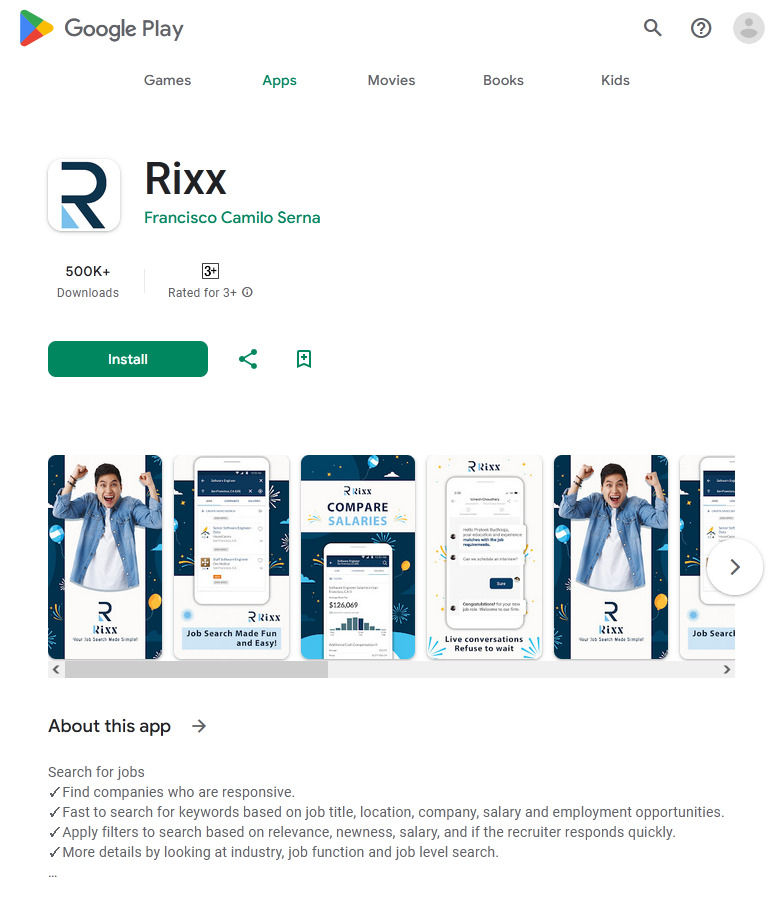

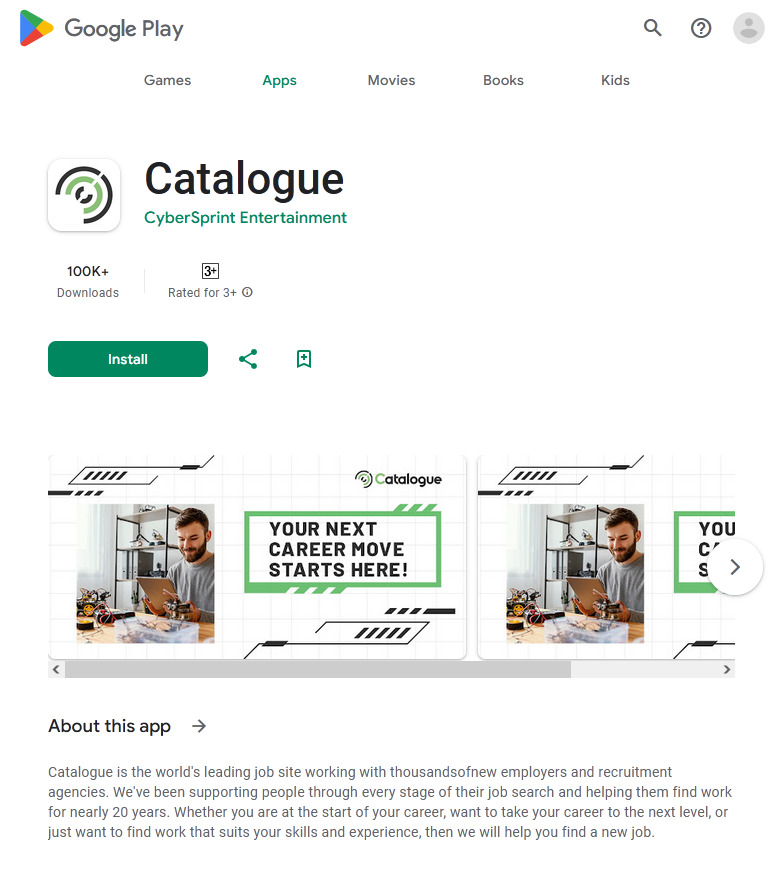

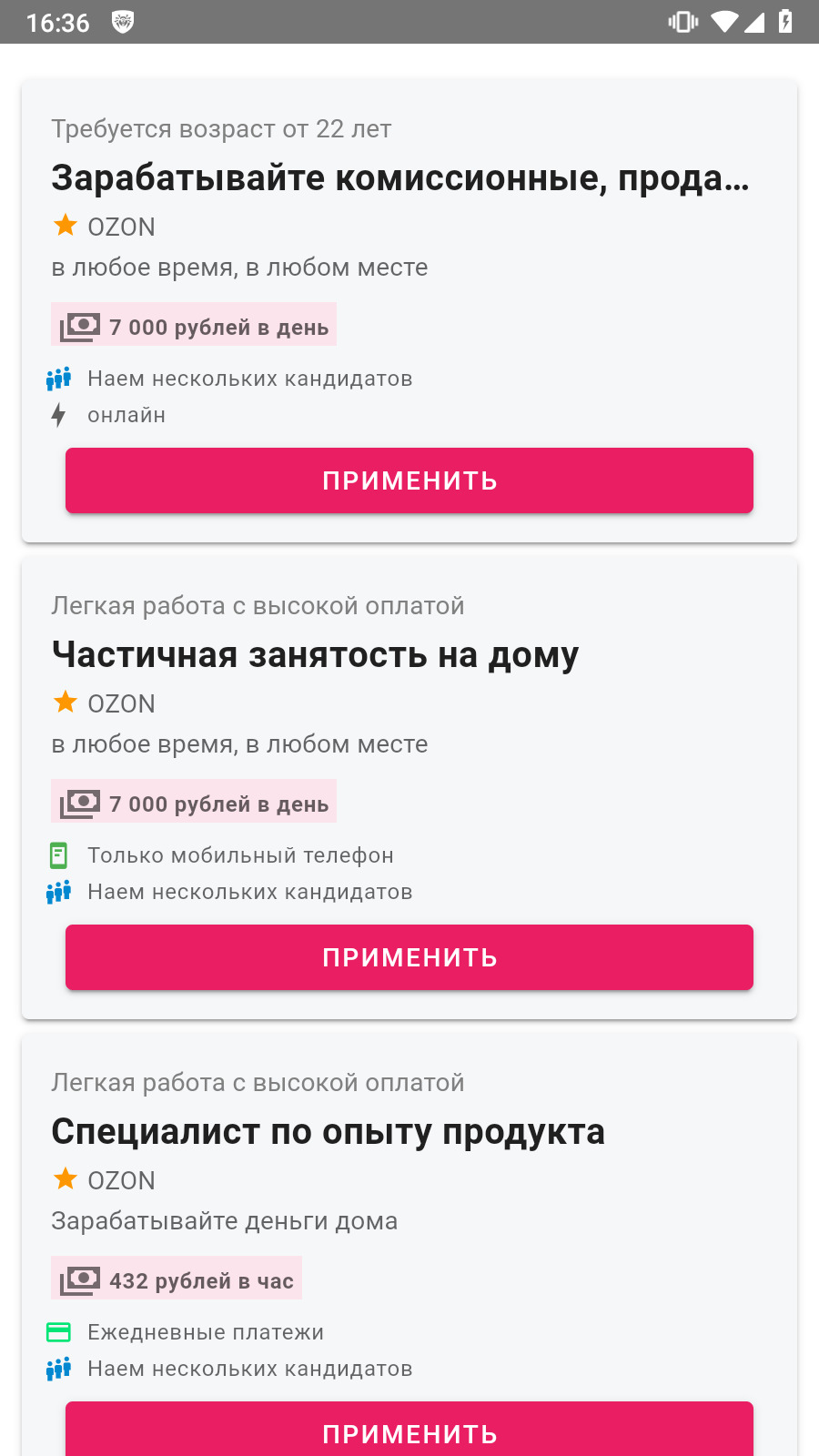

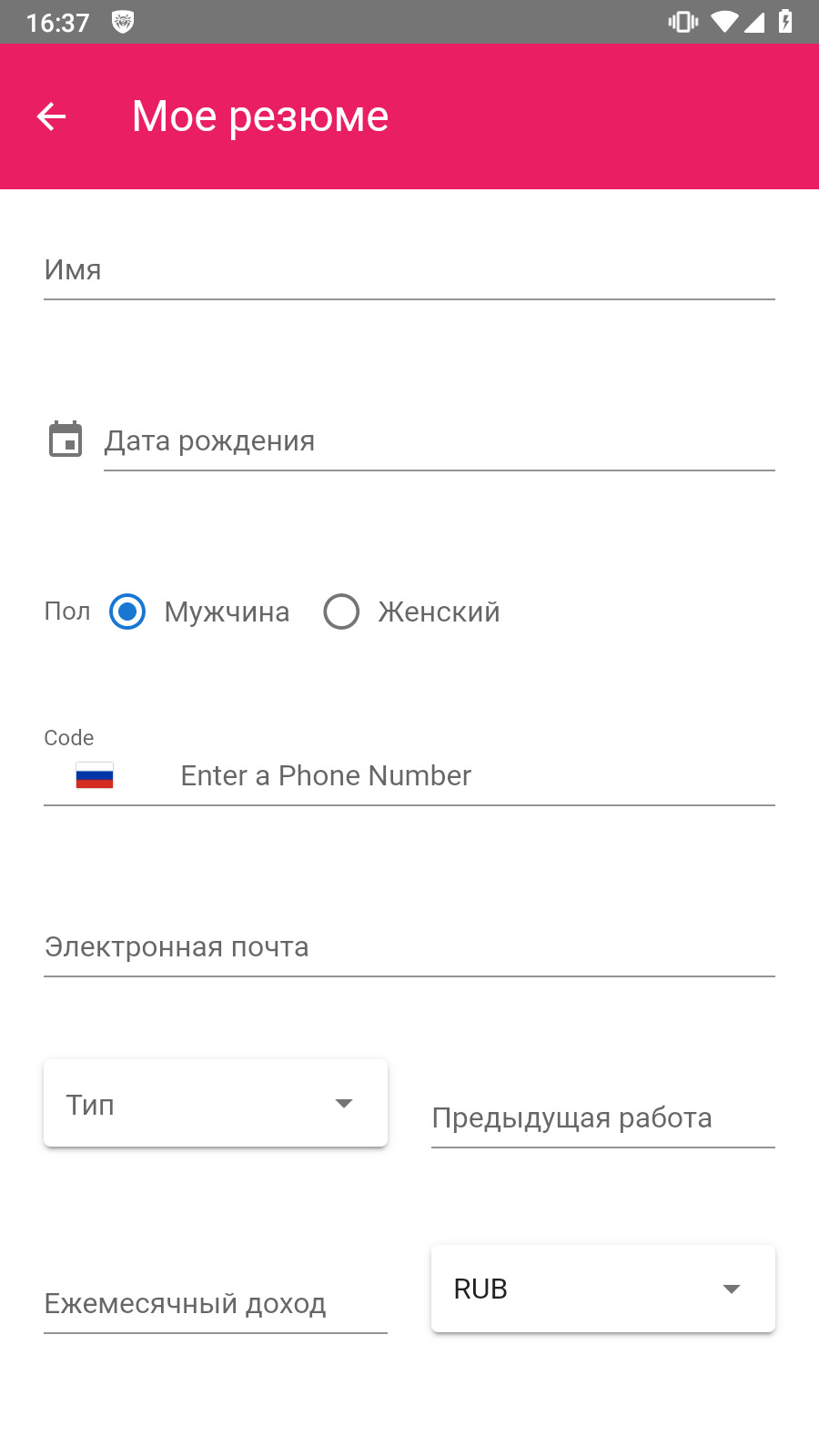

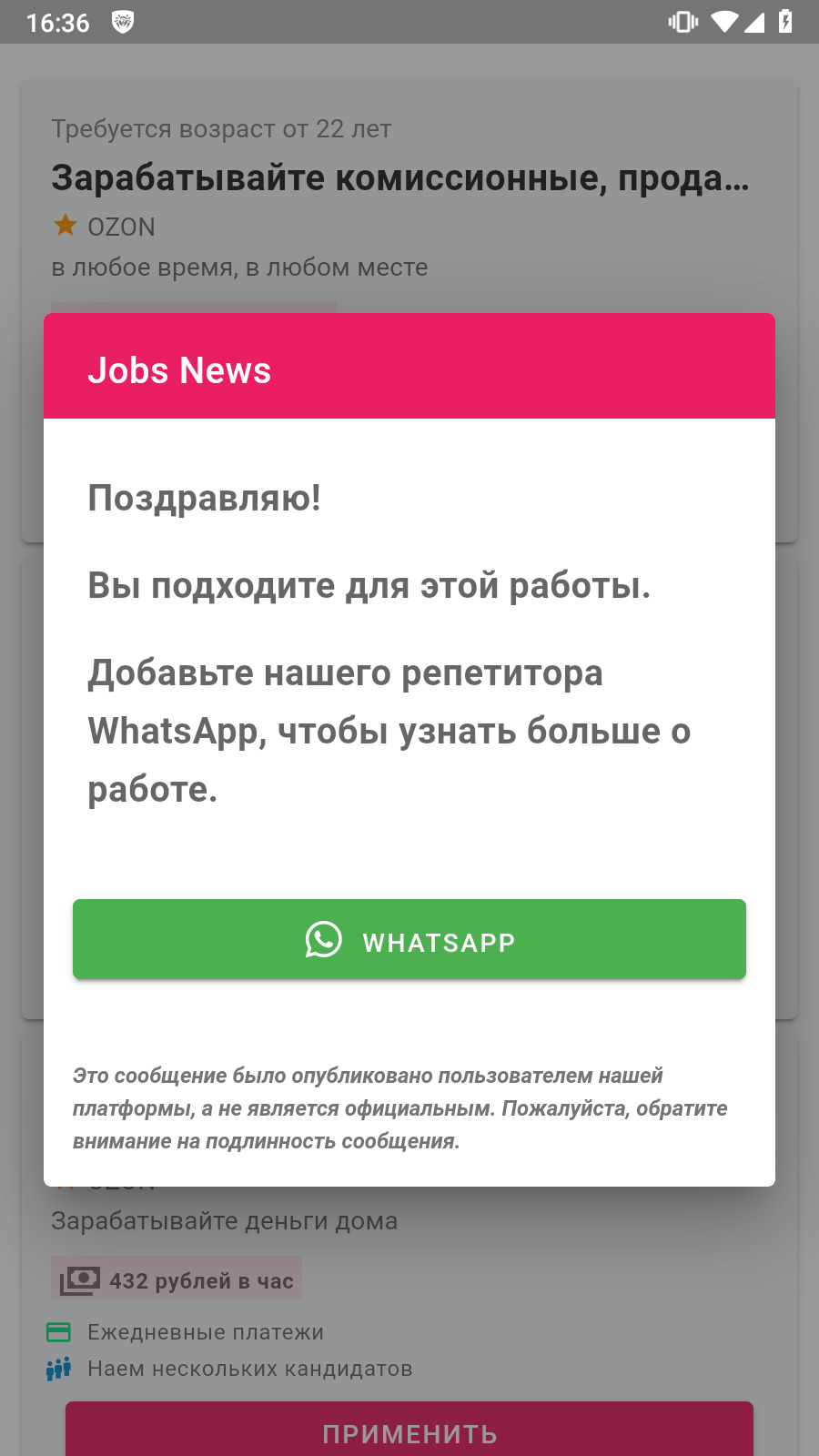

Además, fueron detectados los nuevos programas troyanos que supuestamente ayudan a los titulares de dispositivos en Android a encontrar trabajo. Uno de ellos fue llamado Rixx (Android.FakeApp.1468), el otro — Catalogue (Android.FakeApp.1471). Al iniciarse, este malware visualiza una lista falsa de ofertas de trabajo. Si las víctimas potenciales intentan contestar a algún anuncio, se les ofrece indicar los datos personales en un formulario especial o ponerse en contacto con el “empleador” a través de messengers, por ejemplo, WhatsApp o Telegram.

Más abajo puede consultarse un ejemplo de funcionamiento de un malware de este tipo. El troyano visualiza un formulario phishing camuflado por una ventana para crear un currículum u ofrece contactar con el “empleador” por messenger.

Para proteger los dispositivos en Android contra malware y software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web