Doctor Web: informe de la actividad de virus para dispositivos móviles en noviembre de 2023

21 de diciembre de 2023

Además, los malintencionados otra vez difundieron malware a través del catálogo Google Play. Nuestros expertos detectaron en el mismo más de dos decenas de programas troyanos de la familia Android.FakeApp usados para estafa, así como otro troyano que suscribe a titulares de dispositivos en Android a servicios de pago.

TENDENCIAS CLAVE DEL MES DE NOVIEMBRE

- Reducción de la actividad de adware troyano

- Reducción de la actividad de troyanos bancarios y spyware

- Difusión de nuevo malware a través del catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

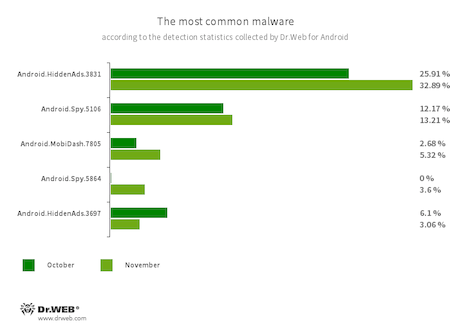

- Android.HiddenAds.3831

- Android.HiddenAds.3697

- Programas troyanos para visualizar publicidad importuna. Los representantes de esta familia con mucha frecuencia se difunden, camuflados, por aplicaciones legítimas y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar su presencia en el sistema al usuario — por ejemplo, «esconden» el icono de la aplicación del menú de la pantalla principal.

- Android.MobiDash.7805

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en aplicaciones.

- Android.Spy.5106

- Detección del programa troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar el contenido de notificaciones, ofrecer la instalación de programas de orígenes desconocidos y durante el uso del Messenger visualizar las ventanas de diálogo con el contenido configurado a distancia.

- Android.Spy.5864

- Con esta entrada de virus, el antivirus Dr.Web detecta un programa troyano que se oculta en algunas modificaciones terceras del messenger WhatsApp. Los malintencionados usan este malware para supervisar a usuarios. Por ejemplo, pueden buscar archivos en dispositivos de las víctimas y cargarlos al servidor remoto, recopilar los datos de la libreta telefónica, recibir la información sobre un dispositivo infectado, grabar audio del entorno para escucha etc.

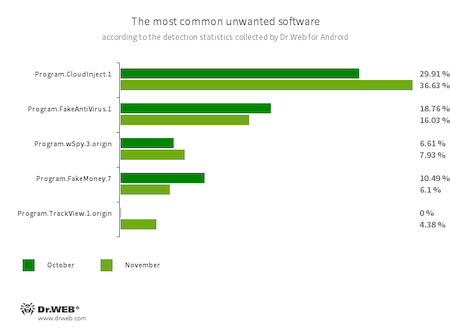

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android del mismo nombre (añadida a la base de virus Dr.Web como Tool.CloudInject). Estos programas se modifican en un servidor remoto, así mismo, el usuario interesado en su modificación (modder) no controla qué exactamente se incrustará en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrar los mismos a distancia — bloquear, visualizar los diálogos configurados, supervisar el hecho de instalación y eliminación de otro software etc.

- Program.FakeAntiVirus.1

- Detección de programas de publicidad que imitan el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar la compra de la versión completa.

- Program.wSpy.3.origin

- Un programa espía comercial para supervisar a titulares de dispositivos en Android de forma no autorizada. Permite a los malintencionados leer la mensajería (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, acceder a la libreta telefónica y contactos, fotos y vídeos, y también tiene función de keylogger.

- Program.FakeMoney.7

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna acción o tarea. Estos programas imitan el abono de premios, así mismo, para usar el dinero “ganado” hay que acumular un importe determinado. Hasta si los usuarios lo consiguen, no pueden recibir los pagos.

- Program.TrackView.1.origin

- Detección de la aplicación que permite supervisar a usuarios a través de dispositivos en Android. Con este programa los malintencionados pueden detectar la ubicación de dispositivos objetivo, usar la cámara para grabar vídeos y crear fotos, realizar la escucha con el micro, crear grabaciones de audio etc.

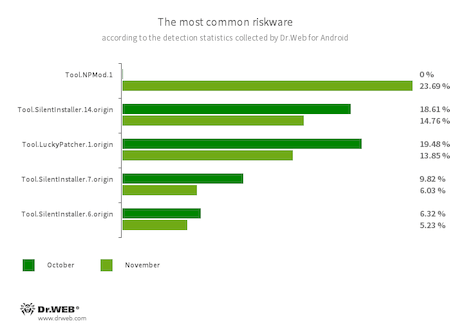

- Tool.NPMod.1

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen implementado un módulo especial que permite esquivar la comprobación de la firma digital una vez modificados.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Estas plataformas crean un entorno virtual de ejecución en contexto de aplicaciones donde están incrustadas. Los archivos APK iniciados con los mismos pueden funcionar como si formaran parte de estos programas, y recibir los mismos permisos de forma automática.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear los parches para las mismas) para modificar su lógica de funcionamiento y esquivar alguna restricción. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación del acceso root en programas bancarios o recibir los recursos ilimitados en los juegos. Para crear los parches, la utilidad descarga de Internet los scripts creados a propósito que pueden ser creados y añadidos a la base común por cualquier persona interesada. La funcionalidad de estos scripts puede así mismo ser nociva, por lo tanto, los parches creados pueden ser de peligro potencial.

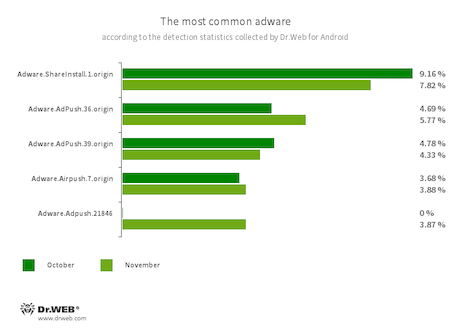

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza las notificaciones de publicidad en la pantalla de bloqueo del SO Android.

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Los módulos de publicidad que pueden ser integrados en programas en Android. Visualizan las notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recopilan algunos datos privados y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Un representante de la familia de módulos de publicidad incrustados en aplicaciones en Android que visualizan publicidad de varios tipos. En función de la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos, los malintencionados con frecuencia difunden malware al proponer la instalación de algún software. Además, estos módulos transfieren la información privada de varios tipos al servidor remoto.

Amenazas en Google Play

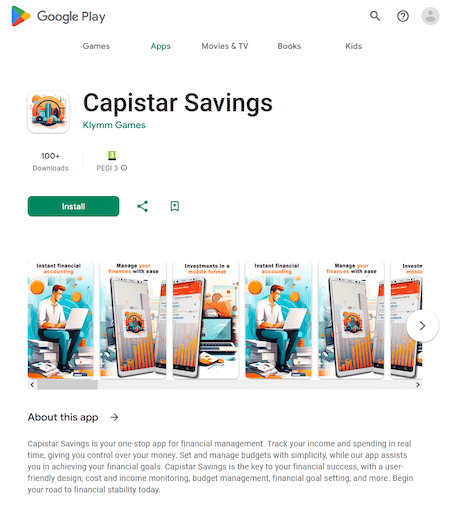

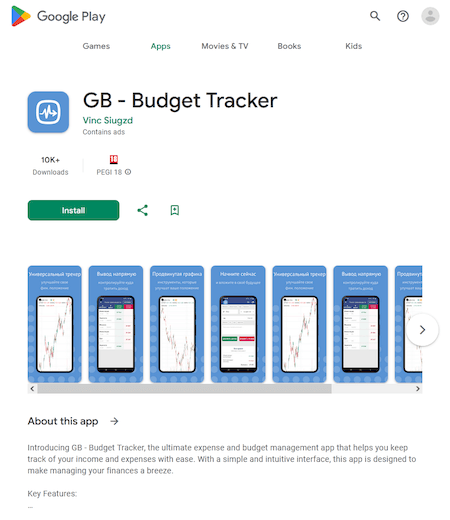

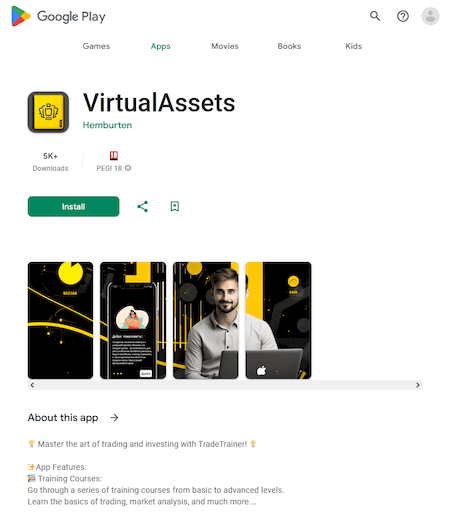

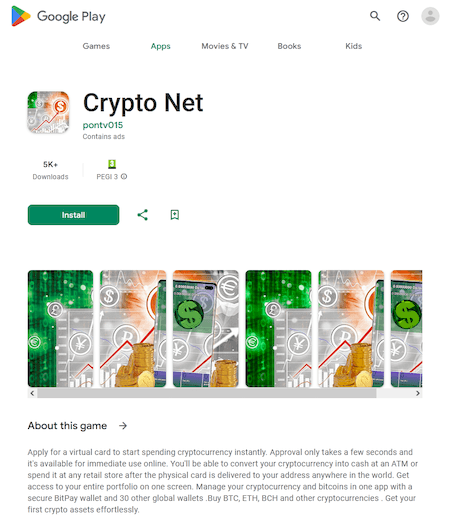

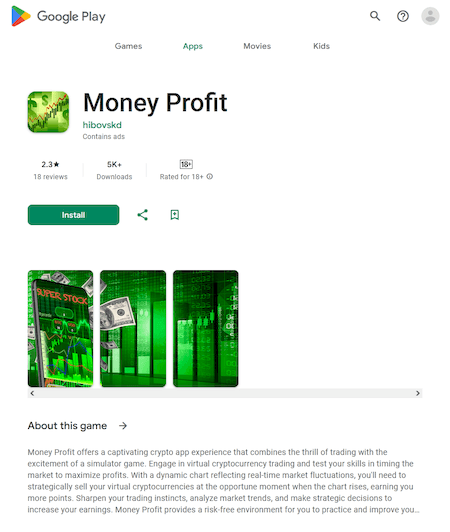

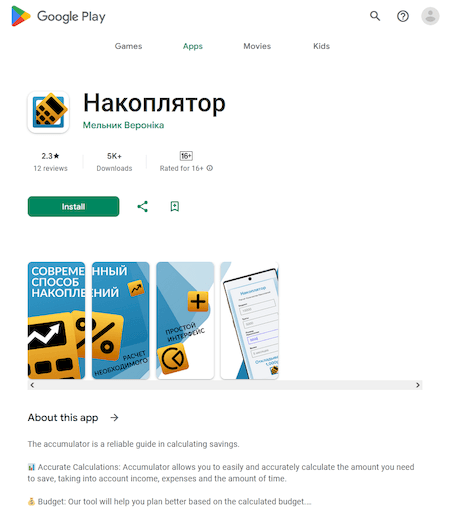

En noviembre el laboratorio de virus de la empresa Doctor Web detectó en el catálogo Google Play más malware de la familia Android.FakeApp. Algunos de los mismos se difundían camuflados por programas dedicados a finanzas — aplicaciones de formación y manuales, contabilidad de hogar, herramientas para acceder a servicios de inversión etc. Entre los mismos, Android.FakeApp.1497, Android.FakeApp.1498, Android.FakeApp.1499, Android.FakeApp.1526, Android.FakeApp.1527 y Android.FakeApp.1536. Su tarea básica es abrir los sitios web de estafa donde a los usuarios se les ofrece ser inversores. Para realizarlo, los mismos deben indicar sus datos personales.

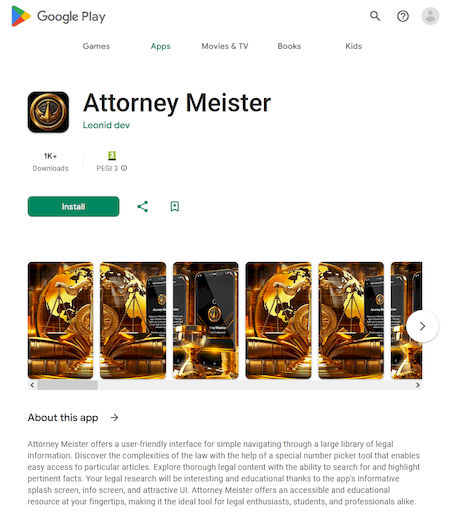

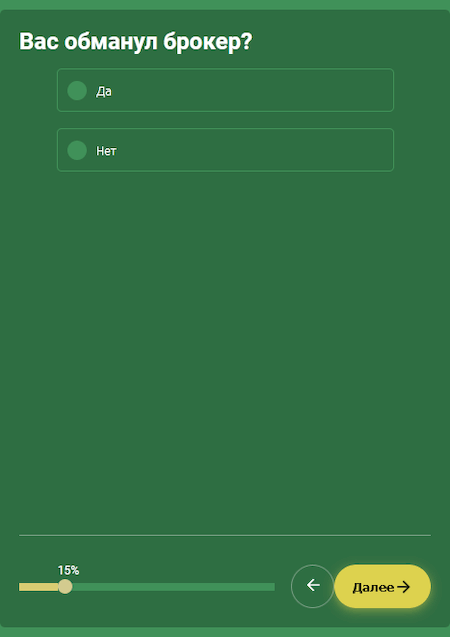

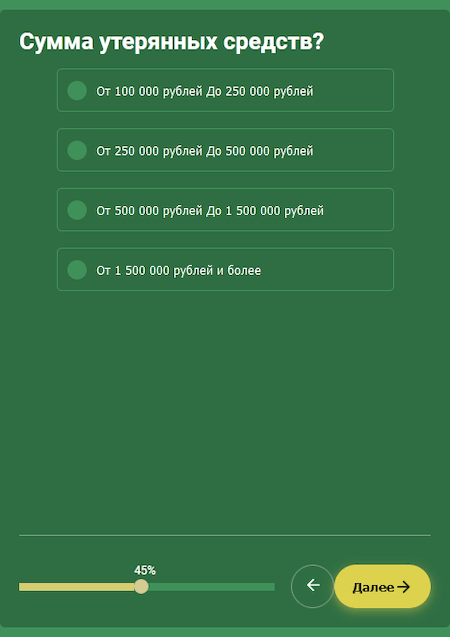

Otro programa falsificación, Android.FakeApp.1496, se ocultaba en un manual con acceso a la información legal. Podía abrir el sitio web a través del cual las víctimas de los estafadores del ámbito de inversiones supuestamente podían recibir ayuda legal y recuperar el dinero perdido.

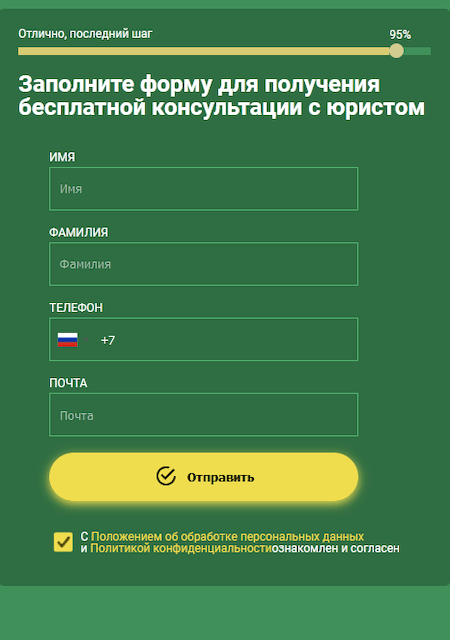

El sitio web que abría este programa troyano puede consultarse más abajo. El visitante debe responder a varias preguntas y luego rellenar el formulario para “recibir una consulta gratuita con un abogado”.

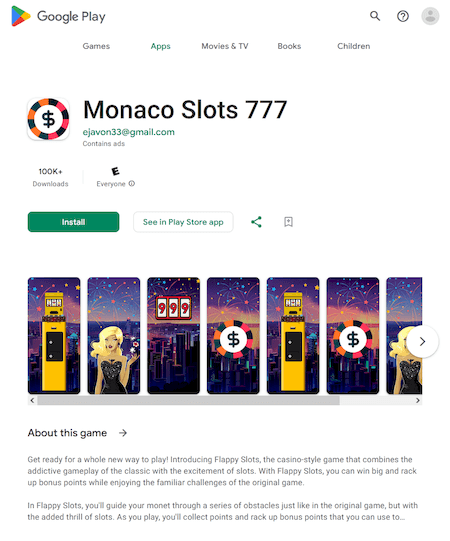

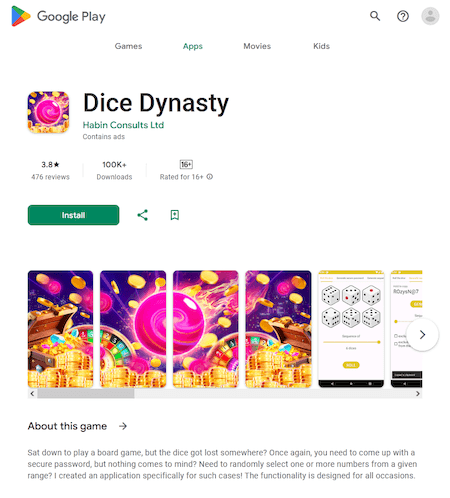

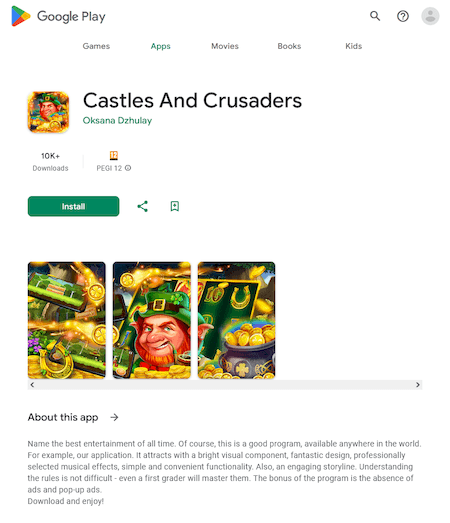

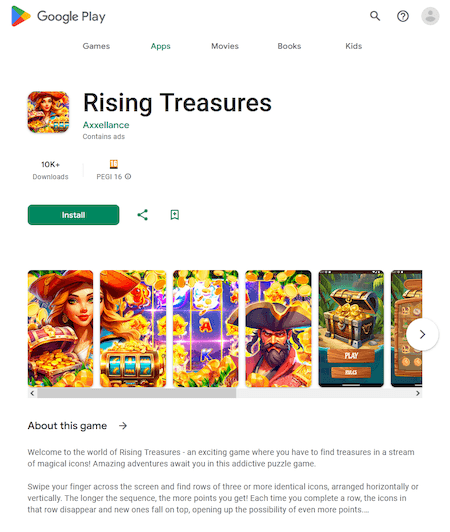

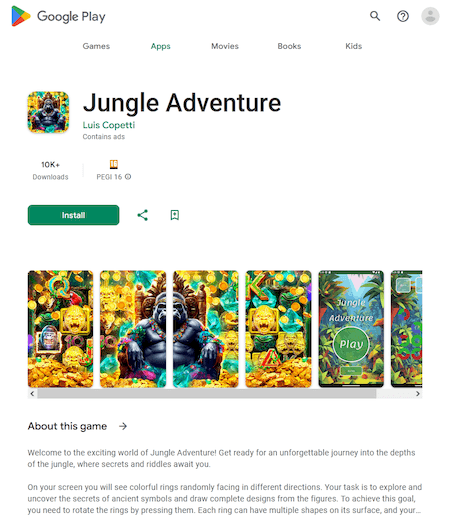

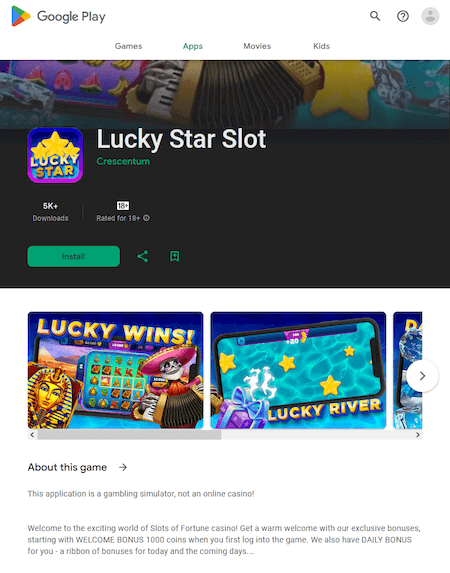

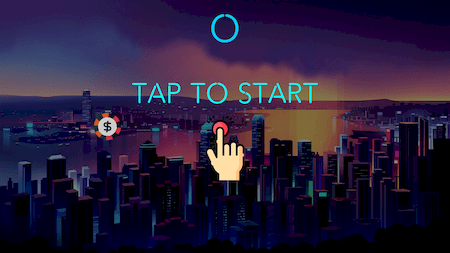

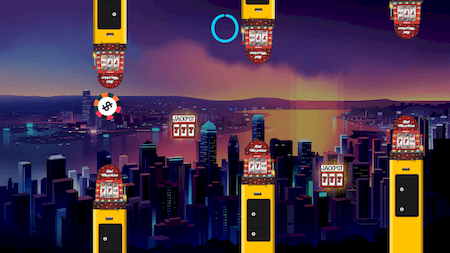

Otros programas falsificaciones fueron otra vez camuflados por juegos por los malintencionados. Por ejemplo, Android.FakeApp.1494, Android.FakeApp.1503, Android.FakeApp.1504, Android.FakeApp.1533 y Android.FakeApp.1534. En algunos casos los mismos realmente funcionan como juegos, pero su función básica es abrir los sitios web en casinos en línea y casas de apuestas.

Ejemplos de funcionamiento de estos troyanos como juegos:

Un ejemplo del sitio web de casas de apuestas abierto por uno de los mismos:

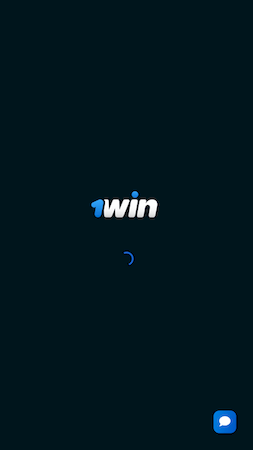

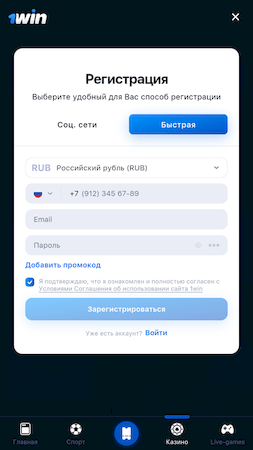

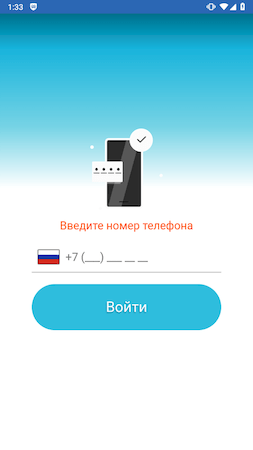

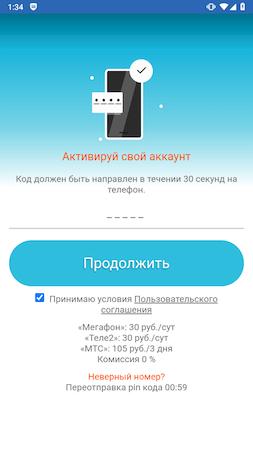

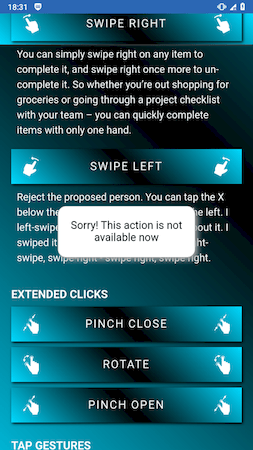

Así mismo, nuestros expertos detectaron otro malware que sirve para conectar a usuarios a servicios de pago. Los malintencionados lo difundían camuflado por la aplicación Air Swipes para administrar dispositivos en Android con gestos.

Al iniciarse, este troyano abre el sitio web del servicio de socios a través del cual se formaliza la suscripción:

Si la víctima inicia el programa con acceso a Internet desactivado o si el sitio web objetivo no está disponible, el programa se camufla por la aplicación prometida, pero no tiene ninguna funcionalidad útil al informar de un error. El Antivirus Dr.Web detecta esta aplicación troyana como Android.Subscription.21.

Para proteger dispositivos en Android contra malware y software no deseados recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web