Doctor Web: informe de actividad de virus para dispositivos móviles en febrero de 2024

1 de abril de 2024

La actividad de troyanos bancarios de varias familias bajó un 18,77%, y de aplicaciones troyanas espía Android.Spy ― un 27,33%. Así mismo, el número de detecciones de malware extorsionista Android.Locker subió un 29,85%.

TENDENCIAS CLAVE DEL MES DE FEBRERO

- Crecimiento importante de actividad de adware troyano de la familia Android.HiddenAds

- Reducción de ataques de troyanos bancarios y malware espía

- Crecimiento del número de detecciones de malware extorsionista en dispositivos protegidos

Según los datos de productos antivirus Dr.Web para Android

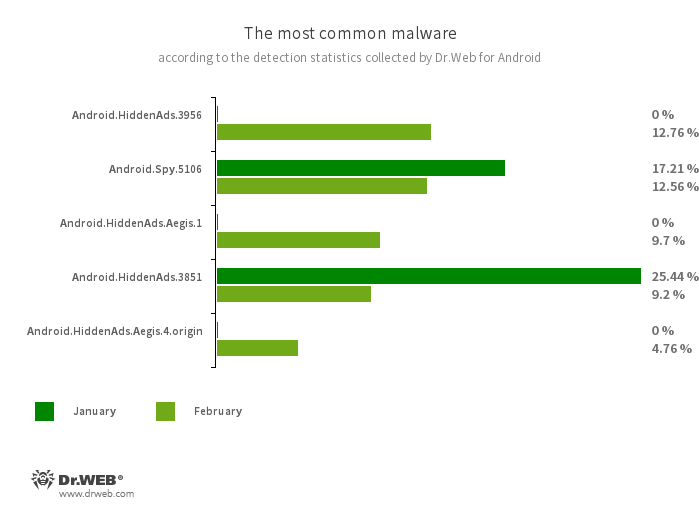

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Programas troyanos para visualizar publicidad importuna. Los representantes de esta familia frecuentemente se difunden camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su propia presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Spy.5106

- Detección de un programa troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar en contenido de notificaciones, ofrecer la instalación de programas de orígenes desconocidos, y durante el uso del messenger — visualiza las ventanas de diálogo con el contenido configurado a distancia.

- Android.HiddenAds.Aegis.1

- Android.HiddenAds.Aegis.4.origin

- Programas troyanos que ocultan su presencia en dispositivos en Android y visualizan publicidad importuna. Tienen algunas peculiaridades, a diferencia de otros representantes de la familia Android.HiddenAds. Por ejemplo, estos troyanos pueden ser iniciados de forma automática una vez instalados. Además, en los mismos fue realizado un mecanismo que permite a sus servicios permanecer iniciados de forma continua. En algunos casos, los mismos también pueden usar funcionalidad oculta del SO Android.

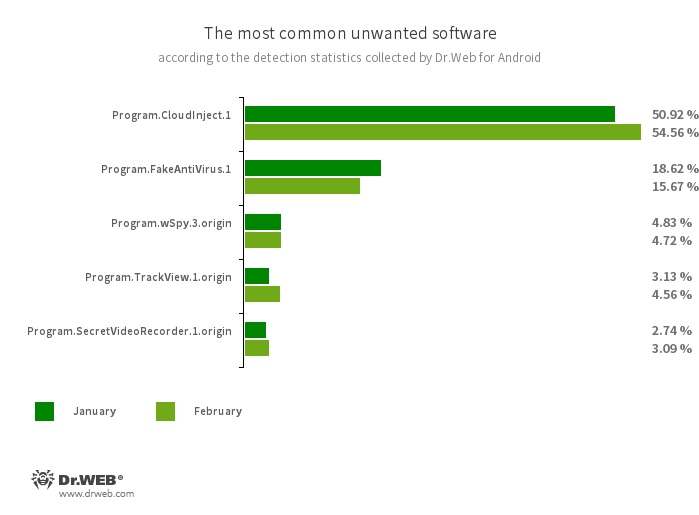

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android del mismo nombre (añadida a la base de virus Dr.Web como Tool.CloudInject). Estos programas se modifican en el servidor remoto, así mismo, el usuario interesado en su modificación (modder) no controla qué exactamente se incrustará en los mismos. Así mismo, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrar los mismos a distancia — bloquearlos, visualizar los diálogos personalizados, supervisar el hecho de instalación y eliminación de otro software etc.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al requerir la compra de la versión completa.

- Program.wSpy.3.origin

- Un programa espía comercial para supervisar de forma oculta a los titulares de dispositivos en Android. Permite a los malintencionados leer la mensajería (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, recibir acceso a la libreta telefónica y contactos, fotos y vídeos, hacer screenshots de la pantalla y fotos a través de la cámara del dispositivo, y también tiene función de keylogger.

- Program.TrackView.1.origin

- Detección de la aplicación que permite supervisar a usuarios a través de dispositivos en Android. Con este programa, los malintencionados pueden detectar la ubicación de dispositivos objetivo, usar la cámara para grabar vídeos y crear fotos, hacer la escucha con el micro, crear grabaciones de audio etc.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma oculta al permitir desactivar las notificaciones sobre la grabación, así como cambiar el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

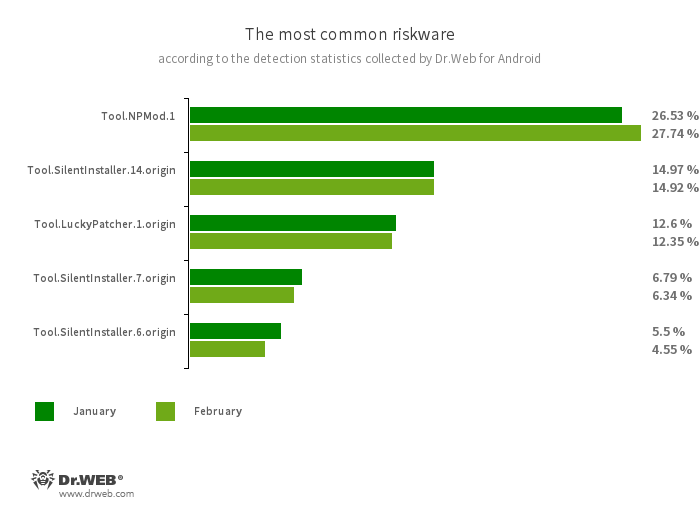

- Tool.NPMod.1

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen implementado un módulo especial que permite esquivar la verificación de la firma digital una vez modificados los mismos.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Estas plataformas crean un entorno de ejecución virtual en contexto de aplicaciones donde están incrustadas. Los archivos APK iniciados con las mismas pueden funcionar como si formaran parte de estos programas y recibir los mismos permisos de forma automática.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear parches para las mismas) para modificar su lógica de funcionamiento o esquivar alguna restricción. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación del acceso root en programas bancarios o recibir los recursos ilimitados en los juegos. Para crear los parches la utilidad descarga de Internet los scripts preparados a propósito que pueden ser creados y añadidos a la base común por cualquier interesado. La funcionalidad de estos scripts así mismo puede ser maliciosa, por lo tanto, los parches creados pueden ser de peligro potencial.

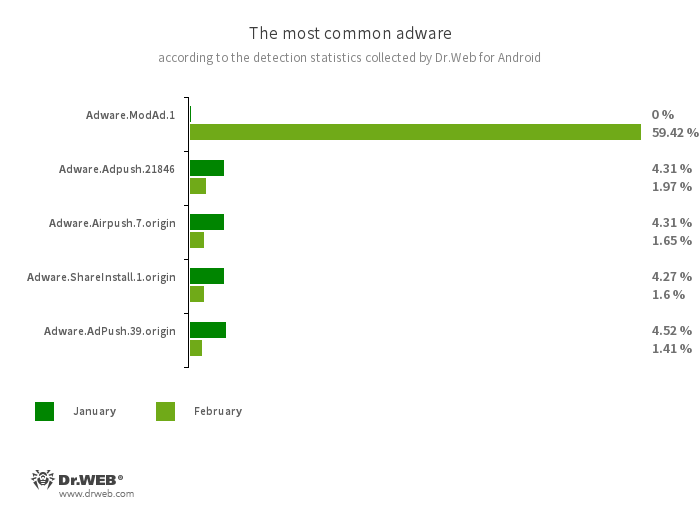

- Adware.ModAd.1

- Detección de algunas versiones modificadas del messenger WhatsApp cuya funcionalidad tiene implementado un código para cargar los enlaces establecidos a través de la visualización web durante el trabajo con messenger. Desde estas direcciones de Internet se redirige a los sitios web publicitados, por ejemplo, los casinos en línea y las casas de apuestas, sitios web para adultos.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Los módulos de publicidad que pueden ser integrados en programas en Android. Visualizan las notificaciones de publicidad que pueden engañar a usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recaban algunos datos privados y también pueden cargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Un representante de la familia de módulos de publicidad incrustados en aplicaciones en Android que visualizan publicidad de varios tipos. En función de la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos, los malintencionados frecuentemente propagan malware al proponer instalación de algún software. Además, estos módulos transfieren al servidor remoto varios tipos de información privada.

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza las notificaciones de publicidad en la pantalla de bloqueo de SO.

Para proteger los dispositivos en Android contra malware y programas no deseados, recomendamos a usuarios instalar los productos antivirus Dr.Web para Android.