Doctor Web: informe de la actividad de virus para dispositivos móviles en IV trimestre de 2024

26 de diciembre de 2024

Durante el trimestre, los analistas de virus de la empresa Doctor Web detectaron múltiples amenazas en el catálogo Google Play. Entre las mismas hubo múltiples troyanos Android.FakeApp, así como malware de familias Android.Subscription y Android.Joker que suscribían a los usuarios a servicios de pago. También fueron detectados más troyanos de publicidad Android.HiddenAds. Además, los malintencionados difundieron malware protegido por un comprimidor sofisticado.

TENDENCIAS CLAVE DEL IV TRIMESTRE

- Alta actividad de troyanos de publicidad Android.HiddenAds y programas de estafa Android.FakeApp

- Difusión de múltiple malware a través del catálogo Google Play

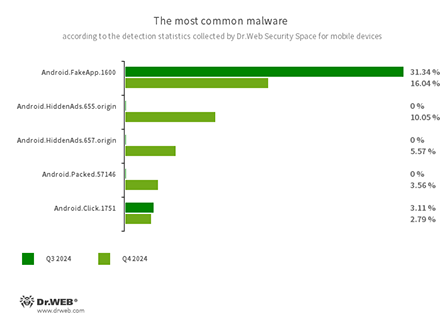

Según los datos de Dr.Web Security Space para dispositivos móviles

- Android.FakeApp.1600

- Un programa troyano que abre el sitio web indicado en su configuración. Las modificaciones conocidas de esta aplicación malware abren el sitio web del casino online.

- Android.HiddenAds.655.origin

- Android.HiddenAds.657.origin

- Programas troyanos para visualizar publicidad importuna. Los representantes de la familia Android.HiddenAds se difunden con frecuencia camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos bancarios normalmente ocultan al usuario su presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la ventana principal.

- Android.Packed.57083

- Detección de malware protegido por el comprimidor ApkProtector. Entre los mismos, hay troyanos bancarios, software espía y otro malware.

- Android.Click.1751

- Un troyano que se incrusta en modificaciones del Messenger WhatsApp y se camufla por clases de bibliotecas de Google. Durante el uso de la aplicación portadora, Android.Click.1751 hace solicitudes a uno de los servidores de control. En respuesta, el troyano recibe dos enlaces, uno de los cuales sirve para usuarios de habla rusa y otro para todos los demás. Luego visualiza una ventana de diálogo con el contenido recibido del servidor y al pulsar el usuario el botón de confirmación visualiza el enlace correspondiente en el navegador.

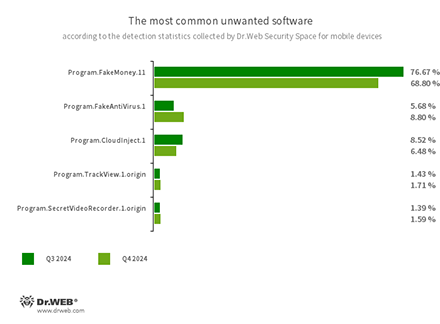

- Program.FakeMoney.11

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna acción o tarea. Estos programas imitan el abono de premios, así mismo, para poder usar el dinero “ganado” hay que acumular un importe determinado. Suelen tener una lista de sistemas de pago populares y bancos a través de los cuales supuestamente se puede transferir los premios. Pero hasta cuando los usuarios consiguen acumular un importe necesario para poder usar el dinero, no reciben los pagos prometidos. Esta entrada también se usa para detectar otro malware basado en el código de estos programas.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar el pago de la versión completa.

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android del mismo nombre (añadida a la base de virus Dr.Web como Tool.CloudInject). Estos programas se modifican en el servidor remoto, así mismo, el usuario interesado en su modificación (modder) no controla qué exactamente se incrustará en los mismos. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Una vez modificados los programas, el modder puede administrarlos de forma remota — bloquearlos, visualizar los diálogos personalizados, supervisar el hecho de instalación y eliminación de otro software etc.

- Program.TrackView.1.origin

- Detección de la aplicación que permite supervisar a usuarios a través de dispositivos en Android. Con este programa, los malintencionados pueden detectar la ubicación de los dispositivos objetivo, usar la cámara para grabar vídeos y crear fotos, hacer la escucha con el micro, crear grabaciones de audio etc.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar sin autorización al permitir desactivar las notificaciones de grabación, así como sustituir el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

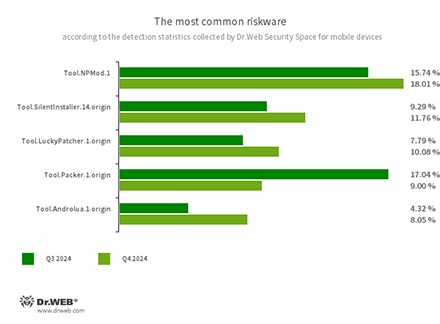

- Tool.NPMod.1

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen incrustado un módulo especial que permite esquivar la comprobación de la firma digital después de su modificación.

- Tool.SilentInstaller.14.origin

- Plataforma potencialmente peligrosa que permite a las aplicaciones iniciar los archivos APK sin instalar los mismos. Esta plataforma crea un entorno virtual de ejecución en el contexto de aplicaciones donde los mismos están incrustados. Los archivos APK iniciados con los mismos pueden funcionar como si formaran parte de estos programas, y recibir los mismos permisos de forma automática.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear parches para las mismas) para modificar su lógica de funcionamiento o esquivar alguna restricción, por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación de acceso root en programas bancarios o recibir los recursos ilimitados en los juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito que pueden ser creados y añadidos a la base común por cualquier interesado. La funcionalidad de estos cripts puede ser así mismo maliciosa, por lo tanto, los parches creados pueden ser de peligro potencial.

- Tool.Packer.1.origin

- Utilidad comprimidora especializada para proteger las aplicaciones en Android contra la modificación y la ingeniería inversa. No es maliciosa, pero puede ser usada para proteger tanto los programas legales como troyanos.

- Tool.Androlua.1.origin

- Detección de algunas versiones potencialmente peligrosas del framework especializado para desarrollar los programas en Android en lenguaje de programación script Lua. La lógica básica de aplicaciones Lua está en los scripts correspondientes que están cifrados y se descifran por el interpretador antes de ser ejecutados. Frecuentemente este framework de forma predeterminada solicita acceso a múltiples permisos de sistema para funcionar. Como resultado, los scripts Lua ejecutados a través del mismo pueden realizar varias acciones maliciosas según los permisos recibidos.

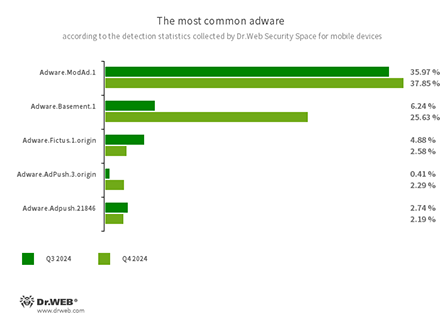

- Adware.ModAd.1

- Detección de algunas versiones modificadas del Messenger WhatsApp en cuyas funciones están implementado un código para cargar los enlaces establecidos a través de la pantalla web durante el trabajo con el Messenger. Desde estas direcciones de Internet se realiza la redirección a los sitios web publicitados — por ejemplo, los casinos en línea y bookmakers, sitios web para adultos.

- Adware.Basement.1

- Aplicaciones que visualizan publicidad no deseada que frecuentemente lleva a los sitios web maliciosos y de estafa. Tienen una base de códigos común no programas no deseados Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Un módulo de publicidad que los malintencionados incrustan en versiones clones de juegos en Android y programas populares. Su integración en programas se realiza con un comprimidor especializado net2share. Las copias de software creadas de esta forma se difunden a través de varios catálogos de aplicaciones y una vez instaladas visualizan publicidad no deseada.

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Los módulos de publicidad que pueden ser integrados en programas en Android. Visualizan las notificaciones de publicidad que engañan a los usuarios. Por ejemplo, estas notificaciones pueden parecer mensajes del sistema operativo. Además, estos módulos recaban algunos datos privados, y también pueden abrir otras aplicaciones e iniciar su instalación.

Amenazas en Google Play

En el IV trimestre del año 2024 los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play más de 60 varias aplicaciones malware, la mayor parte de las cuales son los troyanos de la familia Android.FakeApp. Algunos de ellos se difundieron camuflados por programas de temas financieros, manuales y materiales de formación, así como otro software— diarios, libretas etc. Su tarea principal era cargar los sitios web de estafa.

Programas QuntFinanzas y Trading News, que entre otros múltiples troyanos Android.FakeApp cargaban los sitios web de estafa

Otros troyanos Android.FakeApp fueron presentados por los malintencionados camuflados por juegos. Podían cargar los sitios web de casinos en línea y bookmakers.

Bowl Water y Playful Petal Pursuit — ejemplos de juegos con funcionalidad troyana

Así mismo nuestros expertos detectaron nuevas variantes del troyano Android.FakeApp.1669 que se camuflaba por varias aplicaciones maliciosas y también pudo cargar los sitios web de casinos online. Android.FakeApp.1669 es interesante porque recibe la dirección del sitio web objetivo del archivo

TXT del servidor DNS malicioso. Así mismo, su actividad se nota solo al conectarse a Internet a través de los proveedores determinados.

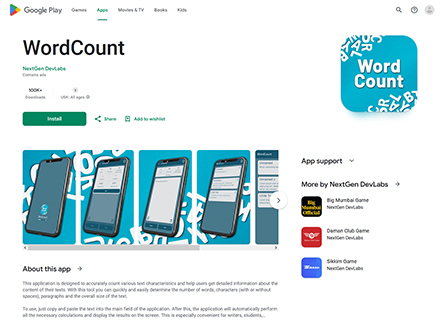

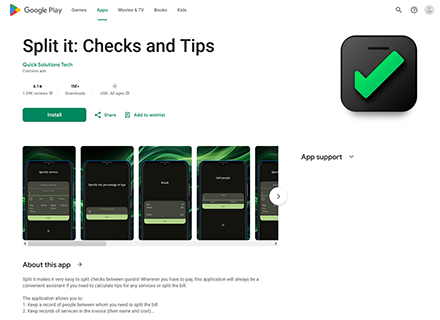

Ejemplos de nuevas modificaciones del troyano Android.FakeApp.1669. El programa WordCount fue presentado por los malintencionados como utilidad de texto, y el programa Split it: Checks and Tips tenía que ayudar a los visitantes de cafeterías y restaurantes a pagar las cuentas y calcular la propina.

Entre las amenazas encontradas en Google Play hubo algunos nuevos presentantes de la familia de troyanos de publicidad Android.HiddenAds que ocultan su presencia en los dispositivos infectados.

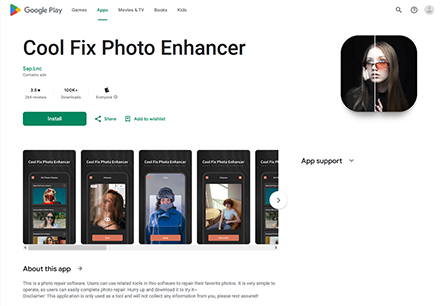

Un editor de fotos Cool Fix Photo Enhancer ocultaba el troyano de publicidad Android.HiddenAds.4013

Además, fueron registrados los troyanos protegidos por un comprimidor sofisticado —por ejemplo, Android.Packed.57156, Android.Packed.57157 y Android.Packed.57159.

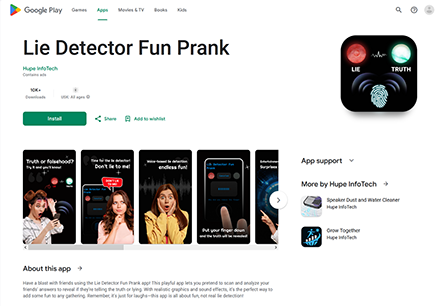

Las aplicaciones Lie Detector Fun Prank y Speaker Dust and Water Cleaner — son los troyanos protegidos por el comprimidor

Así mismo, nuestros expertos detectaron un malware Android.Subscription.22, destinado para suscribir a usuarios a servicios de pago.

En vez de editar las fotos la aplicación InstaPhoto Editor suscribía a usuarios al servicio de pago

Así mismo, los malintencionados otra vez difundieron los troyanos de la familia Android.Joker que también suscribían a las víctimas a servicios de pago.

Un Messenger SMS Smart Messages y el teclado de terceros Cool Keyboard intentaron suscribir a las víctimas de forma no autorizada al servicio de pago

Para proteger los dispositivos en Android contra malware y software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.