Doctor Web: informe de la actividad de virus en el II trimestre del año 2025

1 de julio de 2025

Los usuarios cuyos archivos fueron afectados por los troyanos cifradores con mayor frecuencia afrontaban los encoders Trojan.Encoder.35534, Trojan.Encoder.35209, así como Trojan.Encoder.29750.

En abril, los analistas de virus de la empresa «Doctor Web» informaron sobre un troyano detectado en el firmware de varios modelos de smartphones con Android. Con su ayuda, los ciberdelincuentes robaban criptomonedas. Además, nuestros expertos detectaron un troyano para Android que los atacantes habían integrado en una de las versiones de un popular programa de mapas y que usaban para espiar a militares rusos.

Durante el segundo trimestre, nuestros analistas de internet descubrieron numerosos sitios web fraudulentos nuevos. Entre ellos se encontraban páginas de plataformas educativas inexistentes, que supuestamente permitían a las potenciales víctimas realizar formación online y mejorar su cualificación, así como nuevos sitios de temática de inversión que prometían ganancias rápidas y fáciles.

Las estadísticas de detecciones en dispositivos móviles confirmaron una disminución de la actividad de los troyanos publicitarios Android.HiddenAds; sin embargo, esta familia de malware sigue siendo la amenaza más frecuente para Android. Al mismo tiempo, en el segundo trimestre, nuestro laboratorio de virus detectó numerosas nuevas amenazas en el catálogo de Google Play.

Tendencias clave del II trimestre

- Reducción del número de amenazas detectadas en dispositivos protegidos

- Reducción del número de amenazas únicas que funcionan para ataques

- Aparición de múltiples sitios web que supuestamente tienen que ver con el ámbito de formación y finanzas

- Detección de un ataque de un troyano espía a militares rusos que utilizaban un popular software de cartografía para dispositivos Android

- Detección de un troyano en el firmware de varios modelos de smartphones Android, diseñado para el robo de criptomonedas

- Los troyanos de publicidad Android.HiddenAds siguen siendo unas de las amenazas más populares para Android

- En el catálogo Google Play se detectó más malware y software no deseado

Según los datos del servicio de estadísticas Doctor Web

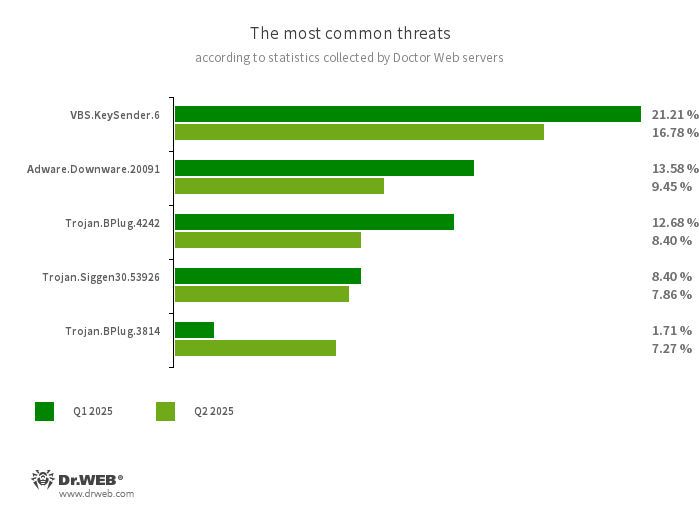

Las amenazas más populares del II trimestre del año 2025:

- VBS.KeySender.6

- Un script malicioso que en un ciclo infinito busca ventanas con texto mode extensions, разработчика y розробника y les envía un evento de pulsar el botón Escape, al cerrarlas de manera forzosa.

- Adware.Downware.20091

- Adware que sirve de instalador intermediario de programas pirata.

- Trojan.BPlug.4242

- Trojan.BPlug.3814

- Detección del componente malicioso de la extensión de navegador WinSafe. Este componente es un script de тот JavaScript que visualiza publicidad importuna en navegadores.

- Trojan.Siggen30.53926

- Proceso host de un framework Electron modificado por atacantes, que imita ser un componente de la aplicación Steam (Steam Client WebHelper) y carga un backdoor en JavaScript.

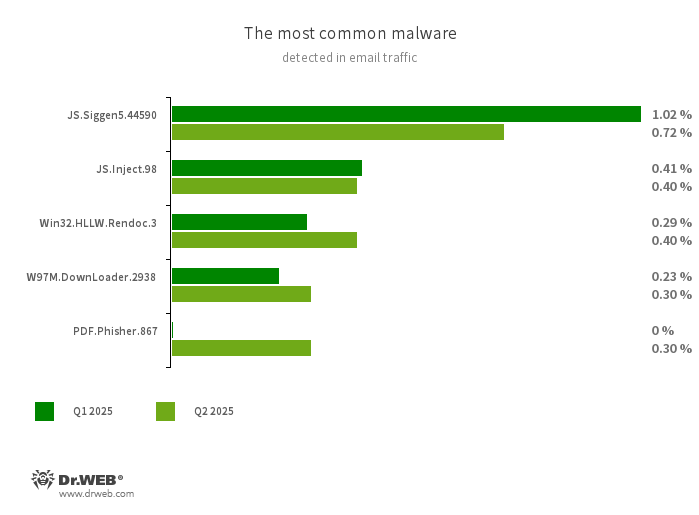

Estadísticas de malware en el tráfico de correo

- JS.Siggen5.44590

- Código malicioso añadido a la biblioteca pública de JavaScript es5-ext-main. Visualiza un mensaje específico si el paquete está instalado en un servidor con el huso horario de ciudades rusas.

- JS.Inject

- Una familia de scripts maliciosos creados en lenguaje JavaScript. Incrustan un script malicioso en el código HTML de las páginas web.

- Win32.HLLW.Rendoc.3

- Un gusano de red que se propaga así mismo a través de las unidades de información extraíbles.

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan las vulnerabilidades de los documentos Microsoft Office. Sirven para descargar otro malware al equipo atacado.

- PDF.Phisher.867

- Documentos PDF usados en envíos email de phishing.

Cifradores

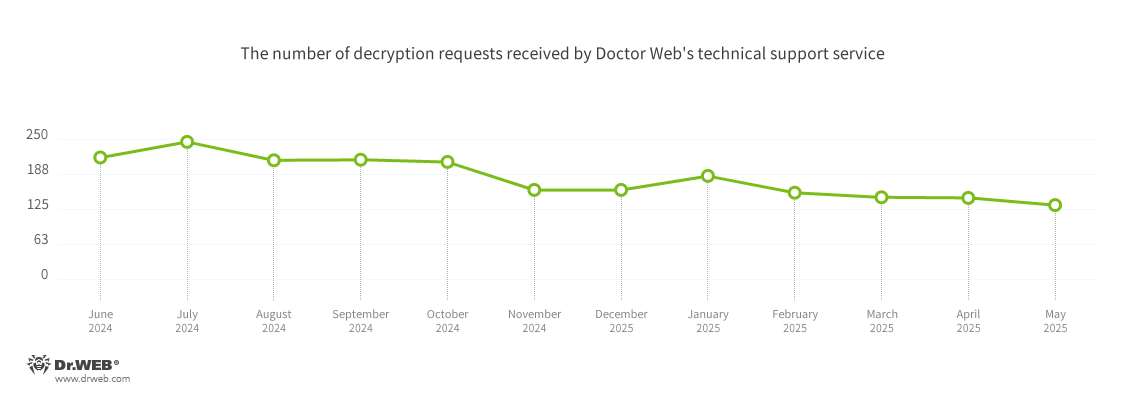

En el II trimestre del año 2025 el número de solicitudes para descifrar los archivos afectados por el malware cifrador troyano bajó un 14,65% comparado con el I trimestre.

Dinámica de recepción de solicitudes para descifrar por el servicio de soporte técnico de Doctor Web:

Los encoders más populares del II trimestre del año 2025:

- Trojan.Encoder.35534 — 24.41% de solicitudes de usuarios

- Trojan.Encoder.35209 — 4.41% de solicitudes de usuarios

- Trojan.Encoder.29750 — 2.71% de solicitudes de usuarios

- Trojan.Encoder.35067 — 2.71% de solicitudes de usuarios

- Trojan.Encoder.41868 — 2.71% de solicitudes de usuarios

Fraudulencias en la red

Durante el segundo trimestre de 2025, los analistas de Internet de la empresa «Doctor Web» identificaron numerosos sitios web fraudulentos supuestamente vinculados al sector educativo. Se difundieron recursos en línea que ofrecían formación en distintas profesiones. Por ejemplo, las plataformas dirigidas a usuarios de Kazajistán, SMM Akademiya y LearnIT KZ, supuestamente permitían «dominar la profesión de manager SMM en 3 meses» y «convertirse en analista de datos».

En otros sitios web, las víctimas potenciales supuestamente podían acceder a varios cursos. Entre ellos se encontraban cursos de inglés y de adquisición de habilidades en gestión de capital, ofrecidos por las supuestas «plataformas» EnglishPro y FinCourse, respectivamente:

Y un sitio web fraudulento de un supuesto servicio llamado «Educación Financiera» supuestamente ofrecía ayudar a mejorar la alfabetización financiera: en el mismo, se invitaba a los visitantes a «dominar sus finanzas y garantizar su futuro»:

Para obtener «acceso» a los servicios promocionados, estos sitios exigen registrarse al proporcionar los datos personales, como el nombre, el número de teléfono móvil, la dirección de correo electrónico, etc. Los ciberdelincuentes averiguan esta información y pueden utilizarla posteriormente para varios esquemas de estafa.

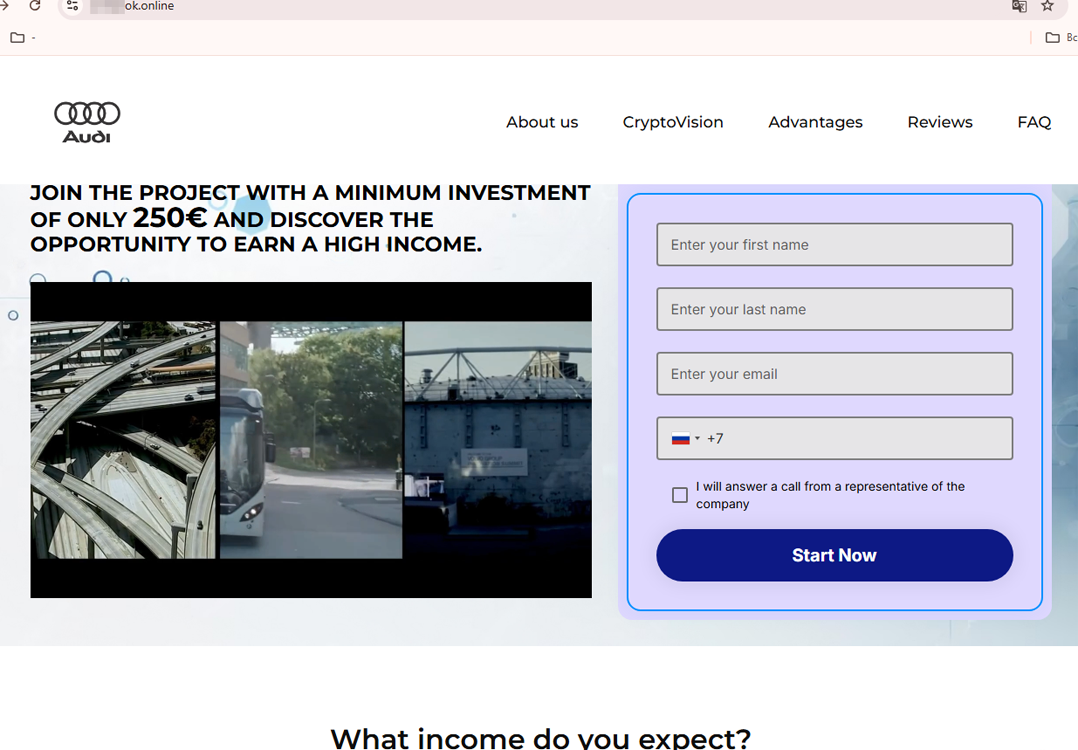

Al mismo tiempo, surgieron nuevos sitios fraudulentos de proyectos pseudo-inversionistas, que los ciberdelincuentes suelen presentar como supuestamente vinculados a empresas y servicios conocidos. Por ejemplo, en uno de ellos se ofrecía a los usuarios participar en un proyecto innovador basado en tecnologías de inteligencia artificial. Este recurso se hacía pasar por un servicio del fabricante de automóviles Audi y supuestamente permitía operar con criptomonedas de forma automática y obtener ingresos elevados garantizados. Para obtener «acceso» al servicio, era necesario realizar un depósito inicial de 250 €.

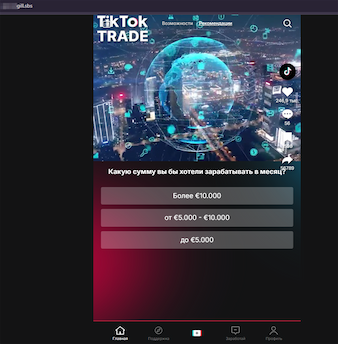

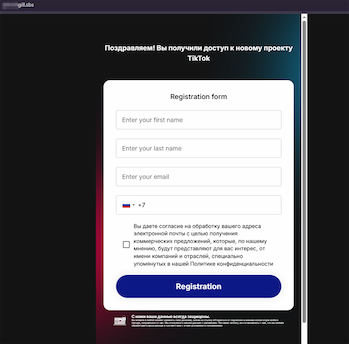

Otro «proyecto de inversión» supuestamente estaba relacionado con la red social TikTok. A los visitantes del sitio web fraudulento se les pedía completar una breve encuesta y, posteriormente, proporcionar datos personales para registrarse y acceder al servicio prometido:

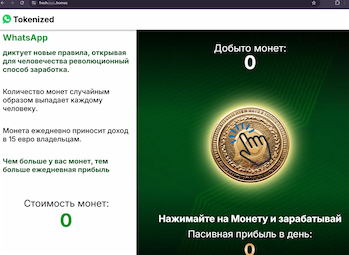

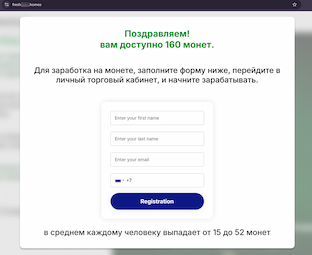

Además, se identificaron nuevos sitios web fraudulentos camuflados por recursos oficiales del servicio de mensajería WhatsApp. En uno de ellos se ofrecía a los visitantes obtener monedas digitales, cada una de las cuales supuestamente «generaba 15 € al día» para su propietario. Al usuario se le prometían 160 de estas monedas, pero para comenzar a «ganar dinero con ellas», debía registrar una cuenta proporcionando sus datos personales. En realidad, la víctima no recibía ningún activo digital, y los estafadores averiguaban su información personal.

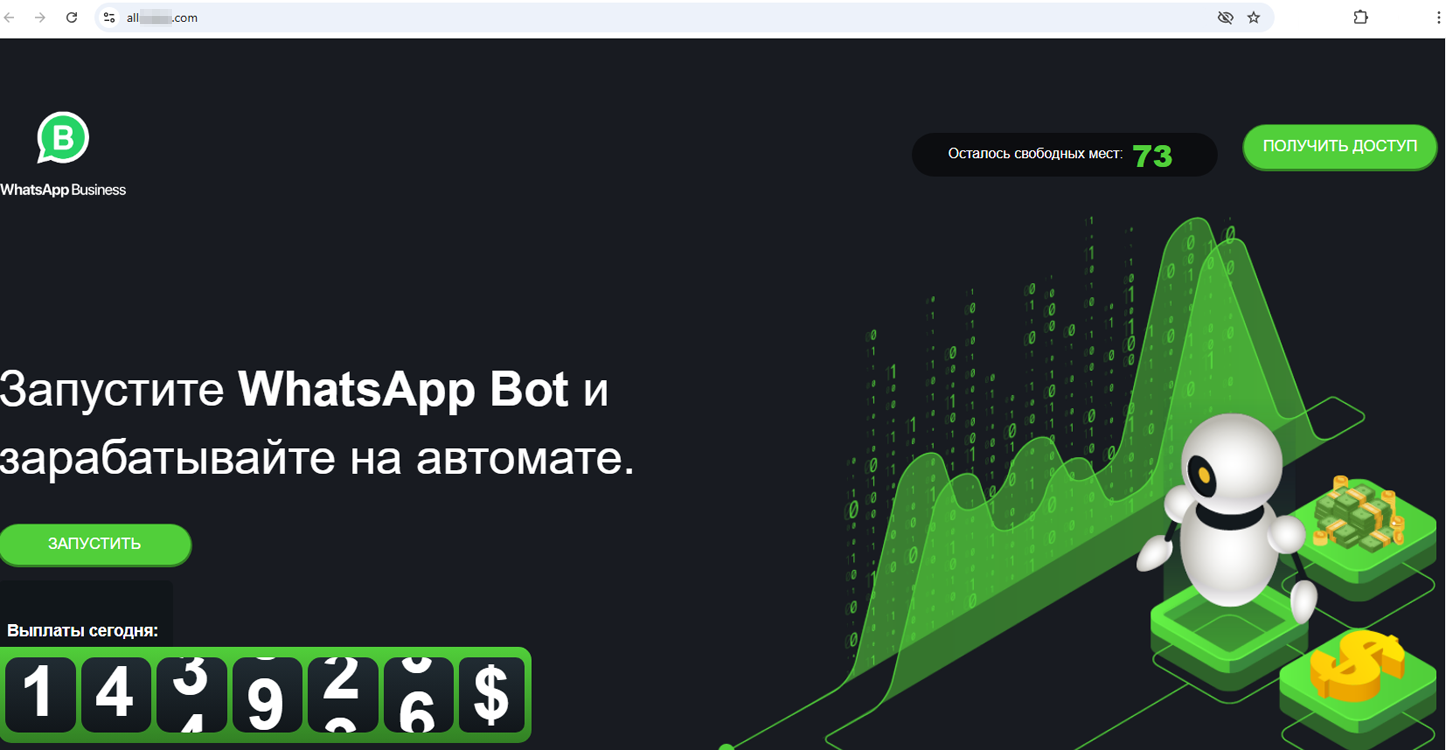

Otro sitio falso de WhatsApp supuestamente ofrecía acceso a un nuevo bot de trading basado en ciertos desarrollos únicos. A los usuarios se les recomendaba «activar el WhatsApp Bot y ganar dinero automáticamente». Para ello, como era habitual, se les solicitaba registrarse proporcionando datos personales, que posteriormente eran entregados a los ciberdelincuentes.

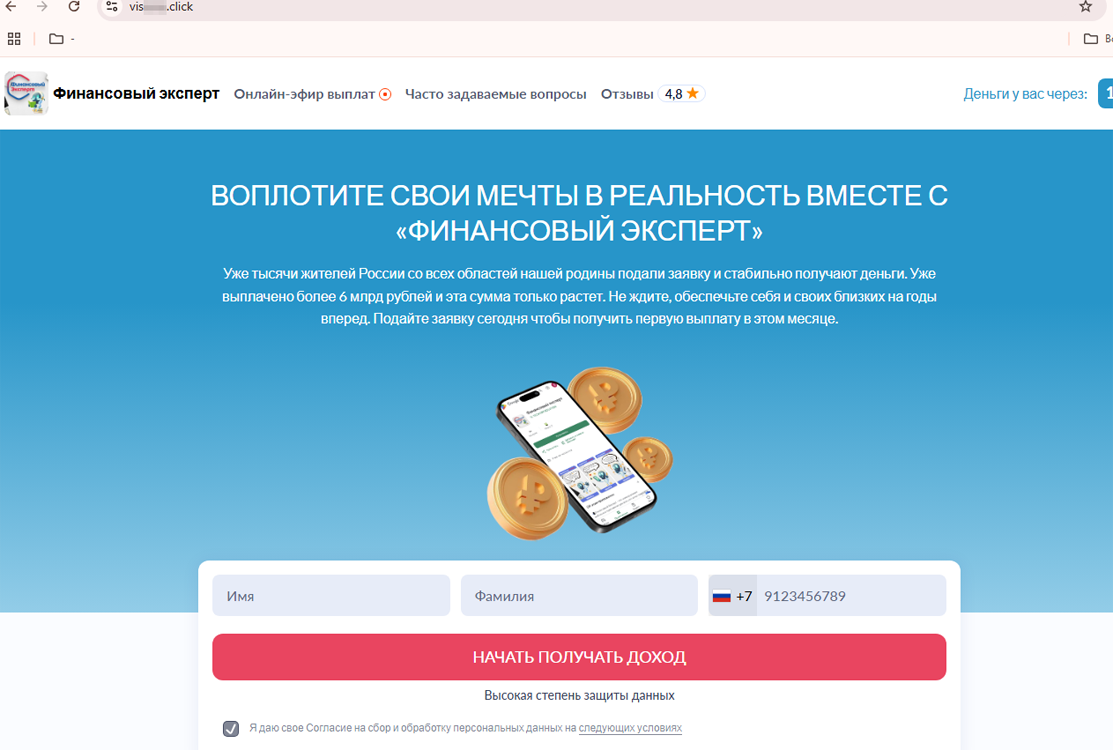

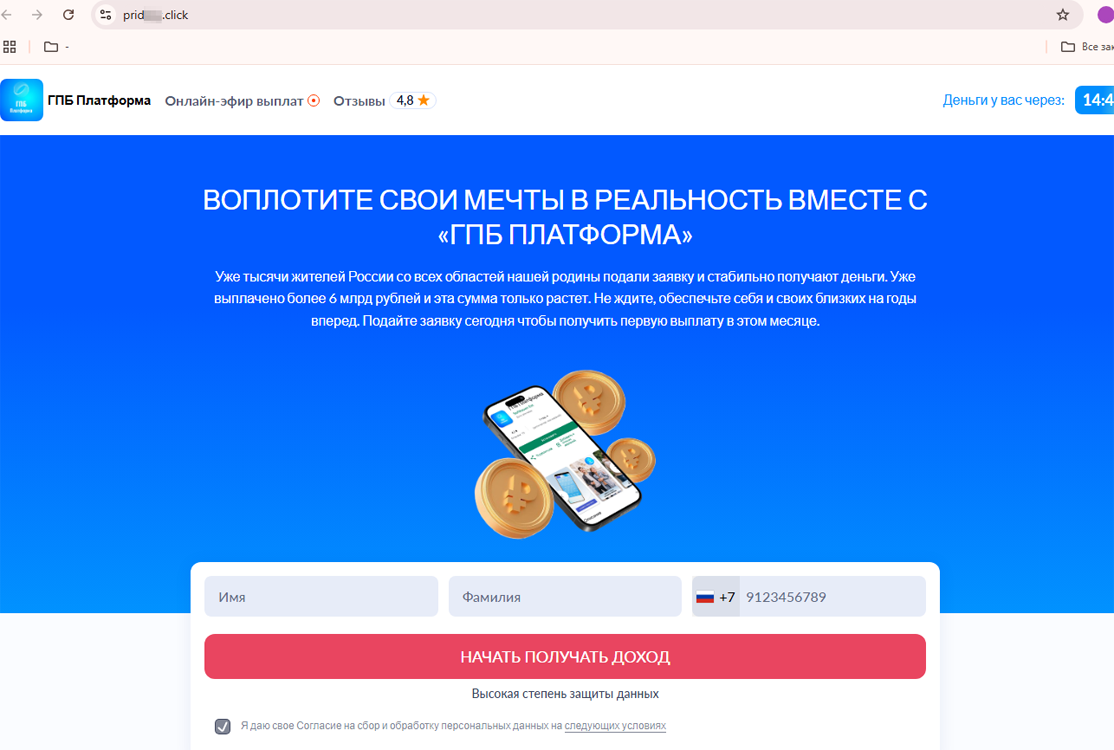

Los estafadores también dirigieron sus ataques a usuarios de determinados países. Por ejemplo, los residentes en Rusia podían encontrarse con sitios que ofrecían «hacer realidad sus sueños» junto con algún supuesto servicio de inversión. Los delincuentes utilizaban una misma plantilla para diseñar estos recursos, al cambiar únicamente su diseño y los nombres de las plataformas inexistentes.

Cabe destacar que sitios web basados en la misma plantilla también se creaban para residentes de otros países — por ejemplo, de Uzbekistán:

Uno de los sitios fraudulentos detectados estaba dirigido a usuarios de habla rusa residentes en Europa. En él, los ciberdelincuentes prometían a las potenciales víctimas un ingreso pasivo de hasta 1.000 € a la semana «con la ayuda de soluciones financieras innovadoras de nueva generación» de una supuesta plataforma llamada LevelUPTrade:

Los usuarios de Francia podían convertirse en víctimas de estafadores que ofrecían acceso a un software de trading automatizado inexistente llamado TraderAI. Con su ayuda, las víctimas potenciales supuestamente tenían la posibilidad de ganar a partir de 3.500 €:

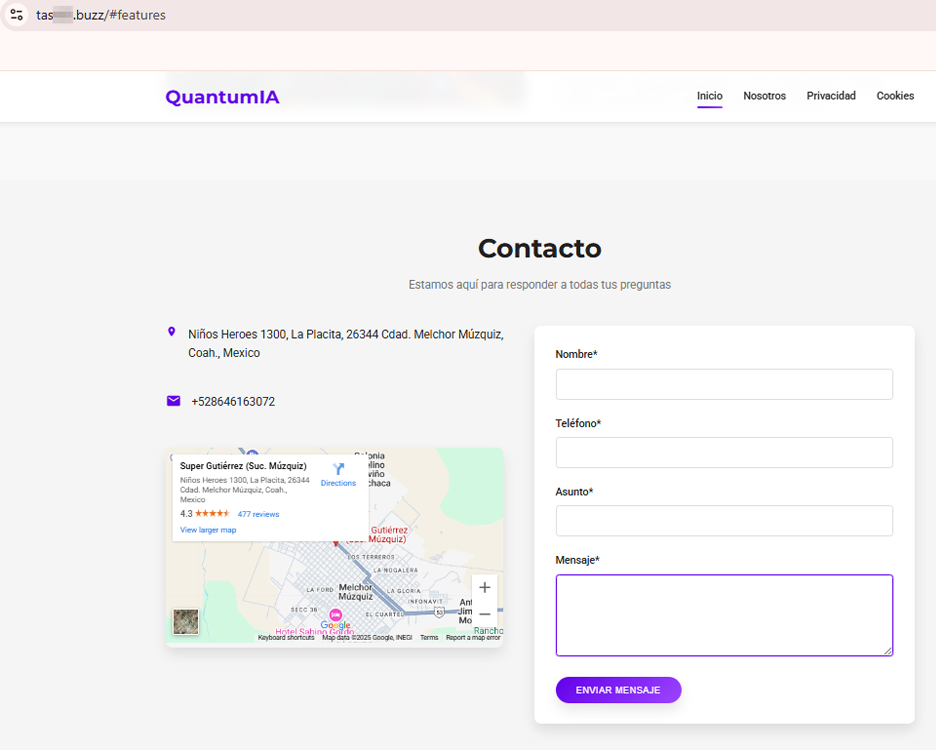

Para los residentes de México, los estafadores también prepararon un «sistema de trading inteligente» — QuantumIA. Se trata de una variante de la conocida pseudoplataforma de trading Quantum System o QuantumAI, que supuestamente permite operar automáticamente en los mercados financieros utilizando computación cuántica y tecnologías de inteligencia artificial.

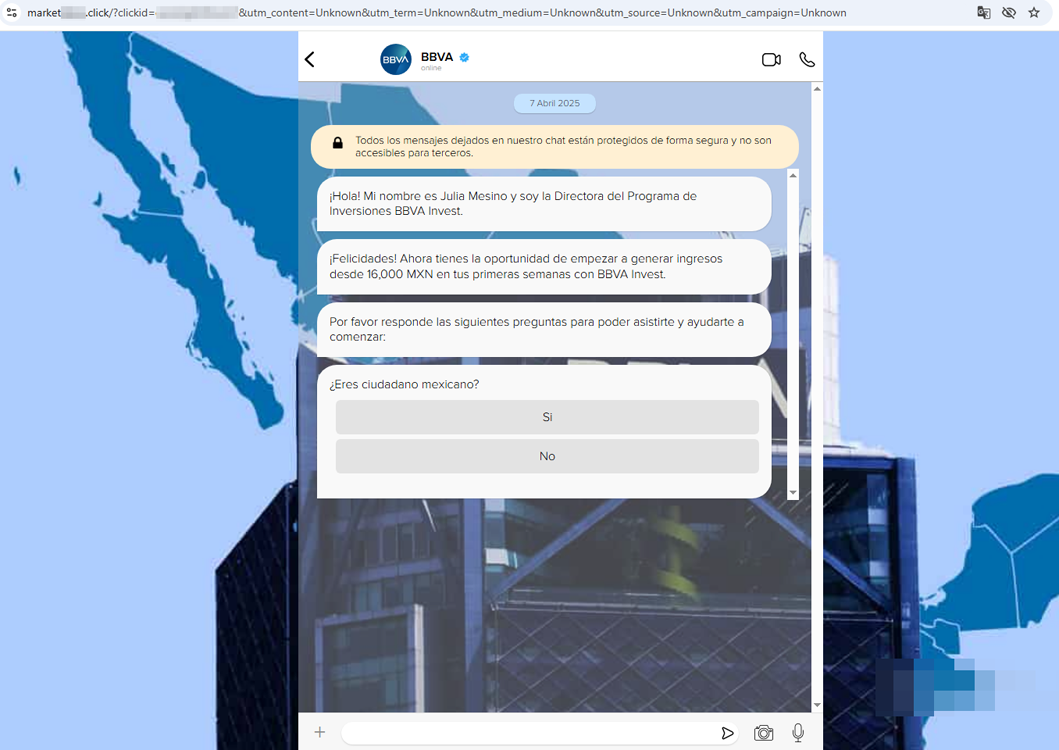

En otro sitio web, los estafadores, supuestamente en nombre de un banco importante, ofrecían servicios de inversión a usuarios mexicanos — prometían la oportunidad de ganar 16.000 pesos mexicanos en un corto periodo de tiempo tras registrarse. Para ello, era necesario proporcionar datos personales.

Los usuarios alemanes corrían el riesgo de convertirse en víctimas de la falsa plataforma de trading Lucrosa Infinity, cuya imagen ha sido explotada por ciberdelincuentes de diversas formas durante varios años. En uno de los sitios fraudulentos, los estafadores ofrecían «empezar a invertir y abrir la puerta a la independencia financiera»:

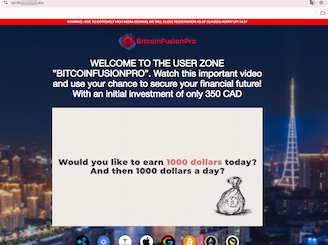

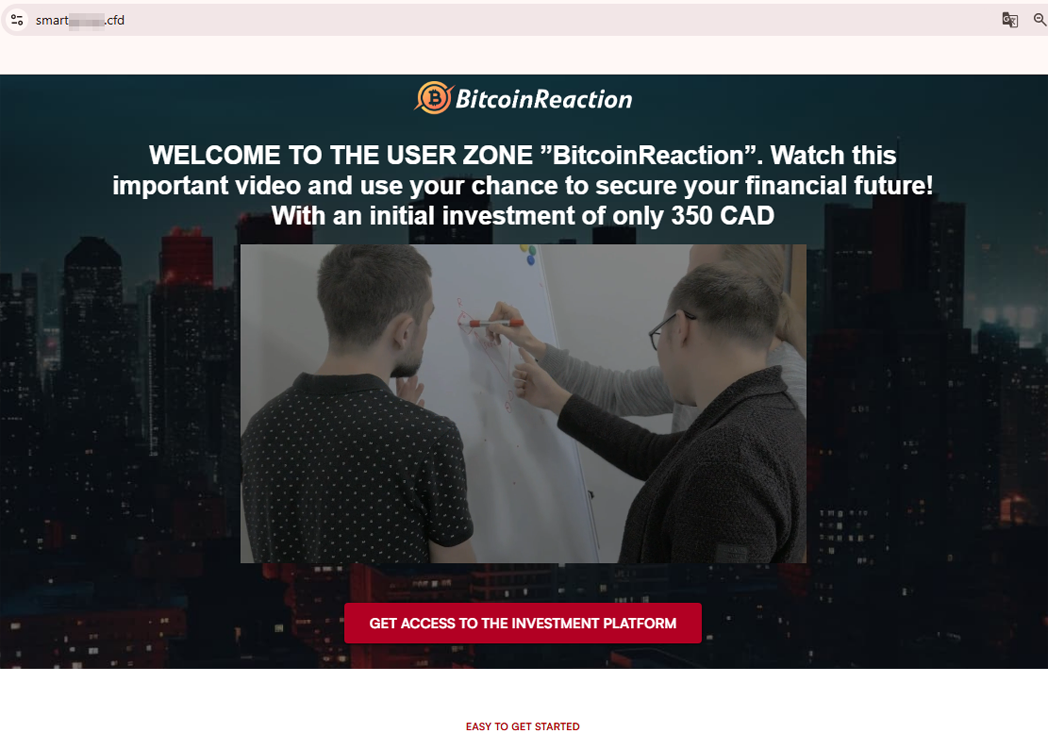

A los residentes de Canadá, los ciberdelincuentes también les ofrecían utilizar «servicios únicos» que supuestamente garantizaban altos ingresos mediante inversiones y comercio de criptomonedas. Por ejemplo, los sitios fraudulentos detectados promocionaban plataformas como BitcoinFusionPro y BitcoinReaction. Estas supuestamente ofrecían a los clientes la posibilidad de ganar desde 1.000 dólares canadienses al día, invirtiendo «tan solo» 350 dólares.:

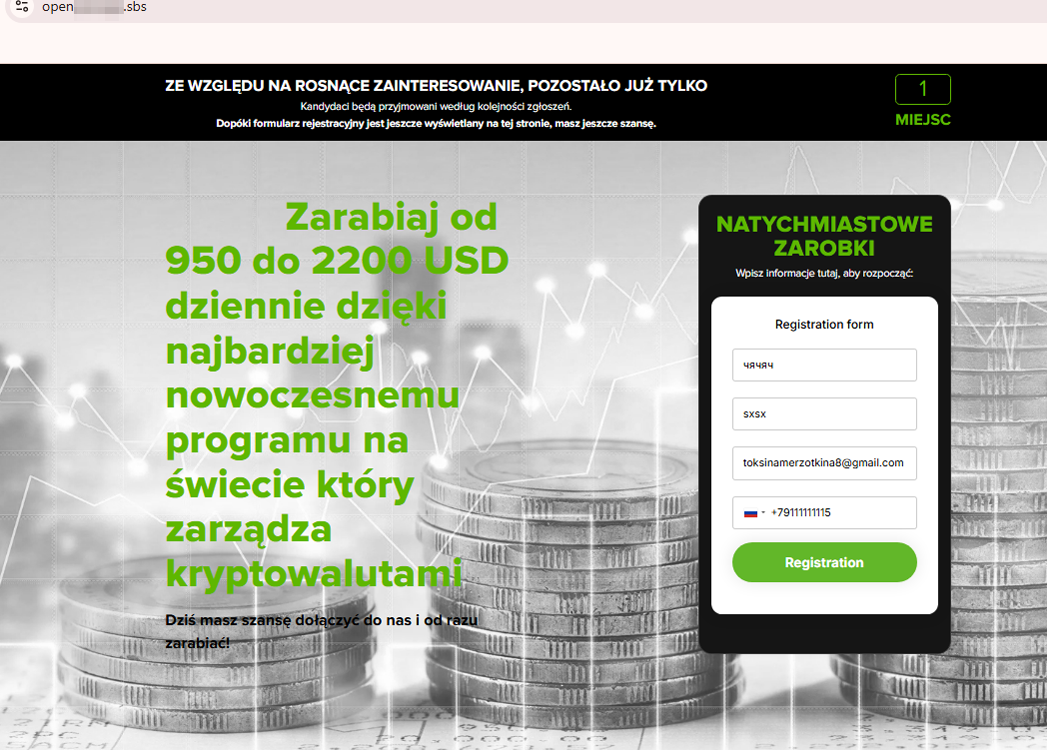

Los residentes de Polonia también afrontaron sitios falsos similares. En uno de ellos, los estafadores prometían a las potenciales víctimas que podrían ganar entre 950 y 2.200 dólares al día con «el software de gestión de criptomonedas más avanzado del mundo»:

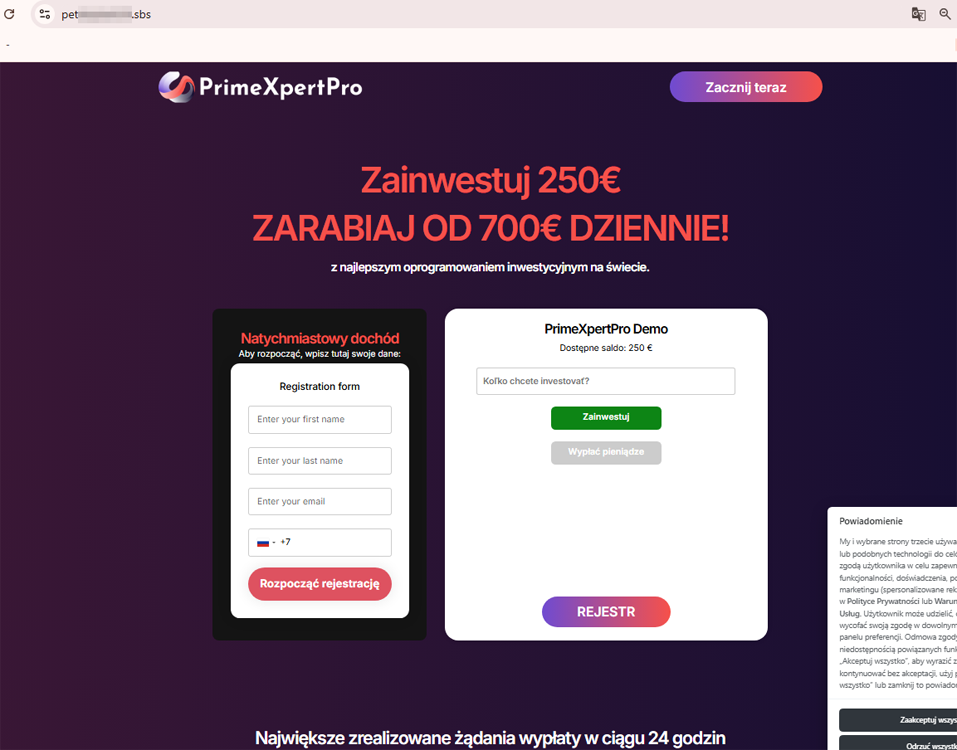

Otro sitio ofrecía invertir 250 € y ganar 700 € a diario:

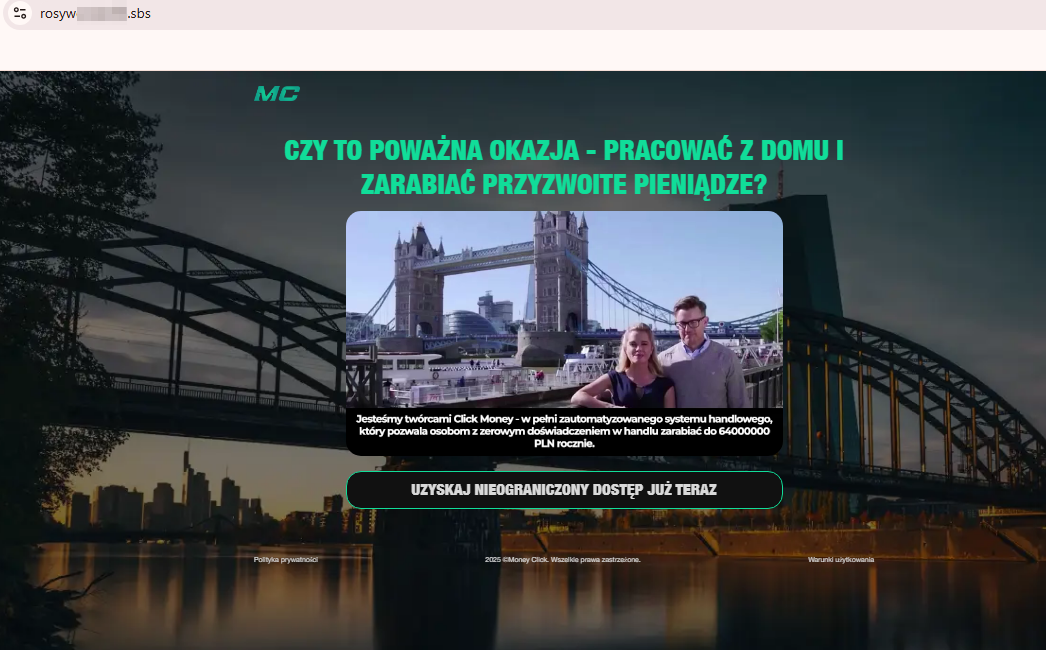

Uno de los recursos fraudulentos prometía a los usuarios polacos «la posibilidad de trabajar desde casa y ganar un buen dinero» gracias al sistema automatizado Click Money. Con su ayuda, personas sin experiencia en trading supuestamente podrían ganar hasta 64.000.000 de zlotys polacos al año:

Malware y software no deseado para dispositivos móviles

Según los datos estadísticos de detecciones de Dr.Web Security Space para dispositivos móviles, en el II trimestre del año 2025 con mayor frecuencia en dispositivos protegidos se detectaban los troyanos de publicidad Android.HiddenAds. Comparado con el trimestre anterior, los usuarios los afrontaban un poco menos. Los siguieron los troyanos de publicidad Android.MobiDash y el malware falso Android.FakeApp. Así mismo, la actividad de los primeros aumentó, y la de los segundos bajó.

Entre los troyanos bancarios también se observó una dinámica diversa. Por ejemplo, se detectaron más ataques por parte de los representantes de la familia Android.Banker. Así mismo, los troyanos de las familias Android.BankBot y Android.SpyMax se detectaban menos en los dispositivos protegidos.

En el II trimestre en el firmware de algunos modelos de smartphones en Android los expertos de la empresa Doctor Web detectaron un troyano Android.Clipper.31. Este malware se ocultaba en una versión del Messenger WhatsApp modificada por los malintencionados y se usaba para robar criptomoneda a los dueños de dispositivos infectados. Además, nuestros analistas de virus detectaron un malware Android.Spy.1292.origin. Los delincuentes la integraron en una de las versiones del software de cartografía Alpine Quest y la utilizaron para espiar a militares rusos.

Durante los últimos 3 meses decenas de amenazas fueron detectadas en el catálogo Google Play. Entre las mismas, el malware falso Android.FakeApp y un nuevo adware no deseado Adware.Adpush.21912.

Loe eventos más destacados vinculados a la seguridad «móvil» en el II trimestre:

- Reducción de la actividad de los troyanos de publicidad Android.HiddenAds

- Crecimiento de la actividad de los troyanos de publicidad Android.MobiDash

- Detecciones más frecuentes de troyanos bancarios Android.Banker

- Reducción del número de ataques de troyanos bancarios Android.BankBot y Android.SpyMax

- Detección de un troyano para el robo de criptomonedas que se ocultaba en el firmware de varios modelos de smartphones en Android

- Detección de un troyano espía dirigido a militares rusos

- Aparición de nuevas amenazas en el catálogo de Google Play

Para más información sobre los eventos de virus para dispositivos móviles en el II trimestre del año 2025 consulte nuestro informe.