Doctor Web: informe de la actividad de virus para dispositivos móviles en el II trimestre de 2025

1 de julio de 2025

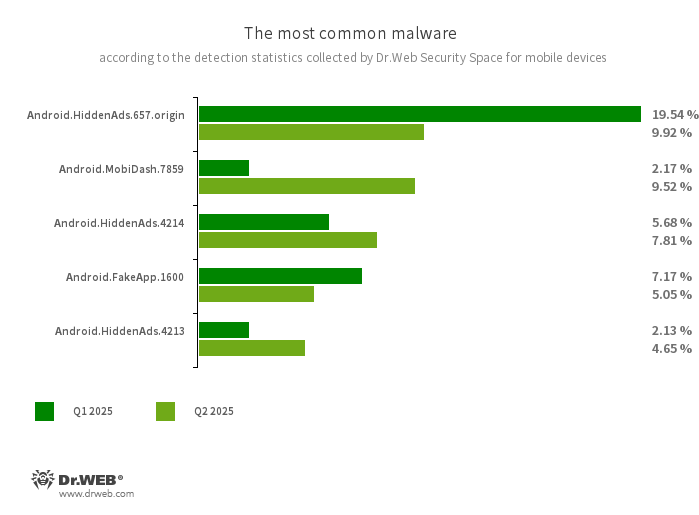

La mayor actividad se registró por parte del grupo Android.HiddenAds, a pesar de que los usuarios afrontaron al mismo un 8,62 % menos que en el trimestre anterior. En segundo lugar se situaron los troyanos publicitarios Android.MobiDash, cuya participación en los ataques aumentó un 11,17 %. Cierra el podio la familia de malware Android.FakeApp, utilizada en diversas estafas, que fue detectada en dispositivos protegidos un 25,17 % menos que anteriormente.

Se observó un aumento de la actividad de los troyanos bancarios Android.Banker, con un aumento del 73,15 % en comparación con el trimestre anterior. Al mismo tiempo, algunos otros grupos de malware se detectaron con menor frecuencia. Por ejemplo, las detecciones de Android.BankBot descendieron un 37,19 %, y las de Android.SpyMax — en un 19,14 %.

En abril, nuestros analistas de virus informaron sobre una campaña a gran escala dirigida al robo de criptomonedas de propietarios de smartphones Android. En el marco de esta operación, los atacantes implementaron el troyano Android.Clipper.31 en el firmware de varios dispositivos económicos, ocultándolo en una versión modificada de la aplicación WhatsApp. Este malware intercepta los mensajes enviados y recibidos a través del messenger, busca direcciones de monederos de criptomonedas Tron y Ethereum y las sustituye por otras que pertenecen a los estafadores. Al mismo tiempo, el troyano oculta la suplantación, por lo que los usuarios de los dispositivos infectados siguen viendo en los mensajes las direcciones "correctas". Además, Android.Clipper.31 envía a un servidor remoto todas las imágenes en formatos jpg, png y jpeg con el objetivo de buscar frases mnemotécnicas vinculadas a los monederos de criptomonedas de las víctimas.

Ese mismo mes informamos sobre un troyano espía dirigido a militares rusos. El malware Android.Spy.1292.origin se ocultaba en una de las versiones modificadas del software de cartografía Alpine Quest. Se distribuía tanto a través de un canal falso en Telegram, supuestamente oficial de la aplicación, controlado por los atacantes, como a través de uno de los catálogos rusos de aplicaciones Android.

Android.Spy.1292.origin transfería a los atacantes varios datos confidenciales. Entre los mismos, las cuentas del usuario, su número de teléfono móvil, los contactos de la agenda, información sobre la geolocalización del dispositivo, así como datos sobre los archivos almacenados en él. Por orden de los delincuentes, el troyano podía robar archivos específicos. En particular, los creadores del virus estaban interesados en documentos confidenciales enviados a través de los messengers populares, así como en el archivo de registro de ubicaciones del programa Alpine Quest.

Al mismo tiempo, durante el periodo de observación, el laboratorio de virus de la empresa Doctor Web detectó nuevas amenazas en el catálogo de Google Play. Entre ellas, se detectaron varios troyanos, así como software publicitario no deseado.

Tendencias clave del II trimestre

- Bajó la actividad de los troyanos de publicidad Android.HiddenAds

- Aumentó la actividad de los troyanos de publicidad Android.MobiDash

- Los troyanos bancarios Android.Banker se detectaron en dispositivos protegidos con mayor frecuencia que en el trimestre anterior

- Bajó el número de ataques de familias de troyanos bancarios Android.BankBot y Android.SpyMax

- En el firmware de algunos smartphones en Android económicos se detectó un troyano para robar criptomoneda

- Los ciberdelincuentes propagaron un troyano que espiaba a militares rusos

- Se detectaron nuevas amenazas en el catálogo de Google Play

Según los datos de Dr.Web Security Space para dispositivos móviles

- Android.HiddenAds.657.origin

- Android.HiddenAds.4214

- Android.HiddenAds.4213

- Troyanos diseñados para mostrar publicidad intrusiva. Los representantes de la familia Android.HiddenAds suelen propagarse camuflados por aplicaciones inofensivas y, en algunos casos, se instalan en el directorio del sistema por otro malware. Una vez en los dispositivos Android, estos troyanos publicitarios normalmente ocultan su presencia al usuario — por ejemplo, al eliminar el icono de la aplicación del menú de la pantalla de inicio.

- Android.MobiDash.7859

- Un programa troyano que muestra publicidad molesta. Se trata de un módulo de software que los desarrolladores integran en las aplicaciones.

- Android.FakeApp.1600

- Un programa troyano que carga un sitio web especificado en su configuración. Se conocen variantes de este malware que cargan páginas de casinos en línea.

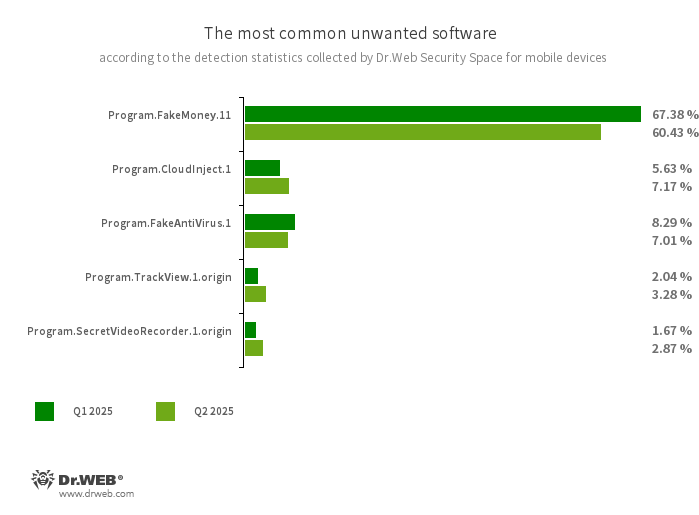

- Program.FakeMoney.11

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar acciones o tareas. Estos programas simulan la acumulación de recompensas, y para poder retirar el dinero “ganado” se exige alcanzar una determinada cantidad. Suelen incluir una lista de sistemas de pago y bancos populares a través de los cuales, en teoría, se podrían transferir las recompensas. Sin embargo, incluso cuando los usuarios consiguen reunir la cantidad requerida para el retiro, los pagos prometidos nunca se realizan. Esta detección también abarca otro software no deseado basado en el código de estas aplicaciones.

- Program.CloudInject.1

- Detección de aplicaciones Android modificadas mediante el servicio en la nube CloudInject y la herramienta Android del mismo nombre (añadida a la base de virus de Dr.Web como Tool.CloudInject). Estas aplicaciones se modifican en un servidor remoto, lo que significa que el usuario interesado en modificarlas (el modder) no controla qué exactamente se implementa en las mismas. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Tras la modificación, el modder puede gestionarlas de forma remota: bloquearlas, mostrar cuadros de diálogo personalizados, rastrear la instalación y eliminación de otros programas, entre otras funciones etc.

- Program.FakeAntiVirus.1

- Detección de programas publicitarios que imitan el funcionamiento de un software antivirus. Estos programas pueden informar sobre amenazas inexistentes y engañar a los usuarios, al demandarles el pago de una versión completa.

- Program.TrackView.1.origin

- Detección de una aplicación que permite espiar a los usuarios a través de dispositivos Android. Con esta herramienta, los delincuentes pueden localizar los dispositivos objetivo, utilizar la cámara para grabar vídeos y tomar fotografías, activar la escucha a través del micrófono, realizar grabaciones de audio, entre otras funciones.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de una aplicación diseñada para realizar fotos y vídeos en segundo plano mediante las cámaras integradas de dispositivos Android. Esta aplicación puede funcionar de forma discreta, al permitir desactivar las notificaciones de grabación, así como modificar el icono y la descripción de la app por otros falsos. Esta funcionalidad la convierte en una herramienta potencialmente peligrosa.

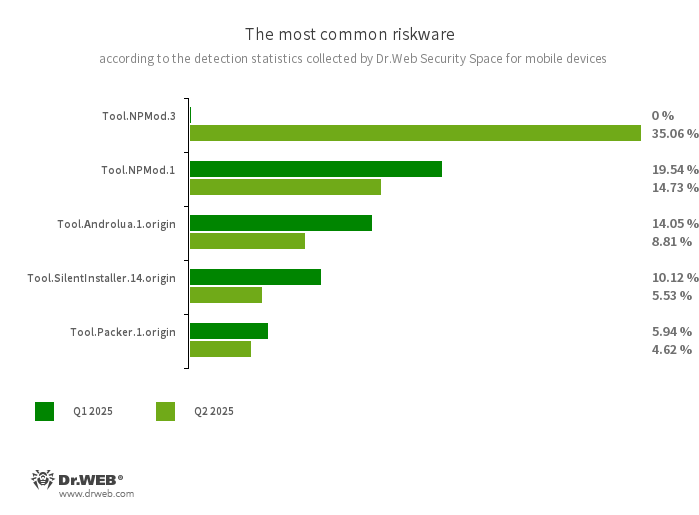

- Tool.NPMod.3

- Tool.NPMod.1

- Detección de aplicaciones Android modificadas con la utilidad NP Manager. En estos programas se ha integrado un módulo especial que permite esquivar la verificación de la firma digital tras su modificación.

- Tool.Androlua.1.origin

- Detección de varias versiones potencialmente peligrosas de un framework especializado para el desarrollo de aplicaciones Android en el lenguaje de programación por scripts Lua. La lógica principal de las aplicaciones Lua está en los scripts correspondientes, que están cifrados y se descifran por el interpretador antes de su ejecución. A menudo, este framework de forma predeterminada solicita acceso a numerosos permisos del sistema para su funcionamiento. Como resultado, los scripts Lua ejecutados a través de él pueden realizar varias acciones maliciosas en función de los permisos concedidos.

- Tool.SilentInstaller.14.origin

- Una plataforma de software potencialmente peligrosa que permite a las aplicaciones ejecutar archivos APK sin necesidad de instalarlos. Esta plataforma crea un entorno de ejecución virtual dentro del contexto de las aplicaciones en las que está integrada. Los archivos APK ejecutados a través de ella pueden funcionar como si formaran parte de dichas aplicaciones y obtener automáticamente los mismos permisos.

- Tool.Packer.1.origin

- Utilidad especializada de compresión para proteger aplicaciones Android contra modificaciones e ingeniería inversa. No es maliciosa en sí misma, pero puede utilizarse tanto para proteger aplicaciones legales como programas troyanos.

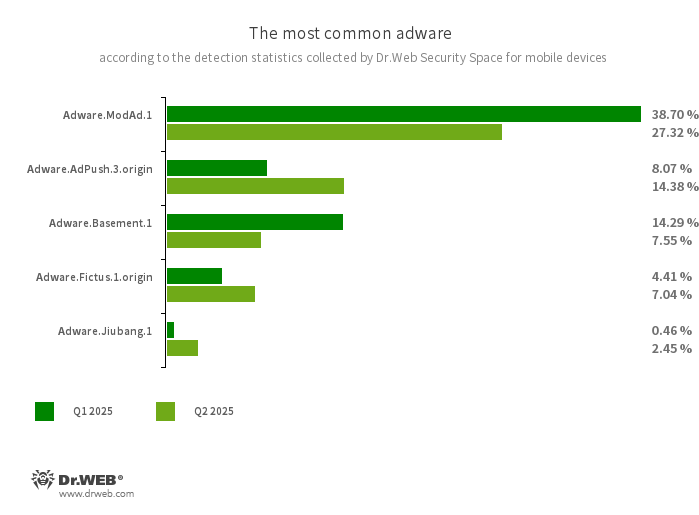

- Adware.ModAd.1

- Detección de algunas versiones modificadas (mods) del messenger WhatsApp, en cuyas funciones se ha implementado un código para cargar enlaces específicos a través de una visualización web durante el uso de la aplicación. Desde estas direcciones de Internet se realiza la redirección a sitios promocionados, tales como casinos en línea, casas de apuestas o páginas para adultos.

- Adware.AdPush.3.origin

- Módulos de publicidad que pueden integrarse en aplicaciones Android. Muestran notificaciones publicitarias que inducen a error a los usuarios; por ejemplo, pueden parecer mensajes del sistema operativo. Además, estos módulos recopilan varios datos confidenciales y pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Basement.1

- Aplicaciones que visualizan publicidad no deseada, la cual a menudo lleva a sitios maliciosos y fraudulentos. Comparten una base de código común con programas no deseados Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Módulo publicitario que los ciberdelincuentes integran en versiones clonadas de juegos y aplicaciones populares para Android. La integración se realiza mediante una herramienta de compresión especializada llamada net2share. Las copias de estas aplicaciones se distribuyen a través de varios catálogos y, una vez instaladas, muestran publicidad no deseada.

- Adware.Jiubang.1

- Adware no deseado para dispositivos Android que, al instalar aplicaciones, muestra un banner con programas recomendados para su instalación.

Amenazas en Google Play

Durante el segundo trimestre de 2025, los analistas de virus de Doctor Web detectaron en el catálogo de Google Play varias decenas de amenazas, entre ellas diversas aplicaciones falsas clasificadas como Android.FakeApp. Estos troyanos volvieron a propagarse activamente haciéndose pasar por aplicaciones de temática financiera y, en vez de ofrecer la funcionalidad prometida, podían cargar sitios web fraudulentos.

Android.FakeApp.1863 y Android.FakeApp.1859 — son unos ejemplos de troyanos detectados: el primero se ocultaba en la aplicación TPAO y estaba dirigido a usuarios turcos, a quienes se les ofrecía «gestionar fácilmente sus depósitos e ingresos». El segundo, presentado por los ciberdelincuentes como un «asistente financiero» llamado Quantum MindPro, estaba orientado al público francófono.

Otro de los disfraces más comunes para este tipo de aplicaciones falsas sigue siendo los juegos. Bajo ciertas condiciones, en vez de ofrecer funciones de juego, cargan sitios de casinos en línea y casas de apuestas.

Android.FakeApp.1840 (Pino Bounce) — una de los juegos falsos que pudo cargar un sitio web del casino en línea

Al mismo tiempo, nuestros expertos detectaron un nuevo software publicitario no deseado: Adware.Adpush.21912. Se ocultaba en una aplicación con contenido informativo sobre criptomonedas llamada Coin News Promax. Adware.Adpush.21912 muestra notificaciones que, al ser pulsadas, cargan en WebView un enlace establecido por el servidor de control.

Para proteger los dispositivos en Android contra malware y software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Indicadores de compromiso