Doctor Web: informe de actividad de virus en abril de 2015

30 de abril de 2015

TENDENCIAS CLAVE DE ABRIL

- Intentos de malintencionados de ataques objetivo de varias entidades de defensa rusas.

- Aparición de un nuevo troyano bancario multicomponente, peligros para clientes de varias entidades de crédito.

- Difusión de backdoors peligrosos para el SO Windows y Linux.

- Aparición de los nuevos programas malintencionados para la plataforma móvil Google Android.

Amenaza del mes

A principios de abril los especialistas de la empresa Doctor Web finalizaron el análisis de un troyano bancario multicomponente llamado Trojan.Dridex.49. Este programa malintencionado consiste en un componente que crea los datos de configuración necesarios para el funcionamiento del troyano, y que inicia el programa nocivo mismo, un núcleo y los módulos extra. Una característica particular de este troyano es el uso del protocolo P2P para la conexión con el servidor de administración.

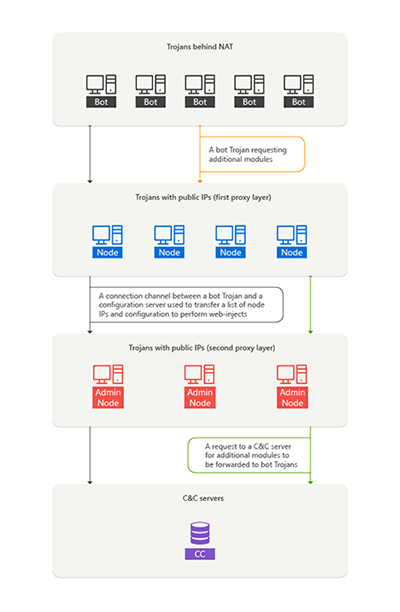

En función de las opciones establecidas, Trojan.Dridex.49 se incorpora en los procesos del Explorador (explorer.exe) o de navegadores (chrome.exe, firefox.exe, iexplore.exe). Todos los mensajes que el mismo intercambia con el servidor administrativo, se cifran. En el equipo infectado este programa nocivo puede tener alguna de tres funciones posibles:

- bot — así se llama un troyano que funciona en un equipo que no tiene dirección IP externa;

- node — troyanos en equipos con dirección IP externa que reciben mensajes de troyanos de primer tipo y los transmiten a troyanos de tercer tipo;

- admin node — troyanos en equipos con IP externa, transmiten los mensajes de troyanos de segundo tipo a otros admin node o al servidor de administración.

En otras palabras, para intercambiar mensajes, la botnet Trojan.Dridex.49 usa una cadena de tipo bot -> node -> admin node -> otros admin node -> servidor de administración. Para la seguridad de la conexión, los troyanos intercambian las claves. En general, un esquema de interacción dentro de la botnet es el siguiente:

El objetivo clave de Trojan.Dridex.49 son webinjects, es decir, la incrustación del contenido de terceros en las páginas de varias entidades financieras visualizadas por el usuario.

El troyano puede robar los datos confidenciales introducidos por el usuario en varios formularios y permite a los malintencionados obtener acceso a las cuentas bancarias de la víctima para robar los medios almacenados en las mismas. Los especialistas de Doctor Web conocen más de 80 sitios web bancarios y otros recursos de Internet donde Trojan.Dridex.49 puede robar la información, entre ellos, las entidades financieras conocidas como Royal Bank of Scotland, TCB, Santander, Bank of Montreal, Bank of America, HSBC, Lloyds Bank, Barclays y muchos otros. La firma de Trojan.Dridex.49 fue añadida a las bases de virus, por lo tanto, los usuarios de productos antnvirus Dr.Web están protegidos contra la acción de este programa malintencionado.

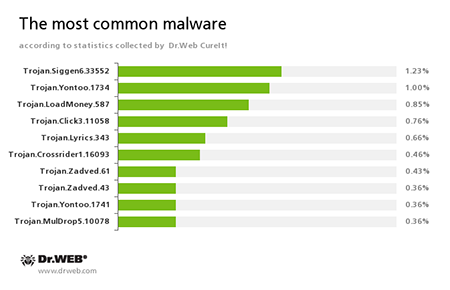

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

En total, durante el mes se detectaron 73 149 430 objetos malintencionados y potencialmente peligrosos.

Trojan.Siggen6.33552

Un detect del programa nocivo que sirve para instalar otro software peligroso.

Trojan.Yontoo

Una familia de complementos para navegadores populares cuyo objetivo es visualizar la publicidad para el usuario al consultar las páginas web.

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de usuario varios tipos del software no deseado.

Trojan.Click

Una familia de programas malintencionados que sirven para falsificar el aumento de consultas de varios recursos en Internet por medio de redirigir las solicitudes de la víctima a los sitios web determinados usando la administración del comportamiento del navegador.

Trojan.Lyrics

Una familia de troyanos capaces de visualizar en la pantalla la publicidad inoportuna y abrir en la ventana del navegador los sitios web de contenido sospechoso sin que el usuario lo sepa.

Trojan.Zadved

Complementos que sirven para suplantar en la ventana del navegador los resultados de búsqueda de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana contiene la sustitución de mensajes de publicidad visualizados en varios sitios web.

Trojan.MulDrop5.10078

Instala en el equipo infectado varios tipos de aplicaciones no deseadas y de publicidad.

Trojan.Crossrider1.16093

Un troyano que sirve para visualizar a los usuarios de Internet varios tipos de publicidad sospechosa.

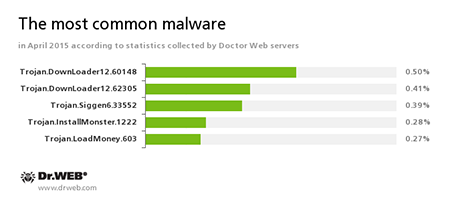

Según los datos de servidores de estadísticas de Doctor Web

Trojan.DownLoader

Una familia de programas nocivos que sirven para descargar en el equipo atacado otras aplicaciones malintencionadas.

Trojan.Siggen6.33552

Un detect del programa nocivo que sirve para instalar otro software peligroso.

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.Installmonster

Una familia de programas nocivos creados usando el programa socio Installmonster. Estas aplicaciones instalan en el equipo de la víctima varios tipos del software no deseado.

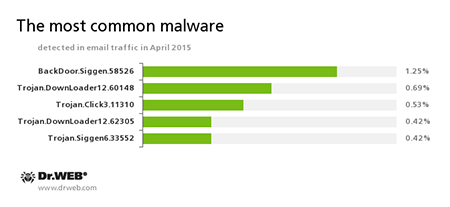

Estadísticas de programas nocivos en el tráfico del correo

BackDoor.Siggen.58526

Un troyano capaz de descargar e iniciar en un equipo infectado otros programas malintencionados sin que el usuario lo sepa y, así mismo, ejecutar los comandos de los malintencionados.

Trojan.DownLoader

Una familia de programas malintencionados destinados para descargar otras aplicaciones nocivas en el equipo atacado.

Trojan.Click

Una familia de programas malintencionados que sirven para falsificar el aumento de consultas de varios recursos en Internet por medio de redirigir las solicitudes de la víctima a los sitios web determinados usando la administración del comportamiento del navegador.

Trojan.Siggen6.33552

Un detect del programa malintencionado que sirve para instalar otro software peligroso.

Botnets

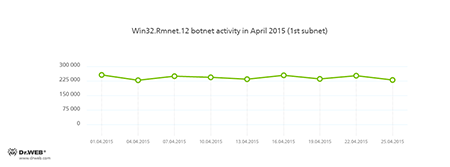

Los especialistas de la empresa Doctor Web siguen supervisando la actividad de la botnet creada por los malintencionados usando el virus de archivos Win32.Rmnet.12.

Rmnet — es una familia de virus de archivos que se difunden sin participación del usuario y son capaces de incrustar en las páginas web consultadas por el usuario un contenido de terceros (lo que teóricamente permite a los ciberdelincuentes obtener acceso a la información bancaria de la víctima), así como robar los archivos cookies y las contraseñas de los clientes FTP más populares y ejercer varios comandos de los malintencionados.

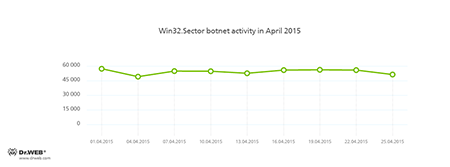

Sigue funcionando una botnet que consiste en equipos infectados por el virus de archivos Win32.Sector. Este programa malintencionado tiene las funciones siguientes:

- Descarga de la red P2Pe inicio en el equipo infectado de varios archivos ejecutables;

- Incrustación en los procesos iniciados en el equipo infectado;

- Posibilidad de detener el funcionamiento de algunos programas antivirus y bloquear acceso a los sitios web de los desarrolladores de los mismos;

- Infección de objetos de archivos infectados en discos locales y dispositivos extraíbles (donde durante la infección crea un archivo de autoinicio autorun.inf), así como de archivos que se guardan en las carpetas de red compartidas.

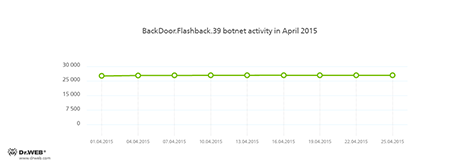

El número de equipos Apple infectados por el programa troyano BackDoor.Flashback.39 sigue siendo prácticamente el mismo y es de 25 000 apróx:

BackDoor.Flashback.39

Un programa troyano para Mac OS X que se difundió masivamente en abril de 2012. La infección se realizaba usando las vulnerabilidades de Java. El objetivo del troyano es el inicio de la carga útil en el equipo infectado, cualquier archivo ejecutable puede servir de la misma, en caso de ser indicado en la directiva recibida por el troyano de los malintencionados.

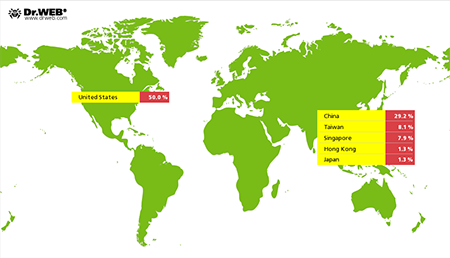

En abril se activaron los ataques de varios recursos de internet realizados por los malintencionados usando el troyano Linux.BackDoor.Gates.5. Comparado con el mes pasado, el número de las direcciones IP únicas atacadas se incrementó más que un 48% y fue de 3320. Es curioso que si antes los objetivos básicos de los malintencionados estaban en el territorio de China, ahora el líder de este indicador son los Estados Unidos. La distribución geográfica de los ataques puede consultarse en la figura siguiente:

Troyanos cifradores

Número de solicitudes de descifrar que llegaron al servicio de soporte técnico de Doctor Web

| Marzo 2015 | Abril 2015 | Dinámica |

|---|---|---|

| 2361 | 1359 | - 42.4 % |

Cifradores más populares en abril del año 2015:

- Trojan.Encoder.761;

- Trojan.Encoder.567;

- Trojan.Encoder.741;

- Trojan.Encoder.888;

- BAT.Encoder.

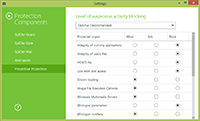

Dr.Web Security Space 10.0 para Windows

protege contra los troyanos cifradores

Esta funcionalidad no la hay en la licencia del Antivirus Dr.Web para Windows

| Protección preventiva | Protección de los datos contra la pérdida |

|---|---|

|  |

Amenzas para Linux

En abril los especialistas de la empresa Doctor Web analizaron un nuevo troyano capaz de infectar los sistemas operativos de la familia Linux — Linux.BackDoor.Sessox.1. Los malintencionados pueden administrar este backdoor usando un protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat), — el bot recibe los comandos de los creadores de virus en chat que funciona en el servidor perteneciente a los mismos. El troyano se difunde y escanea los servidores remotos en busca de vulnerabilidades para iniciar en un servidor no protegido un script de terceros que a su vez puede instalar una copia del troyano en el sistema comprometido.

El programa malintencionado es capaz de atacar el nodo web establecido por los delincuentes por medio de enviar al mismo las solicitudes GET que se repiten.

Descripción más detallada de Linux.BackDoor.Sessox.1.

Otros eventos de abril

A principios del mes, los especialistas de la empresa Doctor Web registraron un envío de correo objetivo a direcciones personales y privadas del personal de algunas entidades de defensa rusas usando el cual los malintencionados difundían un troyano peligroso.

El programa malintencionado llamado BackDoor.Hser.1 es capaz transmitir por comando al servidor remoto un listado de procesos activos en el PC infectado, descargar e iniciar otra aplicación malintencionada, así como abrir la consola de comandos y redirigir la entrada-salida al servidor perteneciente a ciberdelincuentes, gracias a lo cual los malintencionados obtienen la posibilidad de administración remota del equipo infectado. Para más información sobre este incidente, consulte los materiales de noticias correspondientes.

Así mismo, en abril fue analizado un nuevo programa malintencionado VBS.BackDoor.DuCk.1 capaz de ejecutar los comandos transmitidos por los malintencionados y transmitir al servidor remoto las copias de pantalla hechas en un equipo infectado. El backdoor tiene mecanismos para comprobar si en el equipo atacado hay un entorno virtual y las aplicaciones antivirus. El artículo dedicado a este troyano peligroso está publicado en el sitio web Doctor Web.

Sitios web peligrosos

Durante el mes de abril de 2015 a la base de los sitios web no recomendados y nocivos de Dr.Web se añadieron 129 199direcciones de Internet.

| Marzo 2015 | Abril 2015 | Dinámica |

|---|---|---|

| 74 108 | 129 199 | + 74.3% |

Software nocivo y no deseado para Android

En abril los malintencionado siguieron atacando activamente a los usuarios de dispositivos móviles en Android, por lo tanto el mes pasado hubo muchos eventos antivirus. Los eventos más destacados vinculados con el software nocivo y no deseado para el SO son:

- La detección del troyano peligroso Android.Toorch.1.origin capaz de obtener el acceso root para la instalación y la eliminación oculta de aplicaciones;

- Aparición en el catálogo Google play de más programas con módulo de publicidad agresivo;

- Mucha actividad de troyanos bancarios.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live

[% END %]