30 de noviembre de 2015

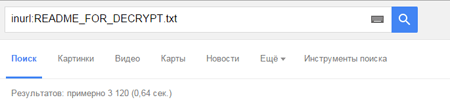

El mes de noviembre de 2015 se destaca por la aparición de la información sobre la difusión del cifrador para sistemas operativos de la familia Linux, llamado Linux.Encoder.1. Este encoder es otro troyano más para los usuarios del SO Linux: aún en agosto de 2014 la empresa Doctor Web informó sobre la aparición del troyano Trojan.Encoder.737, capaz de cifrar los archivos guardados en almacenes de red de la empresa Synology. Además. Antes de la difusión de Linux.Encoder.1, aparecieron por lo menos dos versiones de este programa nocivo. Así mismo, la actividad destructiva de Linux.Encoder.1 fue la más masiva: según los datos del sistema de búsqueda Google, este encoder infectó más de 3000 sitios web en todo el mundo.

Tendencias clave de noviembre

- Infección de más de 3000 sitios web por el troyano cifrador peligroso Linux.Encoder.1

- Difusión de programas nocivos que abren el acceso no sancionado al equipo infectado

- Aparición de los nuevos troyanos para Microsoft Windows y la plataforma móvil Google Android

Amenaza del mes

El objetivo básico de los creadores de virus que difundían el troyano encoder Linux.Encoder.1, eran los dueños de los sitios web que funcionan bajo CMS tan populares como WordPress, Magento y otros. Para realizar los ataques, se usaba una vulnerabilidad aún no detectada. Como averiguaron los expertos, este cifrador no necesita los derechos root para su funcionamiento— basta con disponer de privilegios de usuario de www-data, es decir, derechos de una aplicación que funciona en nombre del servidor web. Según los datos a fecha de 12 de noviembre, Linux.Encoder.1 supuestamente infectó más de 2000 sitio web — se puede sacar esta conclusión al realizar una búsqueda en Google por nombre del archivos con demandas de los malintencionados. Pero ya a fecha de 24 de noviembre, el número de recursos en Internet similares superó 3000.

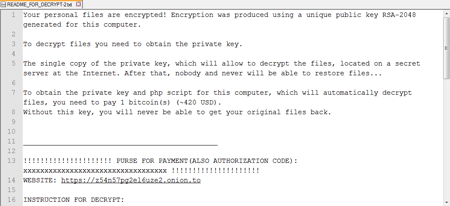

El troyano se inicia en el servidor donde está ubicado el sitio web atacado, usando el contenido de Shell script anteriormente implementado en el sistema de administración del contenido. Usando este script, los malintencionados ubican en el servidor en la misma carpeta otro archivo, un dropper del troyano encoder Linux.Encoder.1. Al activarse por comando de los malintencionados, el dropper detecta la arquitectura del sistema operativo funcionando en el servidor (versión Linux de 32 o 64 bits), extrae de su propio cuerpo una copia correspondiente del cifrador y la inicia, y luego se elimina. Al iniciarse en el servidor atacado, el troyano cifra los archivos en carpetas para las cuales tiene derecho de escritura. Luego guarda en la unidad del servidor un archivo llamado README_FOR_DECRYPT.txt que contiene instrucciones para descifrar archivos y las demandas de los malintencionados. Si por alguna razón resulta que el cifrador tiene más privilegios, el mismo dañará no solo una carpeta del servidor web.

Son posibles varias causas de infección de un sitio web por este programa nocivo: configuración incorrecta del servidor web por los administradores, instalación inoportuna de la actualización de seguridad de sistemas de administración del contenido, el uso de versiones obsoletas de CMS, así como de componentes comerciales o módulos WordPress, Magento hackeados etc.

Como los creadores de Linux.Encoder.1 hicieron varios errores importantes en el código de este cifrador, se puede descifrar los datos dañados por este encoder. Para saber más sobre las peculiaridades del funcionamiento de este programa nocivo, consulte el artículo informativo publicado en el sitio web de la empresa Doctor Web y una investigación más detallada de este troyano.

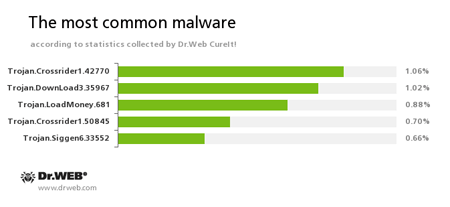

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

Trojan.Crossrider1.42770, Trojan.Crossrider1.50845

Representantes de la familia de troyanos destinados para visualizar varios tipos de publicidad sospechosa.Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e inician en el equipo de la víctima varios tipos del software no deseado.Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.

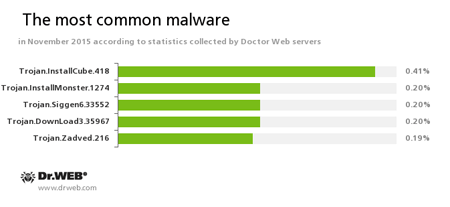

Según los datos de servidores de estadísticas Doctor Web

Trojan.InstallCube

СUna familia de troyanos descargadores que instalan en el equipo de usuario varias aplicaciones inútiles y no deseadas.Trojan.Installmonster

Una familia de programas nocivos creados usando el programa socio installmonster. Estas aplicaciones instalan en el equipo de la víctima varios tipos del software no deseado.Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de los sistemas de búsqueda, así como la visualización de los mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la sustitución de los mensajes de publicidad visualizados en varios sitios web.

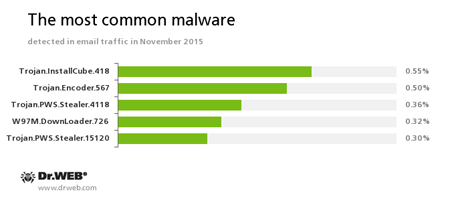

Estadísticas de programas nocivos en el tráfico de correo

Trojan.InstallCube

Una familia de programas descargadores que instalan en el equipo de usuario varios tipos de aplicaciones inútiles y no deseadas.Trojan.Encoder.567

Un representante de la familia de troyanos cifradores que cifran archivos en el equipo y demandan a la víctima un rescate por descifrar. Puede cifrar los archivos importantes, así mismo, de tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.PWS.Stealer

Una familia de troyanos destinados para robar en el equipo infectado las contraseñas y otro tipo de información confidencial.W97M.DownLoader.726

Un representante de los troyanos descargadores que usan para su trabajo las vulnerabilidades de las aplicaciones de oficina. Sirve para descargar al equipo atacado otros programas nocivos.

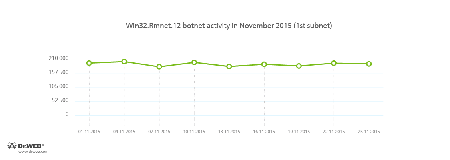

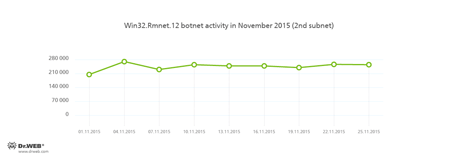

Botnets

Los expertos de la empresa Doctor Web siguen supervisando con atención la actividad de dos subredes de la botnet que consiste en los equipos infectados por el virus de archivos Win32.Rmnet.12. En los gráficos siguientes puede consultarse la actividad de estas botnets en noviembre de 2015:

Rmnet — es una familia de virus de archivos que se difunden sin participación de usuario y son capaces de incrustar el contenido ajeno en las páginas web visualizadas por el usuario (lo que teóricamente permite a los ciberdelincuentes obtener acceso a la información bancaria de la víctima), así como robar los archivos cookies y las contraseñas de los clientes FTP más populares y realizar varios comandos de los malintencionados.

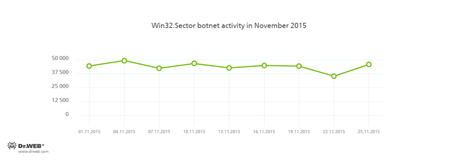

Igual que antes, sigue funcionando la botnet creada por los malintencionados usando el virus de archivos Win32.Sector. Un gráfico de la actividad media diaria de esta botnet puede consultarse en la figura siguiente:

Este programa nocivo tiene las siguientes funciones destructivas:

- Descarga de la red P2P e inicio en el equipo infectado de varios archivos ejecutables;

- Incrustación en los procesos iniciados en el equipo infectado;

- Posibilidad de detener el funcionamiento de algunos programas antivirus y bloquear acceso a los sitios web de sus desarrolladores;

- Infección de objetos de archivos en las unidades locales y extraíbles (donde durante la infección crea un archivo de autoinicio autorun.inf), así como de archivos que se almacenan en las carpetas de red públicas.

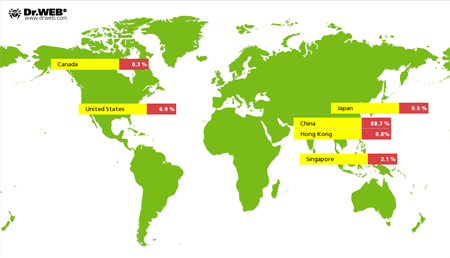

La tendencia de reducción de ataques DDoS usando el troyano Linux Linux.BackDoor.Gates.5, que empezó el mes pasado, continuó en noviembre también. El número de los recursos en Internet atacados por los ciberdelincuentes bajó un 27.9% y fue de 3641. El líder absoluto por número de ataques es China, los EE.UU. ocupan la segunda posición.

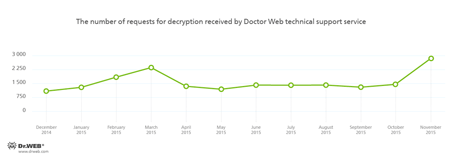

Troyanos cifradores

Cifradores más difundidos en noviembre de 2015:

Las solicitudes para descifrar archivos llegan al servicio de soporte técnico no solo de Rusia, sino también desde el extranjero. La empresa Doctor Web ayuda activamente a los usuarios de países europeos víctimas de los troyanos encoders. Además, en noviembre los dueños de los sitios web infectados por el cifrador Linux.Encoder.1 contactaban con el servicio de soporte técnico de Doctor Web. Cabe destacar que las utilidades conocidas hoy día destinadas para descifrar los archivos dañados por Linux.Encoder.1 no eliminan el shell script implementado por los malintencionados en el servidor infectado, que puede ser usado posteriormente para volver a infectar el sistema. Por eso los expertos del servicio de soporte técnico de la empresa Doctor Web ayudan a todos los dueños de sitios web que piden ayuda para descifrar archivos a limpiar el sistema de objetos nocivos ajenos y asegurarlo contra los ataques posibles usando este cript en el futuro.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia del Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Programas nocivos para Linux

El troyano cifrador muy famoso Linux.Encoder.1 resultó ser otro encoder que amenaza a los usuarios de este sistema operativo. Los expertos de seguridad informática detectaron por los menos dos otros representantes de esta familia de programas nocivos que aparecieron antes de Linux.Encoder.1, pero durante mucho tiempo permanecían desconocidos para los analistas de las empresas antivirus.

Así, por ejemplo, el troyano llamado Linux.Encoder.2, se distingue de sus análogos por usar otro generador de números pseudoaleatorios, para cifrar aplica la biblioteca OpenSSL (y no PolarSSL, como en Linux.Encoder.1) y cifra los datos en modo AES-OFB-128. Así mismo, el contexto vuelve a inicializarse cada 128 bytes, es decir, cada 8 bloques de AES. Así mismo, Linux.Encoder.2 tiene varias otras diferencias de la realización alternativa de este encoder. Para más información detallada sobre este programa nocivo, consulte nuestro artículo.

Además, en noviembre los analistas de virus de la empresa Doctor Web detectaron el troyano Linux.Sshcrack.1 destinado para obtener acceso no sancionado a varios dispositivos por medio de averiguar el nombre de usuario y la contraseña usando diccionario (bruteforce).

Otros programas nocivos

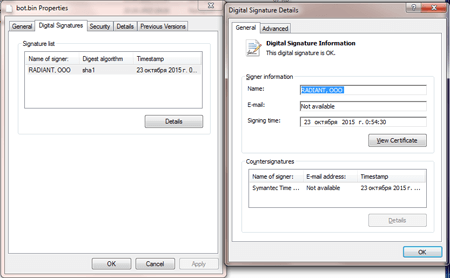

A mediados de noviembre los especialistas de Doctor Web investigaron un paquete entero de programas nocivos llamado BackDoor.RatPack. Los ciberdelincuentes lo difundían como un documento en formato RTF, al intentar abrir el cual, en el equipo de la víctima se descifraba y se guardaba un archivo nocivo. Cabe destacar que este archivo, un programa instalador, tiene la firma digital válida (igual que casi todos los archivos del conjunto BackDoor.RatPack).

Al iniciarse, el instalador intenta detectar la presencia de máquinas virtuales, programas monitores y depuradores en el equipo atacado, y luego comprueba la existencia en el sistema de programas banca-cliente de varis entidades de crédito rusas. La carga útil del instalador son varias variantes de la utilidad legal condicionalmente gratuita Remote Office Manager — los expertos de la empresa Doctor Web detectaron como mínimo tres variantes similares con varias configuraciones. Por medio de interceptar algunas funciones del sistema, el programa nocivo oculta los iconos de esta utilidad en el área de notificación y la barra de tareas Windows, para que el usuario no pueda detectarla de forma oportuna. Se puede suponer que al aplicar BackDoor.RatPack los malintencionados intentan obtener acceso a las cuentas bancarias y la información confidencial de las víctimas por medio de la administración remota del equipo infectado. Para más información sobre este incidente, consulte el artículo informativo publicado en el sitio web de la empresa Doctor Web.

Sitios web peligrosos

Durante el mes de noviembre de 2015, a la base de los sitios web no recomendados y nocivos fueron añadidas 670 545 direcciones de Internet.

| Octubre 2015 | Noviembre 2015 | Dinámica |

|---|---|---|

| + 264 970 | + 670 545 | + 153 % |

Software nocivo y no deseado para Android

El mes de noviembre resultó ser bastante tranquilo para los usuarios de dispositivos móviles. Pero aun así, en noviembre los ciberdelincuentes seguían intentando infectar los smartphones y las tabletas con el software nocivo y no deseado que se añadía de forma oportuna a la base de virus Dr.Web. En particular los analistas de virus de la empresa Doctor Web detectaron una aplicación en Android de publicidad que se instalaba en el sistema usando el troyano y visualizaba las notificaciones inoportunas por encima de las aplicaciones iniciadas por los usuarios. Así mismo, durante todo el mes a los dueños de smartphones y tabletas en Android les amenazaban los troyanos extorsionistas, los bankers, los troyanos SMS y otras aplicaciones nocivas. Además, en noviembre fue detectado otra variedad del troyano que infecta los dispositivos bajo la administración de iOS.

Loa eventos más destacados vinculados con la seguridad «móvil» en noviembre:

- Detección de una aplicación en Android no deseada que visualizaba la publicidad por encima de las ventanas de programas iniciadas por el usuario

- Detección de la nueva modificación del troyano peligroso para iOS

Para más información sobre los eventos de virus para dispositivos móviles en octubre, consulte nuestro informe.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live