Doctor Web: informe de la actividad de virus en enero de 2016

29 de enero de 2016

Durante el primer mes del año 2016 aparecieron muchos nuevos programas nocivos para el SO Linux, así mismo, otra versión del troyano encoder, así como un backdoor peligroso capaz de crear las copias de pantalla en el dispositivo infectado, registrar las pulsaciones de teclas y ejecutar los comandos de malintencionados. Además, en enero fue detectado un troyano en Android que se difundía en firmware de un fabricante conocido, y a finales del mes los analistas de la empresa Doctor Web detectaron muchas aplicaciones nocivas en el catálogo oficial de Google Play.

Tendencias clave de enero

- Aparición de los nuevos programas nocivos para Linux

- Aparición del nuevo troyano cifrador para Linux

- Difusión de un troyano peligroso en firmware Android

Amenaza del mes

A finales de enero, los expertos de la empresa Doctor Web investigaron un troyano backdoor multifuncional capaz de infectar dispositivos bajo la administración del SO Linux. Este programa nocivo consiste en dos componentes: un dropper y la carga útil que realiza las funciones espía clave en el sistema infectado. Al iniciarse, el dropper muestra en la pantalla del dispositivo atacado un cuadro de diálogo:

Si el programa ha podido iniciarse en el equipo objetivo, extrae de su propio cuerpo el componente nocivo básico— el backdoor — y lo guarda en una carpeta del disco duro. Este módulo es capaz de ejecutar más de 40 varios comandos. En particular, puede guardar las pulsaciones de teclas por el usuario (keylogging), descargar e iniciar varias aplicaciones, transmitir a los malintencionados los nombres de archivos en el directorio establecido. Así mismo, puede subir al servidor administrativo los archivos seleccionados, crear, eliminar, cambiar nombres de archivos y carpetas, crear copias de pantalla (screenshots), ejecutar los comandos bash,y mucho más. Para la información detallada sobre este troyano peligroso, véase el artículo publicado en el sitio web de la empresa Doctor Web.

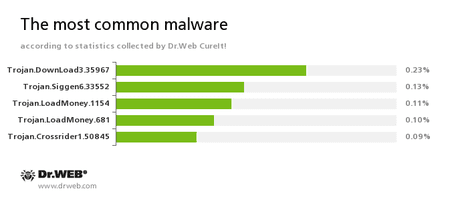

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.Trojan.Siggen6.33552

Un detect del programa nocivo que sirve para instalar otro software peligroso.Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos de software no deseado.Trojan.Crossrider1.50845

Un representante de la familia de troyanos que sirven para mostrar varios tipos de la publicidad sospechosa.

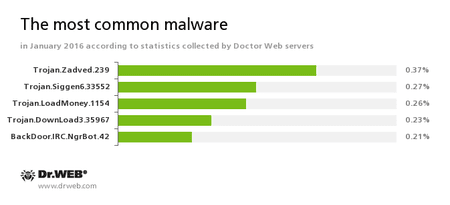

Según los datos de servidores de estadísticas Doctor Web

Trojan.Zadved

Complementos que sirven para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como mostrar los mensajes falsificados de redes sociales. Además, su funcionalidad troyana comprende la suplantación de mensajes publicitarios mostrados en varios sitios web.Trojan.Siggen6.33552

Un detect del programa nocivo que sirve para instalar otro software peligroso.Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos de software no deseado.Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.BackDoor.IRC.NgrBot.42

Un troyano bastante difundido conocido para los expertos de seguridad informática aún a partir del año 2011. Los programas nocivos de esta familia son capaces de ejecutar los comandos de los malintencionados en el equipo infectado, y, para administrarlo, los ciberdelincuentes usan el protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat).

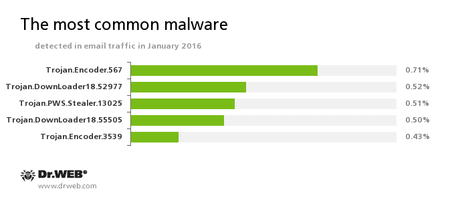

Estadísticas de programas nocivos en el tráfico de correo

Trojan.Encoder.567

Un representante de la familia de troyanos extorsionistas que cifra los archivos en el equipo y demanda a la víctima un rescate por descifrar. Puede cifrar los archivos importantes, así mismo, de tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.DownLoader

Una familia de troyanos destinados para descargar otras aplicaciones nocivas al equipo atacado.Trojan.PWS.Stealer

Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado.Trojan.Encoder.3539

Un representante de la familia de troyanos extorsionistas que cifran archivos en el equipo y demandan a la víctima un rescate por descifrar.

Botnets

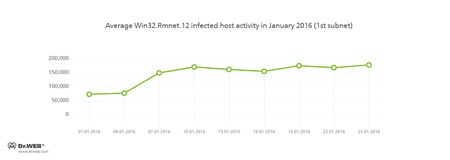

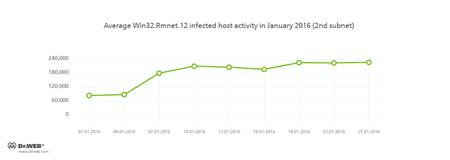

Los analistas de virus de la empresa Doctor Web siguen supervisando la actividad de botnets creadas por los malintencionados usando el virus de archivos Win32.Rmnet.12.

Rmnet — es una familia de virus de archivos que se difunden sin participación del usuario y son capaces de incrustar contenido ajeno en las páginas web consultadas por el usuario (lo que teóricamente permite a los ciberdelincuentes obtener acceso a la información bancaria de la víctima), así como robar los archivos cookies y las contraseñas de clientes FTP más populares y ejecutar varios comandos de los malintencionados.

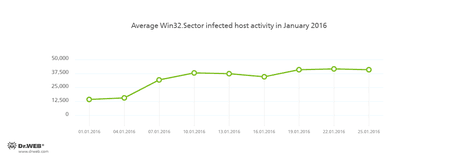

Así mismo, sigue siendo activa la botnet que consiste en equipos infectados por el virus de archivos Win32.Sector. Este programa nocivo tiene las funciones siguientes:

- descarga de la red P2P e inicio en el equipo infectado de varios archivos ejecutables;

- incrustación en procesos iniciados en el equipo infectado;

- posibilidad de detener el funcionamiento de algunos programas antivirus y bloquear acceso a los sitios web de desarrolladores de los mismos;

- infección de objetos de archivos en unidades locales y dispositivos extraíbles (donde durante la infección crea un archivo de autoinicio autorun.inf), así como de archivos que almacenen en carpetas de red compartidas.

El gráfico de actividad media diaria de esta botnet en enero de 2016 puede consultarse en la figura siguiente:

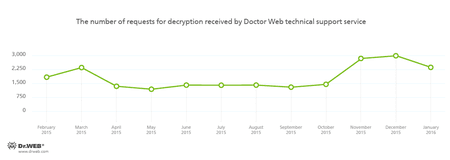

Troyanos cifradores

Cifradores más difundidos en enero de 2016:

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows

| Protección de datos contra la pérdida | |

|---|---|

|  |

Programas nocivos para Linux

El enero del año 2016 fue un mes de programas nocivos para Linux — fue detectado un número récord de troyanos para este sistema operativo a principios del año. Después de las vacaciones del Años Nuevo, los expertos de la empresa Doctor Web investigaron una nueva versión del troyano cifrador para el SO Linux llamado Linux.Encoder.3. En esta modificación del programa nocivo los malintencionados corrigieron todos los errores y defectos característicos de las realizaciones anteriores de cifradores Linux, pero, a pesar de varias peculiaridades de arquitectura, Linux.Encoder.3 permite descifrar los archivos dañados como resultado de acciones del troyano.

Linux.Encoder.3 para su funcionamiento no requiere privilegios del superusuario Linux — el troyano se inicia con derechos del servidor web, suficientes para cifrar todos los archivos en el directorio particular del sitio web. Linux.Encoder.3 se distingue, comparado con las versiones anteriores, por poder recordar la fecha de creación y edición del archivo inicial y suplantarla para los archivos que el mismo modifica por valores establecidos antes de cifrar. Así mismo, los creadores de virus cambiaron el algoritmo de cifrado: cada copia del programa nocivo usa su propia clave única creada a base de las características de archivos cifradores y valores generados de forma aleatoria. Para la información más detallada sobre este programa, consulte el artículo publicado en el sitio web de la empresa Doctor Web.

Posteriormente, los analistas de virus de la empresa Doctor Web detectaron el troyano Linux.Ekoms.1, la información general sobre el cual fue publicada en el material de noticias correspondiente. Este troyano con periodicidad de 30 segundos hace una copia de pantalla del equipo infectado (screenshot) y lo guarda en la carpeta temporal en formato JPEG. El contenido de la carpeta temporal se sube al servidor administrativo por cronómetro con intervalos temporales determinados. Además, Linux.Ekoms.1 puede subir al servidor de los malintencionados los archivos desde el dispositivo infectado, y, así mismo, puede descargar otros archivos del servidor administrativo y guardarlos en la unidad del equipo.

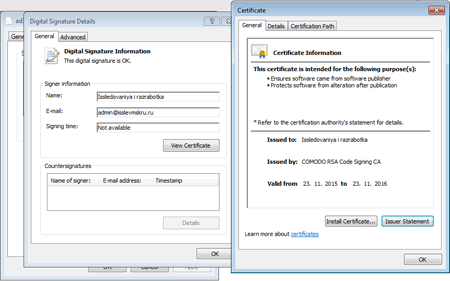

Cabe destacar que en enero los expertos de la empresa Doctor Web detectaron la versión de Linux.Ekoms.1 compatibles con Windows, llamada Trojan.Ekoms.1. Al iniciarse, este troyano busca algunos archivos ejecutables en la carpeta %appdata% para prevenir otra infección del sistema y, si no los detecta, guarda su propia copia n esta carpeta con nombre de uno de estos archivos. Además de copias de pantalla, Trojan.Ekoms.1 guarda los datos sobre las pulsaciones de teclas por el usuario en el archivo con extensión .kkt, así los listados de archivos en carpetas que se guardan en el archivo con extensión .ddt, y transmite estos archivos al servidor de los malintencionados. Cabe destacar que en Linux.Ekoms.1 había menciones de estos archivos, pero en la redacción Linux del troyano no había código responsable del procesamiento de los mismos. Igual que en la estructura del troyano para Linux, Trojan.Ekoms.1 tiene un mecanismo especial que permite grabar el sonido y guardar la grabación obtenida en formato WAV, pero en este caso tampoco se usa. El troyano tiene la firma digital válida de la empresa "Issledovaniya i razrabotka", y el certificado raíz fue emitido por la empresa Comodo.

En cuanto a los programas nocivos para el SO Linux, cabe destacar que a finales del enero algunas ediciones de red y blogs populares publicaron la información sobre la difusión de un supuestamente nuevo gusano Linux llamado «TheMoon». Esta aplicación nociva se detecta por el Antivirus Dr.Web para Linux bajo el nombre Linux.Themoon.2 aún a partir del 14 de diciembre de 2015. Para consultar la descripción técnica detallada de este programa nocivo, véase el material publicado por la empresa Doctor Web.

Sitios web peligrosos

Durante el mes de enero de 2016, a la base de los sitios web no recomendados y nocivos fueron añadidas 625 588 direcciones de Internet.

| Diciembre 2015 | Enero 2016 | Dinámica |

|---|---|---|

| + 210 987 | + 625 588 | + 196% |

Saber más sobre los sitios web no recomendados por Dr.Web

Software nocivo y no deseado para dispositivos móviles

En enero pasado, el interés de los malintencionados por la plataforma móvil Google Android seguía siendo alta. Así, a mediados del mes los analistas de virus de la empresa Doctor Web detectaron en el firmware del smartphone Philips s307 un troyano nocivo Android.Cooee.1, destinado para la descarga oculta e instalación de varias aplicaciones. Y a finales de enero, los expertos de Doctor Web detectaron en el catálogo Google Play más de 60 juegos que contenían el troyano Android.Xiny.19.origin, – este programa nocivo es capaz de iniciar de forma oculta los archivos apk recibidos de los creadores de virus, descargar y ofrecer a los usuarios la instalación de varios tipos de software, así como mostrar la publicidad importuna.

Eventos más destacados vinculados a la seguridad móvil en enero:

- Detección en el catálogo de Google Play de muchos juegos con un troyano incrustado;

- Detección de un troyano en el firmware Android del smartphone Philips s307.

Para más información sobre los eventos de virus para dispositivos móviles en enero, consulte nuestro informe.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live

[% END %]