Doctor Web: informe de la actividad de virus en febrero de 2016

29 de febrero de 2016

En febrero del año 2016 tuvieron lugar varios eventos vinculados a la seguridad informática. Así, por ejemplo, a principios del mes los expertos de Doctor Web detectaron un troyano Android peligroso capaz de incrustarse en los procesos del sistema, y en la segunda quincena de febrero se detectaron varios programas peligroso a la vez para el SO Windows.

Tendencias clave de febrero

- Aparición de un troyano en Android capaz de incrustarse en los procesos del sistema

- Difusión del troyano que engaña a los clientes de bancos rusos

- Aparición del programa nocivo para Windows que no funciona en los países de la CEI

Amenaza del mes

La novedad nociva técnicamente más interesante entre las demás detectadas en febrero es un conjunto de tres troyanos en Android que funcionan simultáneamente llamados Android.Loki.1.origin, Android.Loki.2.origin y Android.Loki.3. Estos programas usan para su funcionamiento la biblioteca liblokih.so (detectada por el Antivirus Dr.Web como Android.Loki.6) — el componente Android.Loki.3 la incrusta en proseos del sistema, gracias a lo cual el módulo básico Android.Loki.1.origin puede funcionar en el dispositivo infectado con privilegios del usuario system.

Cabe destacar que anteriormente los troyanos en Android no podían realizar los injects en los procesos de aplicaciones de sistema, por lo tanto, este hallazgo de los analistas de virus de la empresa Doctor Web es de mucho interés. Android.Loki.1.origin tiene una amplia gama de posibilidades funcionales, entre ellas:

- Instalación y desinstalación de aplicaciones;

- Activación y desactivación de aplicaciones así como sus componentes;

- Detenimiento de procesos;

- Visualización de notificaciones;

- Registro de aplicaciones como Accessibility Service (un servicio que supervisa las pulsaciones en la pantalla del dispositivo);

- Actualización de sus componentes, así como la descarga de complementos por comando desde el servidor administrativo.

El troyano Android.Loki.2.origin que forma parte del conjunto de programas nocivos sirve para instalar en el dispositivo infectado varias aplicaciones por comando desde el servidor administrativo, así como para visualizar la publicidad. Pero también tiene un conjunto bastante amplio de funciones espía que permiten a los malintencionados recabar grandes volúmenes de información sobre el dispositivo infectado. Para más información sobre estos troyanos para Android, véase el artículo informativo correspondiente.

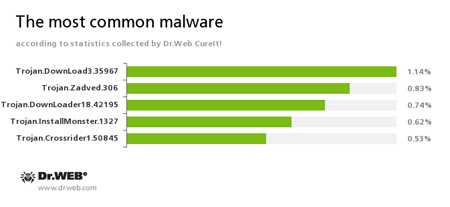

Según los datos de la utilidad de desinfección Dr.Web CureIt!

Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.Trojan.Zadved

Complementos que sirven para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana incluye la sustitución de los mensajes visualizados en varios sitios web.Trojan.DownLoader

Una familia de troyanos destinados para descargar en el equipo atacado otras aplicaciones nocivas.Trojan.Installmonster

Una familia de programas nocivos creados usando el programa de socio installmonster. Estas aplicaciones instalan varios tipos del software no deseado en el equipo de la víctima.Trojan.Crossrider1.50845

Un representante de la familia de troyanos destinados para visualizar varios tipos de publicidad dudosa.

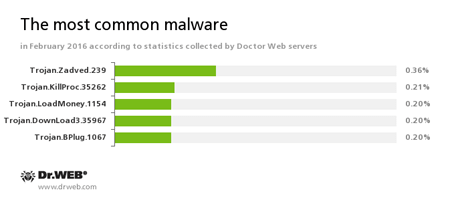

Según los datos de servidores de estadísticas Doctor Web

Trojan.Zadved

Complementos que sirven para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como para visualizar los mensajes emergentes falsificados de redes sociales. Además, su funcionalidad troyana incluye la sustitución de los mensajes visualizados en varios sitios web.Trojan.KillProc.35262

Un representante de la familia de programas nocivos capaces de detener los procesos iniciados de otras aplicaciones, así como realizar otras tareas de los malintencionados.Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software nocivo.Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.Trojan.BPlug

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.

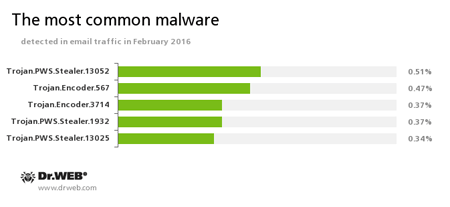

Estadísticas de programas nocivos en el tráfico de correo

Trojan.PWS.Stealer

Una familia de troyanos destinados para robar en el equipo infectado las contraseñas y otra información confidencial.Trojan.Encoder.567

Un representante de la familia de toyanos extorsionistas que cifran archivos en el equipo y demandan a la víctima un rescate por descifrar. Puede cifrar los archivos importantes, así mismo, de los tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.Trojan.Encoder.3714

Un representante de la familia de troyanos extorsionistas que cifran archivos en el equipo y demandan a la víctima un rescate por descifrar.

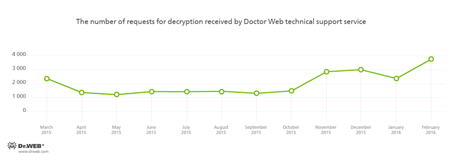

Troyanos cifradores

Cifradores más difundidos en febrero de 2016:

Cabe destacar que casi la mitad de las solicitudes al servicio de soporte técnico de la empresa Doctor Web llega de los usuarios cuyos archivos habían sido cifrados por los troyanos encoder llegan desde otros países.

Dr.Web Security Space 11.0 para Windows

protege contra troyanos cifradores

No hay esta funcionalidad en la licencia del Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Otros programas nocivos

Muchos medios de comunicación informaban sobre los troyanos de familia Trojan.Dyre regularmente: estos programas nocivos molestan a los usuarios aún a partir de mediados del año 2014. Varias modificaciones de Trojan.Dyre se difundían por los malintencionados usando programas de socios siguiendo el esquema CaaS — crime-as-a-service («crimen como servicio»). Los participante del programa recibían un programa de diseño específico usando el cual generaban las nuevas muestras del troyano. Así mismo, los malintencionados les ofrecían a sus socios un panel administrativo especial usando el cual los mismos podían administrar los bots. Sobre cómo los expertos de Doctor Web luchan contra los creadores y los que difunden Trojan.Dyre, consulte el artículo publicado en el sitio web de la empresa.

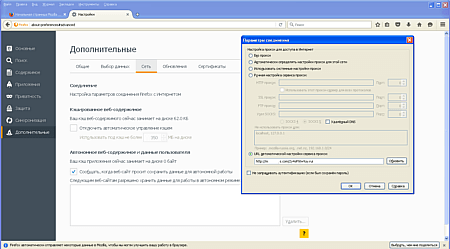

A mediados de febrero fue detectado un troyano Trojan.Proxy2.102 que amenazaba a los clientes de varios bancos rusos importantes, — permite a los malintencionados robar dinero desde las cuentas bancarias. Para realizarlo, el troyano instala el certificado digital raíz en el sistema y cambia la configuración de la conexión a Internet indicando en la misma la dirección del servidor proxy perteneciente a los malintencionados.

Usando este servidor proxy, en las páginas web de sistemas «banca-cliente» al abrir en un equipo infectado se incrusta el contenido ajeno que permite a los malintencionados robar dinero desde las cuentas bancarias de la víctima. Para más información sobre el troyano Trojan.Proxy2.102, consulte el material de informativo correspondiente.

A finales del mes, la empresa Doctor Web informó sobre la aparición del troyano descargador BackDoor.Andromeda.1407, cuya peculiaridad es que el mismo no funciona en los equipos que tienen instalada la disposición de teclado rusa, ucraniana o bielorrusa. Actualmente este backdoor fue detectado difundiendo varias aplicaciones nocivas.

Sitios web peligrosos

Durante el mes de febrero del año 2016, a la base de los sitios web no recomendados y nocivos se añadieron 453 623 direcciones de Internet.

| Enero 2016 | Febrero 2016 | Dinámica |

|---|---|---|

| + 625 588 | + 453 623 | - 27.5% |

Software nocivo y no deseado para dispositivos móviles

El mes de febrero pasado fue destacado por varios incidentes a la vez con participación de troyanos en Android. Así, por ejemplo, a principios del mes los analistas de virus de la empresa Doctor Web investigaron un grupo entero de aplicaciones nocivas multifuncionales de la familia Android.Loki, destinadas, entre otras cosas, para descargar e instalar varios tipos de software, mostrar publicidad, así como para recabar la información confidencial. Además, en febrero los malintencionados otra vez difundían los troyanos bancarios entre los usuarios de smartphones y tabletas en Android.

Eventos más destacados vinculados a la seguridad móvil en febrero:

- Aparición de troyanos multifuncionales que se incrustan en los procesos del sistema y tiene amplias posibilidades funcionales;

- Otros casos de difusión de troyanos bancarios.

Saber más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]