Doctor Web: informe de actividad de virus en agosto de 2016

31 de agosto de 2016

Durante el último mes de verano los analistas de la empresa Doctor Web investigaron muchos programas nocivos. Aún a principios de agosto fue detectado un troyano que infecta los terminales POS. Un poco más tarde se terminó la investigación de dos troyanos Linux creados en el lenguaje Go, uno de los cuales es capaz de organizar botnets. Fue detectado otro programa nocivo que usa una utilidad popular de administración remota de TeamViewer, así como un troyano que instala un navegador falsificado en los equipos de las víctimas.

Tendencias clave de agosto

- Aparición de un troyano para terminales POS

- Difusión de los nuevos troyanos para Windows

- Aparición de los troyanos para Linux creados en el lenguaje Go

Amenaza del mes

Los programas nocivos que usan la utilidad TeamViewer se detectan frecuentemente por los analistas de virus: sobre uno de ellos ya hemos informado en mayo de este año. El troyano BackDoor.TeamViewerENT.1 fue investigado en agosto, también conocido como Spy-Agent. A diferencia de sus antecedentes, BackDoor.TeamViewerENT.1 usa las posibilidades de TeamViewer para espiar al usuario.

El backdoor puede descargar de manera autónoma desde su servidor de control los componentes de TeamViewer que faltan y ejecutar los siguientes comandos:

- Reiniciar PC;

- Apagar PC;

- desinstalar TeamViewer;

- reiniciar TeamViewer;

- empezar a escuchar el sonido del micrófono;

- finalizar la escucha del sonido del micrófono;

- detectar si hay una cámara web;

- empezar a ver vídeo a través de la cámara web;

- finalizar el uso de la cámara web para ver vídeo;

- descargar un archivo, guardarlo en una carpeta temporal e iniciarlo;

- actualizar el archivo de configuración o el archivo del backdoor;

- conectarse al nodo remoto indicado, luego iniciar cmd.exe redirigiendo la entrada y salida al host remoto.

Los analistas de virus de la empresa Doctor Web confirmaron que usando BackDoor.TeamViewerENT.1 los malintencionados atacan a la población de países y regiones determinadas en determinados periodos. Para más información sobre los objetivos de estos ataques y los principios de funcionamiento del troyano, véase el artículo informativo publicado en nuestro sitio web.

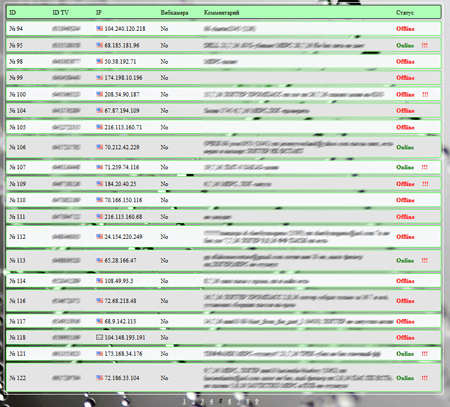

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

- Trojan.BtcMine.793

ПUn representante de la familia de programas nocivos que, sin que el usuario lo sepa, usa los recursos de computación del equipo infectado para obtener (mining) varias criptodivisas, por ejemplo, Bitcoin. - Trojan.DownLoader

Una familia de troyanos destinada para descargar otras aplicaciones nocivas al equipo atacado. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado. - Trojan.InstallCore.1903

Un representante de la familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.BPlug

Son complementos (plugins) para navegadores populares que visualizan publicidad importuna al consultar páginas web.

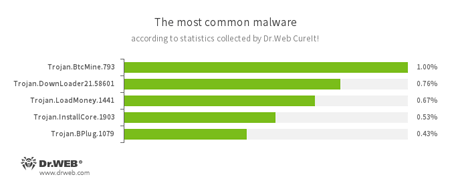

Según los datos de servidores de estadísticas Doctor Web

- JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - Trojan.DownLoader

Una familia de troyanos destinados para descargar otras aplicaciones nocivas al equipo atacado. - Trojan.BPlug

Son complementos (plugins) para navegadores populares que visualizan publicidad importuna al consultar páginas web. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan varios tipos del software no deseado en el equipo de la víctima. - JS.Redirector

Una familia de scripts nocivos creados en el lenguaje JavaScript. Automáticamente redirigen a los usuarios de navegadores a otras páginas web.

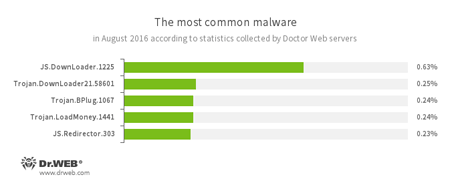

Estadísticas de programas nocivos en el tráfico de correo

- JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - W97M.DownLoader

Una familia de troyanos descargadores que usan en su funcionamiento las vulnerabilidades de las aplicaciones de oficina. Sirven para descargar otros programas nocivos en el equipo atacado.

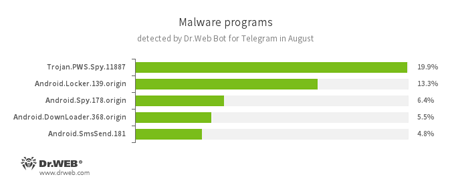

Según los datos del bot Dr.Web para Telegram

En marzo del 2016 empezó a funcionar el bot Dr.Web para Telegram. Este bot puede escanear “al vuelo” un enlace o un archivo e informar sobre la amenaza de manera oportuna. Por ejemplo, advertir que un archivo recibido por correo es un virus, o prevenir la consulta de un sitio web nocivo. Durante los últimos meses, varias decenas de miles de personas usaron esta posibilidad. Las estadísticas recabadas por la empresa Doctor Web confirman que los usuarios de detectan con el bot Dr.Web los programas nocivos no solo para Microsoft Windows, sino también para la plataforma móvil Android. Además, en agosto de 2016, el 5,9% de usuarios confirmaron el funcionamiento del bot con un archivo de prueba EICAR. El top-5 de programas nocivos detectados en agosto por el bot Dr.Web para Telegram puede consultarse en el diagrama más abajo.

- Trojan.PWS.Spy

Una familia de programas nocivos que roban los datos personales, por ejemplo, contraseñas, a los usuarios de Windows. - Android.Locker

Una familia de troyanos para Android destinados para extorsionar dinero a los usuarios. Varias modificaciones de estos programas nocivos bloquean el dispositivo y visualizan un mensaje diciendo que el usuario supuestamente haya violado la ley. Para desbloquear, la víctima debe pagar. - Android.Spy

Una familia de troyanos multifuncionales que afectan los dispositivos móviles bajo la administración del SO Android. Pueden leer y guardar contactos, recibir y enviar los mensajes SMS, detectar las coordenadas GPS, leer y guardar los marcadores del navegador, recibir la información sobre IMEI del dispositivo móvil y el número del teléfono móvil. - Android.DownLoader

Programas troyanos destinados para descargar e instalar otras aplicaciones nocivas en dispositivos móviles bajo la administración del SO Android. - Android.SmsSend

Una familia de programas nocivos que funcionan en dispositivos móviles bajo la administración del SO Android. Los troyanos de esta familia están destinados para enviar los mensajes SMS caros.

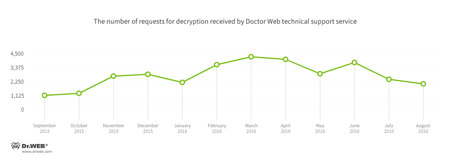

Troyanos cifradores

En agosto con mayor frecuencia los usuarios víctimas de las siguientes modificaciones de troyanos cifradores contactaban el servicio de soporte técnico de la empresa Doctor Web:

- Trojan.Encoder.761 — 17,69% de solicitudes;

- Trojan.Encoder.858 — 15,40% de solicitudes;

- Trojan.Encoder.4860 — 12,56% de solicitudes;

- Trojan.Encoder.567 — 9,49% de solicitudes;

- Trojan.Encoder.3953 — 6,08% de solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra troyanos cifradores

No hay esta funcionalidad en la licencia el Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Sitios web peligrosos

Durante el mes de agosto del año 2016 a la base de sitios web nocivos y no recomendados fueron añadidas 245 394 direcciones en Internet.

| Julio 2016 | Agosto 2016 | Dinámica |

|---|---|---|

| + 139 803 | + 245 394 | +75,5% |

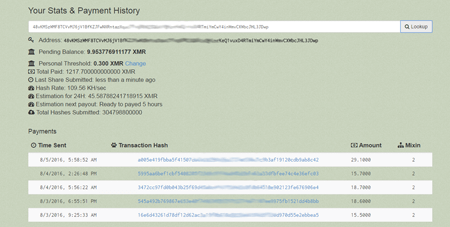

Programas nocivos para Linux

A principios de agosto los analistas de virus de la empresa Doctor Web detectaron un troyano para el SO Linux creado en el lenguaje Go. Este programa nocivo fue llamado Linux.Lady.1. El troyano sirve para descargar e iniciar en el equipo infectado un programa para obtener (mining) criptodivisas. Una vez iniciado, Linux.Lady.1 transfiere al servidor administrativo la información sobre la versión Linux instalada en el equipo y el nombre de la familia SO a la cual pertenece la misma, los datos sobre el número de procesadores, el nombre y el número de procesos iniciados y otra información. En respuesta, el troyano recibe un archivo de configuración, usando el cual, se descarga e inicia el programa miner destinado para obtener criptodivisas. El dinero obtenido de esta forma, el troyano lo transfiere al monedero electrónico perteneciente a los malintencionados.

Para más información sobre el troyano Linux.Lady.1, véase el artículo publicado en el sitio web de Doctor Web.

Otro troyano para Linux peligroso, Linux.Rex.1, sobre la difusión del cual la empresa Doctor Web informó a mediados de agosto, tiene posibilidades funcionales más amplias. También fue creado en el lenguaje Go. Este programa nocivo puede organizar botnets peer-to-peer, y su objetivo principal es atacar los sitios web que funcionan bajo la administración de varios CMS populares. Además, el troyano puede enviar mensajes con amenazas, organizar los ataques DDoS, puede robar un listado de usuarios almacenado en los nodos atacados, las claves SSH privadas, nombres de usuario y contraseñas. Así mismo, Linux.Rex.1, por comando de los malintencionados, puede iniciar varias aplicaciones en el equipo atacado.

Otros eventos

A principios del mes fue detectado el troyano Trojan.Kasidet.1 que infecta los terminales POS. Además de funcionar como troyano para terminales POS, puede robar las contraseñas de programas de correo Outlook, Foxmail o Thunderbird e incrustarse en procesos de los navegadores Mozilla Firefox, Google Chrome, Microsoft Internet Explorer y Maxthon para interceptar las solicitudes GET y POST. Así mismo, este programa nocivo, por comando del servidor de control, puede descargar e iniciar en el PC infectado otra aplicación o una biblioteca nociva, encontrar en las unidades y transferir a los malintencionados un archivo determinado o comunicarles el listado de procesos que están funcionando en el equipo.

Para más información, consulte nuestro artículo informativo sobre Trojan.Kasidet.1.

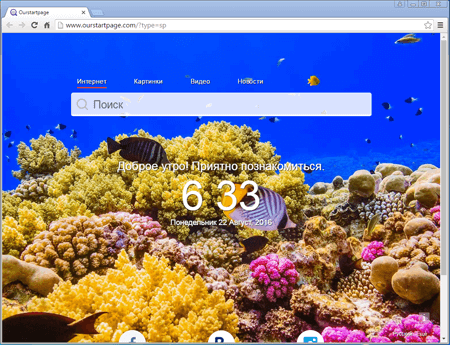

A finales de agosto empezó a difundirse el troyano Trojan.Mutabaha.1 que instala el navegador falsificado Chrome en los equipos de las víctimas.

Este navegador tiene su propio nombre— Outfire, pero los creadores de Trojan.Mutabaha.1 difunden 56 navegadores similares con varios nombres. Outfire suplanta por sí mismo el navegador Google Chrome ya instalado en el sistema— modifica los accesos directos (o los elimina para crear los nuevos), y copia al nuevo navegador el perfil existente del usuario de Chrome. La página de inicio de este navegador no puede ser modificada en la configuración. Además, contiene un complemento que no puede ser desactivado y suplanta la publicidad en las páginas web consultadas por el usuario. Hemos dedicado un artículo informativo a este programa nocivo en nuestro sitio web.

Software nocivo y no deseado para dispositivos móviles

En agosto los analistas de virus de la empresa Doctor Web detectaron un troyano para el SO Android que visualizaba publicidad importuna por encima de las aplicaciones iniciadas y la interfaz del sistema operativo, y, así mismo, pudo comprar y descargar programas de manera autónoma del catálogo Google Play. Además, el mes pasado en la tienda en línea Apple iTunes también fueron detectado el software falsificado Dr.Web para iOS.

Los eventos más destacados vinculados a la seguridad móvil en agosto:

- Detección de un troyano en Android que visualizaba publicidad importuno y pudo comprar y descargar automáticamente el software del catálogo Google Play;

- detección de las aplicaciones falsificadas Dr.Web para iOS en la tienda Apple iTunes.

Para más información sobre los eventos de virus para dispositivos móviles en agosto, consulte nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]