Doctor Web: informe de actividad de virus en septiembre de 2016

30 de septiembre de 2016

En septiembre el año 2016 los expertos de la empresa Doctor Web detectaron y analizaron algunos programas nocivos más para sistemas operativos de la familia Linux. A principios del mes fue estudiado un troyano creado en el lenguaje Rust, y luego los analistas de virus detectaron otro troyano más para Linux destinado para realizar los ataques DDoS. Además, a finales de septiembre fue estudiada una familia entera de troyanos DDoS capaces de funcionar en varias versiones de Linux. Así mismo, los analistas de virus Doctor Web detectaron un nuevo programa nocivo para la plataforma móvil Android. Este troyano es capaz de incrustarse en procesos del sistema.

Tendencias clave de septiembre

- Aparición de un troyano para Linuz creado en Rust

- Difusión de los nuevos troyanos para Linux para realizar ataques DDoS

- Aparición de un troyano para Android capaz de incrustarse en procesos del sistema

Amenaza del mes

Los troyanos destinados para realizar ataques de rechazo de servicio, es decir, los ataques DDoS (de inglés Distributed Denial of Service) son bastante frecuentes. Algunos de ellos pueden infectar los equipos que funcionan bajo la administración de no solo Microsoft Windows, sino también Linux. Uno de estos programas nocivos es Linux.Mirai.

La primera versión del troyano Linux.Mirai los analistas de virus Doctor Web la investigaron aún en mayo del año 2016. Este programa nocivo fue añadido a las bases de virus Dr.Web bajo el nombre de Linux.DDoS.87. El troyano funciona en dispositivos con arquitectura х86, ARM, MIPS, SPARC, SH-4 y M68K y es similar a programas nocivos de la familia Linux.BackDoor.Fgt, sobre un representante de la cual ya informamos en el año 2014. Linux.DDoS.87 busca en el dispositivo infectado y finaliza otros programas nocivos. Por coamdno de los malintencionados, puede realizar los tipos siguientes de ataques:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (distintas variedades);

- HTTP flood.

A principios del agosto del año 2016 fue registrada la difusión de la siguiente modificación de este programa nocivo llamado Linux.DDoS.89. Este troyano tiene muchas características similares a las de su antecesor, pero también hay ciertas diferencias de Linux.DDoS.87. Por ejemplo, en la versión actualizada fueron cambiados los pasos a realizar al iniciar el troyano, el mecanismo de protección de autodesinstalación, así mismo, HTTP flood desapareció del listado de tipos de ataques soportados. Además, en Linux.DDoS.89 apareció un nuevo componente — el escáner telnet destinado para buscar en la red los dispositivos vulnerables y la conexión no sancionada a los mismos por protocolo telnet.

Además, hace poco fue detectado otro representante más de esta familia de troyanos, llamado Linux.Mirai. El troyano aprendió a desconectar el watchdog que previene la suspensión del sistema operativo (para evitar el reinicio del dispositivo) y otra vez apareció HTTP flood en el listado de tipos de ataques realizados. La información más detallada sobre esta familia de programas nocivos puede consultarse en el artículo informativo publicado en el sitio web de la empresa Doctor Web.

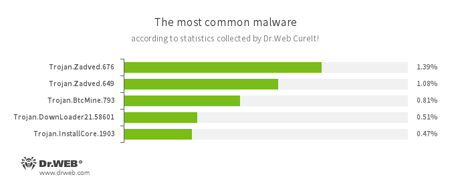

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

- Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como la visualización de mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la suplantación de mensajes de publicidad visualizados en varios sitios web. - Trojan.BtcMine.793

Un representante de la familia de programas nocivos que sin que el usuario lo note usa los recursos de computación del equipo infectado para obtener (mining) varios criptodivisas, por ejemplo, Bitcoin. - Trojan.DownLoader

Una familia de troyanos destinados para descargar en el equipo atacado otras aplicaciones nocivas. - Trojan.InstallCore.1903

Un representante de la familia de instaladores de aplicaciones no deseados y nocivos.

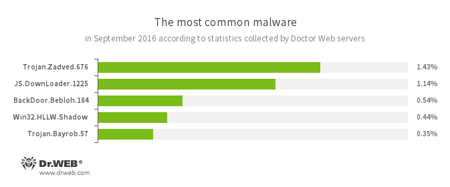

Según los datos de servidores de estadísticas Doctor Web

- Trojan.Zadved

Complementos destinados para suplantar en la ventana del navegador los resultados de sistemas de búsqueda, así como la visualización de mensajes emergentes falsificados de las redes sociales. Además, su funcionalidad troyana incluye la suplantación de mensajes de publicidad visualizados en varios sitios web. - JS.Downloader

Una familia de scripts nocivos creados en el lenguaje JavaScript. Descargan e instalan en el equipo otros programas nocivos. - BackDoor.Bebloh.184

Un representante de troyanos backdoors capaces de incrustarse en los procesos de otras aplicaciones y ejercer los comandos de los malintencionados. - Win32.HLLW.Shadow

Un gusano que usa para su difusión los dispositivos extraíbles y las unidades de red. Además, puede difundirse por la red usando el protocolo estándar SMB. Es capaz de descargar desde el servidor de control e iniciar los archivos ejecutables. - Trojan.Bayrob.57

Un troyano capaz de robar la información confidencial y realizar en el equipo infectado otras acciones no deseadas para el usuario.

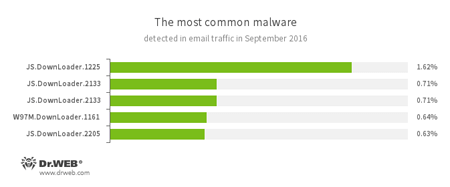

Estadísticas de programas nocivos en el tráfico de correo

- JS.Downloader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - W97M.DownLoader

Una familia de troyanos descargadores que usan las vulnerabilidades de aplicaciones de oficina para su funcionamiento. Destinados para descargar otros programas nocivos en el equipo atacado.

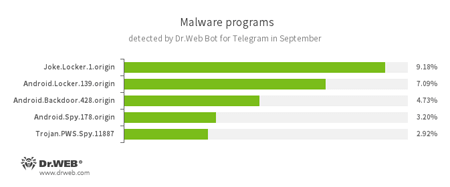

Según los datos del bot Dr.Web para Telegram

- Joke.Locker.1.origin

Un programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo la «pantalla azul de la muerte» del SO Windows (BSOD, Blue Screen of Death). - Android.Locker.139.origin

Un representante de la familia de troyanos para Android destinados para extorsionar dinero. Varias modificaciones de estos programas nocivos pueden visualizar un mensaje importuno sobre una supuesta violación de la ley con el posterior bloqueo del dispositivo móvil, para desbloquear el cual a los usuarios se les ofrece pagar un importe determinado. - Android.Backdoor.428.origin

Un representante de la familia de troyanos para Android destinados para ejecutar los comandos de los malintencionados. En función de la funcionalidad de modificaciones en concreto de aplicaciones nocivas, ellos pueden enviar los mensajes SMS, abrir las URL en el navegador, recabar la información sobre el dispositivo, incluidos los datos de libreta telefónica, descargar otros programas, etc. - Android.Spy

Una familia de troyanos multifuncionales que infectan los dispositivos móviles bajo la administración del SO Android. Pueden leer y guardar contactos, recibir y enviar los mensajes SMS, detectar las coordenadas GPS, leer y guardar las pestañas del navegador, recibir la información sobre IMEI del dispositivo móvil y el número del teléfono móvil. - Trojan.PWS.Spy.11887

Un representante de la familia de troyanos para el SO Windows capaces de robar la información confidencial, así mismo, las contraseñas del usuario.

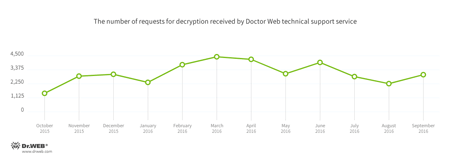

Troyanos cifradores

En septiembre, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.717 — 25,64% solicitudes;

- Trojan.Encoder.602 — 21,53% solicitudes;

- Trojan.Encoder.143 — 5,11% solicitudes;

- Trojan.Encoder.126 — 4,51% solicitudes;

- Trojan.Encoder.119 — 4,26% solicitudes.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows.

| Protección de datos contra la pérdida | |

|---|---|

|  |

Sitios web peligrosos

Durante el mes de septiembre del año 2016 a la base de los sitios web no recomendados y nocivos se añadieron 298 985 direcciones de Internet.

| Agosto 2016 | Septiembre 2016 | Dinámica |

|---|---|---|

| + 245 394 | + 298 985 | +21,8% |

Programas nocivos para Linux

En la primera mitad de septiembre, los analistas de virus de Doctor Web analizaron un programa nocivo para el SO de la familia Linux, llamado Linux.BackDoor.Irc.16. Este troyano se destaca por haber sido creado en el lenguaje Rust, — los analistas nunca habían localizado otros troyanos creados usando esta tecnología. Linux.BackDoor.Irc.16 ejecuta los comandos de los malintencionados. Para recibirlos, el troyano usa el protocolo de intercambio de mensajes de texto IRC (Internet Relay Chat). Para más información sobre este troyano, consulte el artículo informativo preparado por la empresa Doctor Web.

Posteriormente, fue detectada la difusión de otro troyano más para Linux: Linux.DDoS.93. Este programa, según su nombre, sirve para realizar los ataques DDoS y puede ejecutar los comandos siguientes de los malintencionados:

- Actualizar el programa nocivo;

- Descargar e iniciar el archivo indicado en el comando;

- autoeliminarse;

- iniciar un ataque usando el método UDP flood al puerto indicado;

- iniciar un ataque usando el método UDP flood al puerto aleatorio;

- iniciar un ataque usando el método Spoofed UDP flood;

- iniciar un ataque usando el método TCP flood;

- iniciar un ataque usando el método TCP flood (en los paquetes se guardan los datos aleatorios de 4096 bytes de longitud);

- iniciar un ataque usando el método HTTP flood usando las solicitudes GET;

- iniciar un ataque usando el método HTTP flood usando las solicitudes POST;

- iniciar un ataque usando el método HTTP flood usando las solicitudes HEAD;

- enivar las solicitudes HTTP con opciones indicadas a 255 direcciones IP aleatorias;

- finalizar la ejecución;

- enviar el comando “ping”.

Para más información sobre Linux.DDoS.93, consulte el material informativo que publicamos.

Software nocivo y no deseado para dispositivos móviles

En septiembre, los analistas de virus de la empresa Doctor Web detectaron las nuevas versiones de los troyanos difundidos Android.Xiny destinados para la descarga oculta y la instalación de varios tipos de software sin consentimiento del usuario, Los troyanos detectados aprendieron a incrustarse en los procesos de aplicaciones del sistema y pueden iniciar los módulos de software adicionales.

Los eventos más destacados vinculados con la seguridad móvil en septiembre:

- detección de los nuevos representantes de troyanos de la familia Android.Xiny que pueden incrustarse en las aplicaciones del sistema e iniciar los complementos nocivos.

Para más información sobre los eventos de virus para dispositivos móviles en septiembre, consulte nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]