Doctor Web: informe de la actividad de virus en marzo de 2017

3 de abril de 2017

Con la llegada de la primavera, se activaron los ciberdelincuentes que se dedican a estafas en Internet y difusión del software nocivo. Además, en marzo fue detectado un nuevo troyano en Linux dedicado para organizar ataques DDoS. En el catálogo de aplicaciones móviles Google Play los analistas de virus de la empresa Doctor Web detectaron un programa con un módulo incrustado que visualizaba publicidad importuna en la pantalla de dispositivos en Android — en general, esta aplicación fue descargada por más de 50 000 000 personas. Así mismo, durante el primer mes de primavera las bases de los sitios web no recomendados se completaron con muchas direcciones de recursos en Internet potencialmente peligrosos.

Tendencias clave de marzo

- Aparición del nuevo troyano para Linux

- Detección de muchos sitios web de estafa

- Difusión de los módulos de publicidad agresivos y troyanos para el SO Android

Amenaza del mes

Los programas nocivos para el SO Linux suelen descargar otros troyanos en el dispositivo comprometido, organizan los servidores proxy o realizan ataques DDoS. La última tarea la realiza un troyano detectado en marzo por los analistas de virus Doctor Web y llamado Linux.DDoS.117.

Este programa nocivo tiene versiones para arquitecturas hardware Intel x86, M68K, MIPS, MIPSEL, SPARC, SH4, Power PC y ARM. Una vez iniciado, Linux.DDoS.117 espera la conexión a Internet y, al aparecer la misma, envía a los malintencionados la información sobre el dispositivo infectado. El troyano puede recibir los comandos que llegan y ejecutarlos usando el interpretador de comandos sh. Usando una directiva separada, los ciberdelincuentes transfieren al troyano el nombre del abonado actual y los datos sobre la duración del ataque DDoS. Para más información sobre Linux.DDoS.117, consulte la descripción técnica de este programa nocivo.

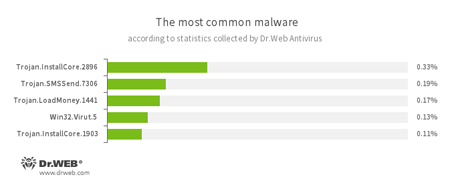

Según las estadísticas del Antivirus Dr.Web

- Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.SMSSend.7306

Un representante de la familia de programas nocivos normalmente creados como un archivo con un instalador incrustado. Ofrece enviar un mensaje SMS de pago al número de servicio corto para continuar con la instalación y, por lo tanto, obtener acceso al contenido del archivo, o indicar el número del teléfono e introducir el código recibido en el mensaje de respuesta, aceptando los requisitos de suscripción de pago. La tarea básica de Trojan.SMSSend es extorsión. - Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos de software no deseado. - Win32.Virut.5

Un virus polimórfico sofisticado que infecta los archivos ejecutables y tiene funciones de administración remota del equipo infectado.

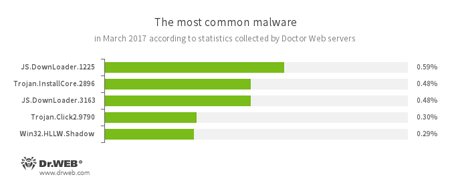

Según los datos de servidores de estadísticas Doctor Web

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan en el equipo otros programas nocivos. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.Click2.9790

Un representador de la familia de programas nocivos destinados para falsificar el número de consultas de varios recursos de Internet. Estos troyanos reenvían las solicitudes de víctimas a determinados sitios web usando la administración del comportamiento del navegador. - Win32.HLLW.Shadow

Un gusano que usa dispositivos extraíbles y unidades de red para su difusión. Además, puede difundirse por la red usando el protocolo estándar SMB. Puede descargar los archivos ejecutables del servidor de control e iniciarlos.

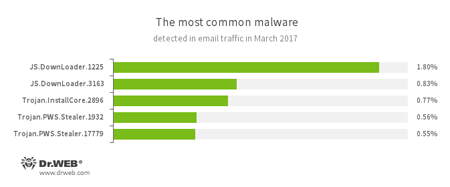

Estadísticas de programas nocivos en el tráfico de correo

- JS.DownLoader

Una familia de scripts nocivos creados en JavaScript. Descargan e instalan otros programas nocivos en el equipo. - Trojan.InstallCore

Una familia de instaladores de aplicaciones no deseadas y nocivas. - Trojan.PWS.Stealer

Una familia de troyanos destinados para robar contraseñas y otra información confidencial en el equipo infectado.

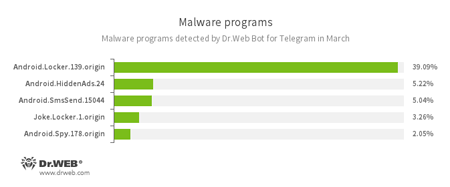

Según los datos del bot Dr.Web para Telegram

- Android.Locker.139.origin

Un representante de la familia de troyanos en Android destinados para extorsión. Visualiza un mensaje importuna sobre la supuesta violación de la ley y el posterior bloqueo del dispositivo móvil; para desbloquearlo, al usuario se le ofrece pagar un rescate. - Android.HiddenAds.24

Un troyano destinado para visualizar publicidad importuna. - Android.SmsSend.15044

Un representante de la familia de programas nocivos destinados para enviar mensajes SMS con tarifas altas y suscribir a los usuarios a varios servicios de contenido de pago y servicios. - Joke.Locker.1.origin

Una programa broma para el SO Android que bloquea la pantalla del dispositivo móvil y visualiza en el mismo «la pantalla azul de la muerte» del SO Windows (BSOD, Blue Screen of Death). - Android.Spy.178.origin

Un representante de la familia de troyanos para el SO Windows, capaces de robar la información confidencial, así mismo, las contraseñas de usuario.

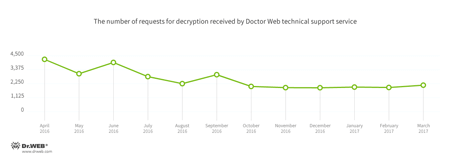

Troyanos cifradores

En marzo, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactada por los usuarios víctimas de las siguientes modificaciones de troyanos cifradores:

- Trojan.Encoder.858 — 26.71% de solicitudes;

- Trojan.Encoder.3953 — 5.89% de solicitudes;

- Trojan.Encoder.10144 — 2.83% de solicitudes;

- Trojan.Encoder.761 — 2.60% de solicitudes;

- Trojan.Encoder.567 — 2.09% de solicitudes.

A principios de marzo un usuario del foro bleepingcomputer.com publicó un enlace al listado de claves privadas usadas por el troyano cifradorу Dharma. Según la nomenclatura Doctor Web, es Trojan.Encoder.3953. Ya es el segundo caso de filtración de las claves privadas para este encoder. Los archivos cifrados por este troyano tienen un sufijo con la dirección de contacto de correo electrónico de los malintencionados y la extensión .xtbl, .CrySiS, .crypted, .crypt o .lock. Gracias a la filtración de claves, los expertos Doctor Web ya el día 2 de marzo desarrollaron un método de descifrar archivos dañados por Trojan.Encoder.3953.

Además, en marzo los analistas de virus Doctor Web crearon un algoritmo de descifrado de datos cifrados por el troyanoсо Trojan.Encoder.10465. El programa nocivo fue creado en Delphi y atribuye la extensión .crptxxx a los archivos cifrados. La información detallada sobre este cifrador artículo.

Dr.Web Security Space 11.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia el Antivirus Dr.Web para Windows

| Protección de los datos contra la pérdida | |

|---|---|

|  |

Durante el mes de marzo de 2017, a la base de sitios web no recomendados y nocivos se añadieron 223 173 direcciones en Internet.

| Febrero 2017 | Marzo 2017 | Dinámica |

|---|---|---|

| + 134,063 | + 223,173 | + 66.46% |

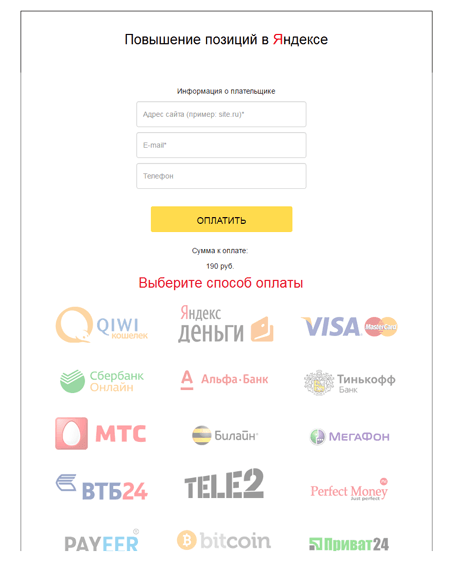

En marzo los expertos de Doctor Web detectaron más de 500 páginas web de estafa destinadas para titulares y administradores de sitios en Internet. Muchos de ellos recibieron un mensaje electrónico supuestamente de la empresa Yandex ofreciendo mejorar la posición de su sitio web en resultados de búsqueda. Contenía un enlace a la página con un formulario para pagar el servicio ofrecido.

Esta oferta resultó ser una estafa ordinaria: una vez realizado el pago, la víctima no recibía lo prometido. Los ciberdelincuentes crearon más de 500 páginas así, al publicarlas en varias plataformas alquiladas en Internet. Para más información de este incidente, consulte el siguiente artículo publicado en el sitio web de la empresa Doctor Web.

Software nocivo y no deseado para dispositivos móviles

En marzo, los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play un nuevo módulo de publicidad llamado Adware.Cootek.1.origin. Estaba incrustado en el programa TouchPal, un teclado de pantalla. Una vez instalada esta aplicación, Adware.Cootek.1.origin visualizaba publicidad importuna de varios tiposо: por ejemplo, creaba widjets difíciles de borrar e incrustaba banners en la pantalla de bloqueo. Además, visualizaba publicidad una vez desbloqueado el dispositivo móvil.

El evento más destacado vinculado con la seguridad «móvil» en marzo:

- En el catálogo Google Play, detección de la aplicación con el módulo de software incrustado que visualizaba publicidad agresiva.

Para más información sobre los eventos de virus para dispositivos móviles en marzo, consulte nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus

[% END %]