27 de octubre de 2017

El octubre del año 2017 destacó por la aparición de un nuevo gusano cifrador llamado Trojan.BadRabbit, tanto para expertos en seguridad informática como para los usuarios de Internet. Este troyano empezó a difundirse el 24 de octubre, los equipos informáticos en Rusia y Ucrania fueron sometidos al ataque.

En octubre, los analistas de virus de Doctor Web analizaron un backdoor creado en Python. Este programa nocivo sabe robar la información de los navegadores populares, registrar las pulsaciones de teclas y guardar varios archivos en el equipo infectado, así como realizar algunas otras funciones nocivas.

Además, los expertos investigaron una nueva versión de troyano en Linux capaz de infectar varios dispositivos “inteligentes”.

Tendencias clave de octubre

- Difusión de un nuevo gusano cifrador BadRabbit

- Aparición de un backdoor creado en Python

- Detección de un nuevo troyano en Linux para IoT

Amenaza del mes

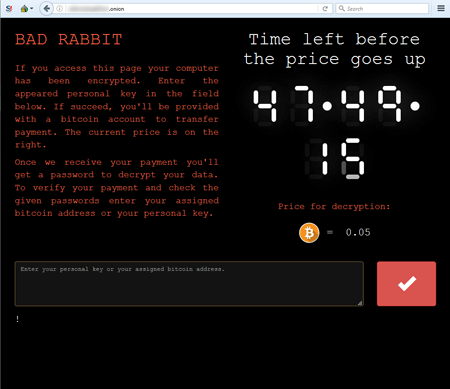

Al igual que sus antecesores, el programa nocivo Trojan.BadRabbit es un gusano capaz de difundirse de forma autónoma sin ayuda del usuario y consiste en varios componentes: un dropper, un cifrador descifrador y el gusano encoder. Una parte de este código del gusano fue prestada del troyano Trojan.Encoder.12544, también conocido como NotPetya. Al iniciarse, este encoder comprueba si hay archivo C:\Windows\cscc.dat y en caso de localizarlo deja de funcionar (por lo tanto, la creación del archivo cscc.dat en la carpeta C:\Windows puede prevenir los procesos nocivos del inicio de troyano).

Según algunos expertos, la fuente de infección por Trojan.BadRabbit fueron algunos sitios web comprometidos en cuyo código HTML fue implementado el script nocivo en JavaScript. El encoder cifra los archivos con extensiones .3ds, .7z, .accdb, .ai, .asm, .asp, .aspx, .avhd, .back, .bak, .bmp, .brw, .c, .cab, .cc, .cer, .cfg, .conf, .cpp, .crt, .cs, .ctl, .cxx, .dbf, .der, .dib, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .hpp, .hxx, .iso, .java, .jfif, .jpe, .jpeg, .jpg, .js, .kdbx, .key, .mail, .mdb, .msg, .nrg, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .ora, .ost, .ova, .ovf, .p12, .p7b, .p7c, .pdf, .pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, .pvi, .py, .pyc, .pyw, .qcow, .qcow2, .rar, .rb, .rtf, .scm, .sln, .sql, .tar, .tib, .tif, .tiff, .vb, .vbox, .vbs, .vcb, .vdi, .vfd, .vhd, .vhdx, .vmc, .vmdk, .vmsd, .vmtm, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xml, .xvd, .zip. Como resultado de funcionamiento del troyano, en la pantalla del equipo infectado se visualiza una demanda de pagar un rescate en criptomoneda Bitcoin, y en el sitio web de los malintencionados en TOR la víctima dispone de 48 horas para pagar, y luego el importe del rescate aumenta.

Actualmente los expertos siguen investigando Trojan.BadRabbit, pero el Antivirus Dr.Web detecta y elimina este programa nocivo correctamente. Además, el análisis del troyano demostró que el mismo comprueba si en el sistema hay antivirus Dr.Web y McAfee. Al detectar nuestro producto, Trojan.BadRabbit omite la etapa de cifrado en modo de usuario, pero intenta iniciar el cifrado de disco completo una vez reiniciado el sistema. Esta función del programa nocivo se bloquea por el Antivirus Dr.Web. De esta forma, los usuarios del Antivirus Dr.Web de versión 9.1 o superior y de Dr.Web KATANA, si no han cambiado la configuración de la protección preventiva ni la desactivaron, están completamente protegidos de Trojan.BadRabbit.

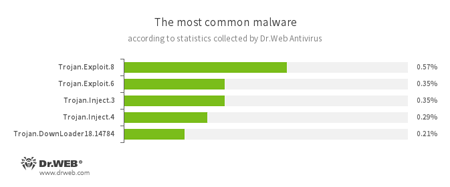

Según los datos de estadísticas del Antivirus Dr.Web

- Trojan.Exploit

- Un detect heurístico para exploits que usan varias vulnerabilidades para comprometer las aplicaciones legítimas.

- Trojan.Inject

- Una familia de programas nocivos que incrustan el código nocivo en los procesos de otros programas.

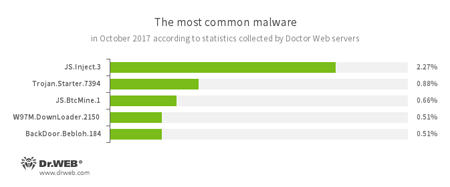

Según los datos de servidores de estadísticas Doctor Web

- JS.Inject.3

- Una familia de scripts nocivos creados en JavaScript. Incrustan un script nocivo en el código в HTML de páginas web.

- Trojan.Starter.7394

- Un representante de la familia de troyanos cuyo objetivo básico es iniciar el archivo ejecutable con un conjunto de funciones nocivas en el sistema infectado.

- JS.BtcMine.1

- Un script en JavaScript destinado para la obtención no autorizada (mining) de criptodivisa.

- W97M.DownLoader

- Una familia de troyanos desacrgadores que usan las vulnerabilidades de las aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado.

- BackDoor.Bebloh.184

- Un representante de la familia de programas nocivos, troyanos bancarios, Esta aplicación es de amenaza para sistemas de banca en línea porque permite a los malintencionados robar la información confidencial al interceptar los formularios rellanados en el navegador e incrustarlos en las páginas web de algunos bancos.

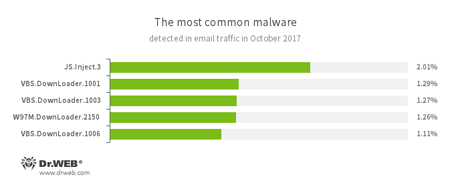

Estadísticas de programas nocivos en el tráfico de correo

- JS.Inject.3

- Una familia de scripts nocivos creados en JavaScript. Incrustan el script nocivo en el código HTML de las páginas web.

- VBS.DownLoader

- Una familia de scripts nocivos creados en VBScript. Descargan e instalan en el equipo otros programas nocivos.

- W97M.DownLoader

- Una familia de troyanos descargadores que usan las vulnerabilidades de aplicaciones de oficina para su funcionamiento. Sirven para descargar otros programas nocivos en el equipo atacado.

Según los datоs del bot Dr.Web para Telegram

- Android.Locker

- Una familia de troyanos en Android que sirven para extorsión. Visualizan un mensaje importuno sobre una supuesta violación de la ley y el posterior bloqueo del dispositivo móvil. Para desbloquearlo, el usuario debe pagar un rescate.

- Android.Spy.337.origin

- Un representante de la familia de troyanos para el SO Android, capaces de robar la información confidencial, así mismo, las contraseñas de usuarios.

- Android.Hidden

- Una familia de troyanos en Android capaces de ocultar su icono en el listado de aplicaciones del dispositivo infectado.

- Program.TrackerFree.2.origin

- Un detect de la aplicación para vigilar a los niños Mobile Tracker Free.

Cifradores

En octubre, el servicio de soporte técnico de la empresa Doctor Web con mayor frecuencia fue contactado por los usuarios víctimas de las modificaciones de troyanos cifradores:

- Trojan.Encoder.3953 — 17,26% de solicitudes;

- Trojan.Encoder.858 — 16,67% de solicitudes;

- Trojan.Encoder.13671 — 5,51% de solicitudes;

- Trojan.Encoder.2667 — 4,02% de solicitudes;

- Trojan.Encoder.567 — 2,38% de solicitudes;

- Trojan.Encoder.3976 — 2,23% de solicitudes.

Dr.Web Security Space para Windows protege contra los troyanos cifradores

Sitios web peligrosos

En octubre del año 2017 a la base de los sitios web no recomendados y nocivos fueron añadidos 256 429 direcciones de Internet.

| Septiembre 2017 | Octubre 2017 | Dinámica |

|---|---|---|

| + 298 324 | + 256 429 | -14,0% |

Programas nocivos para el SO Linux

En octubre, los analistas de virus Doctor Web investigaron un troyano capaz de infectar los dispositivos «inteligentes” en SO Linux. El programa nocivo fue llamado Linux.IotReapper. Es otra modificación de Linux.Mirai, ya hace mucho conocido para expertos. En vez de averiguar los nombres de usuario y contraseñas usando un diccionario para hackear dispositivos, Linux.IotReapper inicia exploits y comprueba el resultado de su ejecución. Luego el troyano espera la recepción de comandos del servidor de control. Puede descargar e iniciar en el dispositivo infectado varias aplicaciones y también contiene dos módulos: el interpretador Lua y el servidor que funciona en el puerto 8888 y que también puede ejecutar varios comandos. El troyano Linux.IotReapper se detecta bien por el Antivirus Dr.Web para Linux.

Otros eventos de seguridad informática

A mediados del mes, las bases de virus Dr.Web se completaron con la entrada Python.BackDoor.33 usando la cual se detecta el backdoor creado en Python. Este programa nocivo es capaz de difundirse automáticamente: una vez instalado en el dispositivo infectado y reiniciado, Python.BackDoor.33 intenta infectar todos los dispositivos conectados al equipo con nombres de C a Z. Luego el troyano detecta la dirección IP y el puerto del servidor de control disponible, al enviar la solicitud a varios servidores en Internet, incluidos pastebin.com, docs.google.com y notes.io. El valor recibido tiene el aspecto siguiente:

En condiciones determinadas, Python.BackDoor.33 descarga del servidor de control e inicia en el dispositivo infectado un script en Python que tiene realizadas las funciones de robo de contraseñas (stealer), intercepción de pulsaciones de teclas (keylogger) y ejecución remota de comandos (backdoor). Este script permite realizar las siguientes acciones en el equipo infectado:

- Robar la información de navegadores Chrome, Opera, Yandex, Amigo, Torch, Spark;

- Registrar las pulsaciones de teclas y hacer copias de pantalla

- Cargar los módulos extra en Python y ejecutarlos;

- Descargar los archivos y guardarlos en un dispositivo del equipo infectado;

- Recibir el contenido de la carpeta indicada;

- Desplazarse por carpetas;

- Solicitar la informacón sobre el sistema.

Para la información más detallada sobre Python.BackDoor.33, véase el artículo informativo en nuestro sitio web.

Software nocivo y no deseado para dispositivos móviles

En octubre en los medios de comunicación aparecieron mensajes sobre la detección de un troyano extorsionista peligroso detectado por el Antivirus Dr.Web como Android.Banker.184.origin. Es un programa nocivo conocido para los analista de virus Doctor Web a partir de agosto de 2017, cambia el PIN de desbloqueo de pantalla de smartpones en Android y tabletas infectados, cifra los archivos y solicita un rescate por recuperar los dispositivos. Además, el mes pasado en el catálogo Google Play fue detectado un troyano Android.SockBot.5 que permite a los ciberdelincuentes usar los dispositivos móviles como servidores proxy.

Eventos más destacados vinculados con la seguridad “móvil” en octubre:

- Aparición de la información sobre la difusión de un troyano extorsionista que cambia el о PIN de desbloqueo de pantalla de dispositivos Android y cifra los archivos;

- Detección de un troyano en el catálogo Google Play que convertía los dispositivos en Android infectados en servidores proxy.

Para más información sobre los virus para dispositivos móviles en octubre, consulte nuestro informe.