Doctor Web: informe de la actividad de virus para dispositivos móviles en agosto de 2018

31 de agosto de 2018

En agosto del año 2018 los expertos de la empresa Web detectaron un troyano para el SO Android capaz de suplantar los números de monederos digitales en el portapapeles. Además, los analistas de virus detectaron en el catálogo Google Play muchos troyanos usados por los malintencionados en varios esquemas de estafa para ganar dinero ilegal. También durante este mes en el catálogo oficial de programas para el SO Android se detectaros varios nuevos bankers en Android y troyanos descargadores que descargaban otro software nocivo en dispositivos móviles. Además, en agosto los expertos en seguridad informática detectaron un troyano espía peligros que los creadores de virus podían incrustar en programas legales y difundir de esta forma como si fueran aplicaciones originales.

TENDENCIAS CLAVE DE AGOSTO

- Detección de un troyano en Android que suplanta los números de monederos digitales en el portapapeles

- Difusión de troyanos bancarios

- Detección de muchos programas nocivos en el catálogo Google

- Detección de un troyano espía peligros que los malintencionados podían incrustar en cualquier aplicación

Amenaza móvil del mes

A principios del mes de agosto los analistas de virus de la empresa Doctor Web detectaron un troyano Android.Clipper.1.origin que supervisa el portapaзeles y suplanta los números de monederos digitales de sistemas de pago populares y criptomonedas copiados en el mismo. Al programa nocivos le “interesan” los números de monederos Qiwi, Webmoney, «Yandex.Money», Bitcoin, Monero, zCash, DOGE, DASH, Etherium, Blackcoin y Litecoin. Cuando el usuario copia uno de ellos al portapapeles, el troyano lo intercepta y lo transfiere al servidor de control. En respuesta, Android.Clipper.1.origin recibe la información sobre el número delo monedero de los malintencionados por el cual suplanta el número de la víctima. Como resultado, el titular del dispositivo infectado arriesga transferir dinero a la cuenta de los creadores de virus. Para más información sobre este troyano, consulte la noticia publicada en nuestro sitio web.

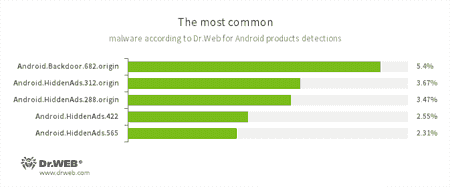

Según los datos de los productos antivirus Dr.Web para Android

- Android.Backdoor.682.origin

- Un programa troyano que ejecuta los comandos de los malintencionados y les permite controlar los dispositivos móviles infectados

- Android.HiddenAds

- Troyanos destinados para visualizar la publicidad importuna. Se difunden como si fueran aplicaciones populares por otros programas nocivos que en algunos casos los instalan en el catálogo del sistema sin autorización.

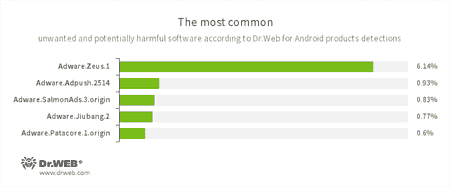

- Adware.Zeus.1

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Jiubang.2

- Adware.Patacore.1.origin

- Módulos software no deseados incrustados en las aplicaciones en Android y destinados para visualizar la publicidad importuna en dispositivos móviles.

Troyanos en Google Play

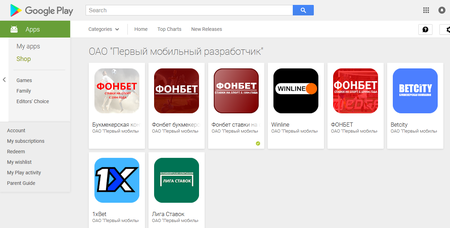

E agosto en el catálogo Google Play fueron detectados muchos programas nocivos. Durante todo el mes los analistas de virus de la empresa Doctor Web supervisaban la difusión en el mismo de los troyanos de la familia Android.Click. Nuestros expertos detectaron 127 aplicaciones nocivas de este tipo que los malintencionados presentaban como programas oficiales de las casas de apuestas.

Al iniciarse, estos troyanos visualizan al usuario el sitio web establecido por el servidor de control. En el momento de detección todos los representantes detectados de la familia Android.Click abrían los portales en Internet de las casas de apuestas. Pero pueden en cualquier momento recibir un comando para abrir un sitio web aleatorio que puede difundir otro software nocivo o ser usado en los ataques phishing.

Otro troyano clicker detectado en agosto en Google Play fue Android.Click.265.origin. Los malintencionados lo usaban para suscribir a los usuarios a servicios móviles caros. Los creadores de virus difundían este programa nocivo como si fuera una aplicación oficial para trabajar con la tienda en línea Eldorado.

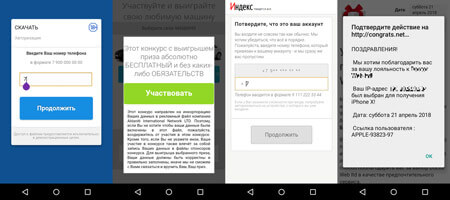

El troyano Android.Click.248.origin, conocido para los analistas de virus de Doctor Web desde abril, en agosto apareció otra vez en el catálogo Google Play. Al igual que antes, se difundía como si fuera un software conocido. Android.Click.248.origin abre los sitios web de estafa donde se ofrece descargar varios programas o se informa sobre algún premio. Para recibirlo o para descargar la aplicación, a la víctima potencial se le solicita su número del móvil donde llega el código de confirmación. Una vez introducido este código, el titular del dispositivo móvil se suscribe al servicio caro. Así mismo, si el smartphone o la tableta en Android está conectado a Internet a través de la conexión móvil, la suscripción al servicio de pago se realiza automáticamente en cuanto los ciberdelincuentes reciban el número.

Para la información más detallada sobre estos troyanos clickers, consulte la noticia en nuestro sitio web.

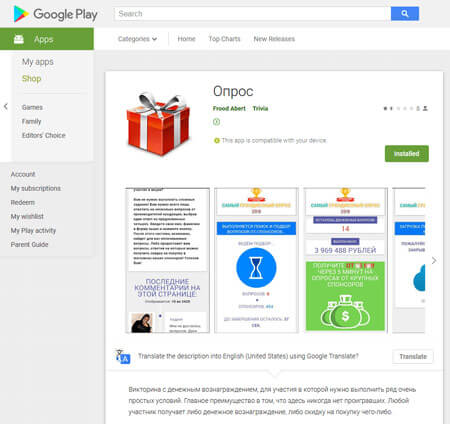

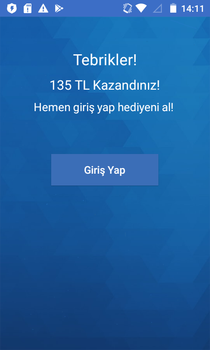

A finales de agosto los analistas de virus de Doctor Web detectaron en Google Play un troyano Android.FakeApp.110 usado por los estafadores de red para ganar dinero ilegal. Este programa nocivo abría un sitio web de estafa donde a la víctima potencial se le ofrecía participar en una encuesta pagada. Una vez contestado a todas las preguntas, era necesario realizar algún pago de ID de 100-200 rublos. Pero, una vez transferido el dinero a los estafadores, el usuario no recibía ningún pago.

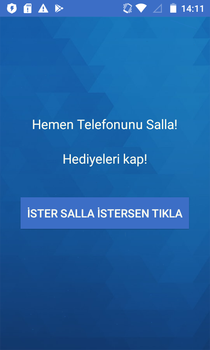

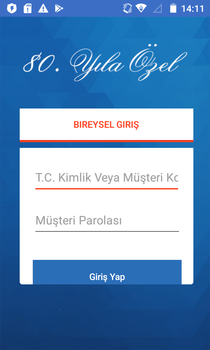

Entre los programas nocivos detectados en el catálogo Google Play en agosto había otros bankers en Android. Uno de ellos fue llamado Android.Banker.2843. Se difundía como si fuera una aplicación oficial de una empresa de crédito turca. Android.Banker.2843 robaba los nombres de usuario y las contraseñas para acceder a la cuenta bancaria del usuario y los transfería a los malintencionados.

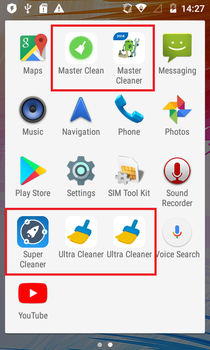

Otro troyano bancario añadido a la base de virus Dr.Web como Android.Banker.2855 fue difundido por los creadores de virus como si fueran varios utilidades de servicio. Este programa nocivo extraía de sus recursos de archivo y ejecutaba el troyano Android.Banker.279.origin que robaba los datos de autenticación bancaria de usuarios.

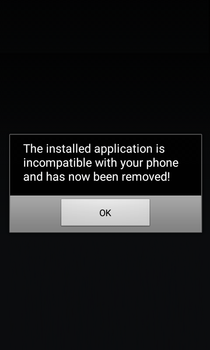

Algunas modificaciones de Android.Banker.2855 intentaban ocultar su presencia en el dispositivo móvil al visualizar, una vez iniciados, un mensaje de error falsificado y al eliminar su icono del listado de aplicaciones en la pantalla principal.

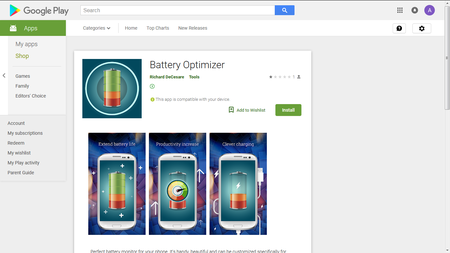

Otro banker en Android llamado Android.BankBot.325.origin se descargaba a los smartphones y tabletas infectadas por el troyano Android.DownLoader.772.origin. Los malintencionados difundían este programa cargador nocivo a través del catálogo Google Play como si fuera alguna aplicación útil – por ejemplo, un optimizador de la batería.

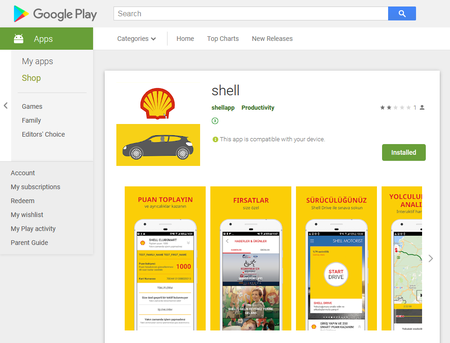

Además, los analistas de virus de Doctor Web detectaron en Google Play un cargador de Android.DownLoader.768.origin que se difundía como si fuera una aplicación de la corporación Shell. Android.DownLoader.768.origin descargaba varios troyanos bancarios en dispositivos móviles.

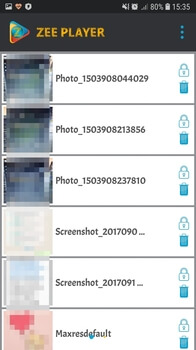

Así mismo, en agosto fue detectado un troyano cargador añadido a la base de virus Dr.Web como Android.DownLoader.784.origin. Estaba incrustado en la aplicación Zee Player que permitía ocultar las fotos y los vídeos guardados en la memoria del equipo.

Android.DownLoader.784.origin cargaba el troyano Android.Spy.409.origin que los malintencionados podían usar para ciberespionaje.

Un espía en Android

En agosto la base de virus de Dr.Web se completó un una entrada para detectar el troyano Android.Spy.490.origin, destinado para ciberespionaje. Los malintencionados pueden incrustarlo en cualquier aplicación legal y modificar sus copias modificadas como si fuera software legal sin provocar sospechas de usuarios. Android.Spy.490.origin es capaz de supervisar la mensajería SMS y la ubicación del smartphone o de la tableta infecdada, interceptar y grabar las conversaciones telefónicas, transmitir la información sobre todas las llamadas realizadas al servidor remoto, así como las fotos y los vídeos grabados por el titular del dispositivo móvil.

El catálogo de aplicaciones Google Play es la fuente más segura de programas para dispositivos en SO Android. Pero los malintencionados siguen pudiendo difundir varios programas nocivos a través del mismo. Para proteger los smartphones y las tabletas en Android los usuarios deben instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección

Use Dr.Web

- El primer antivirus ruso para Android

- Más de 135 millones de descargas solo desde Google Play

- Gratuito para los usuarios de productos de hogar Dr.Web