Doctor Web: informe de la actividad de virus para dispositivos móviles en noviembre de 2022

23 de diciembre de 2022

Durante el mes los analistas de virus de la empresa Doctor Web detectaron en el catálogo Google Play múltiple malware. Entre el mismo, decenas de software falsificado que los ciberdelincuentes usan en varias redes de estafa, así como los troyanos que suscriben a las víctimas a los servicios de pago.

TENDENCIAS CLAVE DE NOVIEMBRE

- Reducción de la actividad del malware y del software no deseado que visualiza publicidad

- Crecimiento de la actividad de las aplicaciones espía

- Detección de las nuevas amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

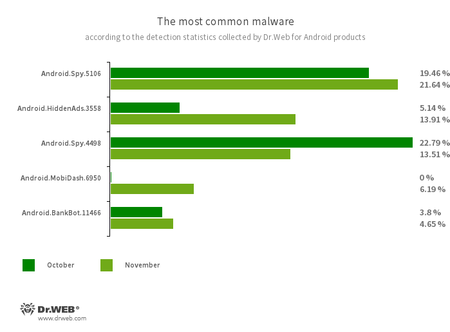

- Android.Spy.5106

- Android.Spy.4498

- Detección de varias modificaciones del troyano que roba el contenido de notificaciones de otras aplicaciones. También descarga y ofrece a los usuarios instalar otro software y puede visualizar las ventanas de diálogo.

- Android.HiddenAds.3558

- Un programa troyano destinado para visualizar publicidad importuna. Los representantes de esta familia con frecuencia se difunden camuflados por software legal y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad normalmente ocultan al usuario su propia presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.MobiDash.6950

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en aplicaciones.

- Android.BankBot.11466

- Detección de malware protegido por el comprimidor ApkProtector. Entre el mismo, hay troyanos bancarios, software espía y otro malware.

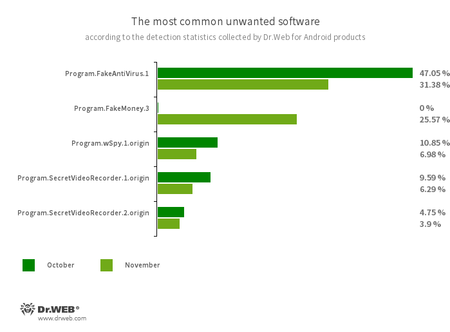

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar la compra de la versión completa.

- Program.FakeMoney.3

- Un programa que supuestamente permite ganar dinero al ver los vídeos y la publicidad. Imita el abono de premios por las tareas realizadas. Para poder usar el dinero “ganado” los usuarios supuestamente necesitan acumular un importe determinado, pero hasta si lo consiguen, no pueden recibir los pagos.

- Program.wSpy.1.origin

- Un software espía comercial para supervisar de forma oculta a los usuarios de dispositivos en Android. Permite leer la mensajería (los mensajes en los messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, acceder a la libreta telefónica y a los contactos, fotos y vídeos, hacer screenshots de la pantalla y fotos a través de la cámara del dispositivo, y también funciona de keylogger.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar de forma no autorizada al permitir desactivar las notificaciones sobre la grabación, así como cambiar el icono y la descripción de la aplicación por las falsas. Esta funcionalidad lo convierte en potencialmente peligroso.

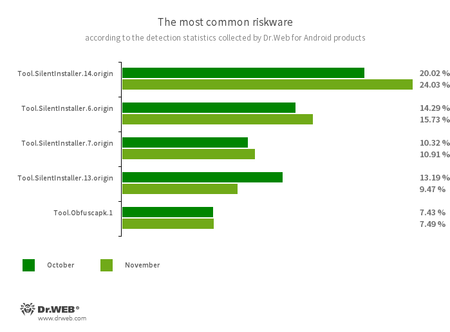

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismas. Crean un entorno virtual de ejecución que no afecta al sistema operativo básico.

- Tool.Obfuscapk.1

- Detección de las aplicaciones protegidas por la utilidad ofuscadora Obfuscapk. Esta utilidad se usa para la modificar de forma automática y dañar el código fuente de aplicaciones en Android para complicar su ingeniería inversa. Los malintencionados la aplican para proteger malware y otro software peligroso contra la detección por antivirus.

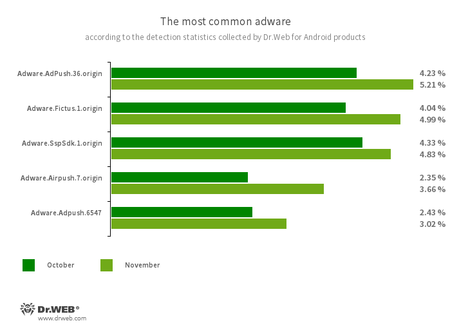

Complementos incrustados en las aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Fictus.1.origin

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

Amenazas en Google Play

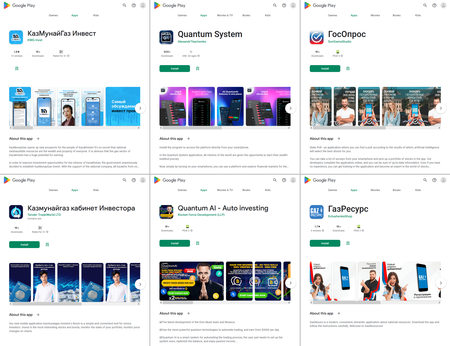

En noviembre del año 2022 los analistas de virus de la empresa Doctor Web detectaron más de 80 tipos de nuevo malware en el catálogo Google Play. Entre los mismos, hubo múltiples troyanos de la familia Android.FakeApp — los malintencionados los usaron en varios esquemas de estafa. Por ejemplo, los troyanos Android.FakeApp.1036, Android.FakeApp.1039, Android.FakeApp.1041, Android.FakeApp.1045, Android.FakeApp.1046, Android.FakeApp.1047 y Android.FakeApp.1055 se difundían camuflados por las aplicaciones para buscar trabajo, pero en realidad solamente abrían los sitios web con ofertas de empleo falsificadas.

Cuando los usuarios intentaban contestar a los anuncios que les gustaban, se les solicitaban sus datos personales, nombre y apellidos, dirección de correo-e y el móvil. Posteriormente, los ciberdelincuentes recibían estos datos. Así mismo, en algunos casos a las víctimas potenciales de los estafadores se les ofrecía ponerse en contacto con el “empleador” directamente — por ejemplo, a través de los messengers WhatsApp y Telegram. Al hacerse pasar por los representantes de varias empresas, los malintencionados invitaban a los usuarios a ser participantes de los servicios dudosos para ganar dinero online, y posteriormente intentaban pedirles dinero. Para más información sobre este caso, consulte el material en nuestro sitio web.

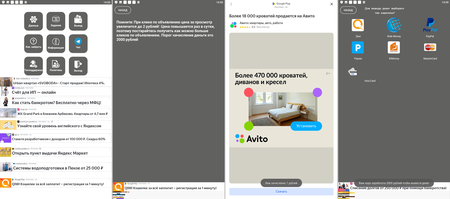

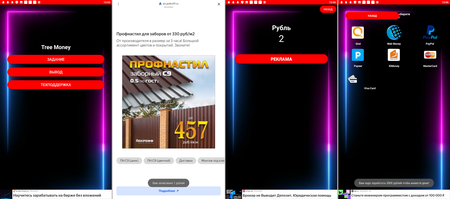

Las aplicaciones troyanas llamadas Android.FakeApp.1081, Android.FakeApp.1082, Android.FakeApp.1083 y Android.FakeApp.1084, supuestamente permitían ganar dinero por ver publicidad. Abrían los vídeos de publicidad y banners. Por cada visualización correcta de la publicidad en pantalla completa el usuario “recibía” un premio — 1 RUB. Pero al intentar sacar el dinero, los programas informaban que para realizarlo había que acumular un importe importante, hasta varios miles de rublos. En este caso los creadores de falsificaciones engañaban a las víctimas para que las mismas visualizaran más publicidad y los malintencionados tuvieran mayor beneficio. Así mismo, para aumentar el volumen del tráfico de publicidad en la “ayuda” de algunas modificaciones de troyanos se informaba que al hacer clic sobre los anuncios el premio supuestamente subiría hasta 2 RUB. Los usuarios en realidad no recibían ningún pago y solamente gastaban el tiempo en vano.

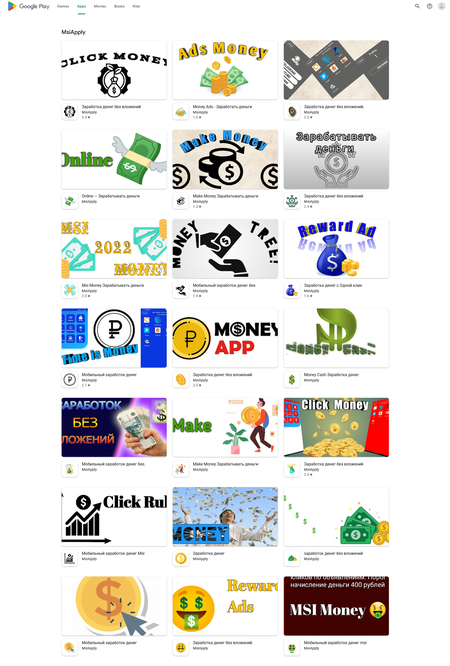

El objetivo de este malware eran los usuarios de habla rusa, pero sus autores cometieron muchos errores de gramática y léxico. Entre los mismos, se observan errores de nombres de programas (por ejemplo, «Ganar la dinero sin inversiones», «Ganar la dinero con una clic»), así como los errores en los textos de la interfaz (por ejemplo, «El límite para abonar la dinero es 2000 RUB», «Lo abonaran 1 RUB», «Debe ganar 3000 RUB para sacar la dinero»).

Nuestros expertos detectaron más de 20 modificaciones de estos programas troyanos.

Entre las falsificaciones localizadas hubo más aplicaciones troyanas que supuestamente permitían ganar dinero con varias inversiones en criptomoneda y el mercado bursátil, así como en el comercio de petróleo y gas. Se difundían camufladas por varias herramientas, tales como manuales y directamente las aplicaciones para el comercio, y estaban destinadas para usuarios de algunos países, incluidos Rusia y Kazajistán. Estas falsificaciones abrían los sitios web de estafa, al engañar a las víctimas potenciales.

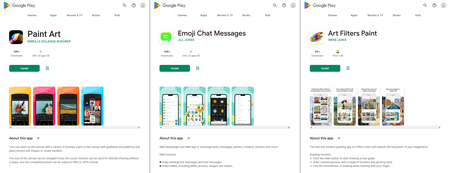

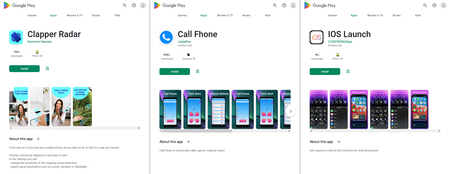

Además de las mismas, los expertos de Doctor Web detectaron en el catálogo Google Play las aplicaciones troyanas que suscribían a las víctimas a los servicios de pago. Formaban parte de la base de virus Dr.Web como Android.Joker.1917, Android.Joker.1920 y Android.Joker.1921, así como Android.Subscription.13, Android.Subscription.14 y Android.Subscription.15. Los primeros tres se ocultaban en los programas Paint Art, Emoji Chat Messages y Art Filters Paint. Los demás — en las aplicaciones Call Fhone, IOS Launch y Clapper Radar.

Para proteger los dispositivos en Android contra malware y el software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web