Doctor Web: informe de la actividad de virus para dispositivos móviles en diciembre de 2022

27 de enero de 2023

TENDENCIAS CLAVE DE DICIEMBRE

- Crecimiento de la actividad de malware que visualiza publicidad

- Crecimiento de actividad de aplicaciones espía

- Detección de nuevas amenazas en el catálogo Google Play

Según los datos de los productos antivirus Dr.Web para Android

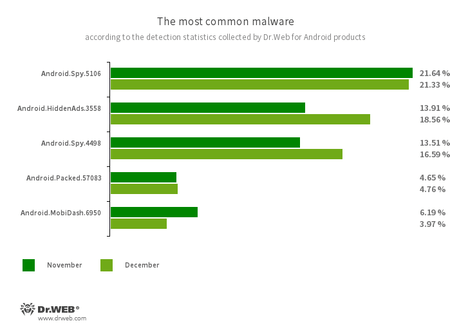

- Android.Spy.5106

- Android.Spy.4498

- Detección de varias variantes del troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Este malware puede robar el contenido de las notificaciones, ofrecer la instalación de programas de orígenes desconocidos, y durante el uso del Messenger, visualizar las ventanas de diálogo con contenido configurado a distancia.

- Android.HiddenAds.3558

- Un programa troyano que sirve para visualizar publicidad importuna. Los representantes de esta familia se difunden con frecuencia camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en los dispositivos en Android, estos troyanos de publicidad normalmente ocultan al usuario su presencia en el sistema, por ejemplo, “ocultan” el icono de la aplicación del menú de la pantalla principal.

- Android.Packed.57083

- Detección del malware protegido por el comprimidor ApkProtector. Entre este malware hay troyanos bancarios, malware espía y otro malware.

- Android.MobiDash.6950

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en las aplicaciones.

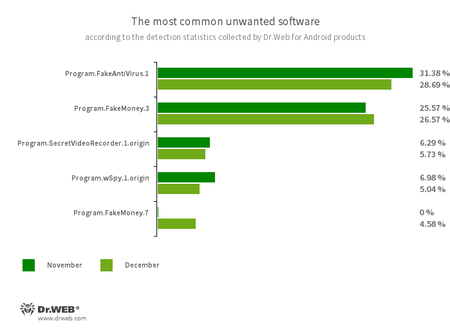

- Program.FakeAntiVirus.1

- Detección del adware que imita el funcionamiento del software antivirus. Estos programas pueden informar sobre las amenazas no existentes y engañar a usuarios al demandar el pago de la versión completa.

- Program.FakeMoney.3

- Program.FakeMoney.7

- Detección de las aplicaciones que supuestamente permiten ganar dinero al realizar alguna acción o tarea. Imitan el abono de premios, así mismo, para poder usar el dinero “ganado”, hay que acumular un importe determinado. Sin embargo, los usuarios, hasta si lo consiguen, no pueden recibir los pagos.

- Program.SecretVideoRecorder.1.origin

- Detección de varias versiones de la aplicación para la grabación de fotos y vídeos en segundo plano a través de las cámaras incrustadas de dispositivos en Android. Este programa puede funcionar sin autorización del usuario, al permitir desactivar las notificaciones sobre la grabación, y también sustituir el icono y la descripción de la aplicación por los falsos. Esta funcionalidad lo convierte en potencialmente peligroso.

- Program.wSpy.1.origin

- Un programa espía comercial para la supervisión oculta de los titulares de dispositivos en Android. Permite leer la mensajería (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, acceder a la libreta telefónica y contactos, fotos y vídeos, hacer copias de pantalla y fotos a través de la cámara del dispositivo, y también tiene función de keylogger.

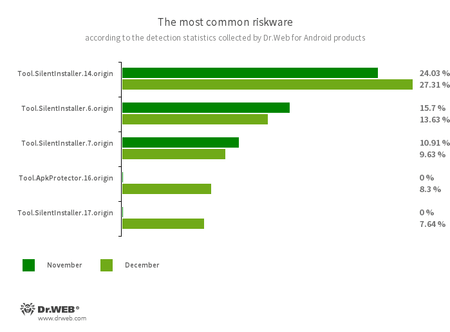

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.17.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Crean un entorno de ejecución virtual que no afecta al sistema operativo básico.

- Tool.ApkProtector.16.origin

- Detección de aplicaciones en Android protegidas por el comprimidor ApkProtector. Este comprimidor no es malicioso, pero los malintencionados pueden usarlo para crear los programas troyanos y no deseados y dificultar su detección por los antivirus.

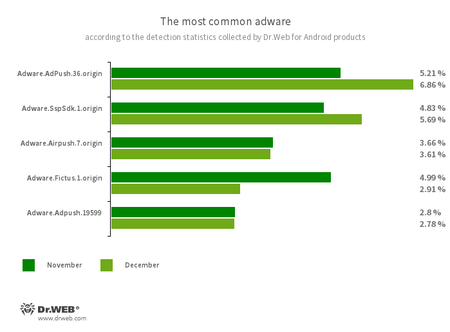

Los complementos incrustados en las aplicaciones en Android, sirven para visualizar publicidad importuna en dispositivos móviles. En función de la familia y modificación, pueden visualizar publicidad en pantalla completa, al bloquear las ventanas de otras aplicaciones, visualizar varias notificaciones, crear accesos directos y abrir los sitios web.

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Adware.SspSdk.1.origin

- Adware.Airpush.7.origin

- Adware.Fictus.1.origin

Amenazas en Google Play

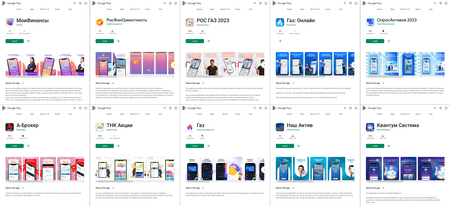

En diciembre del año 2022, los expertos de la empresa Doctor Web detectaron múltiples nuevas amenazas en el catálogo Google Play. Entre las mismas, decenas de software troyano de la familia Android.FakeApp. Se conectaban al servidor remoto y en función de la configuración recibida del mismo en vez de proporcionar las funciones esperadas podían visualizar el contenido de varios sitios web, así mismo, de phishing.

Algunos de estos programas falsificados se difundían camuflados por las aplicaciones de inversión, manuales y encuestas. Con los mismos los usuarios supuestamente podían mejorar su alfabetización financiera, invertir dinero en el mercado bursátil, negociar directamente con petróleo y gas y hasta recibir gratis las participaciones de las empresas importantes. En vez del mismo, se les ofrecía indicar los datos personales para enviar una “solicitud” de registro de la cuenta o ponerse en contacto con un “experto”.

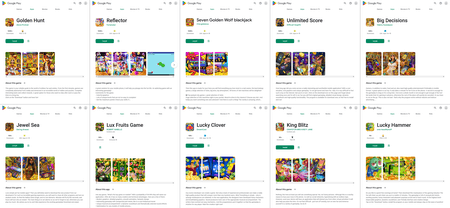

Otros programas falsificados se ocultaban en múltiples juegos.

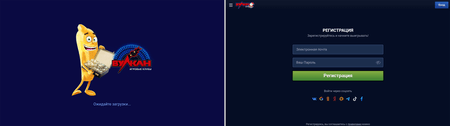

En función de la configuración recibida del servidor de control, los mismos podían visualizar los sitios web de varios casinos en línea o un juego inofensivo, lo cual puede observarse en los ejemplos más abajo.

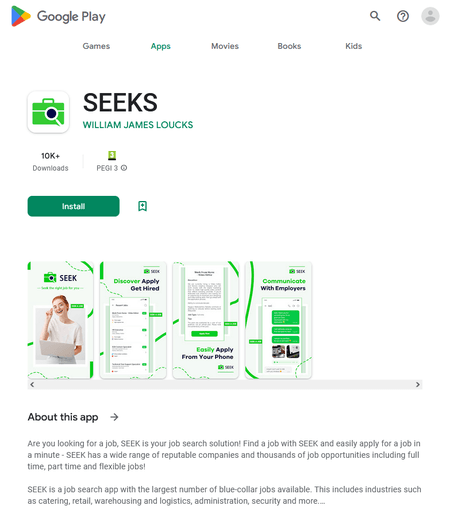

Así mismo, fue detectado otro programa falsificado que se difundía camuflado por una aplicación para buscar trabajo llamada SEEKS. En realidad, abría los sitios web con ofertas de trabajo no existentes para atraer de esta forma las víctimas potenciales de los estafadores. Esta falsificación fue añadida a la base de virus Dr.Web como Android.FakeApp.1133.

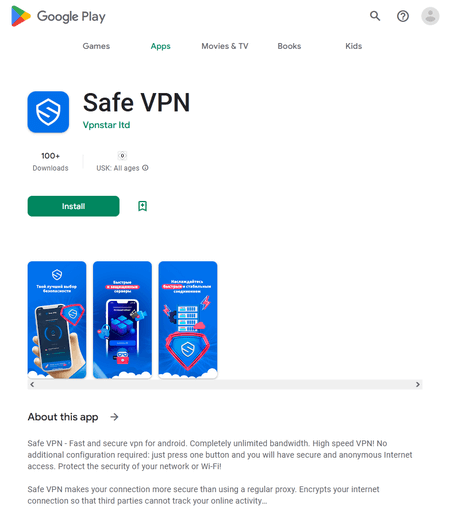

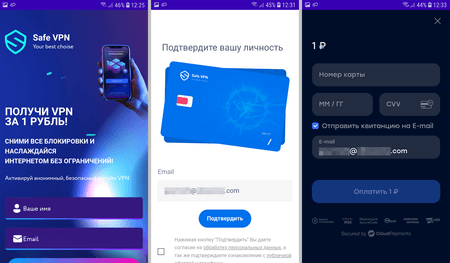

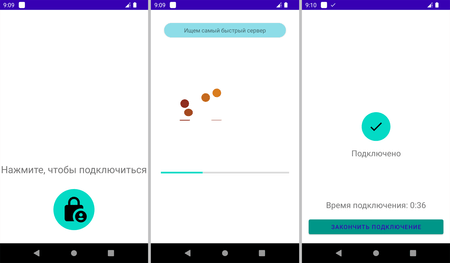

El malware llamado Android.FakeApp.1141 fue presentado por los malintencionados como cliente VPN de Safe VPN. En realidad, era una aplicación falsificada.

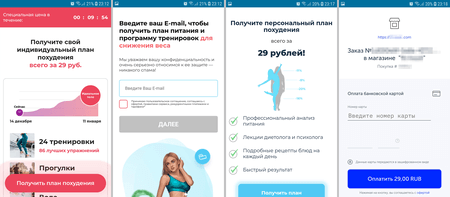

Al iniciarse, el programa visualizaba el contenido del sitio web donde a las víctimas potenciales se les ofrecía acceder al servicio VPN solo por 1 RUB. Para realizarlo, ellos tenían que crear una cuenta y realizar el pago con tarjeta bancaria. En realidad, adquirían una versión de prueba de tres días del servicio y, una vez finalizado el periodo de prueba, un importe de 140 RUB debería ser cargado a diario de su cuenta. La información sobre estos requisitos estaba disponible en el sitio web, pero estaba ubicada de tal forma que la mayoría de las víctimas de este esquema de engaño a veces no la notaran.

Así mismo, esta aplicación imitaba la posibilidad de conectarse a la red privada, al notificar a los usuarios sobre la conexión correcta. En realidad, era un engaño, no existía la funcionalidad declarada en el programa.

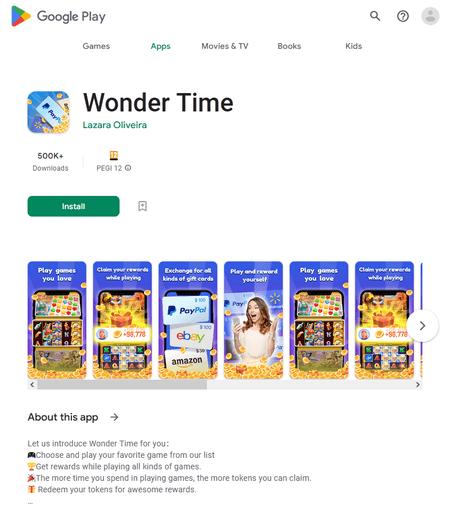

Fueron detectados otros tipos de programas de estafa que supuestamente permitían ganar dinero por realizar alguna tarea. Así, por ejemplo, la aplicación Wonder Time ofrecía instalar, iniciar y usar otros programas y juegos. Por hacerlo, los usuarios recibían un premio virtual, los tokens que supuestamente podían cambiar por dinero real. Pero para poder usar lo “ganado”, había que acumular millones de premios, y por realizar las tareas se abonaban pocos tokens. De esta forma, hasta en caso de poder acumular el importe requerido, los usuarios habrían gastado mucho más tiempo, fuerzas y otros recursos, comparado con el beneficio esperado. En función de la versión, esta aplicación se detecta por Dr.Web como Program.FakeMoney.4, Program.FakeMoney.5 y Program.FakeMoney.6.

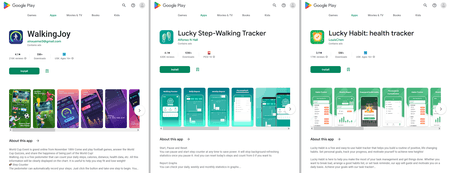

Algunos programas con funcionalidad similar fueron añadidos a la base de virus Dr.Web como Program.FakeMoney.7. Por ejemplo, con esta entrada se detectan las aplicaciones Lucky Habit: health tracker, WalkingJoy y algunas versiones de Lucky Step-Walking Tracker. La primera se difundía como programa para tener hábitos saludables, otras, como contadores de pasos. Abonaban un premio virtual («tickets» o «monedas») por varios logros — la distancia caminada por los usuarios, por cumplir con el horario del día etc., y también permitían recibir los premios extra por ver la publicidad.

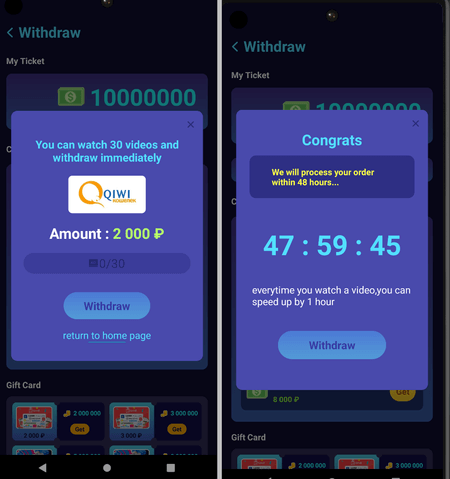

Al igual que en el caso anterior, para empezar a usar los premios ganados había que acumular un volumen importante de los mismos. Si el usuario conseguía acumular el importe requerido, los programas demandaban además ver varias decenas de vídeos de publicidad. Luego ofrecían ver varias decenas de anuncios más, para “acelerar” el proceso y poder usar el dinero. Tampoco se realizaba la verificación de la corrección de los datos de pago indicado por el usuario, por lo tanto, la posibilidad de recepción de algún pago de estos programas por el mismo era muy baja.

Además, las versiones recientes de Lucky Step-Walking Tracker que detectan el antivirus Dr.Web, ofrecían convertir el premio en las tarjetas de regalo de tiendas en Internet. Pero al lanzar la actualización de la aplicación, los desarrolladores quitaron la posibilidad de cambiar los premios por dinero real al quitar los elementos de la interfaz correspondientes. Como resultado, todo lo abonado y acumulado anteriormente se convertía en los números inútiles. Así mismo tanto Lucky Habit: health tracker, como Lucky Step-Walking Tracker y WalkingJoy tienen un servidor de control común [string]richox[.]net[/string]. Esto puede significar que los mismos están vinculados entre sí y que los usuarios de Lucky Habit: health tracker y WalkingJoy en cualquier momento también pueden perder toda la esperanza de recibir los pagos.

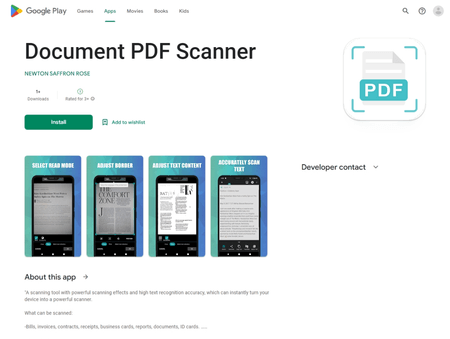

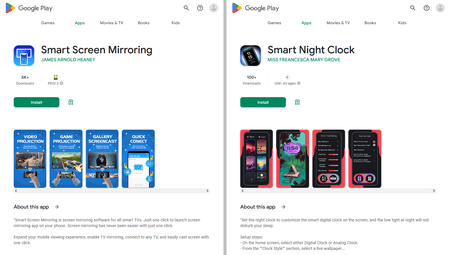

Entre las amenazas detectadas también hubo nuevas aplicaciones troyanas de la familia Android.Joker que suscriben a las víctimas a los servicios de pago. Se ocultaban en los programas como Document PDF Scanner (Android.Joker.1941), Smart Screen Mirroring (Android.Joker.1942) y Smart Night Clock (Android.Joker.1949).

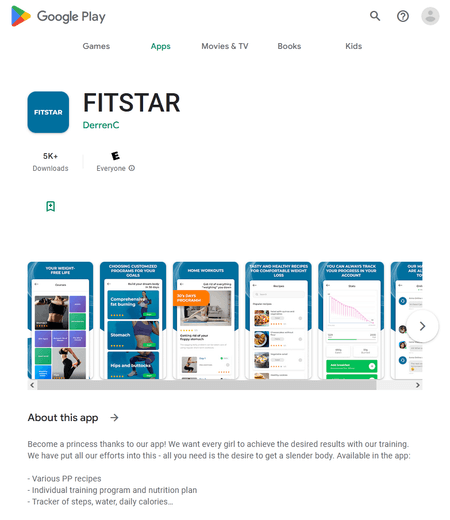

Además, en el catálogo Google Play se difundía el programa FITSTAR presentado como una aplicación de fitness.

Al iniciarse, el mismo abría los sitios web donde a los usuarios por poco dinero— 29 RUB — se les ofrecía adquirir los planes de adelgazamiento individuales. Así mismo, en realidad el precio indicado no era final. Por este dinero, los mismos solo adquirían el acceso de prueba al servicio por 1 día. Una vez finalizado el periodo de prueba, la suscripción se renovaba de forma automática por 4 días — ya por 980 RUB. El precio del acceso completo al servicio pudo alcanzar 7000 RUB, así mismo, se suponía la renovación posterior automática de la suscripción existente.

De esta forma, los titulares de dispositivos en Android que instalaban este programa por negligencia corrían el riesgo de perder bastante dinero. Esta aplicación fue añadida a la base de virus Dr.Web como Program.Subscription.1.

Para proteger los dispositivos en Android contra malware y software no deseado, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web