Doctor Web: informe de actividad de virus para dispositivos móviles en enero de 2024

29 de marzo de 2024

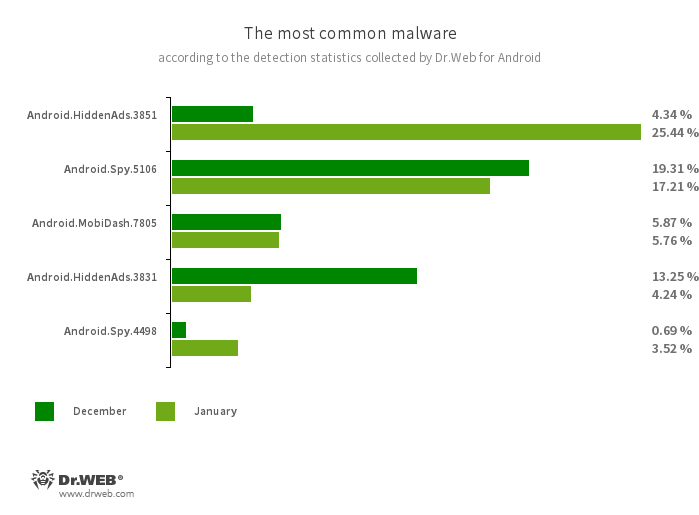

El número de ataques de troyanos bancarios de varias familias creció un 17,04%, el de spyware troyano Android.Spy ― un 11,16%, y el de malware extorsionista Android.Locker ― solo un 0,92%.

Así mismo, nuestros expertos detectaron más amenazas en el catálogo Google Play. Entre las mismas destaca la nueva familia de módulos de adware no deseados Adware.StrawAd, así como software troyano de la familia Android.FakeApp. Los últimos son usados por los malintencionados para realizar varios esquemas fraudulentos.

TENDENCIAS CLAVE DEL MES DE ENERO

- Software troyano Android.HiddenAds sigue siendo líder en cuanto al número de detecciones en dispositivos protegidos

- Subió la actividad de muchas familias de malware en Android

- Más amenazas detectadas en el catálogo Google Play

Según los datos de productos antivirus Dr.Web para Android

- Android.HiddenAds.3851

- Android.HiddenAds.3831

- Software troyano para visualizar publicidad importuna. Los representantes de esta familia se propagan frecuentemente camuflados por aplicaciones legales y en algunos casos se instalan en el catálogo de sistema por otro malware. Al penetrar en dispositivos en Android, estos troyanos de publicidad suelen ocultar al usuario su propia presencia en el sistema — por ejemplo, «ocultan» el icono de la aplicación del menú de la pantalla principal.

- Android.Spy.5106

- Android.Spy.4498

- Detección de un programa troyano que consiste en versiones modificadas de modificaciones no oficiales de la aplicación WhatsApp. Puede robar el contenido de notificaciones, ofrecer la instalación de programas de fuentes desconocidas, y durante el uso del Messenger — visualizar las ventanas de diálogo con contenido configurado a distancia.

- Android.MobiDash.7805

- Un programa troyano que visualiza publicidad importuna. Consiste en un módulo de software que los desarrolladores de software incrustan en aplicaciones.

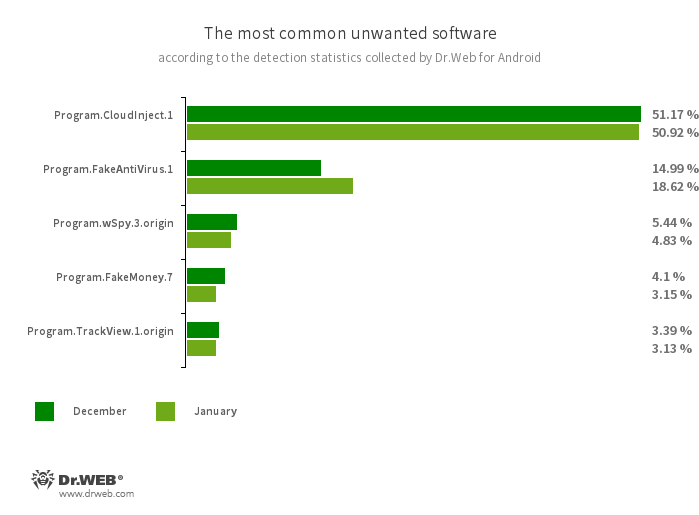

- Program.CloudInject.1

- Detección de aplicaciones en Android modificadas con el servicio en la nube CloudInject y la utilidad en Android con el mismo nombre (añadida a la base de virus Dr.Web como Tool.CloudInject). Estos programas se modifican en el servidor remoto, así mismo, el usuario interesado en su modificación (modder) no controla qué exactamente se incrustará en los mismos. Además, las aplicaciones reciben un conjunto de permisos prohibidos. Una vez modificados los programas, el modder puede administrarlos a distancia — bloquear, visualizar los diálogos personalizados, supervisar el hecho de instalación y desinstalación de otro software etc.

- Program.FakeAntiVirus.1

- Detección de adware que imita el funcionamiento de software antivirus. Estos programas pueden informar sobre amenazas no existentes y engañar a usuarios al requerir la compra de una versión completa.

- Program.wSpy.3.origin

- Un programa espía comercial para supervisar a titulares de dispositivos en Android de forma no autorizada. Permite a los malintencionados leer la mensajería (mensajes en messengers populares y SMS), escuchar el entorno, supervisar la ubicación del dispositivo, supervisar el historial del navegador web, acceder a la libreta telefónica y contactos, fotos y vídeos, hacer pantallazos y fotos a través de la cámara del dispositivo, así mismo, tiene función de keylogger.

- Program.FakeMoney.7

- Detección de aplicaciones que supuestamente permiten ganar dinero al realizar alguna tarea. Estos programas imitan el abono de premios, así mismo, para poder usar el dinero “ganado” hay que acumular un importe determinado. Hasta si los usuarios lo consiguen, no pueden recibir los pagos.

- Program.TrackView.1.origin

- Detección de una aplicación que permite supervisar a los usuarios a través de dispositivos en Android. Con este programa los malintencionados pueden detectar la ubicación de dispositivos objetivo, usar la cámara para grabar vídeos y crear fotos, realizar la escucha con el micrófono, crear grabaciones de audio etc.

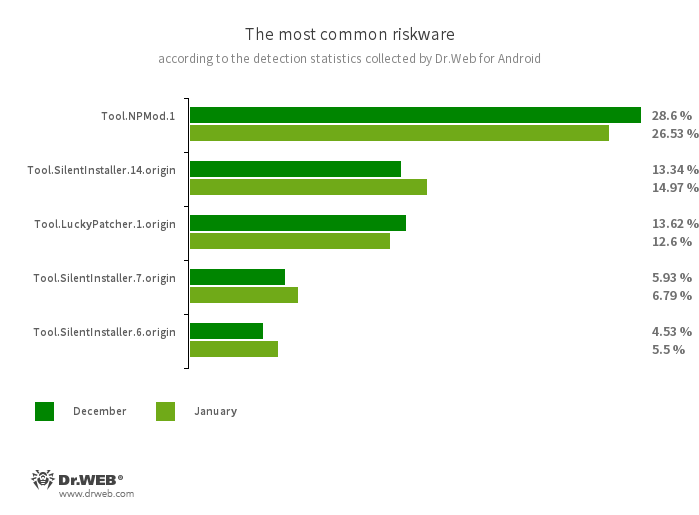

- Tool.NPMod.1

- Detección de aplicaciones en Android modificadas con la utilidad NP Manager. Estos programas tienen incrustado un módulo especial que permite esquivar la comprobación de la firma digital una vez modificados los mismos.

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones iniciar los archivos APK sin instalar los mismos. Estas plataformas crean un entorno de ejecución virtual en contexto de aplicaciones donde están incrustados. Los archivos APK iniciados con las mismas pueden funcionar como si fueran una parte de estos programas y obtener los mismos permisos de forma automática.

- Tool.LuckyPatcher.1.origin

- Una utilidad que permite modificar las aplicaciones en Android instaladas (crear los parches para las mismas) para modificar su lógica de funcionamiento o esquivar alguna restricción. Por ejemplo, con la misma los usuarios pueden intentar desactivar la comprobación de acceso root en programas bancarios u obtener los recursos ilimitados en juegos. Para crear los parches, la utilidad descarga de Internet los scripts preparados a propósito que pueden ser creados y añadidos a la base común por cualquier interesado. La funcionalidad de estos scripts puede así mismo resultar maliciosa, por lo tanto, los parches creados pueden ser de peligro potencial.

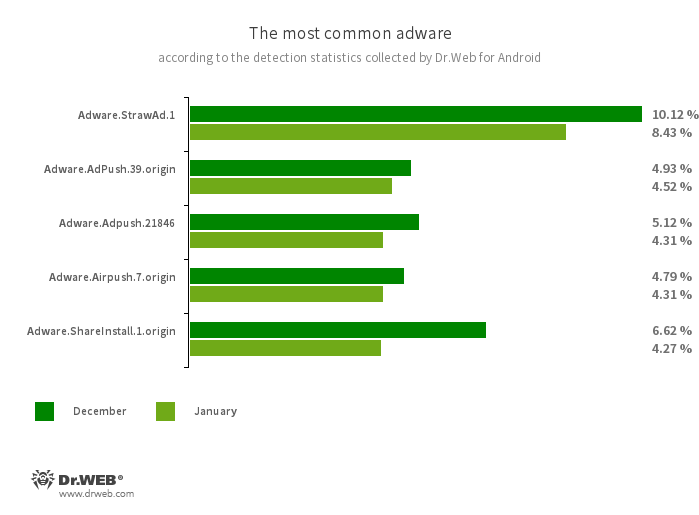

- Adware.StrawAd.1

- Detección de aplicaciones en Android que tienen incrustado un modulo de publicidad no deseado Adware.StrawAd.1.origin. Al desbloquear la pantalla de dispositivos en Android, este modulo visualiza anuncios de varios proveedores de servicios de publicidad.

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Los módulos de publicidad que pueden ser integrados en programas en Android. Visualizan las notificaciones de publicidad que engañan a usuarios. Por ejemplo, estas notificaciones pueden recordar las notificaciones de sistema operativo. Además, estos módulos recaban algunos datos privados y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Un representante de una familia de módulos de publicidad incrustados en aplicaciones en Android que visualizan varios tipos de publicidad. En función de la versión y modificación, pueden ser notificaciones de publicidad, ventanas emergentes o banners. Con estos módulos, los malintencionados con frecuencia propagan malware al proponer instalar algún tipo de software. Además, estos módulos transfieren varios tipos de información privada al servidor remoto.

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza notificaciones de publicidad en la pantalla de bloqueo de SO Android.

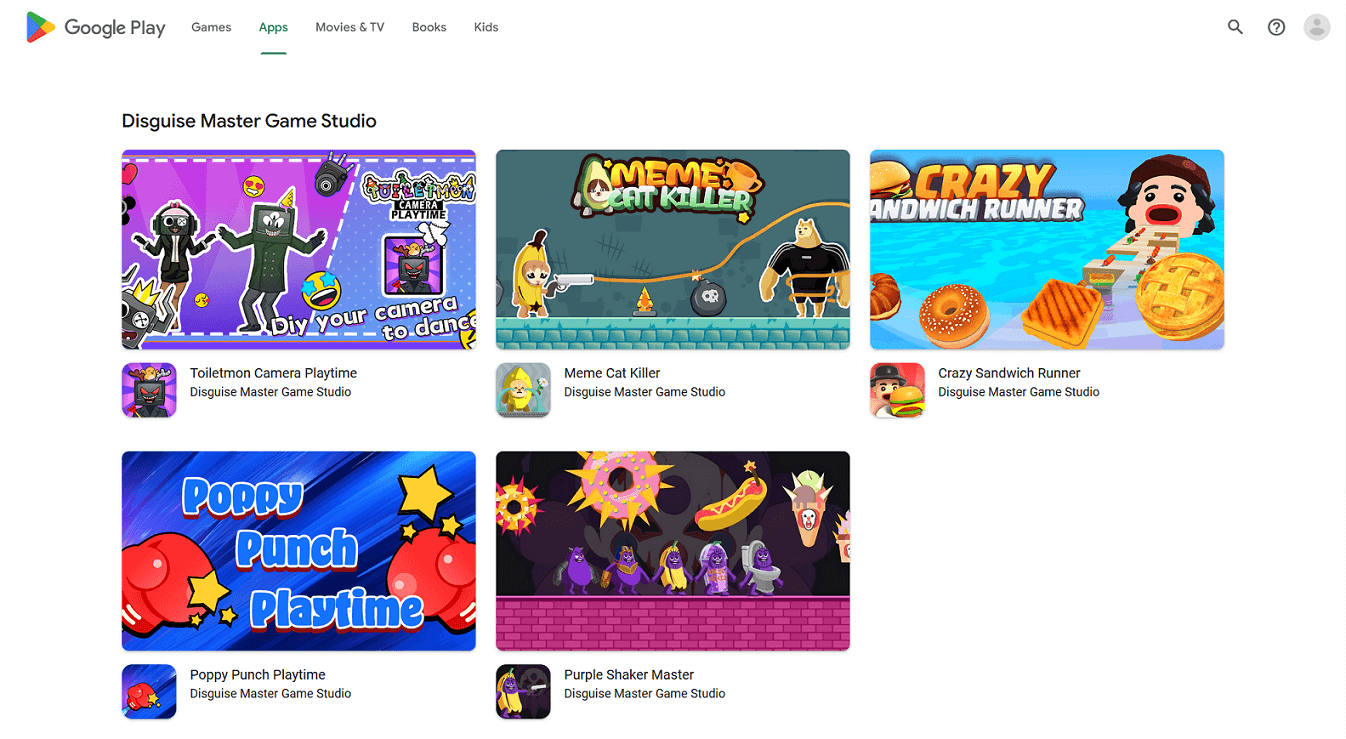

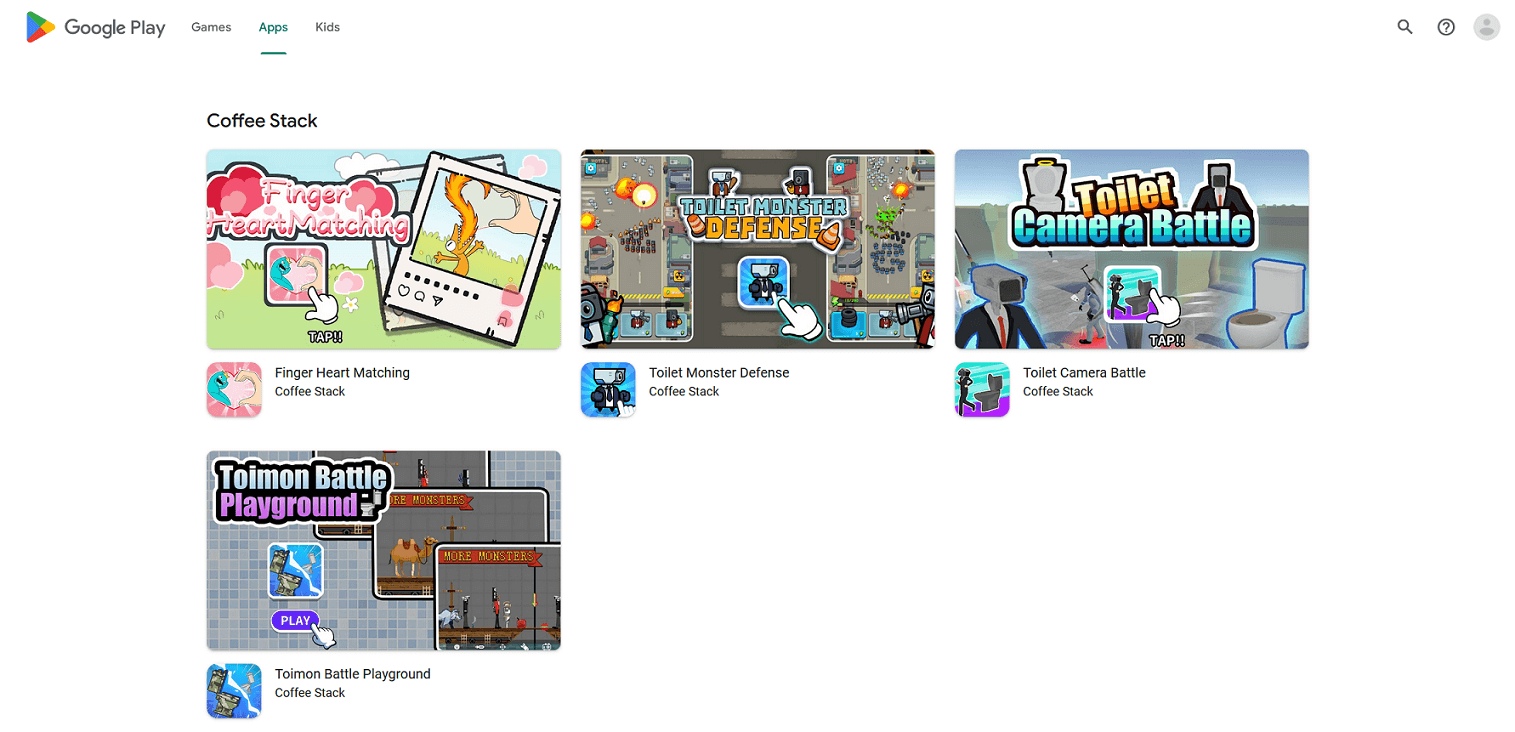

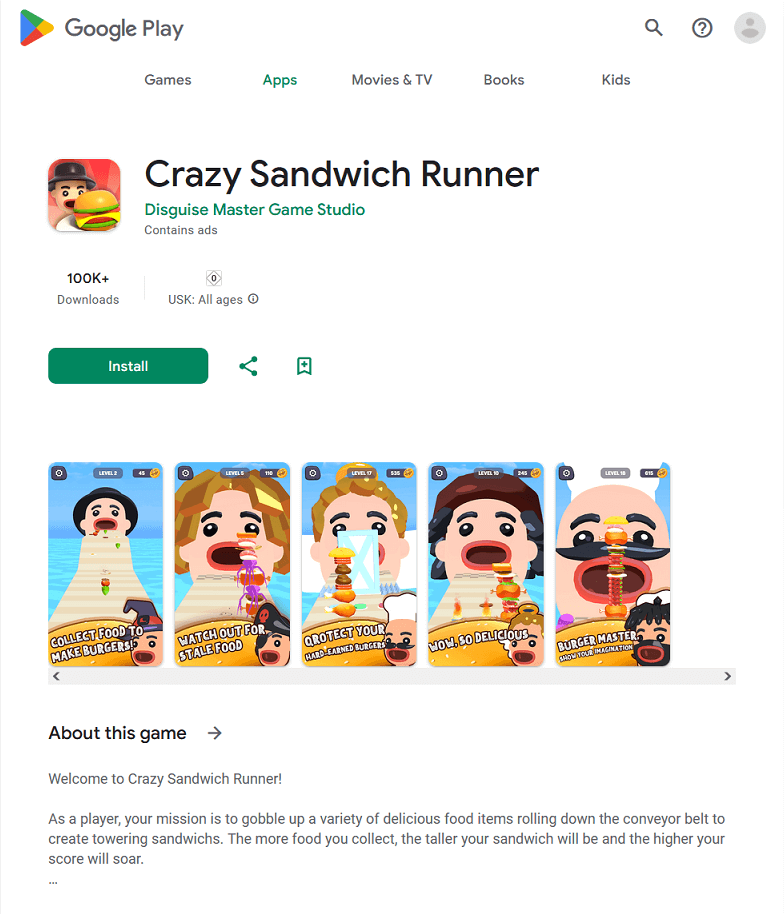

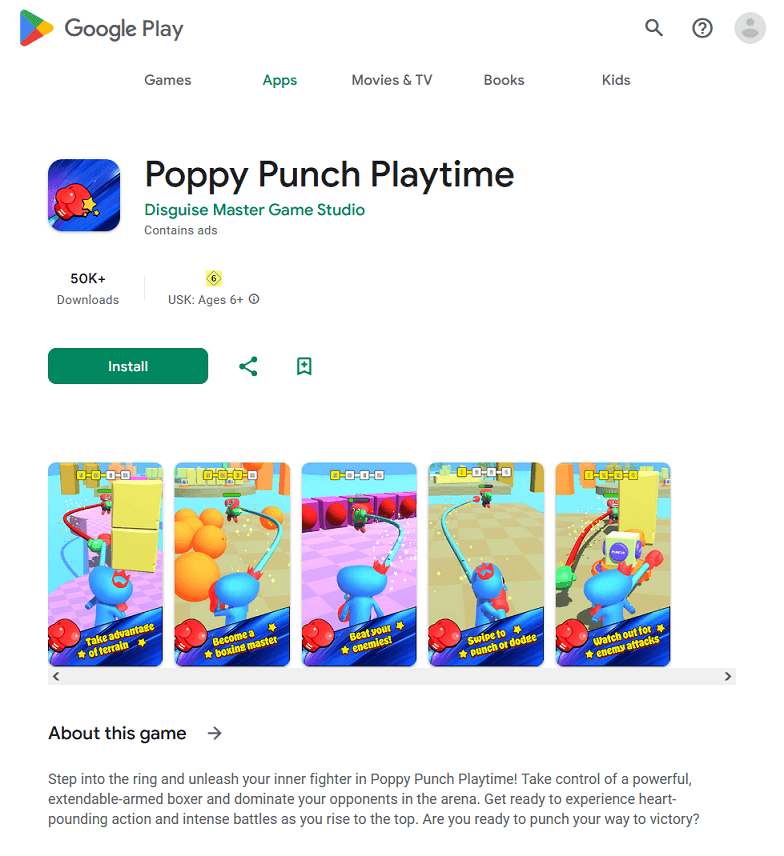

Amenazas en Google Play

A principios de enero de 2024 el laboratorio de virus de la empresa Doctor Web detectó en el catálogo Google Play algunos juegos con la plataforma de publicidad no deseada incrustada en los mismos Adware.StrawAd.1.origin:

- Crazy Sandwich Runner

- Purple Shaker Master

- Poppy Punch Playtime, Meme Cat Killer

- Toiletmon Camera Playtime

- Finger Heart Matching

- Toilet Monster Defense

- Toilet Camera Battle

- Toimon Battle Playground

Esta plataforma consiste en un módulo de software especial que se almacena cifrado en un catálogo con recursos de programas objetivo. Al desbloquear la pantalla, puede visualizar anuncios de varios proveedores de servicios de publicidad. El antivirus Dr.Web detecta las aplicaciones con Adware.StrawAd.1.origin como representantes de la familia Adware.StrawAd.

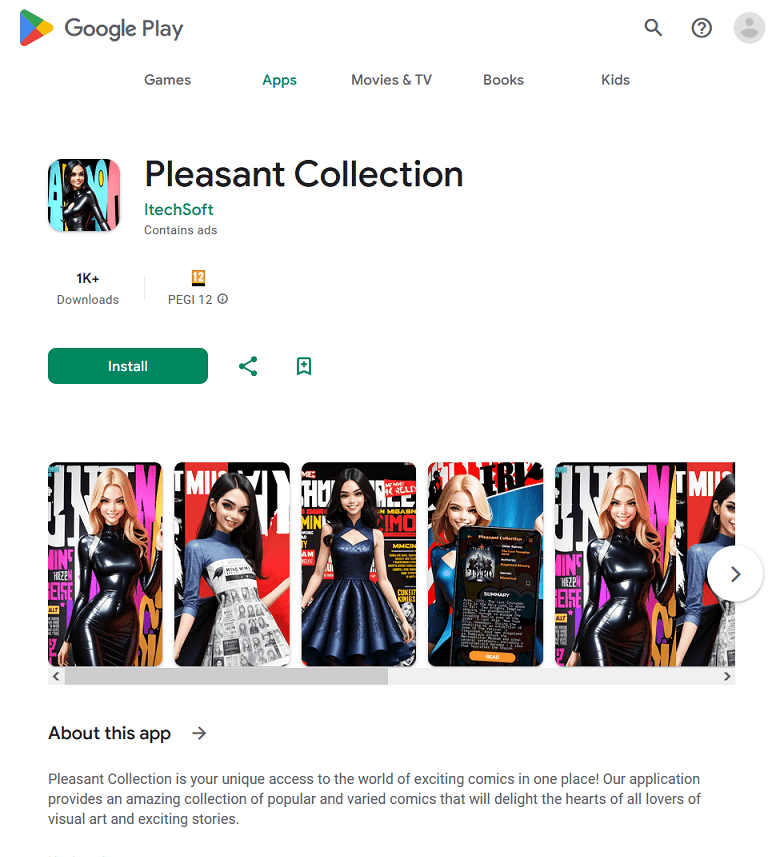

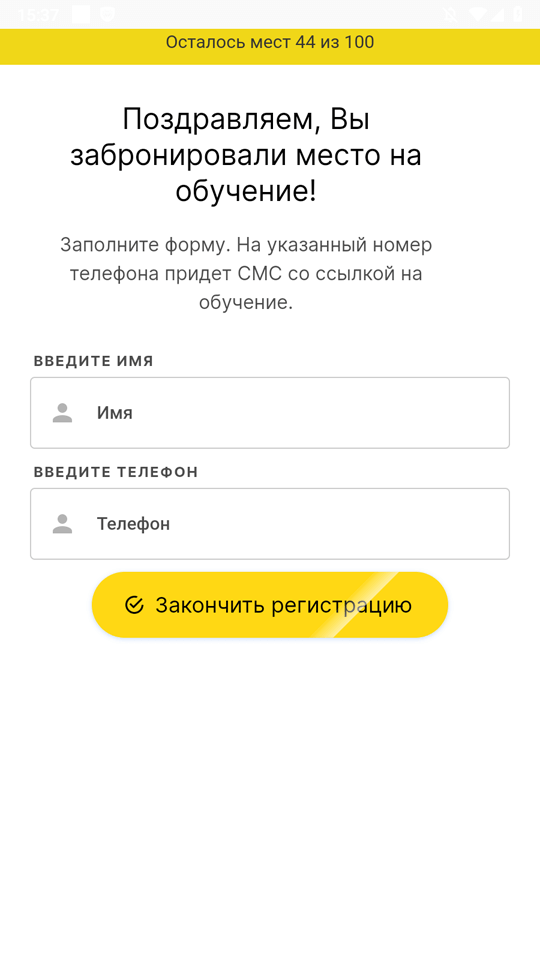

Así mismo, durante el mes de enero nuestros expertos detectaron algunos programas falsificados de la familia Android.FakeApp. Así, por ejemplo, el troyano Android.FakeApp.1579 se ocultaba en la aplicación Pleasant Collection camuflado por un software para leer cómics.

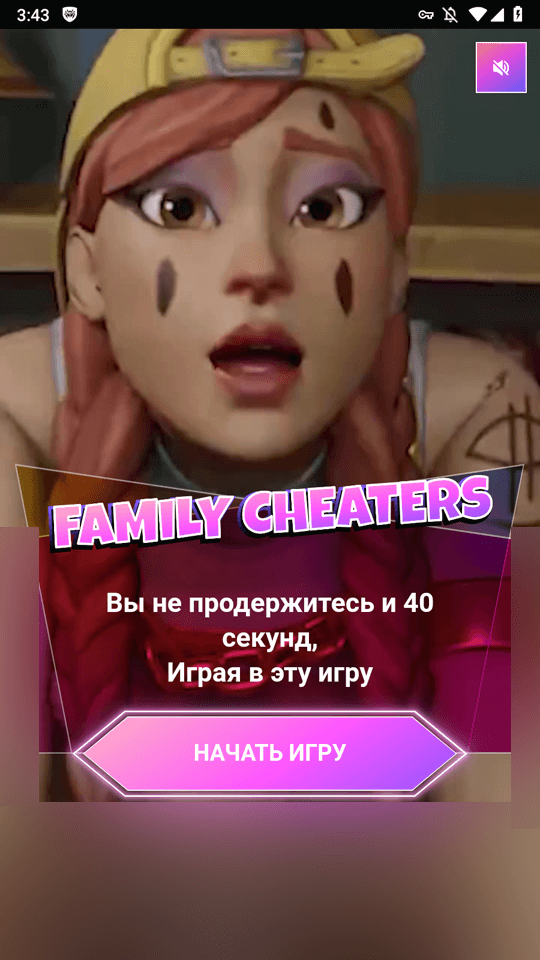

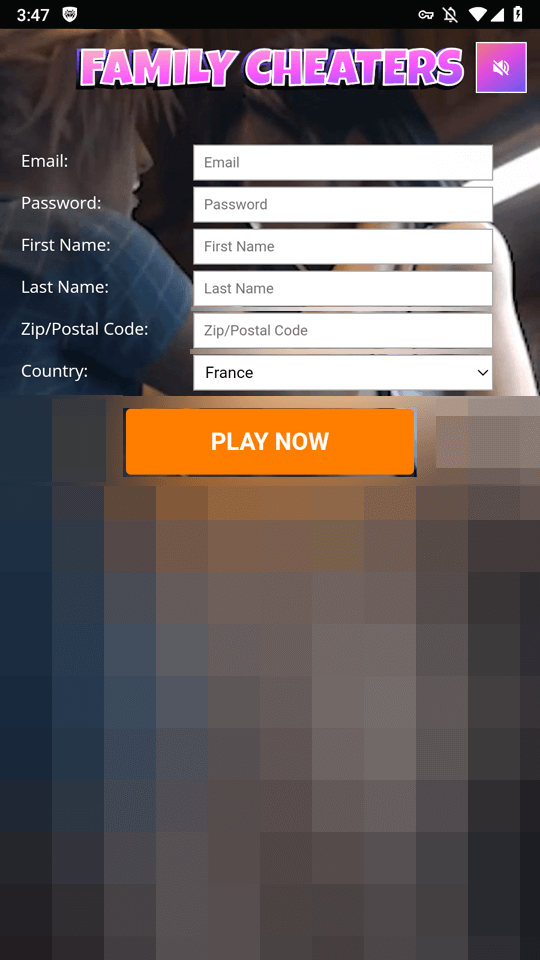

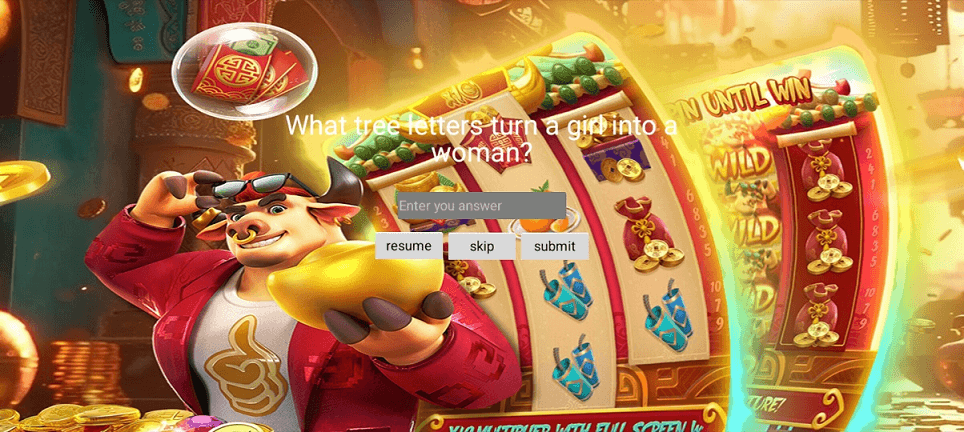

Su única tarea, sin embargo, era descargar los recursos de Internet fraudulentos. Entre los mismos, podrían detectarse los sitios web que supuestamente permitían acceder a algunos juegos, así mismo, de categoría “para adultos”. Un ejemplo de uno de ellos puede consultarse más abajo.

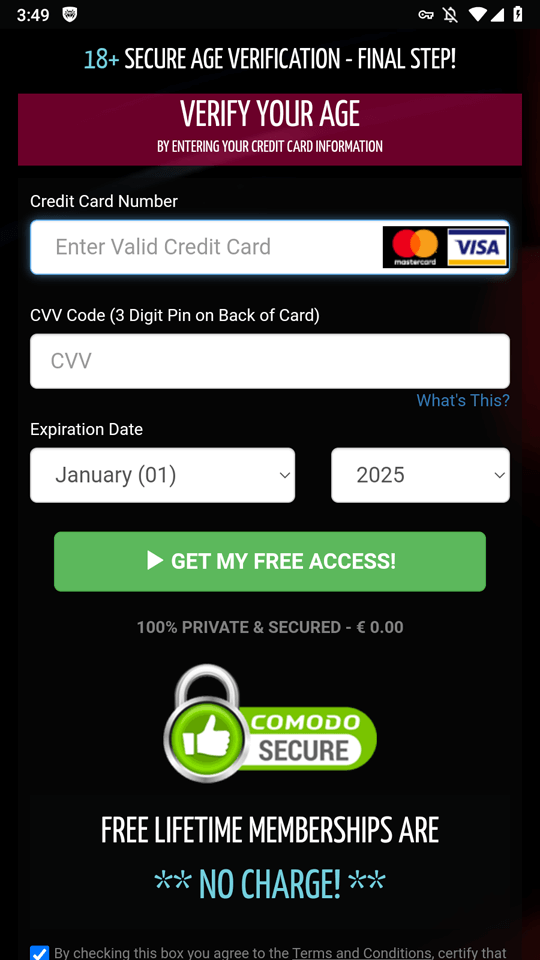

En este caso, a la víctima potencial antes de “empezar” el juego se le ofrecía contestar varias preguntas, y luego indicar los datos personales, y posteriormente también los datos de tarjeta bancaria, supuestamente, para comprobar su edad.

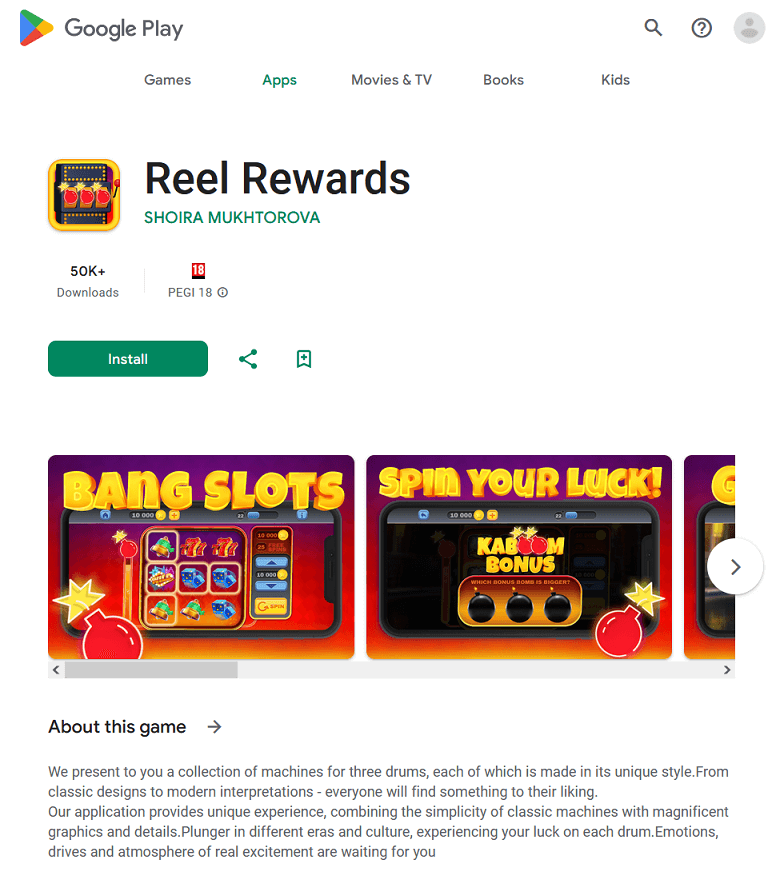

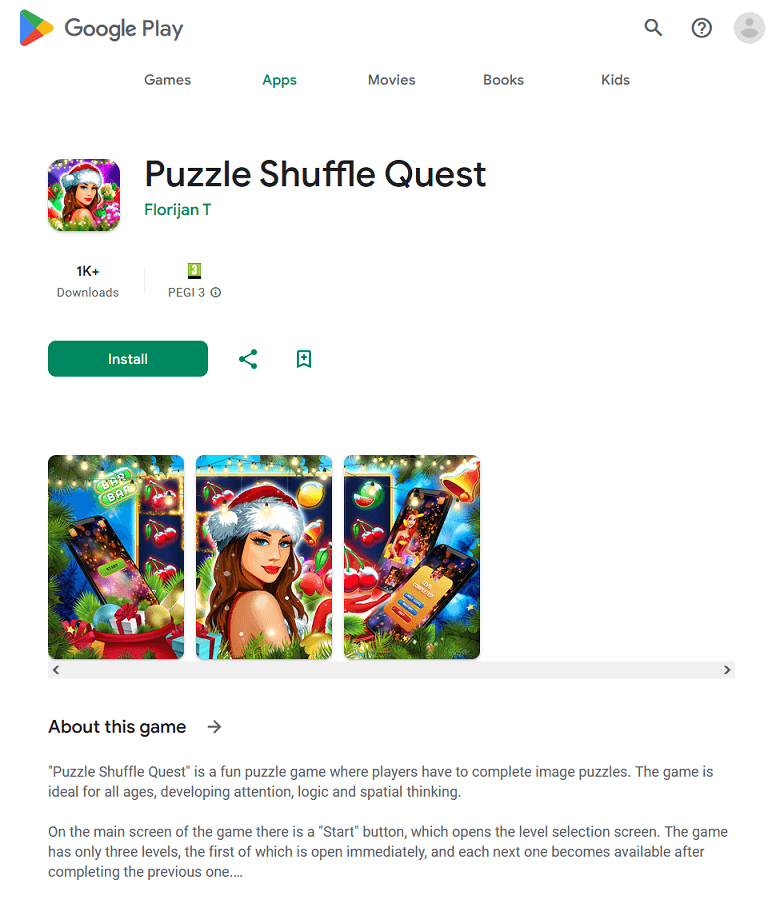

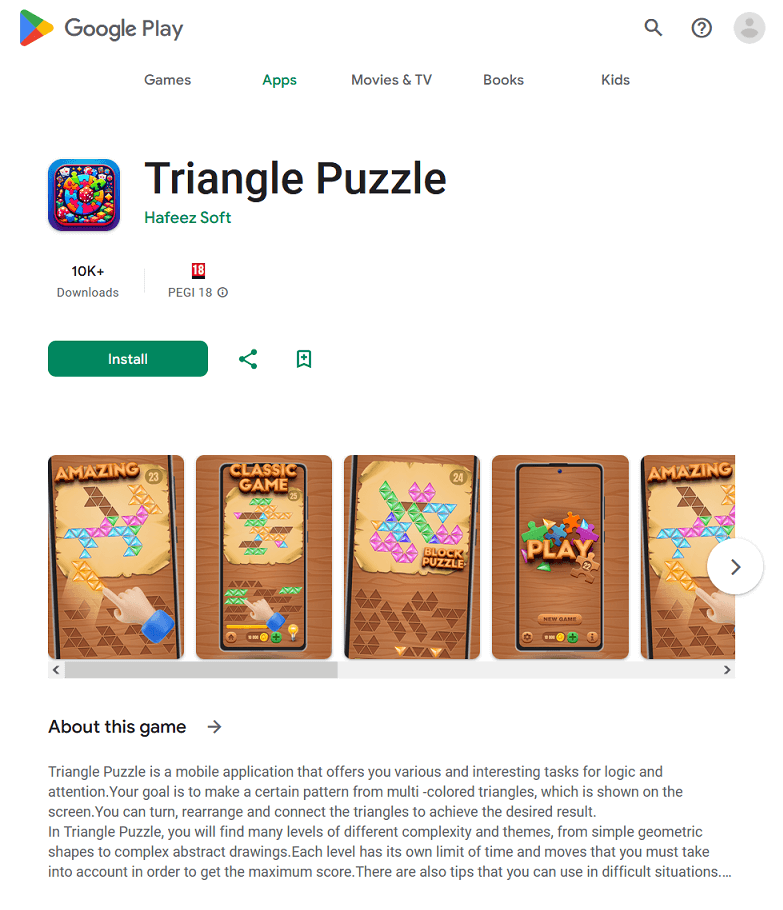

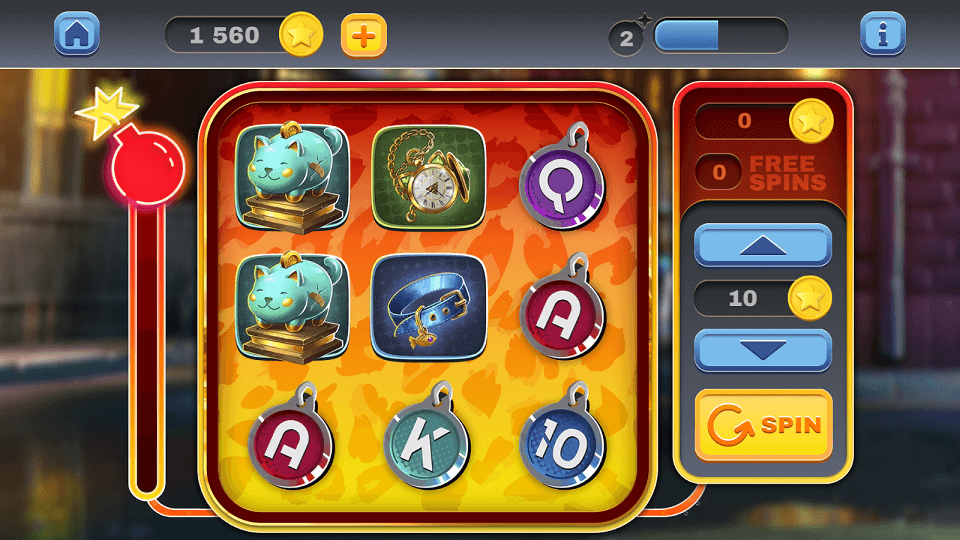

Entre los representantes detectados de la familia Android.FakeApp otra vez se detectaron los programas que se difundían camuflados juegos. Fueron añadidos a la base de virus del antivirus Dr.Web como Android.FakeApp.1573, Android.FakeApp.1574, Android.FakeApp.1575, Android.FakeApp.1577 y Android.FakeApp.32.origin.

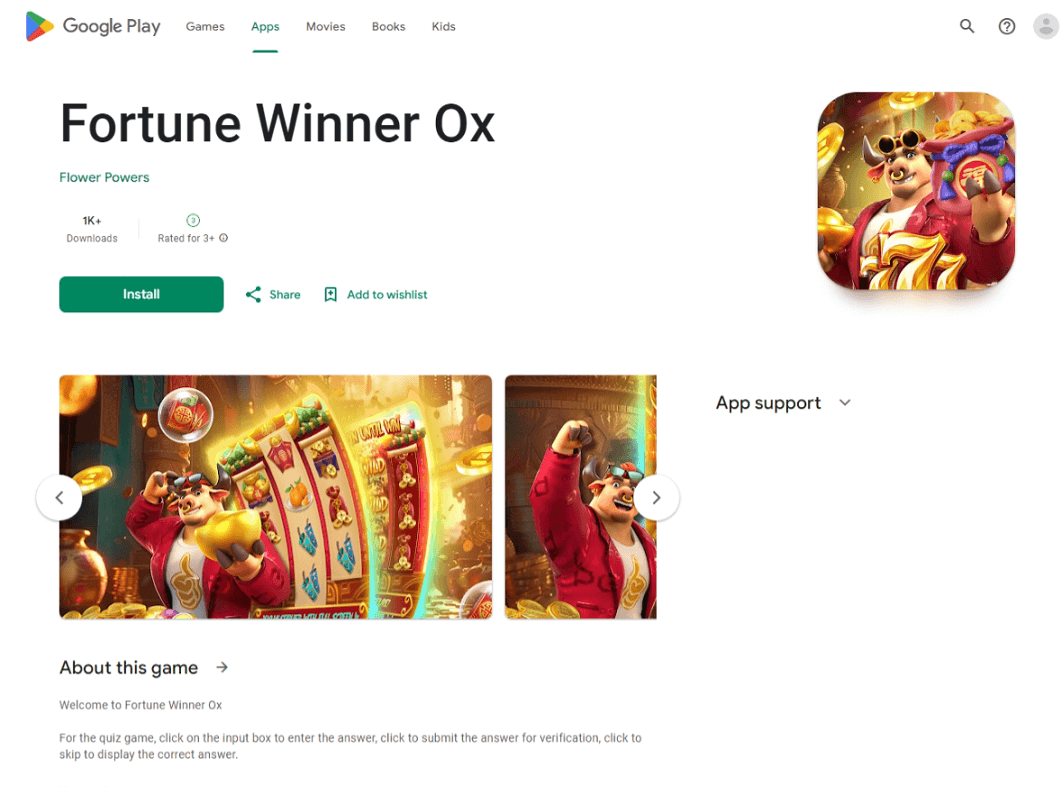

En determinadas condiciones, estas falsificaciones podían abrir los sitios web de casinos en línea y casas de apuestas. Un ejemplo de su funcionamiento como juegos:

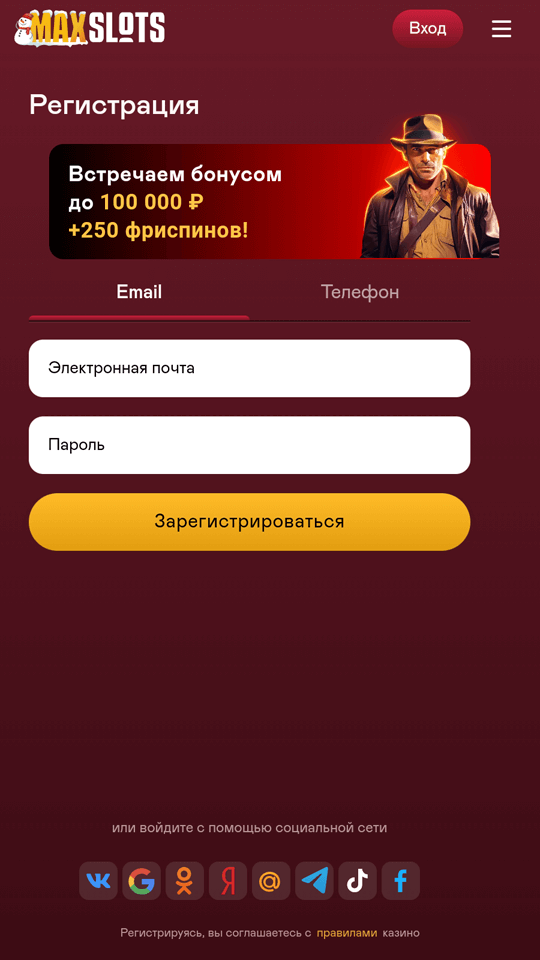

Un ejemplo de un sitio web abierto por los mismos:

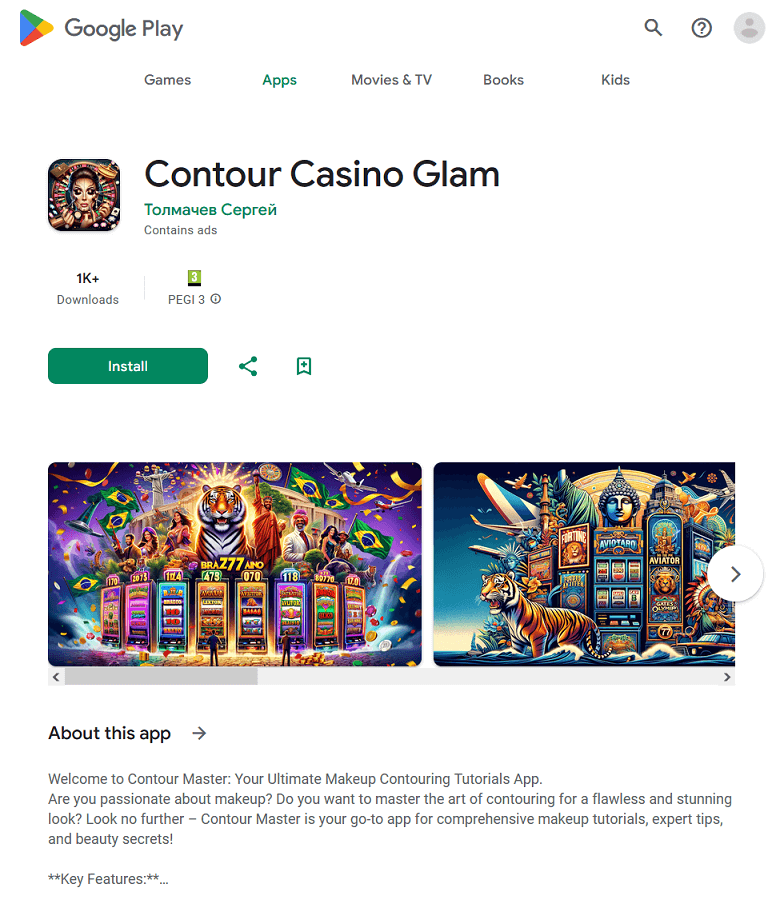

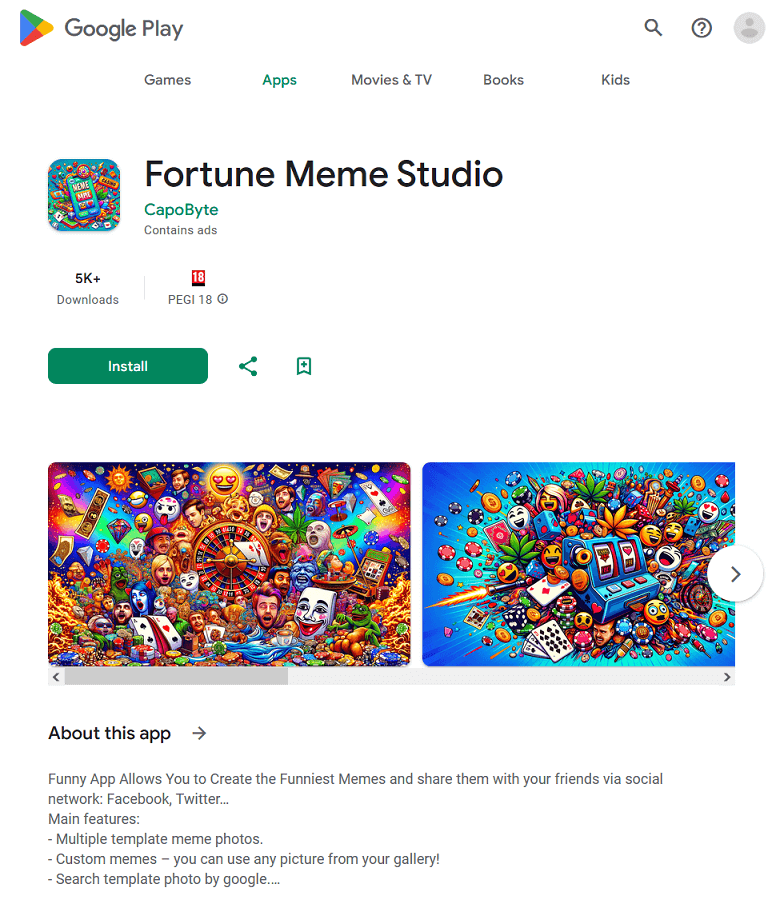

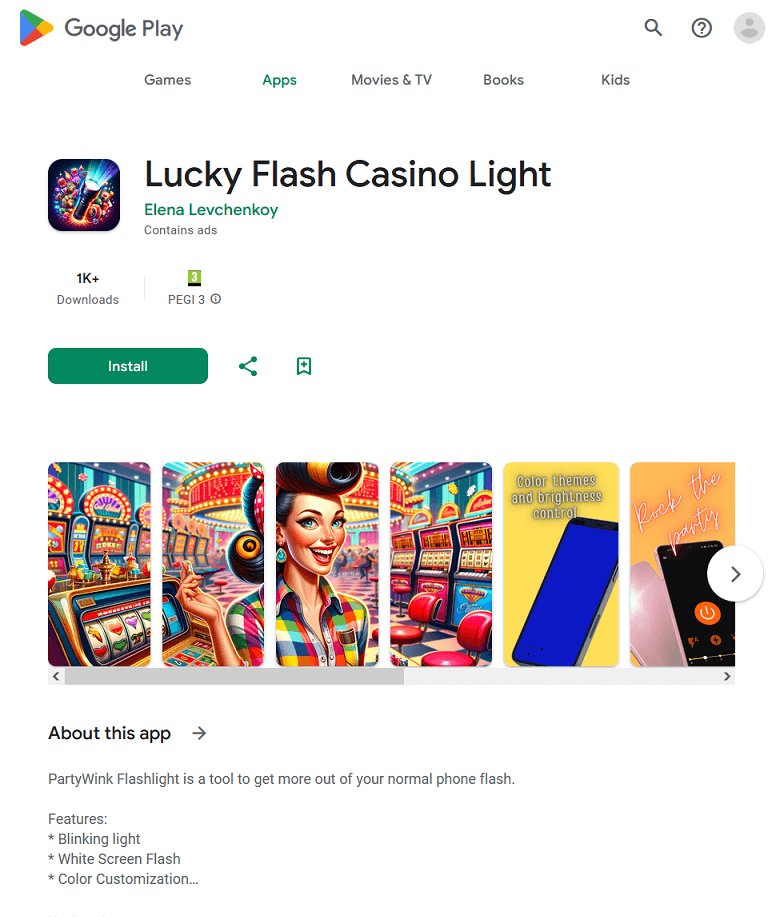

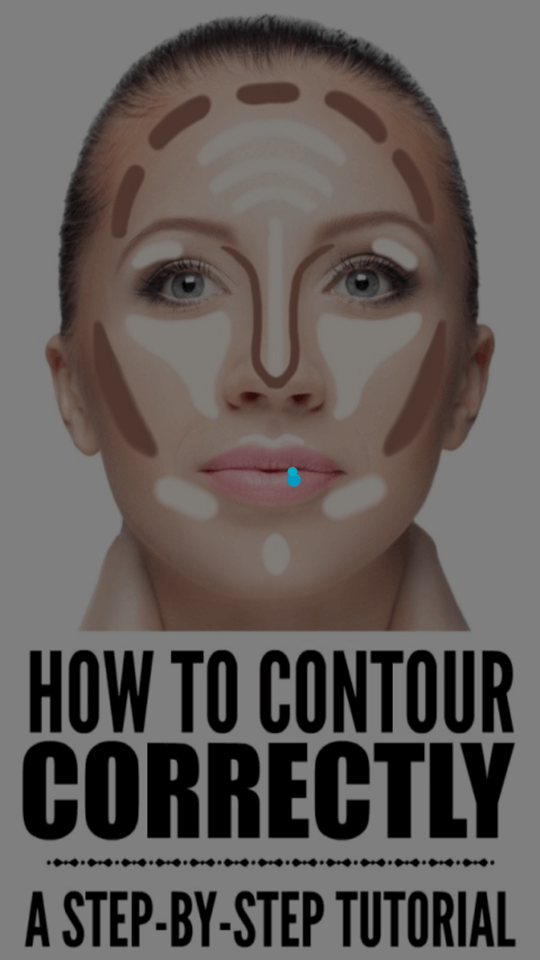

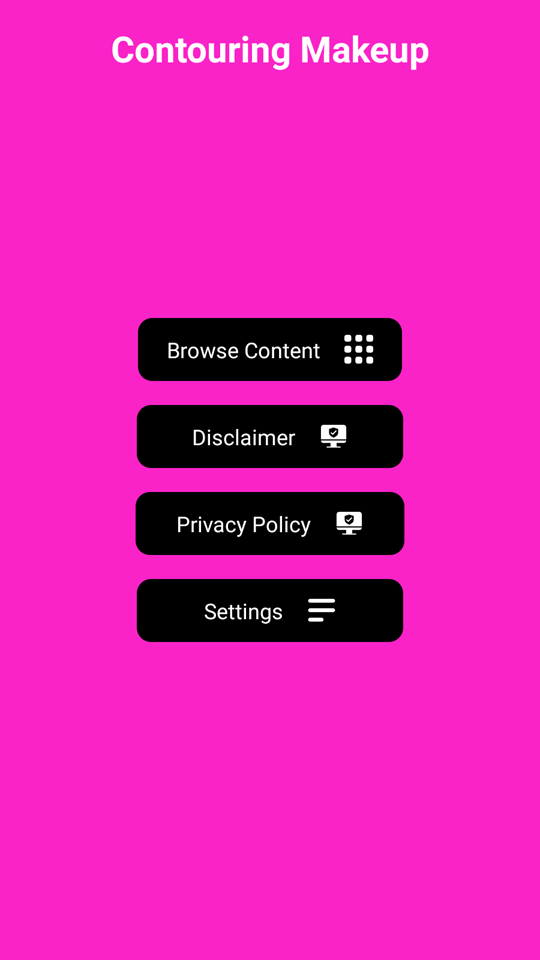

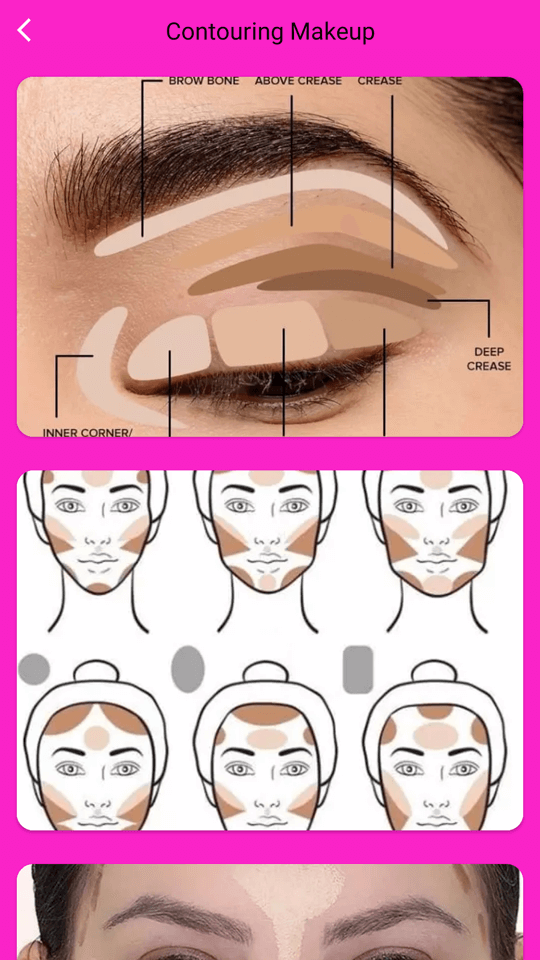

La tarea de algunos otros troyanos también fue abrir los sitios web de casinos en línea y casas de apuestas. Así, por ejemplo, Android.FakeApp.1576 se ocultaba en un programa para clases de maquillaje Contour Casino Glam y en una herramienta para crear memes Fortune Meme Studio. Y Android.FakeApp.1578 estaba en una aplicación linterna llamada Lucky Flash Casino Light.

Una vez instaladas, las mismas funcionaban como aplicaciones legales, pero al cabo de un rato podían empezar a abrir los sitios web objetivo.

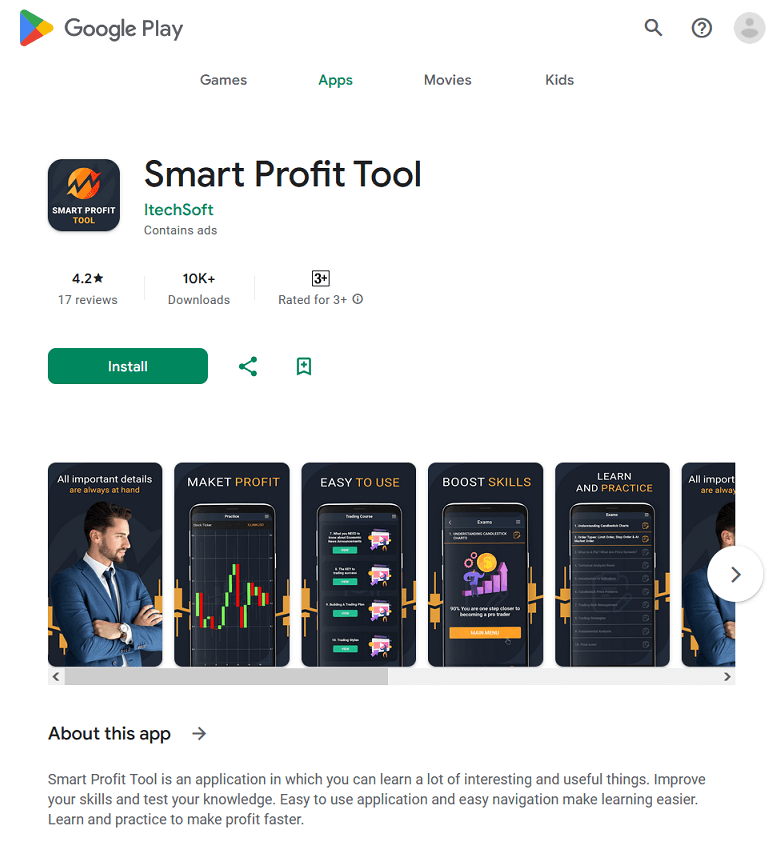

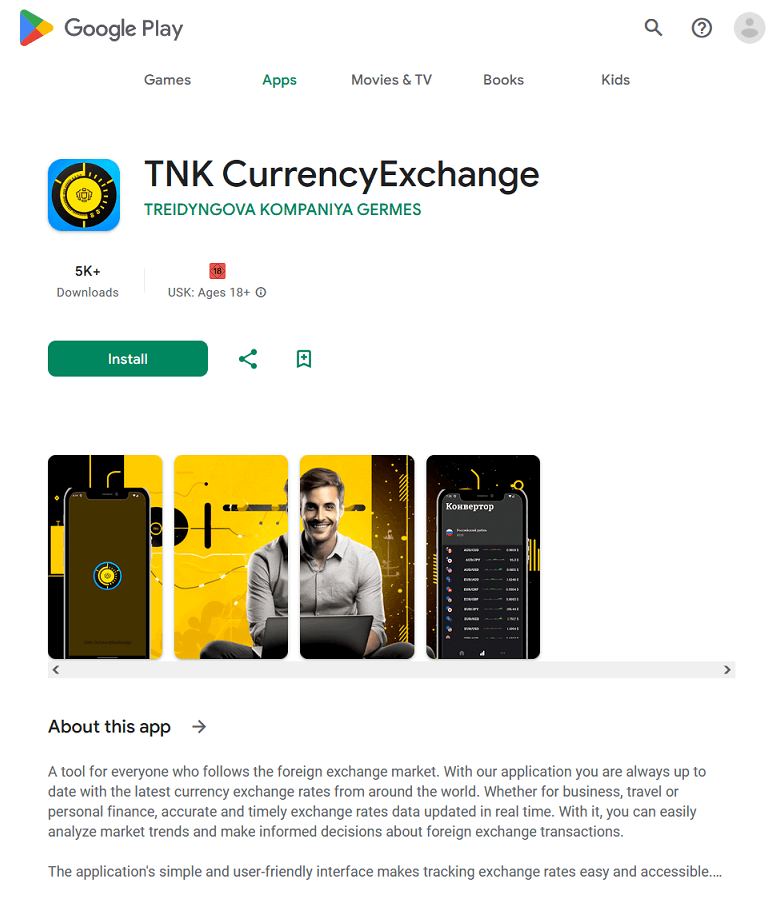

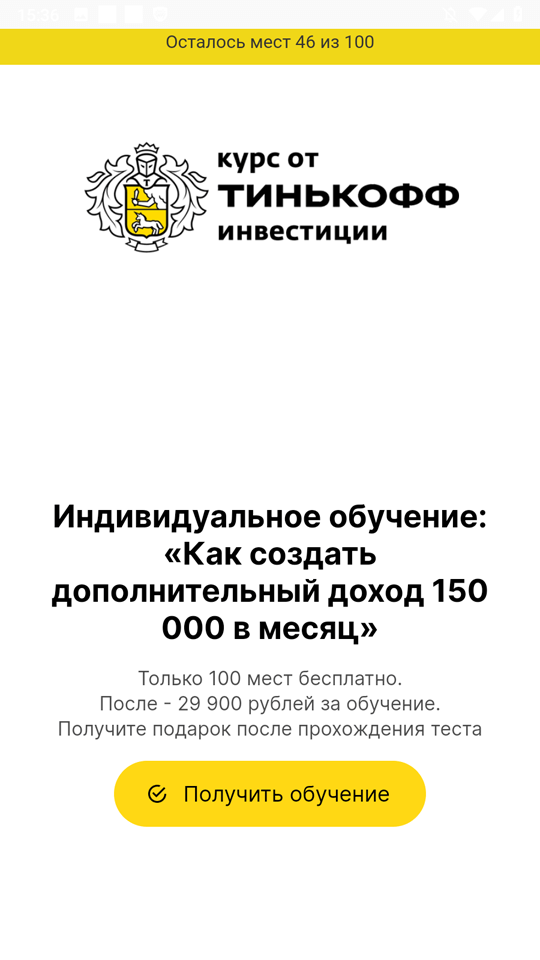

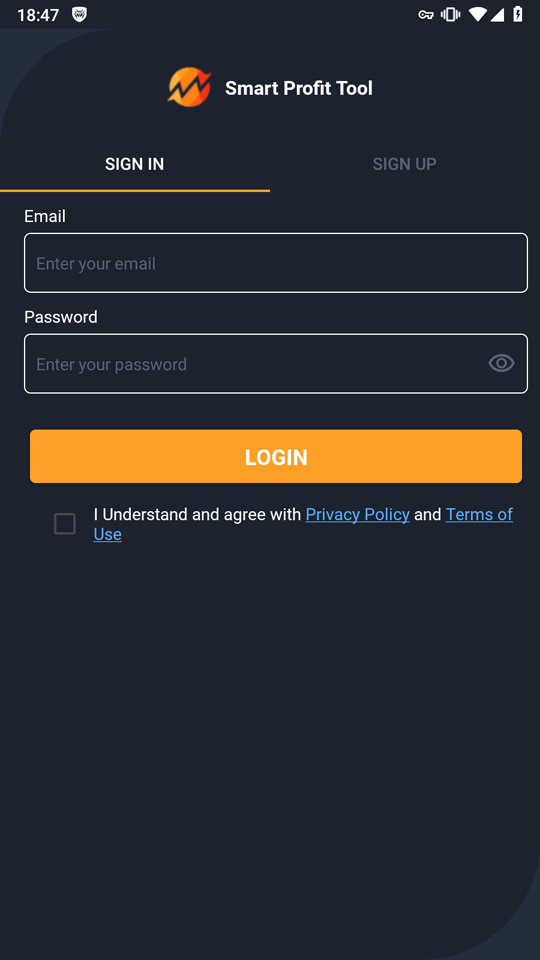

Además, los malintencionados difundían varios tipos de troyanos Android.FakeApp.1564 y Android.FakeApp.1580 camuflados por aplicaciones financieras, manuales, programas para participar en encuestas y otro software.

Estos programas falsificados abrían los sitios web de estafa de temática financiera donde a las víctimas potenciales supuestamente en nombre de empresas conocidas se ofrecían varios servicios. Por ejemplo, los usuarios “podían” ser inversores o mejorar su alfabetización financiera. Para “acceder" a algún servicio, los mismos tenían que someterse a una encuesta y registrar la cuenta al indicar los datos personales.

Ejemplos de sitios web abiertos:

Para proteger los dispositivos en Android contra malware y software no deseado recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web