Doctor Web: informe de actividad de virus en febrero de 2024

1 de abril de 2024

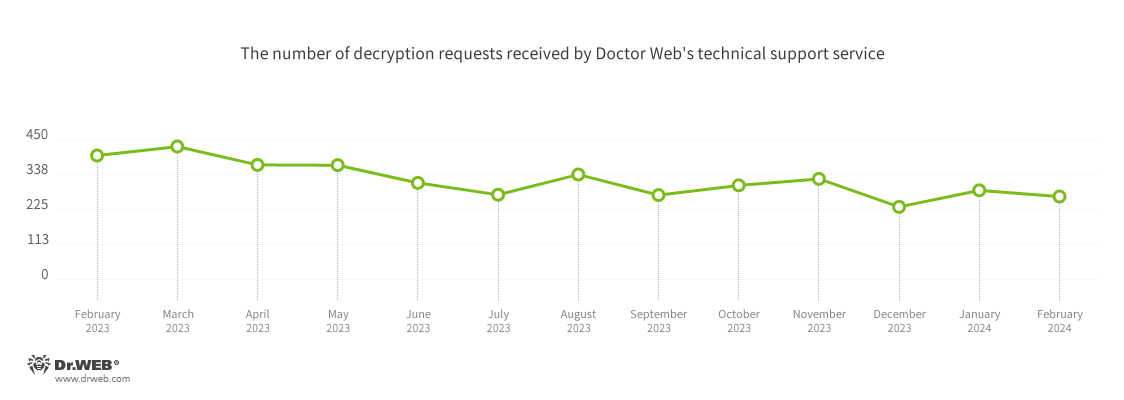

El número de solicitudes de usuarios para descifrar archivos bajó un 7,02% comparado con el mes anterior. Con mayor frecuencia, los ataques se debían a la actividad de los troyanos cifradores Trojan.Encoder.3953 (18,27% de incidentes), Trojan.Encoder.37369 (9,14% de incidentes) y Trojan.Encoder.26996 (8,12% de incidentes).

En los dispositivos en Android con mayor frecuencia otra vez se detectaban los troyanos de publicidad de la familia Android.HiddenAds cuya actividad creció bastante.

Главные тенденции февраля

- Crecimiento del número total de amenazas detectadas

- Prevalencia de scripts maliciosos y documentos phishing en el tráfico de correo malicioso

- Reducción del número de solicitudes de usuarios para descifrar los archivos afectados por los cifradores

- Crecimiento del número de detecciones de adware troyano Android.HiddenAds en dispositivos protegidos

Según los datos del servicio de estadísticas Doctor Web

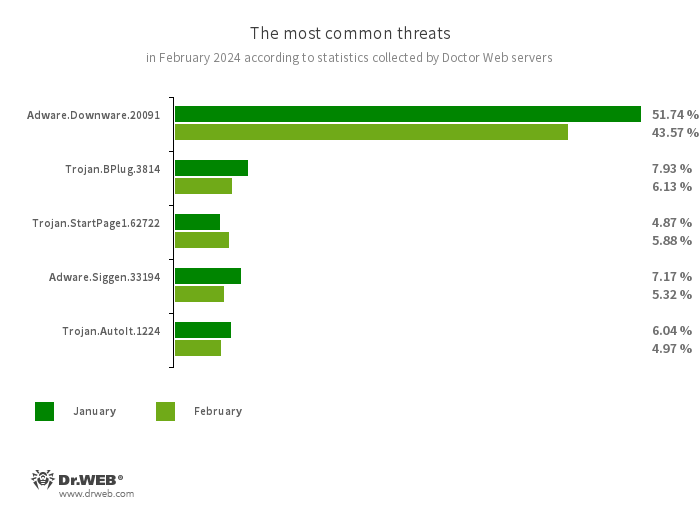

Las amenazas más populares del mes de febrero:

- Adware.Downware.20091

- Adware que sirve de instalador intermediario de software pirata.

- Trojan.BPlug.3814

- Detección del componente malicioso de la extensión de navegador WinSafe. Este componente es un script de JavaScript que visualiza publicidad importuna en navegadores.

- Trojan.StartPage1.62722

- Un malware que suplanta la página de inicio en la configuración del navegador.

- Adware.Siggen.33194

- Detección del navegador gratuito creado con la plataforma Electron con un componente de publicidad incrustado. Este navegador se difunde a través de varios sitios web y se descarga a los equipos al intentar descargar los archivos Torrent.

- Trojan.AutoIt.1224

- Detección de la versión comprimida del programa troyano Trojan.AutoIt.289 creado en lenguaje script AutoIt. Se difunde como parte del grupo de varios tipos de malware: un miner, un backdoor y un módulo para propagación automática. Trojan.AutoIt.289 realiza varios tipos de acciones maliciosas que dificultan la detección de la carga útil básica.

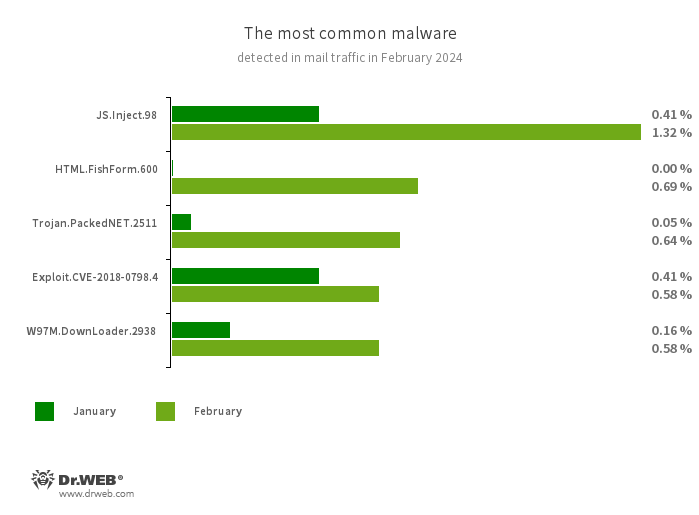

Estadística de malware en el tráfico de correo

- JS.Inject

- Una familia de scripts maliciosos creados en lenguaje JavaScript. Incrustan un script malicioso en el código HTML de las páginas web.

- HTML.FishForm.365

- Una página web que se difunde por medio de envíos phishing. Es un formulario ficticio para introducir los datos de la cuenta que imita el inicio de sesión en los sitios web conocidos. Los datos introducidos por el usuario se envían a los malintencionados.

- Trojan.PackedNET.2511

- Malware creado en VB.NET y protegido por un comprimidor.

- Exploit.CVE-2018-0798.4

- Exploits para usar vulnerabilidades en el software Microsoft Office que permiten ejecutar un código aleatorio.

- W97M.DownLoader.2938

- Una familia de troyanos descargadores que usan las vulnerabilidades de los documentos Microsoft Office. Sirven para descargar otro malware al equipo atacado.

Cifradores

En febrero del año 2024 el número de solicitudes para descifrar los archivos afectados por los programas troyanos cifradores bajó un 7,02% comparado con el mes de enero.

Los encoders más difundidos del mes de febrero:

- Trojan.Encoder.3953 — 18.27%

- Trojan.Encoder.35534 — 9.14%

- Trojan.Encoder.26996 — 8.12%

- Trojan.Encoder.29750 — 0.51%

- Trojan.Encoder.37400 — 0.51%

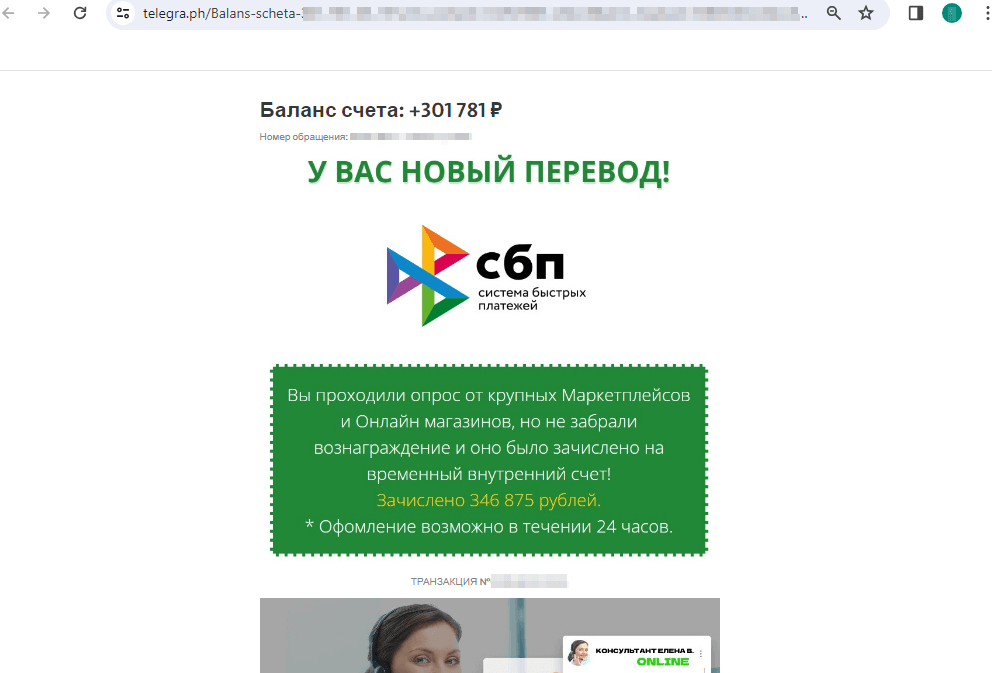

Sitios web peligrosos

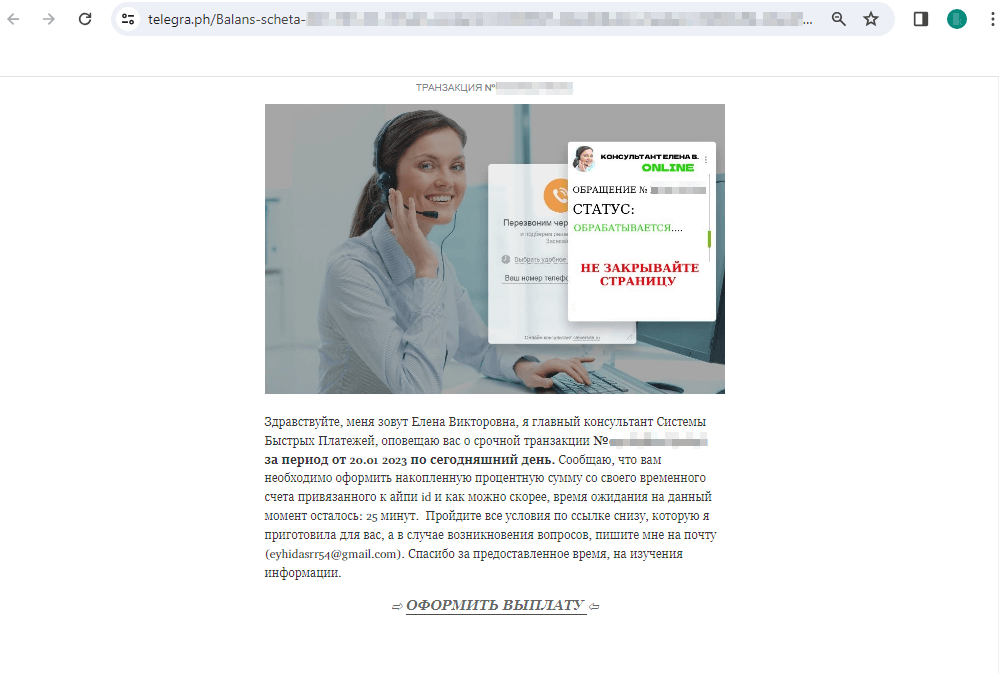

En febrero del año 2024 los analistas de Internet de la empresa Doctor Web siguieron detectando los sitios web no deseados de temática variada. Así, por ejemplo, entre los malintencionados fueron muy populares los sitios web que informan a las víctimas potenciales sobre la disponibilidad de algunas transferencias bancarias para las mismas. Para “recibir” este dinero, los usuarios deben pagar una “comisión” por una transferencia entre los bancos. Los enlaces a los sitios web similares se difunden así mismo a través de la plataforma blog Telegraph.

Más abajo puede consultarse un ejemplo de esta publicación. En 24 horas, las víctimas potenciales se les ofrece “recibir” el premio supuestamente recibido por participar en una encuesta de tiendas en línea:

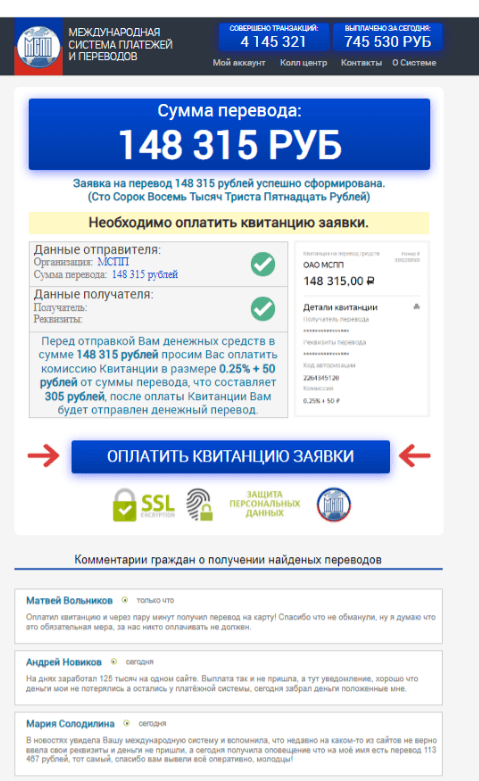

Al hacer clic sobre el enlace «FORMALIZAR EL PAGO» el usuario se redirige al sitio web fraudulento de un «Sistema internacional de pagos y transferencias», donde supuestamente puede recibir el pago prometido:

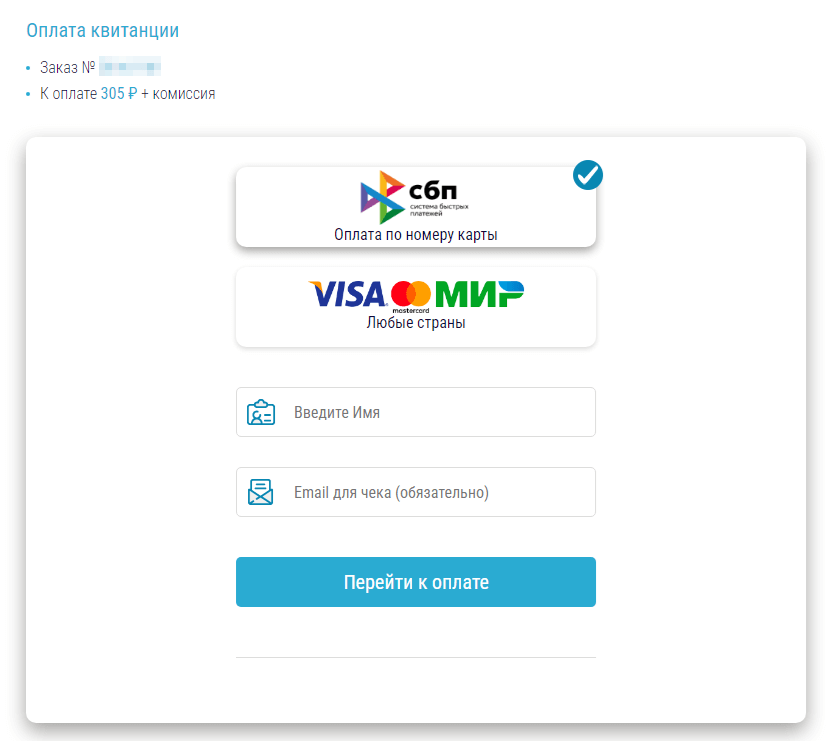

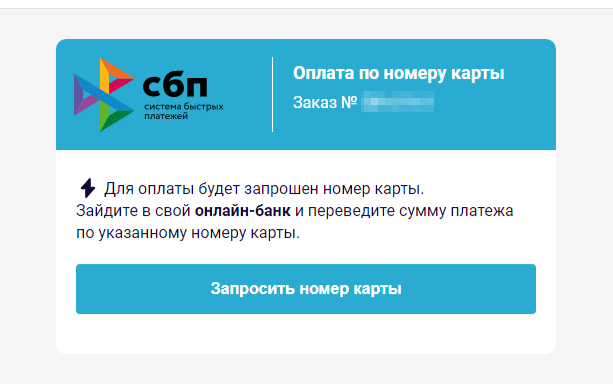

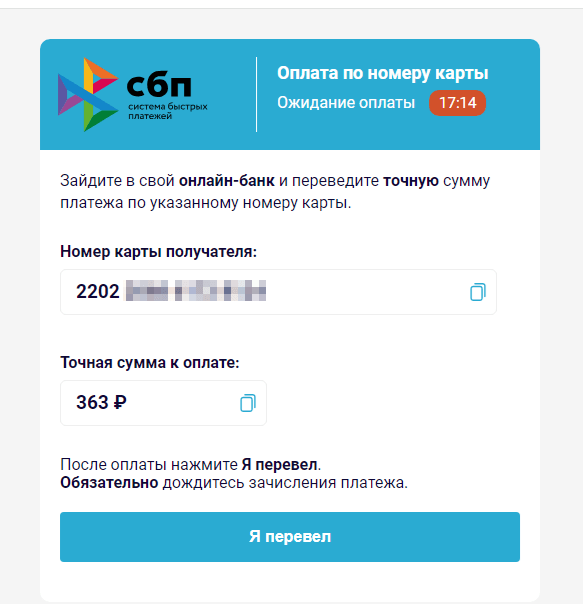

Para “recibir” el dinero, el usuario primero debe indicar los datos personales ― su nombre y la dirección del correo electrónico, y luego pagar una “comisión” a través del Sistema de pagos rápidos (SPR) por recibir una “transferencia” del premio no existente. Así mismo, como modo de pago de la “comisión” los malintencionados indican la transferencia de dinero por número de tarjeta bancaria a través de la banca en línea, aunque el SPR solo supone transferencias por número de móvil. En este caso, los malintencionados pueden especular a propósito con el modo de transferencia tomando en cuenta la baja alfabetización financiera de los usuarios. Si la víctima acepta pagar una “comisión”, transferirá su propio dinero a la tarjeta bancaria controlada por los malintencionados. Así mismo, es probable que para intentar robar el dinero de usuarios los malintencionados en el futuro realmente usarán el SPR.

Malware y software no deseado para dispositivos móviles

Según los datos estadísticos de detecciones Dr.Web para dispositivos móviles en Android, en febrero del año 2024 en dispositivos protegidos con mayor frecuencia otra vez se detectaban los programas troyanos Android.HiddenAds que visualizan publicidad no deseada. Su actividad, en comparación con el mes de enero, subió un 73,26%. Así mismo, el adware troyano de otra familia. Android.MobiDash, аtacó a usuarios un 58,85% menos.

El número de detecciones de troyanos espía Android.Spy bajó un 27,33%, y de troyanos bancarios ― un 18,77%. Así mismo, el malware extorsionista Android.Locker se detectó un 29,85% más.

Los eventos más destacados vinculados a la seguridad “móvil” en febrero:

- crecimiento considerable de actividad de adware troyano Android.HiddenAds,

- reducción del número de ataques de troyanos bancarios y aplicaciones troyanas espía,

- crecimiento del número de ataques de malware extorsionista.

Para más información sobre los eventos de virus para dispositivos móviles en febrero, consulte nuestro informe.