Doctor Web: informe de la actividad de virus para dispositivos móviles en el año 2024

30 de enero de 2025

Entre los programas no deseados, los más activos fueron las aplicaciones que ofrecen a los usuarios realizar diversas tareas a cambio de recompensas virtuales, que luego supuestamente pueden convertirse en dinero real. Los programas potencialmente peligrosos más detectados fueron utilidades que permiten ejecutar aplicaciones de Android sin instalarlas. Los adware más activos eran versiones especialmente modificadas del messenger WhatsApp, cuyas funciones incluyen código para descargar enlaces publicitarios.

A lo largo del año, los analistas de virus de Doctor Web detectaron cientos de nuevas amenazas en el catálogo de Google Play, que se descargaron en total más de 26.700.000 veces. Entre ellas había malware, incluido un troyano espía, así como aplicaciones no deseadas y adware.

Nuestros expertos también identificaron un nuevo ataque a consolas TV basadas en Android: alrededor de 1.300.000 dispositivos se vieron afectados por un backdoor que infectaba el área del sistema y podía descargar e instalar software de terceros por comando de los atacantes.

Además, los analistas de virus de Doctor Web observaron la creciente popularidad de una serie de técnicas destinadas a dificultar el análisis de malware para Android y esquivar su detección por los antivirus. Entre ellas hubo diversas manipulaciones con el formato de los archivos ZIP (el formato ZIP es la base de los archivos APK de las aplicaciones Android), manipulaciones con el archivo de configuración del programa AndroidManifest.xml, y otras. Estas técnicas se detectaban con mayor frecuencia en troyanos bancarios.

TENDENCIAS DEL AÑO PASADO

- El malware publicitario sigue siendo la amenaza más común

- Aumentan los troyanos bancarios

- Los ciberdelincuentes han aumentado el uso de troyanos bancarios Android.Banker sencillos, que solo roban datos de acceso a cuentas bancarias en línea y códigos de verificación por SMS

- Los atacantes han aumentado el uso de la manipulación del formato de las aplicaciones APK y sus componentes estructurales para esquivar la detección y dificultar el análisis del malware

- Aumento de la detección de troyanos ransomware Android.Locker y de los troyanos Android.Click trojan clickers

- Aparecen muchas amenazas nuevas en el catálogo de Google Play

Los eventos más interesantes del año 2024

En mayo del año pasado, los expertos de Doctor informaron sobre el troyano clicker Android.Click.414.origin detectado en una aplicación para controlar juguetes sexuales y en un software de seguimiento de la actividad física. Ambos programas se propagaban a través del catálogo de Google Play y se instalaron más de 1.500.000 veces. Android.Click.414.origin tenía una arquitectura modular y utilizaba sus componentes para realizar tareas específicas. Por ejemplo, el troyano abría sitios web publicitarios de forma no autorizada y realizaba varias acciones en ellos. Por ejemplo, podía desplazarse por el contenido de las páginas, introducir texto en formularios, silenciar páginas web y crear capturas de pantalla de las mismas para analizar el contenido y luego realizar clics en las zonas deseadas. Además, Android.Click.414.origin transmitía información detallada sobre el dispositivo infectado al servidor de control. Al mismo tiempo, el clicker no atacaba específicamente a determinados usuarios: no se ejecutaba en dispositivos con el idioma chino de la interfaz.

Algunas versiones de programas Love Spouse y QRunning ocultaban el troyano Android.Click.414.origin

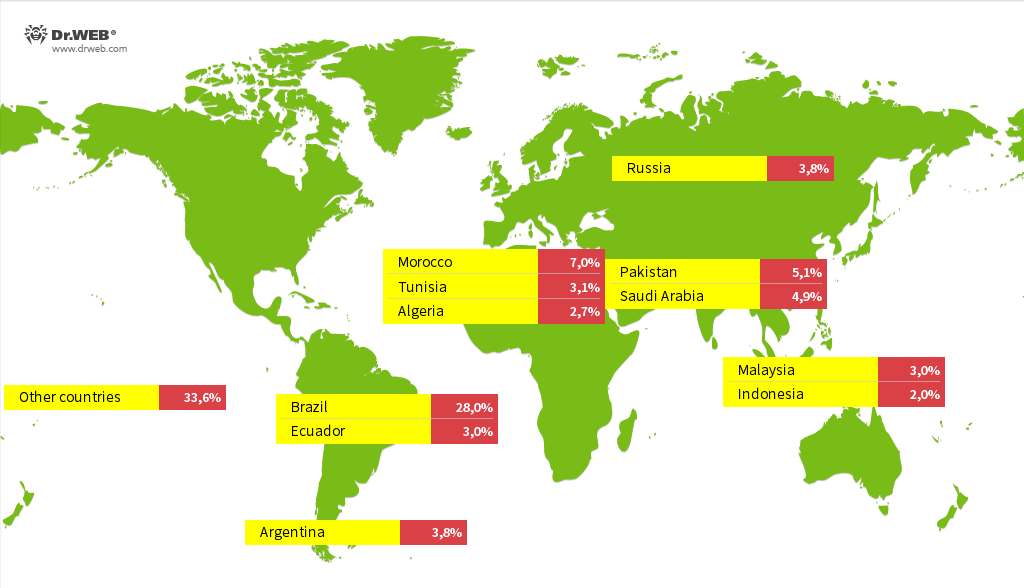

En septiembre, nuestros expertos revelaron los detalles de un análisis de consolas TV Android infectadas con el backdoor Android.Vo1d. Este malware modular se infiltró en casi 1.300.000 dispositivos de usuarios de 197 países. Colocaba sus componentes en el área del sistema y podía descargar e instalar software de terceros de forma no autorizada por comando de los atacantes.

Países con el mayor número de consolas TV detectadas infectadas por el backdoor Android.Vo1d

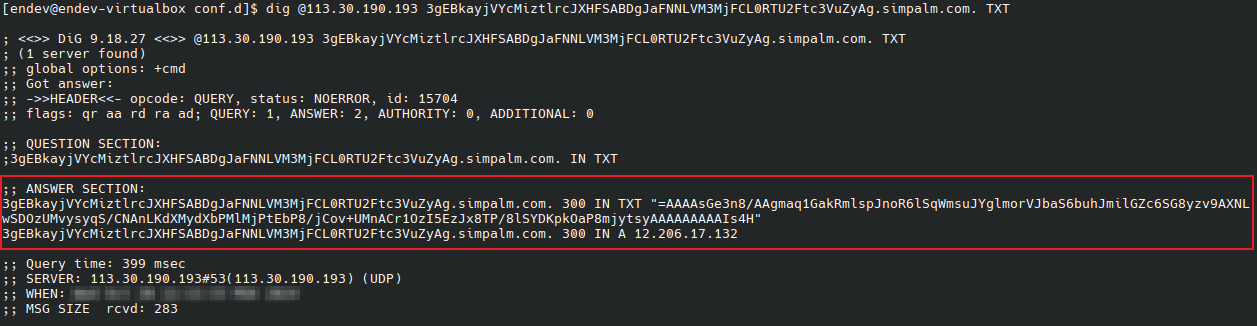

Ya en noviembre, nuestros analistas de virus utilizaron el troyano Android.FakeApp.1669 como ejemplo para explicar cómo los atacantes utilizan el protocolo DNS para conectar secretamente malware a servidores de control. Android.FakeApp.1669 es un troyano bastante primitivo cuyo trabajo consiste en cargar sitios web especificados. Se diferencia de la mayoría de amenazas similares en que obtiene la dirección de los sitios objetivo a partir del registro TXT de un servidor DNS malicioso utilizando código modificado de la biblioteca dnsjava de código abierto. Así mismo Android.FakeApp.1669 sólo se manifiesta al conectarse a Internet a través de determinados ISP; por lo demás, funciona como un software inofensivo.

Un ejemplo de una entrada TXT del dominio objetivo que el servidor DNS entregó para la solicitud a través de la utilidad Linux dig al analizar una de las modificaciones de Android.FakeApp.1669

Estadísticas

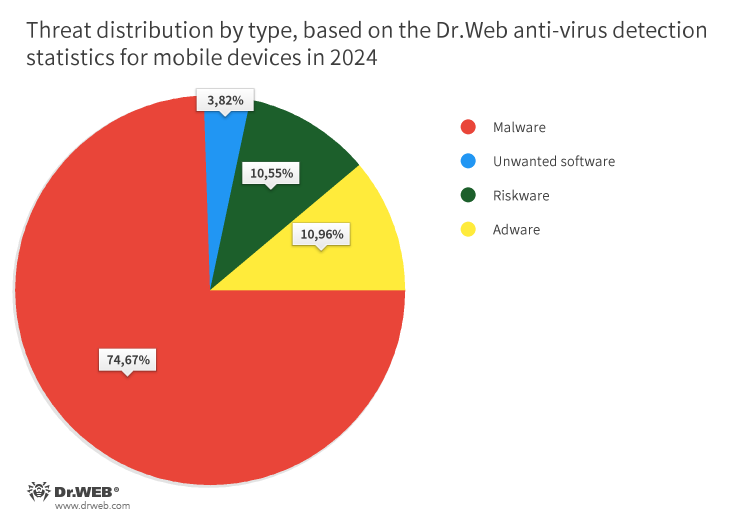

Según las estadísticas de detección de Dr.Web Security Space para dispositivos móviles, el malware es la amenaza más común en 2024, al mismo se refirió un 74,67% de todas las detecciones. Le sigue el adware con una cuota del 10,96%. Los programas potencialmente peligrosos ocuparon el tercer lugar con un 10,55% de detecciones. Los cuartos más comunes fueron los programas no deseados: los usuarios afrontaron los mismos en el 3,82% de los casos.

Malware

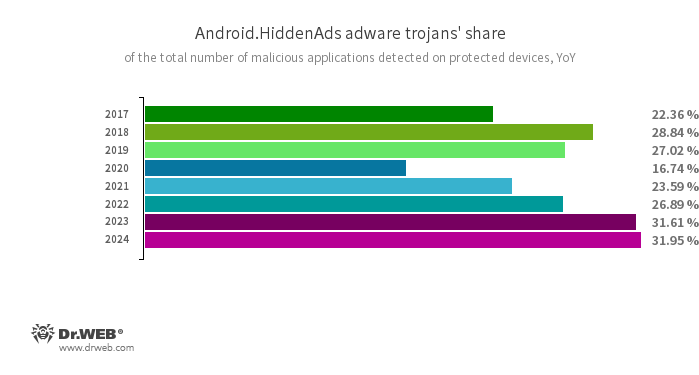

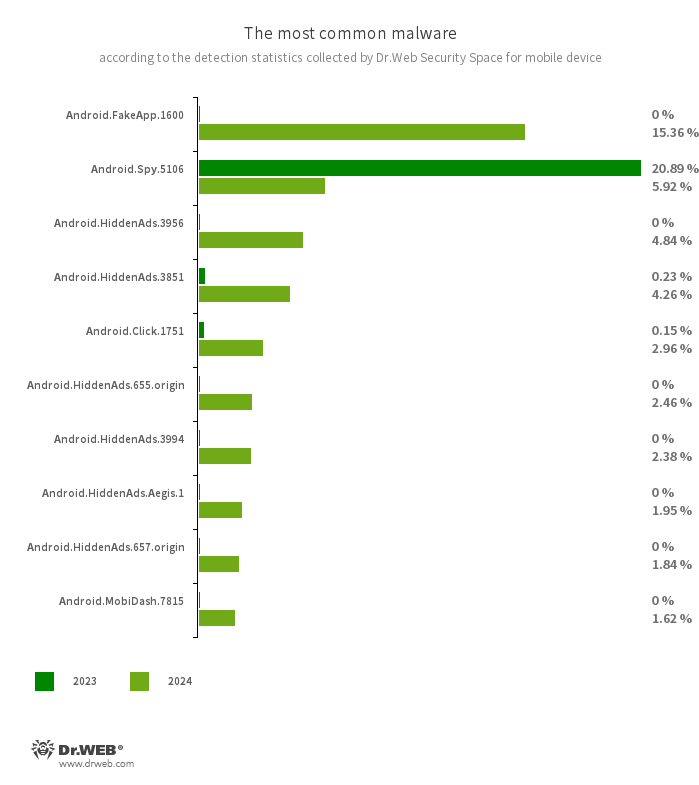

Los troyanos publicitarios Android.HiddenAds han vuelto a convertirse en el malware más popular para Android. Durante el año pasado, su cuota en el volumen total de aplicaciones maliciosas detectadas por Dr.Web aumentó en 0,34 p. p. y alcanzó el 31,95% de las detecciones.

Entre los representantes de esta familia el más activo fue Android.HiddenAds.3956 (15,10% detecciones de la familia y 4,84% del número total de detecciones de malware). Es una de las múltiples variantes de malware Android.HiddenAds.1994 que los usuarios afrontan ya durante varios años. La versión Android.HiddenAds.3956 junto con otras modificaciones apareció en el año 2023 y según nuestros pronósticos pudo ser líder en la familia, lo cual finalmente sucedió. En el año 2024 también se propagaron sus nuevas variantes Android.HiddenAds.3980, Android.HiddenAds.3989, Android.HiddenAds.3994, Android.HiddenAds.655.origin, Android.HiddenAds.657.origin y algunas otras.

Así mismo, también destacó la subfamilia de los troyanos Android.HiddenAds.Aegis. A diferencia de la mayoría de otro malware Android.HiddenAds, los representantes de este grupo tienen capacidades de autoinicio y algunas otras peculiaridades. Con mayor frecuencia en los dispositivos protegidos por el antivirus Dr.Web se detectaban las modificaciones Android.HiddenAds.Aegis.1, Android.HiddenAds.Aegis.4.origin, Android.HiddenAds.Aegis.7.origin y Android.HiddenAds.Aegis.1.origin.

El segundo malware más popular fueron los troyanos de la familia Android.FakeApp aplicados por los malintencionados para realizar varios esquemas de estafa. El año pasado a los mismos se refirió un 18,28% de todas las detecciones de malware, lo cual supera en 16,45 p.p. los valores del año anterior. Con mayor frecuencia, estos troyanos cargan los sitios web no deseados destinados para ataques phishing y estafas online.

En el tercer lugar, con la parte de 11,52% (reducción de 16,7 p.p. comparado con el año 2023) están los troyanos Android.Spy que tienen funcionalidad espía. Igual que el año antes, el representante de la familia más popular fue Android.Spy.5106 — al mismo se refiere un 5,95% de detecciones de malware.

En 2024, se produjo una tendencia divergente en la propagación del malware, diseñado para descargar e instalar otro software y capaz de ejecutar código arbitrario. Así por ejemplo, comparado con el año anterior la parte de descargadores de Android.DownLoader bajó un 0,49 p. p. hasta 1,69%, la parte de troyanos Android.Mobifun bajó un 0,15 p. p. hasta 0,10%, y de troyanos Android.Xiny — un 0,14 p. p. hasta 0,13%. Así mismo, con mayor frecuencia se detectaban los troyanos Android.Triada (2,74% de los casos, crecimiento de 0,6 p. p.) y Android.RemoteCode (3,78% de los casos, crecimiento de 0,95 p. p.).

La parte de malware protegido por comprimidores de malware Android.Packed bajó de 7,98% a 5,49%, y casi volvió a los indicadores del año 2022. Así mismo, de 10,06% a 5,38% bajó el número de ataques con participación de troyanos adware Android.MobiDash. Al mismo tiempo, subió ligeramente el número de detecciones de troyanos ransomware Android.Locker (de 1,15% a 1,60%) y troyanos Android.Proxy (de 0,57% a 0,81%). Los últimos permiten usar los dispositivos en Android infectados para redirigir el tráfico de red de los malintencionados a través de los mismos. Además, subió bastante la actividad de malware Android.Click, capaces de abrir los sitios web de publicidad y hacer clics en las páginas web (crecimiento de 0,82% a 3,56%).

Diez malware más detectados en el año 2024:

- Android.FakeApp.1600

- Un programa troyano que carga el sitio web especificado en su configuración. Las modificaciones conocidas de esta aplicación maliciosa cargan un sitio web de casino online.

- Android.Spy.5106

- Detección de una de las variantes de troyanos, que consiste en versiones modificadas de modificaciones no oficiales de WhatsApp. Puede robar contenido de notificaciones, ofrecer la instalación de programas de fuentes desconocidas y mostrar cuadros de diálogo con contenido configurable de forma remota mientras se utiliza el Messenger.

- Android.HiddenAds.3956

- Android.HiddenAds.3851

- Android.HiddenAds.655.origin

- Android.HiddenAds.3994

- Android.HiddenAds.657.origin

- Troyanos que visualizan publicidad importuna. Los representantes de esta familia se propagan a menudo camuflados de aplicaciones inofensivas y, en algunos casos, instalados en el directorio del sistema por otro malware . Una vez en los dispositivos Android, estos troyanos adware suelen ocultar su presencia en el sistema al usuario, por ejemplo, «al ocultar» el icono de la aplicación del menú de la pantalla de inicio.

- Android.Click.1751

- Un troyano incrustado en las modificaciones de WhatsApp messenger y que se hace pasar por clases de la biblioteca de Google. Durante el uso de la aplicación host, Android.Click.1751 realiza solicitudes a uno de los servidores de control. En respuesta, el troyano recibe dos enlaces, uno para los usuarios de habla rusa y otro para el resto. A continuación, visualiza un cuadro de diálogo con el contenido recibido del servidor y, en cuanto el usuario haga clic en el botón de confirmación, carga el enlace correspondiente en el navegador.

- Android.HiddenAds.Aegis.1

- Un programa troyano que oculta su presencia en dispositivos Android y visualiza publicidad importuna. Pertenece a una subfamilia que se diferencia de otros representantes de la familia Android.HiddenAds en varios aspectos. Por ejemplo, estos troyanos son capaces de lanzarse por sí mismos tras su instalación. Además, disponen de un mecanismo que permite que sus servicios permanezcan en ejecución de forma continua. En algunos casos, también pueden implicar funciones ocultas del sistema operativo Android.

- Android.MobiDash.7815

- Un programa troyano que visualiza publicidad importuna. Es un complemento que los desarrolladores de software incrustan en las aplicaciones.

Software no deseado

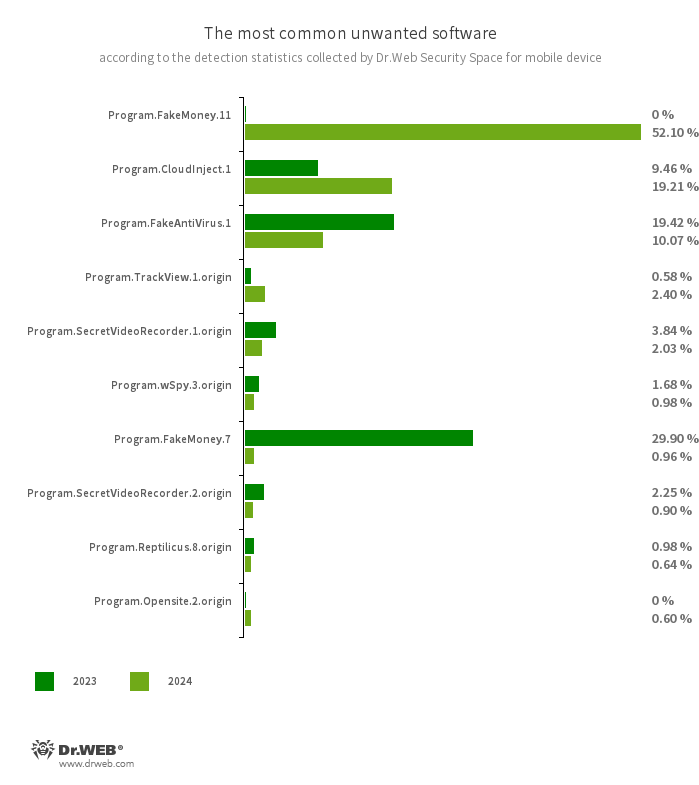

El software no deseado detectado con mayor frecuencia en el año 2024 fue Program.FakeMoney.11. Al mismo se refiere más de la mitad — 52,10% — del número total de malware detectado en dispositivos protegidos. Pertenece a la clase de aplicaciones que ofrecen a los usuarios ganar dinero al realizar varias tareas, pero al final no pagan ninguna recompensa real.

El software detectado por el antivirus Dr.Web como Program.CloudInject.1, están en el segundo lugar con la parte de 19,21% (crecimiento de 9,75 p. p. comparado con el año anterior). Estas aplicaciones se modifican a través del servicio en la nube CloudInject — a las mismas se añaden los permisos peligrosos y el código ofuscado, cuyo objetivo no puede ser controlado.

Las aplicaciones Program.FakeAntiVirus.1 llevan reduciendo su actividad ya durante dos años consecutivos — son los terceros en cuanto a la popularidad, con un indicador de 10,07%, lo cual es 9,35 p. p. inferior que en el año 2023. Estos programas imitan el funcionamiento de los antivirus, detectan las amenazas no existentes y proponen a los titulares de dispositivos en Android adquirir la versión completa para «corregir» los problemas supuestamente detectados.

Durante el año pasado los usuarios afrontaron varios tipos de software para observar y controlar la actividad. Este software puede ser usado para recopilar los datos tanto con autorización de titulares de dispositivos, como sin la misma — en el segundo caso en realidad se convierten en herramientas espía. Con mayor frecuencia en dispositivos protegidos por Dr.Web se detectaba software para supervisar Program.TrackView.1.origin (2,40% de los casos), Program.SecretVideoRecorder.1.origin (2,03% de los casos), Program.wSpy.3.origin (0,98% de los casos), Program.SecretVideoRecorder.2.origin (0,90% de los casos), Program.Reptilicus.8.origin (0,64% de los casos), Program.wSpy.1.origin (0,39% de los casos) y Program.MonitorMinor.11 (0,38% de los casos).

Además, fueron difundidos los programas en Android Program.Opensite.2.origin, cuyo objetivo es cargar los sitios web especificados y visualizar publicidad. A los mismos se refiere un 0,60% de detecciones de software no deseado.

Diez aplicaciones no deseadas detectadas con mayor frecuencia en el año 2024:

- Program.FakeMoney.11

- Program.FakeMoney.7

- Detecta las aplicaciones que supuestamente permiten ganar dinero al realizar determinadas acciones o tareas. Estas aplicaciones simulan la acumulación de recompensas, y hay que acumular una cierta cantidad de dinero para retirar el dinero «ganado». Suelen contener una lista de sistemas de pago y bancos populares, a través de los cuales supuestamente es posible transferir las recompensas. Pero incluso cuando los usuarios consiguen acumular suficiente dinero para retirarlo, no reciben los pagos prometidos. Esta entrada también detecta otro software no deseado basado en el código de dichos programas.

- Program.CloudInject.1

- Detección de aplicaciones Android modificadas con el servicio en la nube CloudInject y la utilidad Android del mismo nombre (añadida a la base de datos de virus Dr.Web como Tool.CloudInject). Dichas aplicaciones se modifican en un servidor remoto, y el usuario (modder) interesado en modificarlas no tiene control sobre lo que se incrusta en ellas. Además, las aplicaciones reciben un conjunto de permisos peligrosos. Tras modificar los programas, el modder puede controlarlos a distancia: bloquearlos, mostrar diálogos personalizados, rastrear la instalación y eliminación de otro software, etc.

- Program.FakeAntiVirus.1

- Detecta adware que imita el funcionamiento de software antivirus. Estos programas pueden informar de amenazas inexistentes y engañar a los usuarios para que paguen por una versión completa del software.

- Program.TrackView.1.origin

- Detección de una aplicación que permite vigilar a los usuarios a través de dispositivos Android. Con esta aplicación, los atacantes pueden localizar los dispositivos objetivo, utilizar la cámara para grabar vídeos y hacer fotos, escuchar a través del micrófono, crear grabaciones de audio, etc.

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Detecta varias versiones de la aplicación de grabación de fotos y vídeos en segundo plano a través de las cámaras integradas de los dispositivos Android. Esta aplicación puede funcionar de forma no autorizada, que permite desactivar las notificaciones de grabación, así como cambiar el icono y la descripción de la aplicación por otros falsos. Esta funcionalidad la hace potencialmente peligrosa.

- Program.wSpy.3.origin

- Programa espía comercial para la supervisión no autorizada de los propietarios de dispositivos Android. Permite a los atacantes leer la correspondencia (mensajes en mensajeros populares y SMS), escuchar el entorno, rastrear la ubicación del dispositivo, controlar el historial del navegador web, acceder a la agenda y los contactos, fotos y vídeos, hacer capturas de pantalla y fotos a través de la cámara del dispositivo, y funciona de keylogger.

- Program.Reptilicus.8.origin

- Una aplicación que permite espiar a los titulares de dispositivos Android. Puede supervisar la ubicación del dispositivo, recopilar datos sobre la correspondencia SMS y las conversaciones en redes sociales, escuchar las llamadas telefónicas y el entorno, crear capturas de pantalla, rastrear las entradas del teclado, copiar archivos del dispositivo y realizar otras acciones.

- Program.Opensite.2.origin

- Detección de aplicaciones Android similares cuya tarea es descargar sitios especificados y mostrar anuncios. Estas aplicaciones suelen hacerse pasar por otro software. Por ejemplo, hay modificaciones que se propagan camuflados por el reproductor de vídeo de YouTube. Cargan el sitio real del servicio y muestran banners publicitarios con la ayuda de SDK de publicidad conectados.

Software potencialmente peligroso

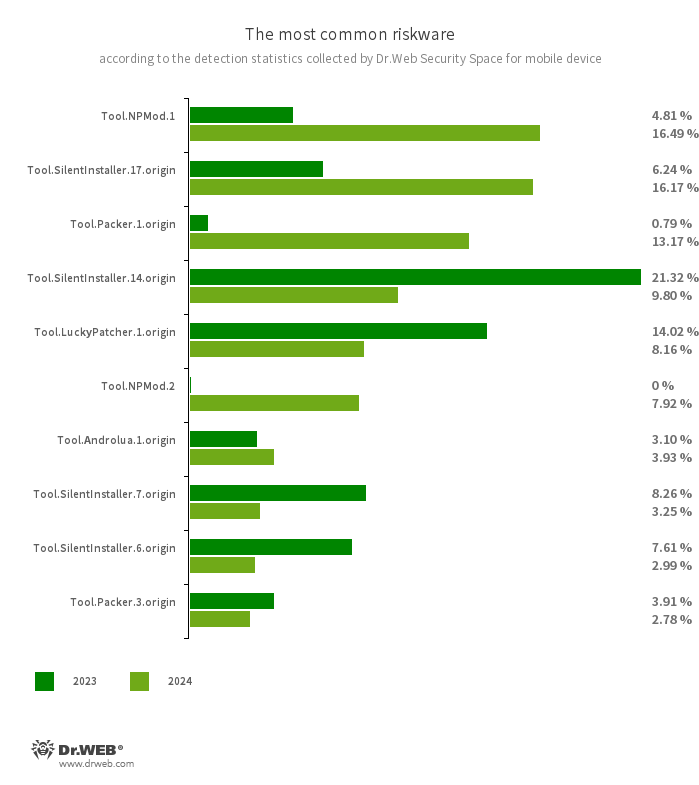

Las utilidades Tool.SilentInstaller que permiten iniciar las aplicaciones en Android sin instalar las mismas, el año pasado siguieron siendo líderes en cuanto al número de detecciones de software potencialmente peligroso. En total, a las mismas se refiere más del tercio de toro el software de este tipo detectado. Con mayor frecuencia, en los dispositivos se detectaban las modificaciones de Tool.SilentInstaller.17.origin (16,17%), Tool.SilentInstaller.14.origin (9,80%), Tool.SilentInstaller.7.origin (3,25%) y Tool.SilentInstaller.6.origin (2,99%).

Otro software potencialmente peligroso popular se refiere a las aplicaciones modificadas con la utilidad NP Manager. Esta utilidad incrusta en el software objetivo un módulo especial que permite esquivar la comprobación de la firma digital una vez realizada la modificación. El Antivirus Dr.Web detecta estos programas como varios variantes de la familia Tool.NPMod. Entre las mismas, con mayor frecuencia se detectaban las variaciones de Tool.NPMod.1. Durante el año, la popularidad de las mismas aumentó bastante: a las mismas se refiere un 16,49% de detecciones de aplicaciones potencialmente peligrosas, lo cual es 11,68 p. p. mayor que en el año 2023. Así mismo, la parte de software modificado con la utilidad NP Manager detectado por otra entrada de — Tool.NPMod.2, — fue de un 7,92%. Como resultado, en total los representantes de esta familia se encargaron casi de un cuarto de todas las detecciones de software potencialmente peligroso.

Entre los líderes también se observan las aplicaciones protegidas por el comprimidor Tool.Packer.1.origin — se detectaron en un 13,17% de los casos, lo cual supera en 12,38 p. p. los valores del año anterior. Además, de с 3,10% a 3,93% subió el número de detecciones de Tool.Androlua.1.origin. Es un framework que permite modificar los programas en Android instalados y ejecutar los scripts Lua que pueden ser potencialmente peligrosos.

Así mismo, la actividad de uno de los líderes del año 2023, la familia de utilidad, Tool.LuckyPatcher, al contrario, bajó un poco — de 14,02% a 8,16%. Estas utilidades permiten modificar los programas en Android al añadir a los mismos los scripts cargados de Internet. Con menor frecuencia se detectan programas protegidos por la utilidad ofuscadora Tool.Obfuscapk (reducción de 3,22% a 1,05%), así como por el comprimidor Tool.ApkProtector (reducción de 10,14% a 3,39%).

Diez aplicaciones potencialmente peligrosas más frecuentes detectadas en dispositivos en Android en el año 2024:

- Tool.NPMod.1

- Tool.NPMod.2

- Detección de aplicaciones Android modificadas con la utilidad NP Manager. En estas aplicaciones se implementa un módulo especial que permite esquivar la verificación de la firma digital tras su modificación.

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Plataformas potencialmente peligrosas que permiten a las aplicaciones ejecutar archivos APK sin instalarlos. Crean un entorno de ejecución virtual que no afecta al sistema operativo subyacente.

- Tool.Packer.1.origin

- Una utilidad comprimidora especializada para proteger las aplicaciones Android de modificaciones e ingeniería inversa. No es maliciosa, pero puede utilizarse para proteger tanto apps inofensivas como troyanas.

- Tool.LuckyPatcher.1.origin

- Utilidad que permite modificar las aplicaciones Android instaladas (crear parches para ellas) con el fin de cambiar la lógica de su funcionamiento o saltarse ciertas restricciones. Por ejemplo, con su ayuda los usuarios pueden intentar desactivar la verificación de acceso root en aplicaciones bancarias u obtener recursos ilimitados en juegos. Para crear parches, la utilidad descarga de Internet los scripts especialmente preparados, que cualquiera puede crear y añadir a una base de datos común. La funcionalidad de dichos scripts puede resultar maliciosa, por lo cual los parches creados pueden ser potencialmente peligrosos.

- Tool.Androlua.1.origin

- Detección de una serie de versiones potencialmente peligrosas de un framework especializado para el desarrollo de programas para Android en lenguaje de programación de scripts Lua. La lógica principal de las aplicaciones Lua está en los scripts correspondientes, que son cifrados y descifrados por el interpretador antes de su ejecución. A menudo, este framework por defecto solicita acceso a muchos permisos del sistema para su funcionamiento. Como resultado, los scripts Lua ejecutados a través de él pueden realizar varias acciones maliciosas en función de los permisos que se les hayan concedido.

- Tool.Packer.3.origin

- Detección de programas en Android cuyo código está cifrado y ofuscado por la utilidad NP Manager.

Adware

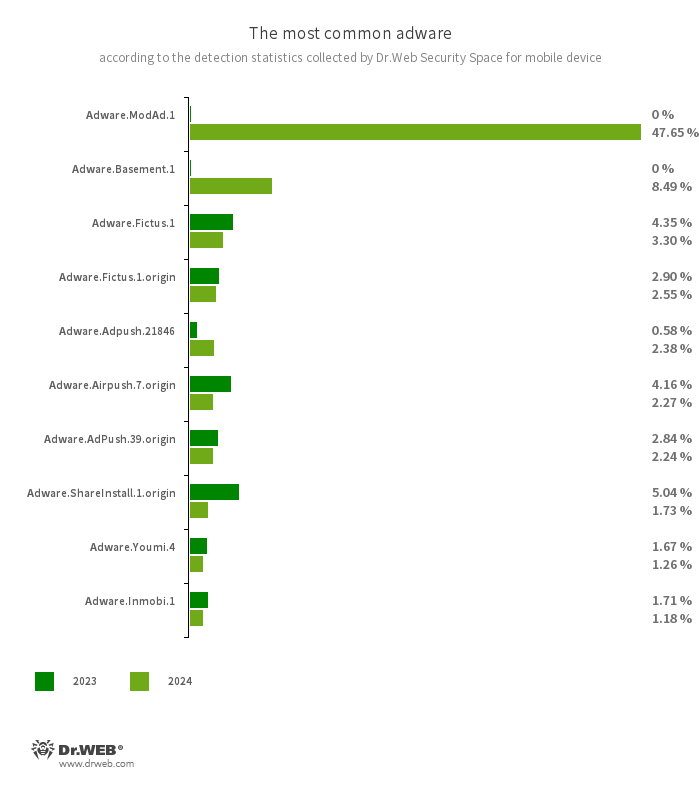

El adware más popular en el año 2024 fue la nueva familia de programas Adware.ModAd — al mismo se refiere un 47,45% de detecciones. Los líderes del año anterior, los representantes de la familia Adware.Adpush, se vieron en el segundo lugar con la parte de 14,76% (reducción del número de detecciones de 21,06 p. p.). En el tercer lugar con indicador de 8,68% observamos otra nueva familia de adware Adware.Basement.

Así mismo, fueron populares también las familias de Adware.Airpush (su parte bajó de 8,59% a 4,35%), Adware.Fictus (reducción de 4,41% a 3,29%), Adware.Leadbolt (reducción de 4,37% a 2,26%), Adware.ShareInstall (reducción de 5,04% a 1,71%). Los adware que en el año 2023 estaban en el segundo lugar, Adware.MagicPush, bajaron bastante su actividad y no entran en la primera decena, al cambiar enseguida a la posición once con indicador de 1,19% (reducción de 8,39 p. p.).

Diez adware más populares detectados en dispositivos en Android en el año 2024:

- Adware.ModAd.1

- Detección de algunas versiones modificadas del messenger WhatsApp, en cuyas funciones está implementado un código para cargar los enlaces especificados a través de la pantalla web mientras se utiliza el messenger. Estas direcciones web redirigen a sitios publicitados, como casinos y casas de apuestas en línea, sitios para adultos, etc.

- Adware.Basement.1

- Aplicaciones que visualizan publicidad importuna que a menudo lleva a sitios web maliciosos y fraudulentos. Comparten una base de códigos común con programas no deseados Program.FakeMoney.11.

- Adware.Fictus.1

- Adware.Fictus.1.origin

- Un módulo publicitario que los atacantes incrustan en versiones clones de juegos y programas populares de Android. Se integra en los programas con un comprimidor especializado net2share. Las copias de software creadas de este modo se distribuyen a través de varios directorios de aplicaciones y muestran anuncios no deseados tras su instalación.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Módulos publicitarios que pueden integrarse en programas Android. Visualizan notificaciones publicitarias que engañan a los usuarios. Por ejemplo, dichas notificaciones pueden parecerse a mensajes del sistema operativo. Además, estos módulos recopilan una serie de datos sensibles y también pueden descargar otras aplicaciones e iniciar su instalación.

- Adware.Airpush.7.origin

- Complementos incrustados en aplicaciones Android que visualizan varios anuncios. En función de la versión y la modificación, puede tratarse de notificaciones publicitarias, ventanas emergentes o banners. Los atacantes suelen utilizar estos módulos para propagar malware al proponer la instalación de un software específico. Además, estos módulos transmiten información confidencial de varios tipos a un servidor remoto.

- Adware.ShareInstall.1.origin

- Un módulo de publicidad que puede ser integrado en programas en Android. Visualiza notificaciones de publicidad en la pantalla de bloqueo del SO Android.

- Adware.Youmi.4

- Detección de un módulo de publicidad no deseado que ubica los accesos directos publicitarios en la pantalla de inicio de dispositivos en Android.

- Adware.Inmobi.1

- Detección de algunas versiones del SDK del adware Inmobi que pueden realizar llamadas telefónicas y añadir eventos al calendario de los dispositivos en Android.

Amenazas en Google Play

En 2024, los analistas de virus de Doctor Web identificaron más de 200 amenazas en el catálogo de Google Play con más de 26.700.000 descargas totales. Además del troyano Android.Click.414.origin, hubo muchos otros, como el troyano Android.HiddenAds. Se propagaban camuflados por una gran variedad de software: editores de fotos, escáneres de códigos de barras, colecciones de imágenes e incluso un sistema de alarma «antirrobo» para proteger tu smartphone de extraños. Estos troyanos ocultan sus iconos tras la instalación y empiezan a mostrar anuncios agresivos que bloquean la interfaz del sistema y otros programas e impiden el uso normal del dispositivo.

Unos ejemplos de troyanos adware detectados en Google Play en el año 2024. Android.HiddenAds.4013 se ocultaba en un editor de fotos Cool Fix Photo Enhancer, Android.HiddenAds.4034 — en una recopilación de imágenes Cool Darkness Wallpaper, Android.HiddenAds.4025 — en un programa para reconocer los códigos de barras QR Code Assistant, y Android.HiddenAds.656.origin — en un software de alarma Warning Sound GBD

Nuestros expertos también detectaron varios programas troyanos protegidos por los malintencionados con un comprimidor sofisticado.

En la aplicación Lie Detector Fun Prank se ocultaba un troyano Android.Packed.57156, y en el programa Speaker Dust and Water Cleaner — un troyano Android.Packed.57159, protegidos por un comprimidor

Otro malware detectado eran representantes de la familia Android.FakeApp, que se utilizan en diversas tramas fraudulentas. La principal tarea de la mayoría de estos troyanos es abrir un enlace determinado, pero en determinadas condiciones también pueden funcionar como software declarado. Muchos de ellos se propagan camuflados por varios programas financieros (por ejemplo, guías y tutoriales, calculadoras de rentabilidad, aplicaciones de compraventa de acciones, herramientas de contabilidad doméstica), cuadernos, agendas, programas de concursos y encuestas, y otros. Cargaban sitios web fraudulentos dedicados a inversiones.

Unos ejemplos de troyanos Android.FakeApp que cargaban los enlaces a las web fraudulentas: Android.FakeApp.1681 (SenseStrategy), Android.FakeApp.1708 (QuntFinanzas)

Una parte de software falso Android.FakeApp se propagaba camuflada por varios juegos. Muchos de ellos también podían proporcionar la funcionalidad declarada, pero su tarea principal era cargar los sitios web de casinos en línea y casаs de apuestas.

Unos ejemplos de troyanos camuflados por juegos Android.FakeApp que cargaban los enlaces a los sitios web de enlaces de casas de apuestas y casinos en línea: Android.FakeApp.1622 (3D Card Merge Game), Android.FakeApp.1630 (Crazy Lucky Candy)

Algunos troyanos de esta familia han vuelto a camuflarse por aplicaciones de búsqueda de empleo. Estos falsos programas descargan falsas ofertas de empleo y piden a los usuarios que creen un «currículum» proporcionando información personal. En otros casos, los troyanos pueden sugerir a las víctimas potenciales que se pongan en contacto con el «empleador» a través de messenger. En realidad, las víctimas potenciales escribirán a delincuentes que intentarán atraerlas hacia una u otra estratagema fraudulenta.

Unos ejemplos de troyanos Android.FakeApp que los estafadores presentaban como software para buscar empleo: Android.FakeApp.1627 (Aimer), Android.FakeApp.1703 (FreeEarn)

Además, se detectaron en Google Play otras aplicaciones troyanas que suscribían a los usuarios a servicios de pago. Uno de ellos era Android.Subscription.22, que se propagaba camuflada por InstaPhoto Editor.

Un troyano Android.Subscription.22, destinado para suscribir a los usuarios a servicios de pago

Otros troyanos de este tipo fueron los representantes de familias similares Android.Joker y Android.Harly, que tienen arquitectura modular. Los primeros pueden descargar los componentes auxiliares de Internet, y los segundos destacan por almacenar habitualmente los módulos requeridos cifrados entre sus recursos.

Unos ejemplos de programas que suscribían a sus víctimas a servicios de pago. Android.Joker.2280 se ocultaba en una aplicación con horoscopos My Horoscope, y Android.Harly.87 — en el juego BlockBuster

Además de malware, los expertos de Doctor Web detectaron nuevo software no deseado en Google Play, incluidas varias modificaciones de Program.FakeMoney.11 y Program.FakeMoney.14. Estos programas pertenecen a una familia de aplicaciones que ofrecen a los usuarios realizar diversas tareas (a menudo para ver anuncios) a cambio de recompensas virtuales. Supuestamente, las recompensas pueden convertirse posteriormente en dinero real o premios, pero el usuario debe acumular una cierta cantidad de dinero para poder retirar las «ganancias». Sin embargo, incluso en caso de éxito, el usuario no recibe pagos reales al final.

Un variante de Program.FakeMoney.11 se difundía como juego Copper Boom, y Program.FakeMoney.14 estaba camuflado por un juego Merge Party

Además, nuestros analistas de virus identificaron nuevo adware en Google Play durante el año. Entre ellos había aplicaciones y juegos con un módulo de publicidad Adware.StrawAd incrustado que pudo mostrar anuncios de varios proveedores de servicios.

Unos ejemplos de juegos con un módulo de publicidad Adware.StrawAd: Crazy Sandwich Runner (Adware.StrawAd.1), Poppy Punch Playtime (Adware.StrawAd.3), Finger Heart Matching (Adware.StrawAd.6), Toimon Battle Playground (Adware.StrawAd.9)

Las aplicaciones de adware Adware.Basement también se propagaron en Google Play, y sus anuncios a menudo llevan a sitios maliciosos y fraudulentos. Cabe destacar que esta familia comparte una base común de códigos con los programas no deseados Program.FakeMoney.11.

Unos ejemplos de adware no deseado Adware.Basement Lie Detector: Lie Prank Test, TapAlarm:Don't touch my phone y Magic Voice Changer — Adware.Basement.1, Auto Clicker:Tap Auto — Adware.Basement.2

Troyanos bancarios

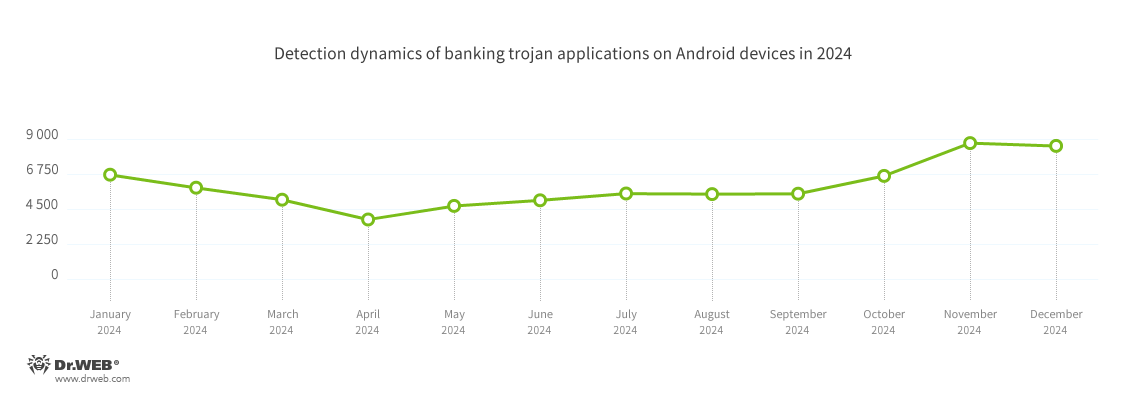

Según las estadísticas de detección de Dr.Web Security Space para dispositivos móviles, en 2024 la proporción de troyanos bancarios en el número total de programas maliciosos detectados fue del 6,29%, lo que supone 2,71 p. p. más que el año anterior. Su actividad no ha dejado de disminuir desde enero, pero el número de ataques empezó a aumentar de nuevo a mediados de primavera. Durante el tercer trimestre, su actividad se mantuvo casi sin cambios, tras lo cual siguió aumentando, alcanzando un máximo anual en noviembre.

En 2024 otra vez se difundieron ampliamente las familias populares de troyanos bancarios. Entre las mismas, malware Coper, Hydra (Android.BankBot.1048.origin, Android.BankBot.563.origin), Ermac (Android.BankBot.1015.origin, Android.BankBot.15017), Alien (Android.BankBot.745.origin, Android.BankBot.1078.origin), Anubis (Android.BankBot.670.origin). Además, se observaron ataques con uso de familias Cerberus (Android.BankBot.11404), GodFather (Android.BankBot.GodFather.3, Android.BankBot.GodFather.14.origin) y Zanubis (Android.BankBot.Zanubis.7.origin).

Durante el año, los atacantes distribuyeron activamente troyanos espía Android.SpyMax, que tienen una amplia gama de características maliciosas, incluida la capacidad de controlar los dispositivos infectados de forma remota. También se utilizan ampliamente como troyanos bancarios. Esta familia al principio incluía el troyano RAT multifuncional SpyNote (RAT - Remote Administration Trojan). Sin embargo, después de que se filtrara su código fuente, empezaron a aparecer todo tipo de modificaciones basadas en él, como CraxsRAT y G700 RAT. Las estadísticas de detección de Dr.Web Security Space para dispositivos móviles confirman que los representantes de esta familia comenzaron a estar activos en la segunda mitad de 2023, y desde entonces el número de detecciones ha seguido creciendo casi cada mes. Esta tendencia aún continúa.

Los troyanos Android.SpyMax se dirigen a usuarios de todo el mundo. El año pasado se observaron numerosos ataques a usuarios rusos, el 46,23% de las detecciones de la familia estaban dirigidas a este público. El malware también se propagó de forma más activa entre titulares de dispositivos Android brasileños (35,46% de las detecciones) y turcos (5,80% de las detecciones).

Cabe destacar que la propagación de este malware en Rusia no se produce principalmente a través de spam o variantes clásicas de phishing, sino más bien a través de una de las etapas del fraude telefónico. Al principio, los atacantes que llaman a una víctima potencial intentan convencerla de que son funcionarios de un banco o de las fuerzas del orden. Informan sobre un supuesto problema — un intento de robo de dinero de una cuenta bancaria o una solicitud de préstamo no planificada — o, por el contrario, dan «buenas noticias» sobre supuestos pagos públicos pendientes. Cuando los estafadores se dan cuenta de que el usuario les cree, le animan a instalar una «actualización antivirus», una «aplicación bancaria» u otro software, por ejemplo, para «garantizar una transacción segura». En realidad, dicho programa oculta el troyano Android.SpyMax.

Los usuarios de Rusia en el año 2024 también afrontaron las familias de bankers Falcon (Android.BankBot.988.origin, Android.Banker.5703) y Mamont (Android.Banker.637.origin, Android.Banker.712.origin). Además, se observaron los ataques de troyanos bancarios Android.Banker.791.origin y Android.Banker.829.origin a titulares de dispositivos en Android de Rusia y Uzbekistán, así como del banker Android.Banker.802.origin a usuarios de Rusia, Azerbaiyán y Uzbekistán. El objetivo del troyano Android.Banker.757.origin eran usuarios de Rusia, Uzbekistán, Tayikistán y Kazakstán.

Nuestros expertos otra vez detectaron ataques de troyanos MoqHao (Android.Banker.367.origin, Android.Banker.430.origin, Android.Banker.470.origin, Android.Banker.593.origin), cuyo objetivo eran usuarios de varios países, incluidos el Sudeste Asiático y Asia-Pacífico. El objetivo de otros troyanos también era el mismo público. Por ejemplo, los propietarios surcoreanos de dispositivos Android afrontaron las familias Fakecalls (Android.BankBot.919.origin, Android.BankBot.14423, Android.Banker.5297), IOBot (Android.BankBot.IOBot.1.origin) y Wroba (Android.Banker.360.origin). Otras modificaciones de Wroba (Android.BankBot.907.origin, Android.BankBot.1128.origin) atacaron a usuarios de Japón.

A los residentes de China, entre otros, les amenazaba el troyano Android.Banker.480.origin, a los usuarios de Vietnam — Android.BankBot.1111.origin. Al mismo tiempo, los malintencionados solían aplicar troyanos TgToxic (Android.BankBot.TgToxic.1) para atacar a clientes de entidades de crédito de Indonesia, Tailandia y Taiwán y el troyano GoldDigger (Android.BankBot.GoldDigger.3) — para atacar a usuarios de Tailandia y Vietnam.

Otra vez fueron detectados los ataques a usuarios iraníes — los mismos afrontaron los bankers como Android.Banker.709.origin, Android.Banker.5292, Android.Banker.777.origin, Android.BankBot.1106.origin y algunos otros. Y en ataques a clientes turcos de bancos, además de otros troyanos, también se observaron los representantes de la familia Tambir (Android.BankBot.1104.origin, Android.BankBot.1099.origin, Android.BankBot.1117.origin).

Entre los titulares hindúes de dispositivos en Android se difundieron los bankers Android.Banker.797.origin, Android.Banker.817.origin y Android.Banker.5435 — se camuflaban por software que supuestamente tenía que ver con entidades de crédito Airtel Payments Bank, PM KISAN e IndusInd Bank. Además, se mantuvo la actividad de los troyanos bancarios Rewardsteal (Android.Banker.719.origin, Android.Banker.5147, Android.Banker.5443) cuyo objetivo básico son los clientes hindúes de los bancos Axis bank, HDFC Bank, SBI, ICICI Bank, RBL bank y Citi bank.

En los países de Latinoamérica otra vez se detectó la actividad de los troyanos PixPirate (Android.BankBot.1026.origin) que atacan a clientes de bancos brasileños.

A los usuarios europeos, en particular, estaban destinados los troyanos Anatsa (Android.BankBot.Anatsa.1.origin) y Copybara (Android.BankBot.15140, Android.BankBot.1100.origin). Estos últimos atacan sobre todo a residentes de Italia, Reino Unido y España.

Durante 2024, los analistas de virus de Doctor Web registraron un aumento de popularidad de algunos métodos de protección de malware en Android — principalmente troyanos bancarios —contra el análisis y la detección. En particular, los atacantes realizaron varias manipulaciones con el formato ZIP — la base de los archivos APK. Como resultado, muchas herramientas de análisis estático que utilizan algoritmos estándar para trabajar con archivos ZIP son incapaces de procesar correctamente estos archivos «dañados». Al mismo tiempo, los troyanos son percibidos por el sistema operativo Android como programas normales y se instalan y funcionan correctamente.

Una de las técnicas populares fue la manipulación con campos compression method y compressed size en la estructura del encabezado del archivo local en APK. Los malintencionados indican deliberadamente los valores incorrectos en los campos compressed size y uncompressed size (tamaño comprimido o tamaño sin compresión), o escriben un método de compresión incorrecto o inexistente en el campo compression method. En otra realización, se puede especificar un método sin comprimir para el archivo, así mismo, los campos de encabezado compressed size y uncompressed size no coincidirán, aunque deben coincidir.

Otro método popular - el uso de datos de disco incorrectos en el ECDR (End of Central Directory Record, fin de la entrada del catálogo central) y CD (Central Directory, el encabezado del archivo de directorio central - aquí están los datos del archivo y los parámetros de archivo). Ambos parámetros deberían ser los mismos para un archivo completo, pero los ciberdelincuentes pueden especificar valores diferentes para ellos, como si se tratara de un multi-archivo en vez de un archivo completo.

También fue popular la técnica de especificar un indicador en los encabezados de algunos archivos locales de un archivo archivado para indicar que los archivos están cifrados. En realidad, no están cifrados, pero esto hace que el archivo archivado se lea incorrectamente cuando se analiza.

Junto con la manipulación de la estructura de los archivos APK los creadores también usaron toros modos, por ejemplo, la modificación del archivo de configuración de aplicaciones en AndroidManifest.xml. En particular, añadían bytes basura b'\x00' a la estructura de los atributos del archivo, por lo cual el mismo no se leía correctamente.

Perspectivas y tendencias

El año pasado demostró que los ciberdelincuentes siguen enriqueciéndose activamente a costa de los titulares de dispositivos Android. Sus principales herramientas siguen siendo adware y los troyanos bancarios, las aplicaciones maliciosas con funciones de spyware y software fraudulento. En este sentido, cabe esperar que en 2025 surjan nuevas amenazas de este tipo.

A pesar de las medidas adoptadas para mejorar la seguridad de Google Play, este catálogo sigue siendo una de las fuentes de amenazas para Android. Por lo tanto, no se puede descartar la aparición de nuevas aplicaciones maliciosas y no deseadas.

Otro caso de consolas TV en Android infectadas el año pasado demuestra que los creadores de virus utilizan varios vectores de ataque. Es muy posible que los atacantes no sólo vuelvan a fijarse en estos dispositivos, sino que sigan buscando otros objetivos potenciales entre la variedad de dispositivos Android.

Es posible que los creadores de virus sigan introduciendo activamente nuevas formas de esquivar el análisis y la detección de programas maliciosos.

Los expertos de Doctor Web siguen supervisando el desarrollo de las ciberamenazas móviles y garantizan la protección de nuestros usuarios. Para mejorar su seguridad, instale el antivirus Dr.Web para dispositivos móviles, que le ayudará a afrontar los programas maliciosos, no deseados y otros programas peligrosos, estafadores y otras amenazas.