Informe de la actividad de virus para dispositivos móviles de Android en enero del año 2015

2 de febrero del año 2015

TENDENCIAS CLAVE DE ENERO

- Actividad de troyanos bancarios

- Aparición de los nuevas programas espías

- Existencia de programas que usan sistemas de publicidad agresivos en el catálogo Google Play

- Difusión continua de los troyanos implementados por los malintencionados en el firmware del sistema operativo o en el dispositivo móvil directamente

Nuevas entradas en la base de virus Dr.Web para el SO Android

| Software malintencionado | Programas espías | Módulos de publicidad | |

|---|---|---|---|

| Enero 2015 | 351 | 11 | 13 |

Amenaza “móvil” del mes

Troyano Android.CaPson.1

- Puede difundirse dentro del firmware Android modificado por los malintencionados.

- Es un archivo Linux ejecutable que al iniciar saca de sí mismo varios módulos de trabajo, una parte de los cuales está cifrada. Una vez descifrados y cargados en la memoria operativa estos componentes, el programa troyano borra los archivos iniciales y empieza su actividad malintencionada.

- Es capaz de enviar e interceptar los mensajes SMS sin que nadie lo note, abrir las páginas de Internet, transmitir al servidor remoto la información sobre un dispositivo móvil infectado, así como descargar otras aplicaciones.

Troyanos bancarios de Android

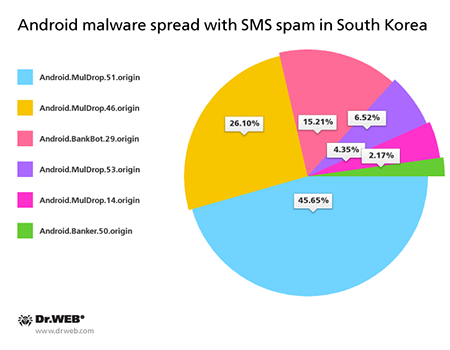

El mes pasado los especialistas de la empresa Doctor Web detectaron la aparición de más troyanos bancarios que atacan a usuarios de dispositivos móviles de Android. Las aplicaciones malintencionadas similares volvieron a ser activos en Corea del Sur, donde para la difusión de troyanos de Android los malintencionados usan activamente los mensajes SMS que contienen un enlace para descargar las mismas.

Se detectaron más 40 campañas de spam similares donde se registraron varios programas malintencionados

Troyanos Android.MulDrop

Programas malintencionados destinados para ser difundidos e instalados a dispositivos móviles de otros troyanos de Android. Los creadores de virus de Corea del Sur usan estas aplicaciones malintencionados para difundir varios troyanos-bankers.

Android.BankBot.29.origin

Troyano bancario que roba los datos de autentificación a los clientes de algunas entidades de crédito de Corea del Sur. Al iniciar los programas originales del internet banking, el troyano suplanta la interfaz de los mismos por su copia falsificada donde se solicita toda la información confidencial necesaria para acceder a la administración de la cuenta bancaria. La información introducida por el usuario luego se transmite a los malintencionados. Intenta instalar el programa malintencionado Android.Banker.32.origin camuflado de suscripción a algún servicio bancario.

Android.Banker.50.origin

Un representante de la familia de troyanos bancarios destinados para robar el dinero desde las cuentas de usuarios del SO Android.

Software para espionaje cibernético

El problema de espionaje cibernético sigue siendo bastante actual para usuarios de dispositivos móviles. En enero la base de virus Dr.Web se completó por un gran número de entradas para varias aplicaciones espías comerciales destinadas para ser instaladas en smartphones de Android y tabletas y espiar a los dueños de los mismos. Además de detectar los nuevos representantes de familias conocidas de programas espías “móviles”, tales como Program.MobileSpy, Program.Tracer, Program.Highster, Program.OwnSpy, Program.MSpy y algunas otras, los especialistas de la empresa Doctor Web analizaron también los nuevos programas de clase similar, por ejemplo, Program.ZealSpy.1.origin, Program.LetMeSpy.1.origin y Program.CellSpy.1.origin.

- Program.ZealSpy.1.origin

- Intercepta los mensajes de SMS y de correo-e

- Recibe la información sobre las llamadas telefónicas y contactos de usuarios

- Sigue las coordenadas GPS

- Lee la mensajería en programas más populares de intercambio de mensajes etc.

- Program.LetMeSpy.1.origin

Este programa malintencionado es capaz de seguir:

- Mensajes SMS;

- Llamadas telefónicas;

- Coordenadas GPS de dispositivos Android

- Program.CellSpy.1.origin

- Intercepta los mensajes SMS y las llamadas telefónicas

- Recibe las coordenadas GPS del dispositivo

- Realiza la audio grabación oculta del entorno

- Consulta el historial de consultas del navegador web

Amenazas en el catálogo Google Play

Con mucha frecuencia, las aplicaciones ubicadas en el catálogo Google Play contienen los módulos potencialmente peligrosos o no deseados de monetización que funcionan de forma bastante agresiva, visualizando la publicidad molesta a los usuarios. En enero se detectó un módulo aplicado por los desarrolladores de algunos programas gratuitos e introducido en la base de virus Dr.Web bajo el nombre de Adware.HideIcon.1.origin.

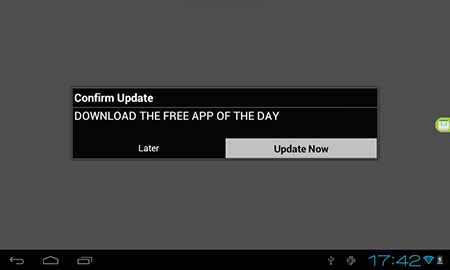

Adware.HideIcon.1.origin

Plugin de publicidad para la monetización de publicaciones de Android gratuitas. Tiene funcionalidad bastante desagradable.

- Puede imitar el proceso de descarga de archivos importantes, de forma fraudulenta haciendo que el dueño del smartphone o de la tableta visite el sitio web “pagado”.

- Con cierta periodicidad ofrece a los usuarios instalar algunas “actualizaciones” que en realidad son aplicaciones de publicidad habituales.

- Visualiza en la pantalla la publicidad molesta al iniciar algunas aplicaciones instaladas en el dispositivo móvil.

- Borra los accesos directos originales de los programas que contienen el plugin mismo, y, como consecuencia, resulta muy difícil que los usuarios novatos detecten la fuente de ofertas comerciales tan impertinentes. Asimismo, en vez de los “iconos” iniciales en la pantalla principal del sistema operativo se crean los nuevos accesos directos que también llevan a varias ofertas de publicidad en la red Internet.