Doctor Web: informe de actividad de virus en julio de 2015

30 de julio de 2015

En julio de 2015 se activaron otra vez los creadores de virus que crean los programas nocivos para los sistemas operativos de la familia Linux. Así mismo, las bases de virus Dr.Web se completaron con las nuevas entradas para los troyanos que amenazan a los usuarios del SO Windows. Así mismo, se activaron los malintencionados que crean el software nocivo para la plataforma móvil Google Android: en julio, los analistas de virus de la empresa Doctor Web detectaron muchos troyanos similares, y uno de ellos hasta fue descargado por los usuarios desde varios recursos de Internet más de 1,5 millones de veces.

Tendencias clave de julio

- Aparición de los nuevos troyanos para sistemas operativos de familia Linux

- Crecimiento del número de programas nocivos para Microsoft Windows

- Difusión de troyanos para la plataforma móvil Google Android

Amenaza del mes

Los programas nocivos destinados para visualizar a las víctimas la publicidad impertinente al abrir en la ventana del navegador varias páginas web se mejoran poco a poco, los algoritmos que los mismos usan se hacen más complejos, y la gama de estos troyanos crece constantemente. Así, en julio de 2015 los analistas de virus de la empresa Doctor Web detectaron un troyano Trojan.Ormes.186 que usaba la tecnología de webinjects para incrustar en las páginas web la publicidad ajena.

Trojan.Ormes.186 fue realizado como extensión para los navegadores Mozilla Firefox, Chrome y Opera, y se difundía usando los programas droppers. En el cuerpo del programa nocivo hay un listado que consiste en unas 200 direcciones de recursos de Internet, al consultar los cuales Trojan.Ormes.186 realiza los webinjects. Entre ellos — varios sitios web para buscar y publicar las ofertas de trabajo, así como las direcciones de sistemas de búsqueda populares y redes sociales.

Además de incrustar en las páginas web los banners de publicidad, el troyano tiene posibilidad de emular los clics del ratón sobre varios elementos de las páginas web para confirmar suscripciones para los abonados de operadores móviles Megafon y Beeline. Se puede confirmar que este programa nocivo tiene un gran número de posibilidades funcionales:

- Incrustación en las páginas web de publicidad usando webinjects;

- Al abrir en la ventana de navegadores de los sitios web Yandex, Youtube, así como las redes sociales VKontakte, Odnoklassniki y Facebook, los usuarios se redirigen a los sitios web de varios sistemas de intercambio de archivos que usan las suscripciones de pago para monetización;

- Suplantación de resultados en sistemas de búsqueda más usados;

- Marcas de «Like» («me gusta») para varios sitios web en la red social de Facebook;

- Entrada automática en los sitios web de algunos casinos en línea e instalación automática de la aplicación de casino para las redes sociales.

La información más detallada sobre esta amenaza puede consultarse en el artículo informativo publicado en el sitio web de la empresa Doctor Web.

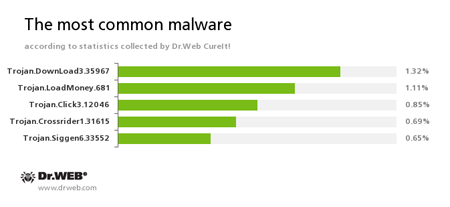

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descarga de Internet e inicia en el equipo atacado otro software nocivo.

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.Click

Una familia de programas nocivos que sirven para aumentar de forma artificial las consultas de varios recursos en Internet por medio de redirigir las solicitudes de la víctima a los sitios web determinados usando la administración del comportamiento del navegador.

Trojan.Crossrider1.31615

Un programa troyano destinado para visualizar a los usuarios de Internet varios tipos de publicidad sospechosa.

Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.

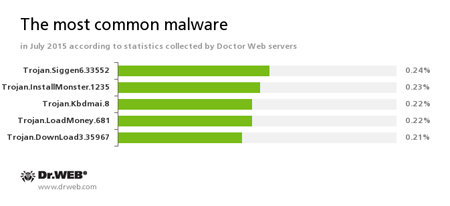

Según los datos de servidores de estadísticas Doctor Web

Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.

Trojan.Installmonster

Una familia de programas nocivos creados usando el programa socio installmonster. Estas aplicaciones instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.Kbdmai.8

Un representante de familia de programas nocivos destinados para descargar de Internet e iniciar en el equipo infectado otras aplicaciones nocivas.

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.DownLoad3.35967

Un representante de familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.

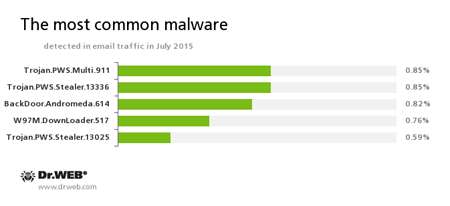

Estadísticas de programas nocivos en el tráfico de correo

Trojan.PWS.Multi.911

Un representante de la familia de troyanos bancarios destinados para robar en un equipo infectado varios tipos de información confidencial, así mismo, los datos necesarios para acceder a sistemas de servicios bancarios a distancia.

Trojan.PWS.Stealer

Una familia de troyanos destinados para robar en el equipo infectado las contraseñas y otras información confidencial de valor.

BackDoor.Andromeda

Una familia de troyanos descargadores destinados para descargar desde los servidores remotos de malintencionados e iniciar en el equipo infectado otros programas nocivos.

Trojan.DownLoader

Una familia de troyanos destinados para descargar en el equipo atacado otras aplicaciones nocivas.

Botnets

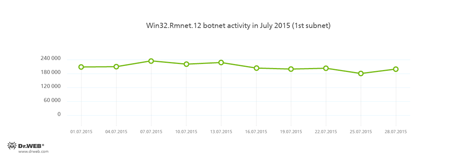

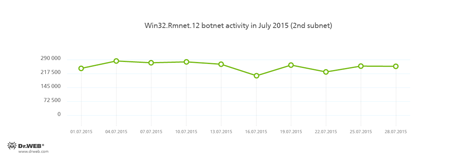

En julio, como antes, siguen funcionando las botnets cuya actividad se supervisa atentamente por los analistas de virus de la empresa Doctor Web. Entre ellas — una botnet que consiste en equipos infectados por el virus de archivos Win32.Rmnet.12, la actividad de dos subredes del cual puede consultarse en diagramas siguientes:

Rmnet — es una familia de virus de archivos que se difunden sin participación del usuario y son capaces de incrustar en las páginas web consultadas por los usuarios el contenido ajeno (lo que teóricamente permite a los ciberdelincuentes obtener acceso a la información bancara de la víctima), así como robar los archivos cookies y contraseñas de clientes FTP más populares y realizar varios comandos de malintencionados.

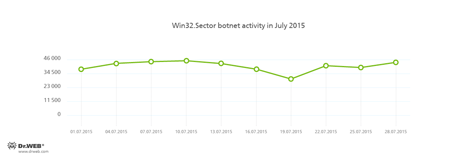

Así mismo, sigue existiendo una botnet que consiste en equipos infectados por un virus Win32.Sector — su actividad de cada 24 horas puede consultarse en la figura más abajo. Este programa nocivo tiene las siguientes funciones destructivas:

- Descarga de la red P2P e inicio en un equipo infectado de varios archivos ejecutables;

- Incrustación en procesos iniciados en un equipo infectado;

- Posibilidad de detener el funcionamiento de algunos programas antivirus y bloquear acceso a los sitios web de desarrolladores de los mismos;

- Infección de objetos de archivos en discos locales y en dispositivos extraíbles (donde durante la infección crea un archivo de autoinicio autorun.inf), así como de archivos que se guardan en carpetas de red compartidas.

Comparado con el mes anterior, bajó aún más el número de ataques DDoS a los sitios web realizados por los malintencionados usando un programa nocivo Linux.BackDoor.Gates.5. El número de objetivos de estos ataques en julio fue de 954, lo que es un 25,7% inferior a los valores de junio. Se redujo también el alcance geográfico de uso de la botnet: un 74.8% de ataques se refiere a los sitios web ubicados en el territorio de China, y 20.4% de los sitios web atacados están en EE.UU.

Troyanos cifradores

Número de solicitudes de descifrar recibido por el servicio de soporte técnico de Doctor Web

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| 1417 | 1414 | - 0,2 % |

Cifradores más difundidos en julio de 2015:

- Trojan.Encoder.567;

- Trojan.Encoder.858.

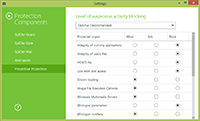

Dr.Web Security Space 10.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows

| Protección preventiva | Protección de los datos contra la pérdida |

|---|---|

|  |

Programas nocivos para Linux

Los malintencionados siguen creando más nuevos programas nocivos para los sistemas operativos de la familia Linux. En julio de 2015, los analistas de virus de la empresa Doctor Web detectaron otro troyano más para esta plataforma, llamado Linux.BackDoor.Dklkt.1.

Este backdoor, según la idea de autores, debe realizar un conjunto de funciones bastante amplio, pero actualmente la mayor parte de comandos previstos en su arquitectura se ignora. En realidad, el troyano puede ejecutar los siguientes comandos de los malintencionados: la directiva de inicio de un ataque DDoS, inicio de servidor SOCKS proxy, inicio de la aplicación indicada en el comando recibido, reinicio o desconexión del equipo. Los componentes iniciales del backdoor se crearon para que el archivo ejecutable pudiera ser compilado tanto para la arquitectura Linux como para Windows. Para más información sobre las posibilidades funcionales y peculiaridades de este programa nocivo, consulte el artículo publicado.

Sitios web peligrosos

Durante el mes de julio de 2015, a la base de sitios web no recomendados y nocivos se añadieron 821 409 direcciones de Internet.

| Junio 2015 | Julio 2015 | Dinámica |

|---|---|---|

| + 978 982 | + 821 409 | - 16 % |

Software nocivo y no deseado para Android

El mes de julio pasado fue rico en eventos de temática de virus en el segmento móvil: durante todo el mes, los especialistas de la empresa Doctor Web registraban la aparición de más aplicaciones en Android nocivas y, así mismo, registraban varios ataques de usuarios de smartphones en Android y tabletas. En particular, a finales del mes los analistas de virus detectaron un troyano Android.DownLoader.171.origin que se difundía en el catálogo oficial de aplicaciones Google Play. El número total de descargas del mismo tomando en cuenta las plataformas alternativas fue de unos 1,5 millones. Este troyano sabe no solo instalar programas por comando de los malintencionados, sino también borrarlos sin que el usuario lo note. Además, puede visualizar al usuario una notificación en el panel de notificaciones Android, al hacer clic sobre la cual, se abre la ventana del navegador y se cambia al sitio web indicado por los malintencionados. Más información sobre este programa nocivo puede consultarse en el artículo correspondiente.

Las tendencias más destacadas en el ámbito de seguridad del SO Android en julio:

- Uso por los malintencionados para su propio beneficio de varios plataformas de publicidad como parte de troyanos en Android;

- Aparición de las nuevas aplicaciones nocivas en el catálogo Google play;

- Difusión de los nuevos extorsionistas en Android;

- Aparición de más troyanos backdoors peligrosos que realizan las acciones nocivas por comando de los creadores de virus;

- Crecimiento del número de troyanos por SMS.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live

[% END %]