Doctor Web: informe de la actividad de virus en agosto de 2015

28 de agosto de 2015

El evento destacado del mes de agosto de 2015 fue la aparición del nuevo programa troyano que infecta los routers que funcionan bajo la administración del sistema operativo Linux, así como del troyano miner capaz de, similar a un gusano, copiar a sí mismo automáticamente por la red local. Además, en agosto fue detectada la difusión del troyano descargador peligroso que estaba oculto en los documentos de Microsoft Word, del instalador de programas no deseados de la familia LoadMoney, así como de varias otras aplicaciones no deseadas que amenazan a los usuarios de la plataforma móvil Android.

Tendencias principales del mes de agosto

- Aparición del programa nocivo que infecta los routers bajo la administración de Linux

- Difusión de descargadores e instaladores de aplicaciones no deseadas para Microsoft Windows

- Crecimiento del número de troyanos para la plataforma móvil Google Android

Amenaza del mes

Al aparecer las criptodivisas electrónicas, aparecieron también los programas troyanos destinados para el mining de las mismas (para recabarlas). Pero con el tiempo el volumen de calculaciones necesarias para llevar a cabo las operaciones similares correctamente aumentó bastante, y, por lo tanto, la popularidad de los troyanos-miners empezó a bajar poco a poco. Además, en agosto al laboratorio de virus de Doctor Web llegó otra muestra de este troyano que fue llamada Trojan.BtcMine.737.

Por su arquitectura interna, Trojan.BtcMine.737 recuerda una muñeca rusa, matrioshka, y consiste en tres instaladores empaquetados uno en otro: el primer es un dropper — intenta detener los procesos de Trojan.BtcMine.737 si los mismos ya habían sido iniciados en el sistema, y luego saca de su cuerpo y colca en la carpeta temporal el archivo ejecutable de otro instalador, lo inicia, y borra el archivo inicial. La funcionalidad del segundo instalador es similar a la funcionalidad del gusano de red: guarda en una de las carpetas de la unidad del equipo atacado e inicia el archivo ejecutable, y luego crea sus copias propias en varias carpetas, y abre el acceso a una de las mismas automáticamente desde la red local. En las carpetas objetivo estas copias del programa nocivo se visualizan como archivo llamado Key que tiene un icono del archivo WinRAR.

Luego el troyano se copia a sí mismo a la carpeta raíz de todas las unidades del equipo infectado, luego especifica todos los equipos disponibles en los Sitios de red e intenta conectarse a los mismos, usando los nombres de usuario y las contraseñas del listado especial disponible. Además, el programa nocivo, si hay un equipo correspondiente, intenta organizar en el equipo infectado un punto de acceso público de WiFi. Si el programa nocivo consigue obtener acceso a uno de los equipos en la red local, intenta guardar e iniciar en el mismo una copia del troyano. El programa CNminer.exe que Trojan.BtcMine.737 guarda en la unidad en la segunda etapa de instalación es el instalador de la utilidad para recabar (mining) de ciberdivisas. Para más información sobre este programa nocivo, consulte el artículo publicado en nuestro sitio web.

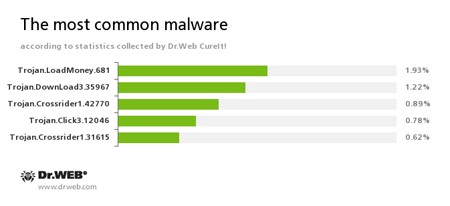

Según las estadísticas de la utilidad de desinfección Dr.Web CureIt!

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descarga de Internet e inicia en un equipo atacado otro tipo del software nocivo.

Trojan.Crossrider

Una familia de programas troyanos destinados para visualizar a los usuarios de Internet varios tipos de publicidad dudosa.

Trojan.Click

Una familia de programas nocivos destinados para falsificar el aumento del número de consultas de varios recursos en Internet por medio de redireccionar las solicitudes de la víctima a los sitios web determinados usando la administración del comportamiento del navegador.

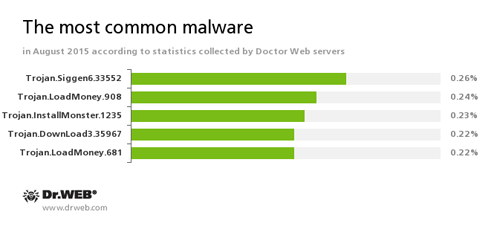

Según los datos del servidor de estadísticas de Doctor Web

Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.Installmonster

Una familia de programas nocivos creados usando el programa socio installmonster. Estas aplicaciones instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.DownLoad3.35967

Un representante de la familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.

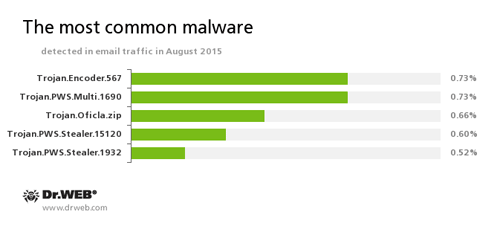

Trojan.Encoder.567

Un representante de la familia de troyanos extorcinoistas que cifran los archivos en las unidades del equipo de la víctima y demandan un rescate para descifrar los mismos. Este troyano es capaz de cifrar los archivos de usuario importantes, así mismo, de tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.PWS.Multi.1690

Un representante de troyanos backdoors capaces de robar la información confidencial en un equipo atacado.

Trojan.Oficla

Una familia de troyanos que se difunden principalmente por canales del correo electrónico. Al infectar un equipo, ocultan su actividad nociva. Luego Trojan.Oficla añade el equipo a la botnet y permite a los malintencionados descargar al mismo otro software nocivo. Una vez infectado el sistema, los dueños de la botnet creada por Trojan.Oficla obtienen la posibilidad de controlar el equipo de la víctima. En particular, pueden descargar, instalar e usar en el mismo casi cualquier software nocivo.

Trojan.PWS.Stealer

Una familia de troyanos destinados para robar en el equipo infecftado las contraseñas y otra información confidencial de valor.

Botnets

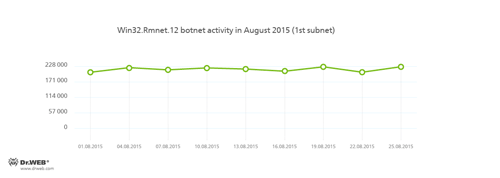

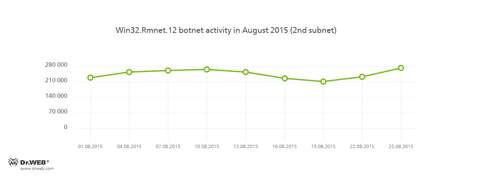

Igual que antes, los analistas de virus de la empresa Doctor Web siguen supervisando atentamente la actividad de dos subredes de la botnet creada por los malintencionados usando los equipos infectados por el virus de archivos Win32.Rmnet.12. Puede consultar su actividad en las figuras siguientes:

Rmnet — es una familia de virus de archivos que se difunden sin ninguna acción del usuario y son capaces de incrustar un contenido ajeno en las páginas web consultadas por el usuario (lo que teóricamente permite a los ciberdelincuentes obtener acceso a la información bancaria de la víctima), así como robar los archivos cookies y las contraseñas de clientes FTP más populares y ejecutar varios comandos que llegan de los malintencionados.

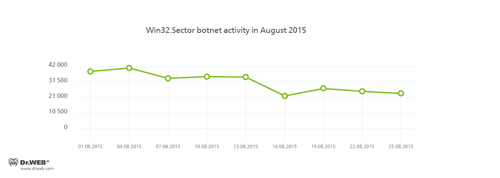

También está activa la botnet que consiste en PCs infectados por el virus de archivos peligroso Win32.Sector, — el gráfico de esta actividad puede consultarse en la figura siguiente:

El virus de archivo Win32.Sector tiene las posibilidades funcionales especificadas más abajo:

- descarga de la red P2P e inicio en el equipo infectado de varios archivos ejecutables;

- incrustación en los procesos iniciados en el equipo infectado;

- posibilidad de detener el funcionamiento de algunos programas antivirus y bloquear acceso a los sitios web de sus desarrolladores;

- infección de objetos de archivos en unidades locales y dispositivos extraíbles (donde durante la infección crea un archivo de autoinicio autorun.inf), así como de archivos que se guardan en las carpetas de red compartidas.

En agosto de 2015 se activaron un poco los administradores de la botnet Linux.BackDoor.Gates.5, usando la cual, los malintencionados llevan a cabo los ataques DDoS a varios sitios web. Comparado con el mes anterior, el número de estos ataques aumentó en un 118,3% y fue de 2083. Así mismo, el 86,7 % de los sitios web atacados, como antes, están ubicados en China, y el 10,7 % — en los EE.UU.

Troyanos cifradores

El número de solicitudes para descifrar que llegaron al servicio de soporte técnico de Doctor Web

| Julio 2015 | Agosto 2015 | Dinámica |

|---|---|---|

| 1414 | 1425 | + 0,77 % |

Los cifradores más difundidos en agosto de 2015:

- Trojan.Encoder.567;

- Trojan.Encoder.858;

- BAT.Encoder.

Dr.Web Security Space 10.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows.

| Protección preventiva | Protección de datos contra la pérdida |

|---|---|

|  |

Programas nocivos para Linux

En agosto de 2015 los expertos de la empresa Doctor Web investigaron un gran grupo de programas nocivos usados conjuntamente por los malintencionados para los ataques objetivo a los routers que funcionan bajo la administración de sistemas operativos de la familia Linux.

El troyano añadido a las bases de virus Dr.Web bajo el nombre Linux.PNScan.1, supuestamente se instalaba en los routers atacados por el mismo creador de virus, por ejemplo, usando la vulnerabilidad shellshock por medio de iniciar un escenario con las opciones correspondientes, y luego se descarga y se instala en los routers atacados los troyanos de la familia Linux.BackDoor.Tsunami, que, a su vez, se difunden usando el mismo Linux.PNScan.1. El único objetivo de Linux.PNScan.1 es hackear el router e instalar en el mismo un script nocivo que instala en el router los backdoors recabados según la arquitectura usada por el router, — ARM, MIPS o PowerPC. Si usando la vulnerabilidad shellshock los malintencionados consiguen hackear un equipo con arquitectura Intel x86, en el script también está prevista la descarga del backdoor también para este caso. Estos backdoors pueden ejecutar varios comandos de los malintencionados, uno de los cuales, por ejemplo, es un comando para descargar la utilidad Tool.Linux.BrutePma.1, — usando la misma, se hackean los paneles administrativos de administración de las bases de datos relacionales PHPMyAdmin.

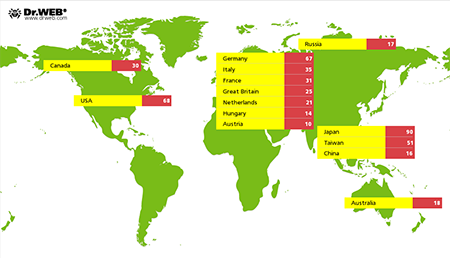

Además de las aplicaciones peligrosas mencionadas más arriba, los analistas de virus de la empresa Doctor Web detectaron otros programas nocivos en los servidores pertenecientes a los malintencionados: entre ellos — otra modificación más del troyano Linux.PNScan.2, el programa nocivo Trojan.Mbot, destinado para hackear los sitios web, el troyano Perl.Ircbot.13 que sirve para buscar las vulnerabilidades en los sitios web que funcionan con varios sistemas de administración del contenido y software para organizar las tiendas en línea, así como varios otros. . En total, los analistas de virus de la empresa Doctor Web conocen 1439 casos de infección de dispositivos usando las herramientas mencionadas más arriba, así mismo, en 649 casos fue detectada la ubicación geográfica de los dispositivos infectados:

Para la información más detallada sobre los programas nocivos detectados por los expertos de la empresa Doctor Web y la información sobre este incidente, consulte el artículo detallado publicado en nuestro sitio web.

Otros programos nocivos

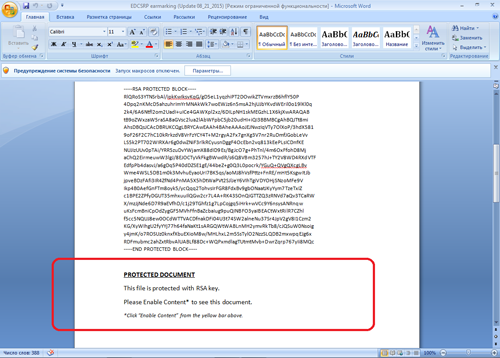

En agosto de 2015 los analistas de virus de la empresa Doctor web investigaron un troyano descargador peligroso que se difundía como un mensaje adjunto de correo electrónico del documento en Word y fue llamado W97M.DownLoader.507. Para conocer el contenido del documento supuestamente cifrado, los malintencionados proponen a la víctima potencial habilitar el uso de los macros en el editor Word.

Si la víctima lo acepta, se le visualiza un texto completo del documento, y, al mismo tiempo, el troyano descarga desde el servidor remoto y construye a base de fragmentos varios scripts nocivos que, a su vez, descargan desde el abonado perteneciente a los malintencionados e inician el troyano bancario peligroso. Para más información sobre esta amenaza, consulte el artículo informativo publicado en el sitio web de nuestra empresa.

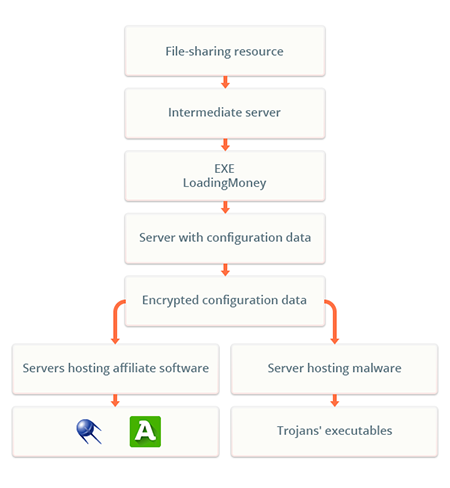

Otro programa nocivo investigado detalladamente por los analistas de virus de Doctor Web en agosto, Trojan.LoadMoney.336, se detecta en los equipos de usuarios con bastante frecuencia y es un instalador de aplicaciones no deseadas. Se difunde de forma siguiente: al consultar la víctima el recurso de intercambio de archivos creado por los malintencionados, la misma se redirige al sitio web intermediario, desde el cual el troyano Trojan.LoadMoney.336 se descarga al equipo. Una vez iniciado, el troyano consulta otro servidor, desde donde recibe un archivo de configuración cifrado. Este archivo contiene los enlaces a varias aplicaciones socias que también se descargan de Internet y se inician en el equipo infectado, — entre ellos, no solo los programas inofensivos, sino también las aplicaciones nocivas peligrosas.

Para la información más detallada sobre este troyano, consulte nuestro artículo temático publicado.

Sitios web peligrosos

Durante el mes de agosto de 2015, 834 753 direcciones de Internet fueron añadidas a la base de los sitios web no recomendados y nocivos.

| Agosto 2015 | Dinámica | |

|---|---|---|

| + 821 409 | + 834 753 | + 1,62 % |

Software nocivo y no deseado para Android

En agosto la actividad de aplicaciones nocivas destinadas para los dispositivos móviles bajo la administración del SO Android, en general, fue bajó bastante comparado a los meses de observación anteriores. Sin embargo, los usuarios de smartphones en Android y de tabletas seguían siendo el objetivo principal de ciberdelincuentes orientados al segmento móvil. Así, los expertos de seguridad informática detectaron otro peligroso troyano en Android destinado para ciberespionaje. Además, los analistas de virus de Doctor Web observaron el crecimiento del número de los nuevos extorsionistas en Android, programas bankers nocivos, así como troyanos por SMS. Las tendencias más destacadas en el ámbito de seguridad del SO Android en agosto:

- Aplicación por los malintencionados de troyanos en Android para supervisar a los usuarios;

- Amenaza por parte de los programas bankers nocivos;

- Difusión de los nuevos extorsionistas en Android;

- Crecimiento del número de troyanos por SMS.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live

[% END %]