Doctor Web: informe de la actividad de virus en septiembre de 2015

1 de octubre de 2015

Al llegar el otoño, los creadores de virus no bajaron su actividad: en septiembre fue registrada la difusión de varios instaladores de aplicaciones de publicidad y no deseadas — tanto para Windows como para Mac OS X, del nuevo troyano capaz de infectar los terminales POS, así como de varios programas nocivos para el SO Linux y la plataforma móvil Android.

Tendencias clave de septiembre

- Aparición del nuevo troyano capaz de infectar los terminales POS

- Difusión de los instaladores de аplicaciones no deseadas y de publicidad para Windows y Mac OS X

- Difusión de los nuevos programas nocivos para Google Android и Linux

Amenaza del mes

Los terminales POS que funcionan bajo la administración de sistemas operativos de familia Microsoft Windows siempre eran de interés para los ciberdelincuentes, porque ya hace mucho se conocen varios métodos de robo de tracks de tarjetas bancarias de la memoria de dispositivo similares usando los programas nocivos. Una de estas aplicaciones es el troyano Trojan.MWZLesson, investigado en septiembre por los expertos de la empresa Doctor Web, que también es una modificación de otro programa peligroso— BackDoor.Neutrino.50.

Trojan.MWZLesson puede ejecutar los comandos siguientes:

- CMD – transmite la directiva recibida al interpretador de comandos CMD;

- LOADER – descarga e inicia el archivo (dll –usnado la utilidad regsrv, vbs – usando la utilidad wscript, exe — inicio directo);

- UPDATE – comando de actualización;

- rate – establece un intervalo temporal de sesiones de conexión al servidor administrativo;

- FIND – búsqueda de documentos por máscara;

- DDOS – iniciar el ataque DDoS usando el método http-flood.

Para más información sobre este troyano, véase el material informativo publicado en el sitio web de la empresa Doctor Web.

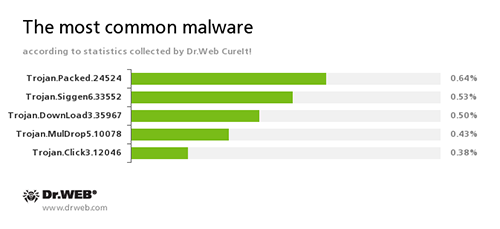

Según los datos estadísticos de la utilidad de desinfección Dr.Web CureIt!

En el mes de septiembre usando la utilidad Dr.Web CureIt! se detectaron 155 554 503 objetos no deseados, potencialmente peligrosos y nocivos.

Trojan.Packed.24524

Un instalador de programas de publicidad y aplicaciones sospechosas difundido por los malintencionados como si fuera un software legal.

Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.

Trojan.DownLoad3.35967

Un representante de familia de troyanos descargadores que descargan de Internet e inician en el equipo atacado otro software nocivo.

Trojan.MulDrop5.10078

Un representante de familia de programas nocivos destinados para transmitir e instalar al equipo atacado otras aplicaciones nocivas.

Trojan.Click

Una familia de programas nocivos destinados para aumentar de forma falsificada el número de consultas de varios recursos de Internet por medio de redirigir las solicitudes de la víctima a los sitios web determinados usando la administración del comportamiento del navegador.

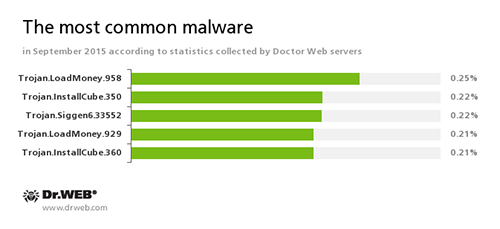

Según los datos de servidores de estadísticas de Doctor Web

Trojan.LoadMoney

Una familia de programas descargadores generados por los servidores del programa socio LoadMoney. Estas aplicaciones descargan e instalan en el equipo de la víctima varios tipos del software no deseado.

Trojan.InstallCube

Una familia de programas descargadores que instalan en el equipo del usuario varias aplicaciones innecesarias y no deseadas.

Trojan.Siggen6.33552

Un detect del programa nocivo destinado para instalar otro software peligroso.

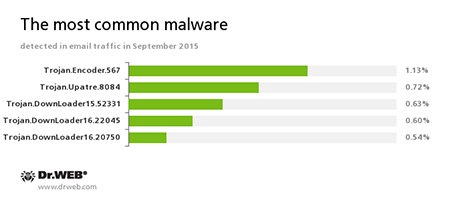

Estadísticas de programas nocivos en el tráfico de correo-e

Trojan.Encoder.567

Un representante de familia de troyanos extorsionistas que cifran los archivos en las unidades del equipo de la víctima y demandan un rescate por descifrarlos. Este troyano puede cifrar los archivos importantes de usuario, así mismo, de tipos siguientes: .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.Upatre

Una familia de troyanos descargadores destinados para descargar al equipo infectado e instalar de forma oculta otras aplicaciones nocivas.

Trojan.DownLoader

Una familia de troyanos destinados para descargar al equipo atacado otras aplicaciones nocivas.

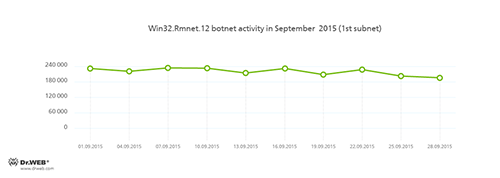

Botnets

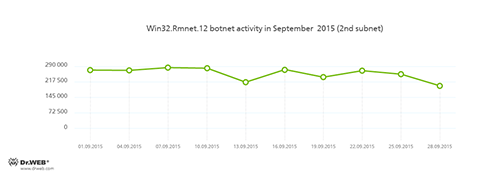

Los analistas de virus de la empresa Doctor Web siguen supervisando el funcionamiento de botnets creadas por los malintencionados usando un virus de archivos peligroso Win32.Rmnet.12. La actividad de estas botnets en septiembre de 2015 puede consultarse en figuras siguientes:

Rmnet — es una familia de virus de archivos que se difunden sin participación del usuario y son capaces de incrustar contenido ajeno en las páginas web consultadas por el usuario (lo que teóricamente permite a los ciberdelincuentes obtener acceso a la información bancaria de la víctima), así como robar archivos cookies y contraseñas de clientes FTP más populares y ejecutar varios comandos de los malintencionados.

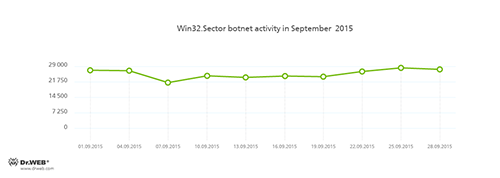

Como antes, está activa la botner que consiste en PCs infectados por el virus de archivos Win32.Sector, — el gráfico de esta actividad puede consultarse en la figura siguiente:

El virus Win32.Sector tiene las siguientes posibilidades funcionales:

- descarga de la red P2Pe inicio en un equipo infectado de varios archivos ejecutables;

- incrustación en procesos iniciados en el equipo infectado;

- posibilidad de detener el funcionamiento de algunos programas antivirus y bloquear acceso a los sitios web de sus desarrolladores;

- infección de objetos de archivos en unidades locales y dispositivos extraíbles (donde durante la infección cree un archivo de autoinicio autorun.inf), así como de archivos que se almacenan en carpetas de red compartidas.

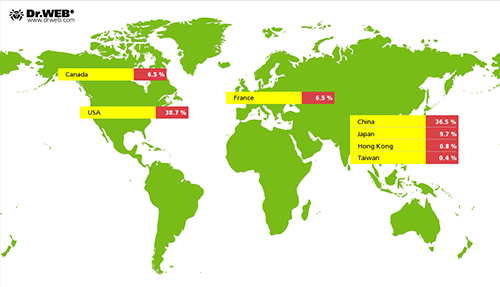

En septiembre de 2015 otra vez se activaron los malintencionados que realizan los ataques masivos DDoS usando el troyano Linux Linux.BackDoor.Gates.5. Comparado con el mes anterior, el número de estos ataques aumentó un 263.5% y fue de 7572. Así mismo los países líderes por número de abonados atacados comparado con los datos del mes de agosto intercambiaron posiciones: los EE.UU. están en el primer lugar y China ocupó el segundo lugar con seguridad. La distribución geográfica de los objetivos de los malintencionados que organizan los ataques DDoS usando Linux.BackDoor.Gates.5 puede consultarse en la figura siguiente:

Troyanos cifradores

Número de solicitudes de descifrar recibidas por el servicio de soporte técnico de Doctor Webо

| Agosto 2015 | Septiembre 2015 | Dinámica |

|---|---|---|

| 1425 | 1310 | - 8 % |

Cifradores más populares en septiembre de 2015:

- Trojan.Encoder.567;

- Trojan.Encoder.858.

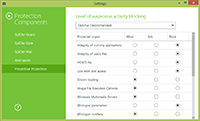

Dr.Web Security Space 10.0 para Windows

protege contra los troyanos cifradores

No hay esta funcionalidad en la licencia Antivirus Dr.Web para Windows

| Protección preventiva | Protección de los datos contra la pérdida |

|---|---|

|  |

Programas nocivos para Linux

En septiembre los expertos de la empresa Doctor Web otra vez afrontaron a los troyanos para sistemas operativos de familia Linux. Los más interesantes resultaron ser Linux.Ellipsis.1 y Linux.Ellipsis.2. El segundo sirve para hackear varios dispositivos por medio de averiguar los nombres de usuario y contraseñas usando un diccionario. Para la anonimidad de acceso a los dispositivos hackeados usando el mismo, los malintencionados usan el troyano Linux.Ellipsis.1. Cabe destacar también que este programa nocivo se destaca por un comportamiento bastante peculiar que los analistas de virus de Doctor Web llamaron paranoico.

El objetivo principal de Linux.Ellipsis.1 es organizar un servidor proxy en el equipo infectado que los ciberdelincuentes usan para el acceso no sancionado a los dispositivos comprometidos para “borrar las huellas”. Para realizarlo, el troyano controla las conexiones por dirección local y puerto establecidos utilizando proxy para todo el tráfico transmitido a través de esta dirección y puerto.

El comportamiento “paranoico” de Linux.Ellipsis.1 consiste en que el mismo dispone de un listado bastante amplio de líneas características detectando las cuales en el tráfico de red el troyano bloquea el intercambio de datos con el servidor remoto correspondiente. Además, este programa nocivo verifica todas las conexiones de red del equipo y envía al servidor administrativo la dirección IP a la cual está establecida la conexión. Si el servidor responde con el comando "kill", el troyano finaliza la aplicación que estableció la conexión, y también bloquea esta dirección IP por dos horas. Para la información más detallada sobre la arquitectura y las peculiaridades de funcionamiento de estos programas nocivos, véase el artículo informativo publicado.

Programas peligrosos Mac OS X

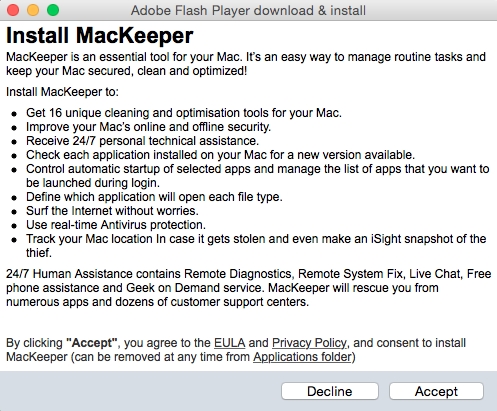

Los instaladores de aplicaciones de publicidad y no deseados para el SO Windows son una cosa bastante ordinaria hoy día, pero en septiembre los analistas de virus de la empresa Doctor Web conocieron otro programa de este tipo, destinado para el sistema operativo Mac OS X. Esta muestra llamada Adware.Mac.WeDownload.1 es una distribución falsificada del reproductor Adobe Flash Player que se difunde usando los recursos del programa socio destinado para monetizar el tráfico de archivos.

Una vez enviada la solicitud correspondiente, Adware.Mac.WeDownload.1 recibe del servidor administrativo un listado de aplicaciones que se ofrecerán al usuario para instalar. Entre ellos, se detectaron tanto los programas deseados como nocivos, tales como Program.Unwanted.MacKeeper, Mac.Trojan.Crossrider, Mac.Trojan.Genieo, Mac.BackDoor.OpinionSpy, varios representantes de familia Trojan.Conduit y algunas otras aplicaciones nocivas, así mismo el número y el contenido de programas instalados depende del «vínculo» geográfico de la dirección IP de la víctima.

Para más información sobre este instalador de programas no deseados, véase nuestro artículo informativo.

Otros programas nocivos

El septiembre de 2015 se destaca para los especialistas de seguridad informática por la amplia difusión de instaladores de aplicaciones no deseadas, de publicidad y hasta nocivas creadas por los malintencionados para varios programas de socios destinados para monetizar el tráfico de archivos.

Así, a principios del mes los analistas de virus de la empresa Doctor Web investigaron el programa nocivo Trojan.InstallCube.339 que puede ser descargado por las víctimas potenciales desde varios recursos de almacenamiento de archivos o torrent-trackers. Una vez iniciado, este troyano obtiene los datos necesarios para su funcionamiento desde el servidor administrativo y visualiza al usuario una ventana con la información sobre el objeto descargado que tiene icono del cliente torrent popular mTorrent. La peculiaridad de servidores administrativos de este programa nocivo es que permiten descargar la carga útil solo si el equipo que los consulta tiene dirección IP rusa. Para más información sobre este programa nocivo, véase el artículo informativo publicado en el sitio web de Doctor Web.

Otro instalador peligroso que mencionamos a mediados del mes se llama Trojan.RoboInstall.1. Igual que otros programas similares, este troyano se difunde usando los sitios web de almacenamiento de archivos, torrents falsificados y otros recursos en Internet similares creados por los malintencionados. Estos programas nocivos también se usan frecuentemente por los mismos autores de aplicaciones gratuitas para monetizar los mismos — reciben dinero por cada utilidad adicional descargada por el troyano a los equipos de usuarios. A diferencia de muchos otros instaladores del software de publicidad, en los cuadros de diálogo visualizados por Trojan.RoboInstall.1 a menudo faltan las casillas que permiten rechazar la instalación de programas adicionales, por lo tanto el inicio de los mismos se realiza sin ninguna condición.

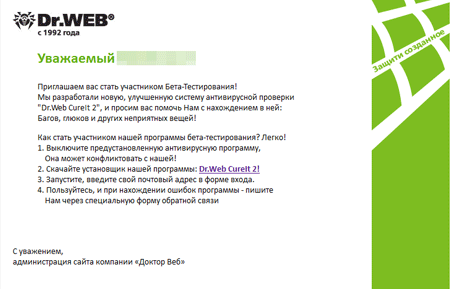

A finales de septiembre, los malintencionados intentaron difundir un programa nocivo en el envío de correo supuestamente realizado en nombre de la empresa Doctor Web.

Los ciberdelincuentes ofrecían a sus víctimas participar en las pruebas de la utilidad inexistente Dr.Web CureIt 2 camuflado por la cual, desde el sitio web perteneciente a los creadores de virus se descargaba el troyano Trojan.PWS.Stealer.13052 destinado para robar contraseñas. Para aumentar el número de infecciones por este programa nocivo, los malintencionados ofrecían a sus víctimas potenciales desactivar el antivirus que funcionaba en sus equipos, supuestamente porque la «utilidad» puede provocar conflictos con otro software antivirus. Para más información sobre este incidente, véase la noticia publicada.

Sitios web peligrosos

Durante el mes de septiembre de 2015 a la base de sitios web no recomendados y nocivos se añadieron 399 227 direcciones de Internet.

| Agosto 2015 | Septiembre 2015 | Dinámica |

|---|---|---|

| + 834 753 | + 399 227 | - 51.39 % |

Software nocivo y no deseado para Android

El mes de septiembre resultó ser muy rico en los eventos de virus vinculados a dispositivos móviles. Así, por ejemplo, los expertos de seguridad informática detectaron la penetración masiva de la aplicación troyana al catálogo App Store, así como los casos múltiples de ubicación de varios programas nocivos en el catálogo Google Play. A mediados del mes los analistas de virus de Doctor Web registraron otro incidente con participación del troyano preinstalado por los malintencionados en uno de los caparazones Android oficiales. Además. A los usuarios les amenazaban otra vez los troyanos bancarios, extorsionistas en Android y otras aplicaciones nocivas.

Tendencias más destacadas del ámbito de seguridad móvil en septiembre:

- Detección en el catálogo App Store del gran número de programas que contienen el troyano IPhoneOS.Trojan.XcodeGhost;

- Detección de muchos troyanos en el catálogo de aplicaciones Google Play;

- Nuevo caso de infección del caparazón en Android por una aplicación nociva;

- Aparición de los nuevos troyanos extorsionistas para el SO Android;

- Difusión por los malintencionados de los nuevos bankers en Android.

Para más información sobre la actividad de los virus para dispositivos móviles en septiembre, véase nuestro informe.

Conozca más con Dr.Web

Estadísticas de virus Biblioteca de descripciones Todos los informes de virus Laboratorio-live

[% END %]