Doctor Web: informe de la actividad de virus para dispositivos móviles en septiembre de 2015

1 de octubre de 2015

TENDENCIAS CLAVE DE SEPTIEMBRE

- Compromiso serio del catálogo de aplicaciones iOS App Store

- Detección en el catálogo Google Play del gran número de programas troyanos

- Nuevos casos de implementación de troyanos en Android en los caparazones de dispositivos móviles

- Aparición de los nuevos troyanos extorsionistas para el SO Android

- Nuevos ataques usando los troyanos bancarios

Número de entradas para programas nocivos y no deseados bajo el SO ОС Android en la base de virus Dr.Web

| Agosto 2015 | Septiembre 2015 | Dinámica |

|---|---|---|

| 12 504 | 14 033 | +12,23% |

Amenaza «móvil» del mes

En septiembre uno de los eventos más destacados de virus móviles fue la detección del hecho de penetración masiva del troyano peligroso IPhoneOS.Trojan.XcodeGhost en la tienda oficial de aplicaciones iOS App Store, que hasta entonces se consideraba la fuente de mayor fiabilidad de programas para titulares de dispositivos móviles que funcionan bajo la administración de iOS. Fue posible porque los ingeniosos ciberdelincuentes modificaron una de las versiones oficiales del entorno de desarrollo de aplicaciones Xcode que, sin que los ingenieros informáticos que la usaban lo notaran, incrustaba el troyano en aplicaciones creadas en la etapa de compilación de las mismas. Como resultado, los juegos y programas “infectados” de esta forma, inicialmente inofensivos, pasaron correctamente la comprobación previa de la empresa Apple y penetraron sin obstáculos en el catálogo App Store. Cabe destacar que los creadores de virus difundían la versión modificada Xcode entre los desarrolladores chinos, por lo tanto, la mayoría de las víctimas de IPhoneOS.Trojan.XcodeGhost son titulares chinos de dispositivos móviles bajo la administración de iOS. Pero los usuarios de otros países también podían ser víctimas de los malintencionados en caso de haber descargado las versiones de programas correspondientes.

Una vez descargada la aplicación que contiene IPhoneOS.Trojan.XcodeGhost, el troyano recaba la información sobre el dispositivo móvil infectado, incluido el tipo del mismo, el nombre del modelo y el identificador UUID, el lenguaje del sistema usado actualmente, así como los datos sobre la red y envía estos datos al servidor administrativo. Pero el mayor peligro de IPhoneOS.Trojan.XcodeGhostconsiste en que el mismo es capaz de visualizar los cuadros de diálogo falsificados para realizar los ataques de phishing, abrir los enlaces especificados por los malintencionados y hasta en algunos casos robar las contraseñas del portapapeles.

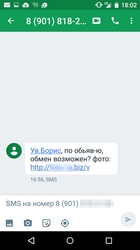

Troyanos bancarios

El mes pasado los usuarios de dispositivos en Android otra vez resultaron ser el objetivo de los ciberdelincuentes que buscaban su dinero. Así, por ejemplo, a principios del mes los expertos de la empresa Doctor Web registraron otro envío spam de mensajes SMS dirigidos a usuarios que anteriormente habían publicado algunos anuncios en servicios en línea gratuitos. En los SMS difundidos a las víctimas potenciales en nombre de la persona interesada en el anuncio se les ofrecía abrir algún enlace para obtener la información más detallada, así mismo, en algunos casos los malintencionados trataban a los usuarios por su nombre, lo que pudo hacerles creer en el engaño fácilmente. En realidad, al seguir la dirección web indicada, al dispositivo móvil se descargaba un troyano bancario Android.SmsBot.459.origin, destinado para robar dinero desde las cuentas de titulares de dispositivos móviles en Android. Para más información sobre este incidente, véase la noticia correspondiente publicada en nuestro sitio web.

Número de entradas para los troyanos bancarios Android.SmsBot en la base de virus Dr.Web:

| Agosto 2015 | Septiembre 2015 | Dinámica |

|---|---|---|

| 495 | 520 | +5% |

Troyanos en firmware

A mediados del septiembre, los especialistas de la empresa Doctor Web registraron otro caso de infección por un troyano de firmware en Android. El programa nocivo Android.Backdoor.114.origin, detectado en la tableta Oysters T104 HVi 3G, fue implementado por los malintencionados en el catálogo del sistema del SO, por eso no es posible borrar el mismo usando los métodos estándar y se requieren los derechos root o la actualización de la imagen del sistema operativo hasta la versión obviamente limpia. Este programa nocivo supone peligro porque es capaz de realizar la descarga oculta, la instalación y la eliminación de aplicaciones por comando desde el servidor administrativo, así mismo, también puede activar de forma autónoma la opción desactivada de instalación del software de fuentes que no son de confianza. Además, el troyano recaba y envía al servidor remoto la información muy amplia sobre el dispositivo infectado. Para más información sobre Android.Backdoor.114.origin véase el material publicado en el sitio web de la empresa Doctor Web.

Extorsionistas en Android

En septiembre algunos fabricantes de los medios antivirus informaron sobre la detección de un troyano extorsionista para el SO Android (Android.Locker.148.origin por clasificación Dr.Web) que supuestamente usa los nuevos trucos técnicos para obtener acceso a las funciones del administrador del dispositivo móvil, así como bloquear los smartphones y tabletas atacados por medio de establecer su propia contraseña para desbloquear la pantalla de los mismos. Pero la funcionalidad similar había sido realizada anteriormente en otros programas nocivos, en particular, en troyanos Android.Locker.38.origin y Android.BankBot.29.origin, conocidos para especialistas de Doctor Web desde el año 2014.

Como representante típico de su familia, Android.Locker.148.origin una vez iniciado intenta obtener acceso a funciones de administrador del dispositivo móvil para que realizar completamente las acciones nocivas y luego dificultar su propia eliminación. Así mismo, el troyano usa un mecanismo de engaño específico visualizando por encima del diálogo de sistema estándar su propia ventana donde se ofrece instalar alguna actualización. En realidad, confirmando la instalación de esta «actualización», el usuario proporciona al troyano el acceso a funciones avanzadas del sistema, y luego el mismo bloquea sin obstáculos el Smartphone o la tableta atacados estableciendo la contraseña para desbloquear la pantalla y demanda un rescate a su víctima.

Número de entradas para extorsionistas en Android en la base de virus Dr.Web:

| Agosto 2015 | Septiembre 2015 | Dinámica |

|---|---|---|

| 431 | 490 | +13,7% |

Troynaos en Google Play

A pesar de todos los esfuerzos de la empresa Google destinados para proporcionar la seguridad de su catálogo oficial de aplicaciones para el SO Android, los malintencionados siguen implementando varios programas nocivos en el mismo. Así, por ejemplo, el noviembre pasado los expertos de seguridad informática volvieron a detectar en Google Play varios troyanos a la vez. Uno de ellos – Android.MKcap.1.origin – se ocultaba en varios juegos y tenía funcionalidad nociva bastante peculiar. En particular, los creadores de virus usaron este troyano para la suscripción automática a varios servicios de pago. Para realizarlo, Android.MKcap.1.origin recibía desde el servidor administrativo un enlace determinado a la página del sitio web con el contenido Premium, luego copiaba allí la imagen de comprobación CAPTCHA y la subía al portal web del servicio popular para distinguir los códigos de comprobación similares. En cuanto el contenido de la imagen se descifraba, el troyano transmitía automáticamente el resultado obtenido al sitio web de inicio con el servicio de pago para finalizar el registro. Así mismo, si al suscribirse al servicio el servicio enviaba los mensajes SMS adicionales con códigos de confirmaciones, Android.MKcap.1.origin también los procesaba y transmitía al sitio web los códigos necesarios.

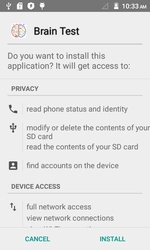

Otro troyano detectado en el catálogo Google Play en septiembre, fue el backdoor peligroso Android.Backdoor.273.origin, que se ocultaba dentro de la aplicación llamada Brain Test. Este programa nocivo se destaca por usar un algoritmo gradual de infección de dispositivos móviles destino. En particular, el propio troyano casi no contiene funcionalidad nociva básica necesaria para los ciberdelincuentes y para su funcionamiento cuenta con componentes adicionales que descarga desde un abonado remoto. Una vez iniciado en un Smartphone o una tableta infectados, Android.Backdoor.273.origin descarga consecutivamente desde el servidor administrativo e intenta ejecutar varios exploits destinados para obtener acceso root en dispositivos en Android. En caso de éxito, el troyano descarga desde el servidor su segundo componente nocivo (se detecta como Android.DownLoader.173) que se instala de forma invisible en el catálogo del sistema y luego se usa por los malintencionados para descargar e instalar de forma remota otras aplicaciones nocivas.

Peculiaridades del troyano Android.Backdoor.273.origin:

- Una vez iniciado, comprueba la dirección IP del dominio a través del cual actualmente se establece la conexión de red en un dispositivo móvil y, en caso de detectar la correspondencia a las direcciones de la empresa Google, se finaliza (de esta forma, los malintencionados intentan esquivar el filtrado antivirus del catálogo Bouncer Google Play);

- En función de la modificación, el programa nocivo puede tanto estar protegida por un empaquetador especial que cifra su código como difundirse sin protección similar;

- Intenta obtener acceso root en el dispositivo móvil infectado usando cuatro exploits que se descargan por orden desde el servidor administrativo;

- Instala otro troyano más que de forma invisible descarga e instala varios programas por comando de creadores de virus;

- Instala dos componentes troyanos adicionales que controlan la integridad el uno de otro y, en caso de borrar uno de ellos, así como del mismo Android.Backdoor.273.origin, vuelven a descargar los archivos necesarios y a iniciar el dispositivo móvil.

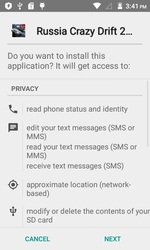

Así mismo, el mes pasado, en el catálogo Google Play fue detectado otro troyano camuflado por juegos inofensivos y añadido a la base de virus Dr.Web como Android.MulDrop.67. Según la modificación, una vez iniciado, Android.MulDrop.67puede tanto empezar a realizar inmediatamente las acciones nocivas como esperar 24 horas para distraer a la víctima potencial. En ambos casos el programa nocivo extrae el troyano oculto dentro del mismo Android.DownLoader.217.origin y enseguida intenta instalarlo. Así mismo, Android.DownLoader.217.origin solicita al usuario el acceso a funciones del administrador del dispositivo móvil para luego reducir el riesgo de ser eliminado. El propósito clave de estas aplicaciones nocivas es la visualización de publicidad, así como la descarga y la instalación de otros troyanos.

[% END %]