Malware detectado por primera vez en el catálogo de aplicaciones AppGallery

Amenazas corrientes | Últimas noticias | Sobre las amenazas móviles | Todas las noticias | Sobre los virus

7 de abril de 2021

Android.Joker ― es una familia bastante antigua de malware, conocida a partir del otoño del año 2019. Casi todos los días los analistas de virus de la empresa Doctor Web detectan las nuevas versiones y modificaciones de estos troyanos. Anteriormente este malware se detectaba básicamente en el catálogo oficial de aplicaciones en Android, Google Play. Pero los malintencionados, al parecer, decidieron ampliar el alcance de su actividad y prestaron atención a los catálogos alternativos soportados por los jugadores importantes del mercado de dispositivos móviles.

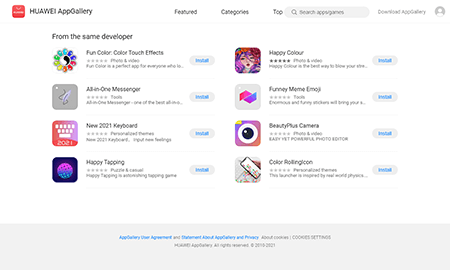

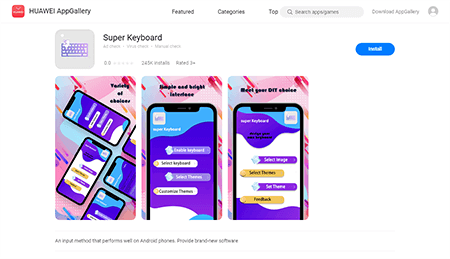

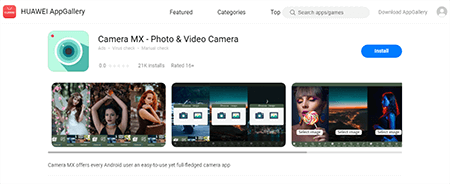

Al igual que en caso de otras versiones de Android.Joker, las modificaciones detectadas se difundían como si fueran aplicaciones no maliciosas que, al iniciarse, funcionaban según las expectativas de los usuarios. Este truco les permite a los creadores de virus permanecer inadvertidos más tiempo e infectar muchos más dispositivos en Android. Los troyanos detectados se ocultaban en los teclados virtuales, una aplicación cámara de fotos, launcher (programa de administración de la pantalla de inicio), Messenger online una recopilación de sitckers, programas para colorear, así como en un juego. 8 de ellos fueron difundidos por un desarrollador llamado Shanxi kuailaipai network technology co., ltd, y dos otros – por un desarrollador llamado 何斌.

Los troyanos Android.Joker son amenazas multicomponente capaces de realizar varias tareas en función de los objetivos de los malintencionados. Los programas alicientes instalados por las víctimas y difundidos por los creadores de virus suelen ser módulos básicos con un conjunto mínimo de funciones. Realizan la conexión entre otros componentes troyanos. Así mismo, las tareas maliciosas básicas se realizan por los módulos descargados de Internet. Las nuevas modificaciones funcionan según el esquema similar. Como para ellos fueron creadas varias entradas de virus, la posterior descripción de su funcionamiento se basará en la modificación llamada Android.Joker.531.

Una vez iniciado el malware, los usuarios ven las aplicaciones completas. Pero, camuflados por la imagen del software no maliciosos, los troyanos sin autorización de sus víctimas se conectan al servidor de control, reciben la configuración requerida y descargan un componente extra que luego inician. El componente descargado se encarga de la suscripción automática de los titulares de dispositivos en Android a los servicios móviles caros. Además, las aplicaciones alicientes solicitan acceso a las notificaciones que necesitarán para interceptar los SMS recibidos de los servicios premium, con los códigos de confirmación de la activación de suscripciones. Estas aplicaciones establecen un límite del número de servicios premium conectados correctamente para cada usuario. De forma predeterminada es igual a 5, pero, al recibir la configuración, puede ser aumentado o reducido. En las configuraciones interceptadas por nuestros expertos, por ejemplo, este valor llegaba a 10.

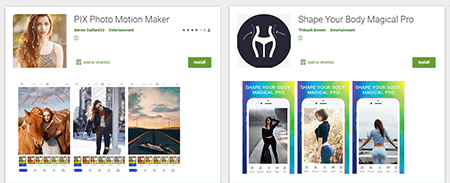

El módulo troyano descargado se detecta por Dr.Web como Android.Joker.242.origin. Esta entrada detecta también otros módulos similares que descargan todas las 10 nuevas modificaciones. Además. Los mismos módulos se usaban también en algunas versiones de Android.Joker, así mismo, las difundidas a través de Google Play. Por ejemplo, en las aplicaciones como Shape Your Body Magical Pro, PIX Photo Motion Maker y otras.

El módulo Android.Joker.242.origin se conecta al servidor remoto y le solicita la configuración. Contiene la lista de tareas con los sitios web de servicios premium, los scripts JavaScript, con los cuales en estos sitios web se imitan las acciones de usuarios, así como otras opciones.

Posteriormente, según el límite de suscripciones establecido, el troyano intenta conectar los servicios de pago indicados en el comando. Para que la suscripción se produzca correctamente, el dispositivo infectado debe estar conectado a Internet móvil. Android.Joker.242.origin comprueba las conexiones actuales y, en caso de detectar una conexión Wi-Fi activa, intenta desactivarla.

Luego para cada tarea el módulo malicioso crea un WebView no visualizado y carga en cada uno de los mismos, de forma consecutiva, la dirección del sitio web de pago. Posteriormente el troyano carga JavaScript y con el mismo haga clics de forma automática sobre los botones en el formulario web del sitio web objetivo, al introducir de forma automática el teléfono de la víctima y el PIN para confirmarlo, interceptado por el módulo básico, por ejemplo ― Android.Joker.531.

Además, este malware no solamente busca los códigos de activación, sino también transfieren al servidor remoto el contenido de todas las notificaciones sobre los SMS entrantes, lo cual puede causar la filtración de la información privada. En total, el malware fue descargado por más de 538 000 usuarios. Todos ellos no solo corren el riesgo de perder el dinero, sino también pueden afrontar el compromiso de los datos privados.

«Al recibir la notificación de la empresa Doctor Web, Huawei ocultó las aplicaciones con malware en la tienda de aplicaciones AppGallery para la seguridad de usuarios. La empresa realizará la comprobación extra para minimizar los riesgos de aparición de programas similares en el futuro», — comunicó el servicio de prensa AppGallery.

Los productos antivirus Dr.Web para Android detectan correctamente y eliminan estas y otras modificaciones de los troyanos Android.Joker que, por lo tanto, no amenazan a nuestros usuarios.

Más información sobre Android.Joker.531

Más información sobre Android.Joker.242.origin

#Android #malware #suscripción_de_pago #troyano

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web