Los malintencionados usan el Internet de las cosas para enviar spam

Amenazas corrientes | Últimas noticias | Todas las noticias | Sobre los virus

12 de septiembre de 2017

Se trata del programa nocivo Linux.ProxyM, de loa cual ya habíamos informado en junio. Recordamos que este troyano inicia el servidor proxy SOCKS en el dispositivo infectado y es capaz de detectar honeypots (de inglés honeypot — «un tarro de miel») — los recursos especiales creados por los investigadores de programas nocivos como aliciente para los malintencionados. Al conectarse a su servidor de control y al recibir la confirmación del mismo, Linux.ProxyM descarga de este servidor las direcciones de dos nodos de Internet: desde el primero, recibe un listado de nombres de usuario y contraseñas, y el segundo es necesario para el funcionamiento del servidor proxy SOCKS. Existen compilaciones de este troyano para dispositivos de arquitectura x86, MIPS, MIPSEL, PowerPC, ARM, Superh, Motorola 68000 y SPARC. En otras palabras, Linux.ProxyM puede funcionar prácticamente en cualquier dispositivo en Linux, incluidos los routers, consolas de TV y otro equipamiento.

Los analistas de virus de Doctor Web detectaron que los malintencionados envían spam con Linux.ProxyM. Desde el servidor de control al dispositivo infectado llega un comando que contiene la dirección del servidor SMTP, el nombre de usuario y la contraseña para acceder al mismo, un listado de direcciones de correo y la plantilla del mensaje. En los mensajes se publicitan varios sitios web de categoría «para adultos». Un mensaje típico de correo electrónico enviado usando los dispositivos infectados por Linux.ProxyM tiene el siguiente contenido:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

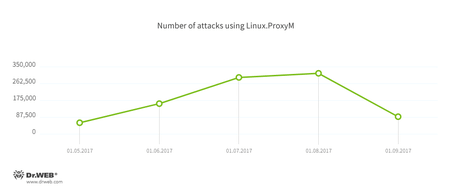

Según las estadísticas de la empresa Doctor Web, en promedio cada 24 horas cada dispositivo infectado por Linux.ProxyM envía unos 400 mensajes. El gráfico del número de ataques del troyano Linux.ProxyM detectado por nuestros expertos puede consultarse más abajo.

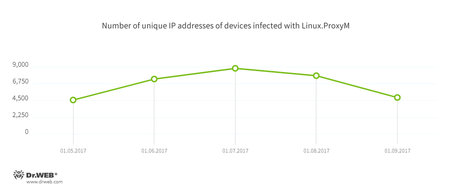

El número de direcciones IP únicas de dispositivos infectados puede visualizarse en el diagrama siguiente. Cabe destacar que la figura visualiza solo el número de bots observados por los analistas de Doctor Web, y el número real de dispositivos infectados puede ser superior.

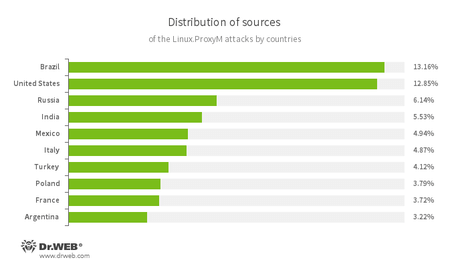

La distribución geográfica de las fuentes de ataques con Linux.ProxyM en los últimos 30 días puede visualizarse en la figura siguiente:

Podemos suponer que la gama de funciones realizadas por troyanos Linux se ampliará también en el futuro. El Internet de las cosas ya hace mucho les interesa a los creadores de virus, lo cual confirma la difusión de programas nocivos para Linux, capaces de infectar los dispositivos con varios tipos de arquitectura hardware.