Doctor Web: informe de la actividad de virus para dispositivos móviles en julio de 2019

5 de agosto de 2019

El mes pasado la empresa Doctor Web informó sobre un troyano peligroso Android.Backdoor.736.origin que ejecutaba los comandos de los malintencionados, robaba los datos confidenciales y podía visualizar las ventanas y los mensajes de estafa. En el mes de julio los analistas de virus detectaron muchos nuevos troyanos de publicidad de la familia Android.HiddenAds que se difundían a través del catálogo Google Play. Además, a la base de virus Dr.Web fueron añadidas las entradas para detectar el módulo de publicidad no deseado Adware.HiddenAds.9.origin, así como de troyanos espía Android.Spy.567.origin y Android.Spy.568.origin.

TENDENCIAS CLAVES DEL MES DE JULIO

- Difusión de un backdoor en Android que espiaba a los usuarios y ejecutaba los comandos de los ciberdelincuentes

- Detección de los nuevos troyanos y programas no deseados en Google Play

- Difusión de los troyanos espía

Amenaza móvil del mes

A mediados de julio los analistas de virus de Doctor Web investigaron un troyano Android.Backdoor.736.origin que se difundía como si fuera el programa OpenGL Plugin. Este programa supuestamente comprobaba la versión de la interfaz gráfica OpenGL ES y podía instalar sus actualizaciones.

Pero en realidad este backdoor espiaba a los usuarios al enviar a los malintencionados la información sobre los contactos, las llamadas telefónicas y la ubicación de smartphones o tabletas. Además, podía descargar al servidor remoto los archivos de dispositivos, así como descargar e instalar programas. Peculiaridades de Android.Backdoor.736.origin:

- El componente nocivo básico del troyano se ocultaba en el módulo extra que se guardaba cifrado en el catálogo de recursos de la aplicación;

- En caso de acceso root, podía instalar programas de forma automática;

- Es capaz de ejecutar los comandos shell recibidos del servidor administrativo.

Para más información sobre Android.Backdoor.736.origin, consulte la noticia en nuestro sitio web.

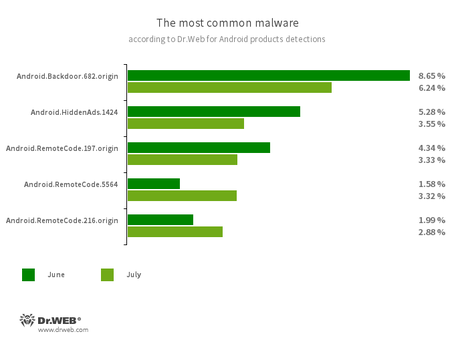

Según los datos de los productos antivirus Dr.Web para Android

- Android.Backdoor.682.origin

- Un troyano que ejecuta los comandos de los malintencionados y les permite controlar los dispositivos móviles infectados.

- Android.HiddenAds.1424

- Un troyano que sirve para visualizar publicidad importuna. Se difunde como si fuera una aplicación popular.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Android.RemoteCode.216.origin

- Aplicaciones nocivas que sirven para descargar y ejecutar un código aleatorio.

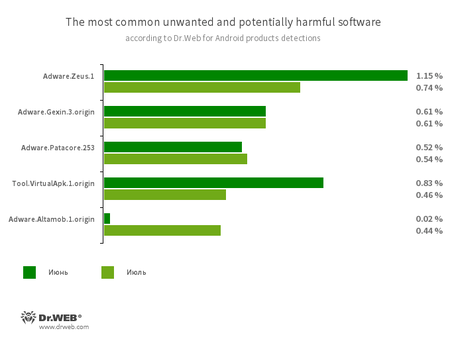

Los módulos software incrustados en aplicaciones en Android que sirven para visualizar publicidad importuna en dispositivos móviles:

- Adware.Zeus.1

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Altamob.1.origin

Una plataforma software potencialmente peligrosa que permite a las aplicaciones iniciar los archivos apk sin instalar los mismos:

- Tool.VirtualApk.1.origin

Amenazas en Google Play

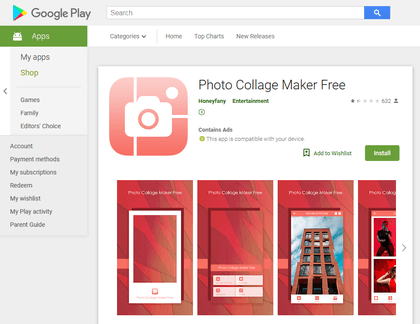

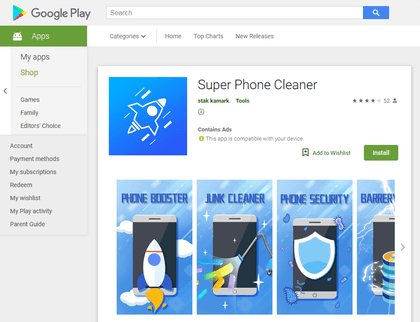

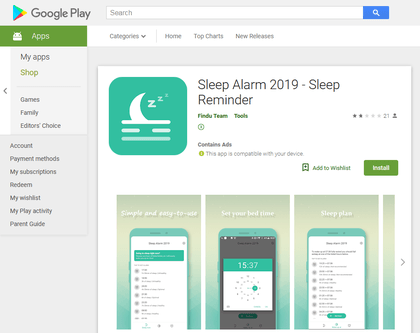

Desde los principios de julio, los analistas de virus de Doctor Web detectaron en Google Play muchos nuevos troyanos de publicidad de la familia Android.HiddenAds instalados por más de 8 200 000 usuarios. Estor programas nocivos se difundían como si fueran juegos ordinarios no nocivos y aplicaciones útiles — filtros para la cámara, utilidades del sistema, despertadores etc. Una vez iniciados, los troyanos ocultaban su ícono de la lista del software en la pantalla principal y empezaban a visualizar los banners que impedían trabajar con los dispositivos.

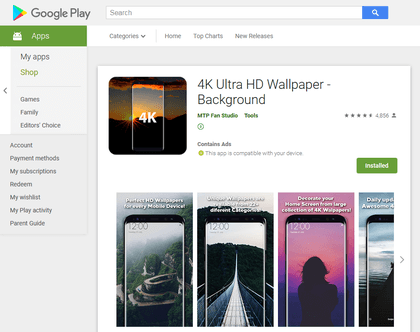

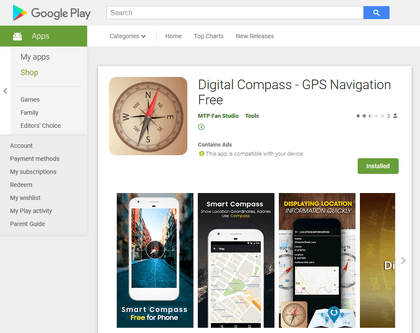

Además, fue detectado un nuevo módulo de publicidad no deseado Adware.HiddenAds.9.origin incrustado en un programa brújula y un conjunto de papel tapiz para el escritorio. Visualizaba la publicidad hasta cuando estas aplicaciones estaban cerradas.

Cibersepionaje

Además, el mes pasado a la base de virus Dr.Web fueron añadidas las entradas para detectar los troyanos espía Android.Spy.567.origin y Android.Spy.568.origin. El primero transmitía al servidor remoto los mensajes SMS, la información sobre las llamadas telefónicas, las entradas del calendario y de la libreta telefónica, así como la información sobre los archivos guardados en el dispositivo.

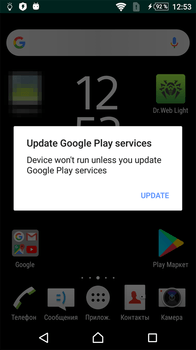

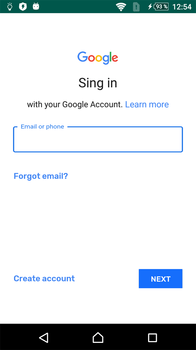

El segundo visualizaba un mensaje de estafa donde a la víctima potencial se le informaba sobre la necesidad de instalar una actualización de un componente Google Play. Si el usuario lo aceptaba, el troyano visualizaba una ventana phishing que imitaba la página para iniciar sesión con la cuenta Google.

Los creadores de virus escribieron la frase «Sign in», lo cual pudo significar una falsificación. Si la víctima no lo notaba y se registraba en su cuenta, Android.Spy.568.origin robaba los datos de la sesión actual y los malintencionados podían acceder a la información confidencial – las entradas del calendario, los códigos de verificación, los teléfonos y las direcciones del correo-e para restablecer acceso a la cuenta.

Para proteger los dispositivos en Android contra los programas nocivos y no deseados, recomendamos a los usuarios instalar los productos antivirus Dr.Web para Android.

Su Android necesita protección.

Use Dr.Web

- Primer antivirus ruso para Android

- Más de 140 millones de descargas solo desde Google Play

- Gratis para usuarios de productos de hogar Dr.Web